工作来源

CCS 2025

工作准备

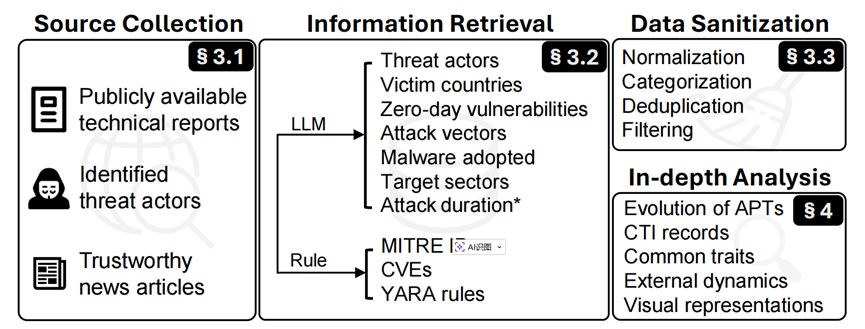

已有的 APT 研究往往只盯着某个孤立事件,时间跨度较短。收集整理过去十年(2014-2023)间公开披露的与 603 个攻击组织相关的 1509 份分析报告(共计 24215 页),以及 177 篇新闻内容。利用大模型进行上下文推断,提取相关信息(行业、攻击手段等)。并且使用 IoCParser 进行辅助,基于规则提取CVE、MITRE ATT&CK 技术项与 Yara 规则。

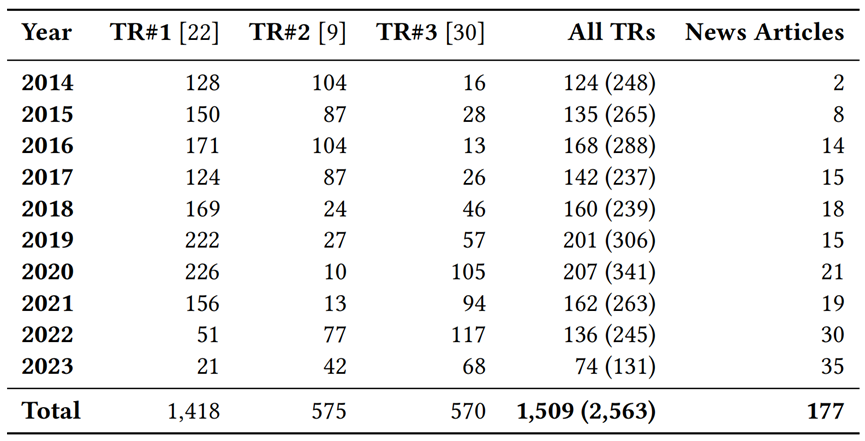

从三个来源收集分析报告,一共 1509 份分析报告。

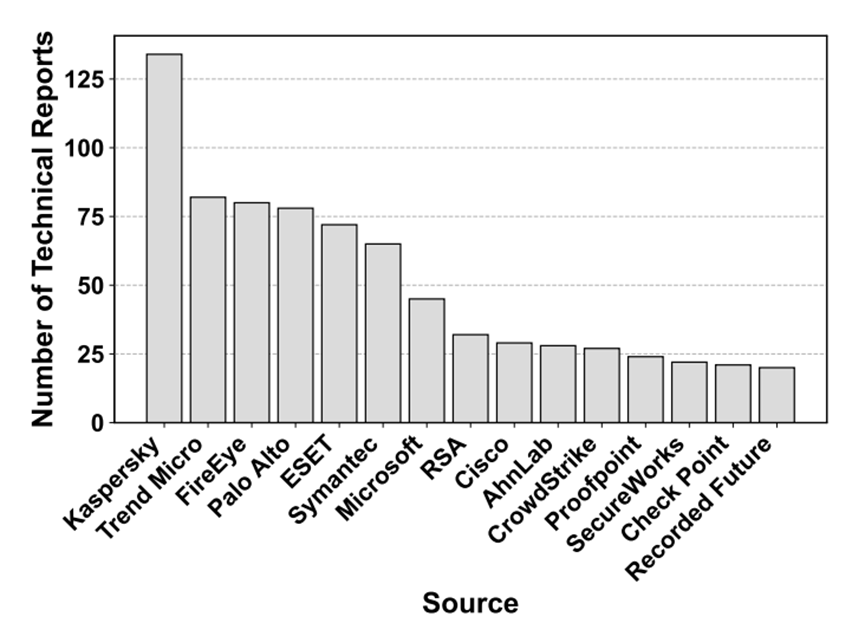

TOP 15 的分析报告来源如下所示,卡巴斯基断崖式领先,趋势科技、FireEye、Palo Alto、ESET 与赛门铁克均在 50 篇以上。

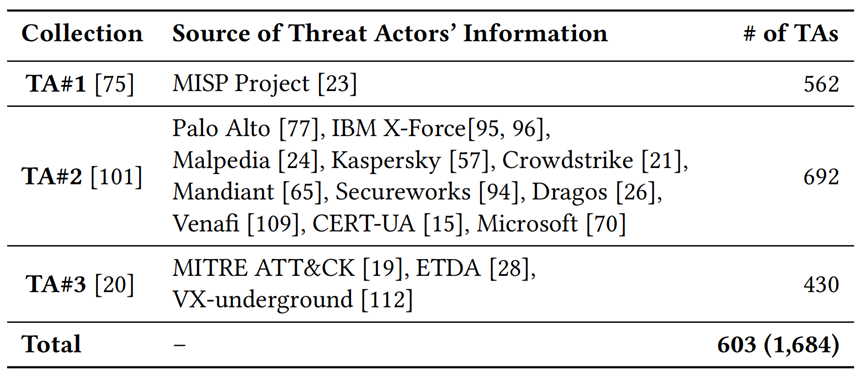

从三个来源收集攻击组织信息,一共 603 个攻击组织。

工作评估

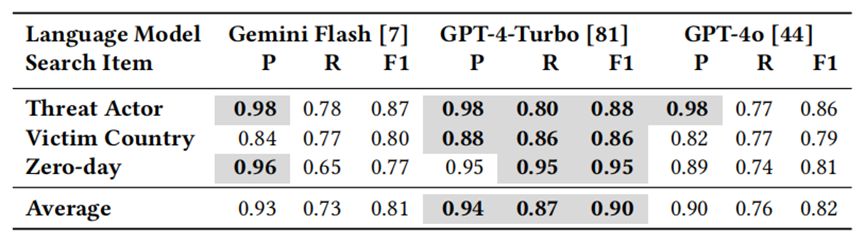

随机抽取 120 篇分析报告人工检查,与使用 Gemini-1.5-Flash、GPT-4o 与 GPT-4-Turbo 三个大模型进行对比分析。由此可见,GPT-4-Turbo 是最好的(PS:不知道 Gemini-3-Pro 的效果):

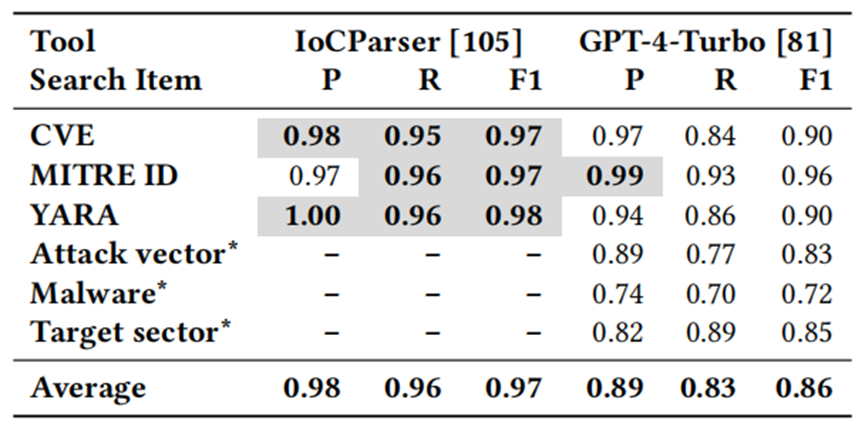

将 GPT-4-Turbo 提取结果与 IoCParser 提取结果进行对比,基于规则比基于大模型提取要明显好一大截。

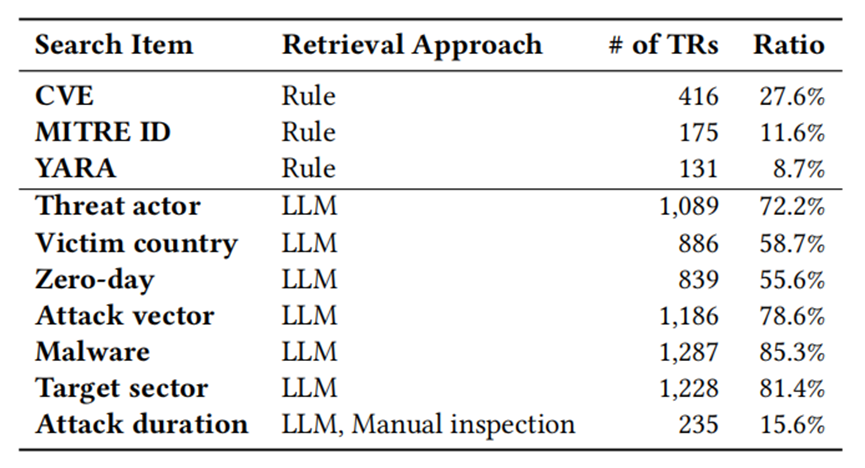

不是每一篇报告都能提供要提取的各类信息,只有 8.7% 的分析报告带有 Yara 规则、11.6% 的报告带有 MITRE ATT&CK 技术项 ID。

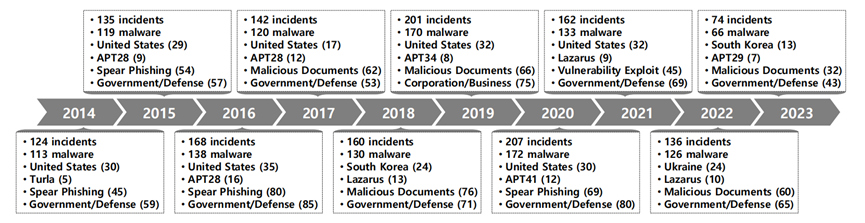

总体来说,美国是主要攻击目标、Lazarus 是最活跃的攻击组织、恶意文档是最常用的初始攻击方式。

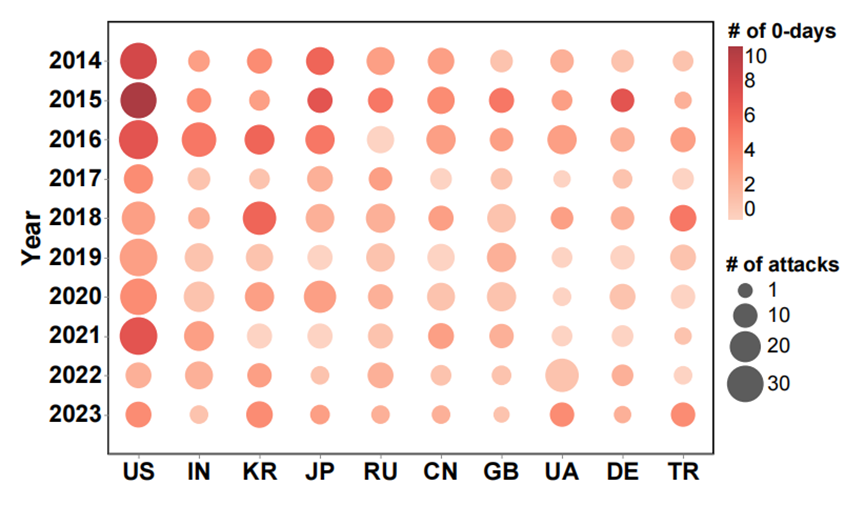

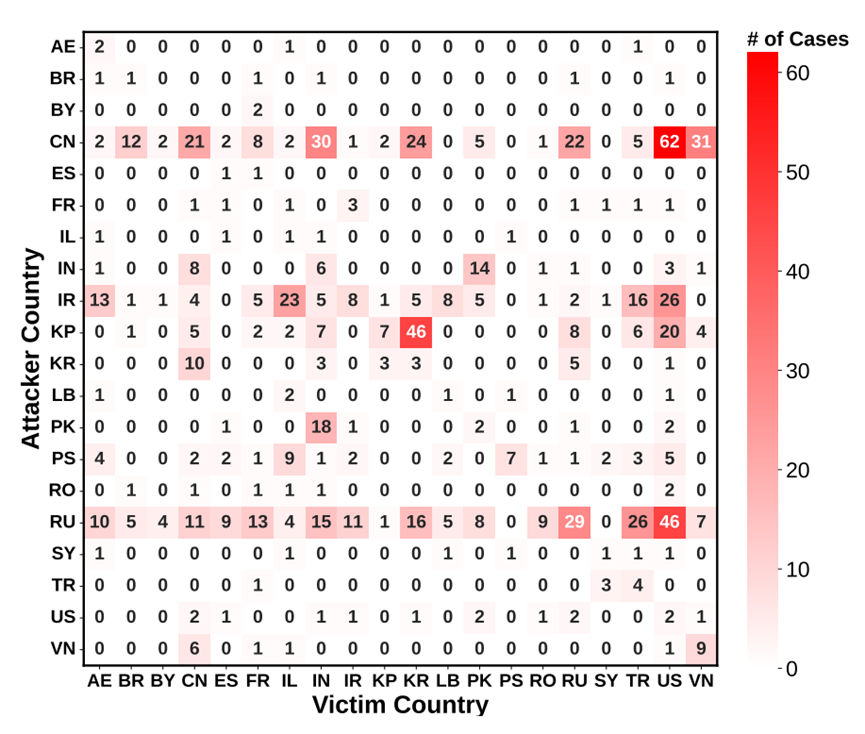

1509 篇分析报告共涉及 154 个受害国家,全球超过 80% 的国家都成为了 APT 攻击的受害者。TOP 10 的国家(美国、印度、韩国、日本、俄罗斯、中国、英国、乌克兰、德国、土耳其)共计 650 篇分析报告,占到 43.1%。

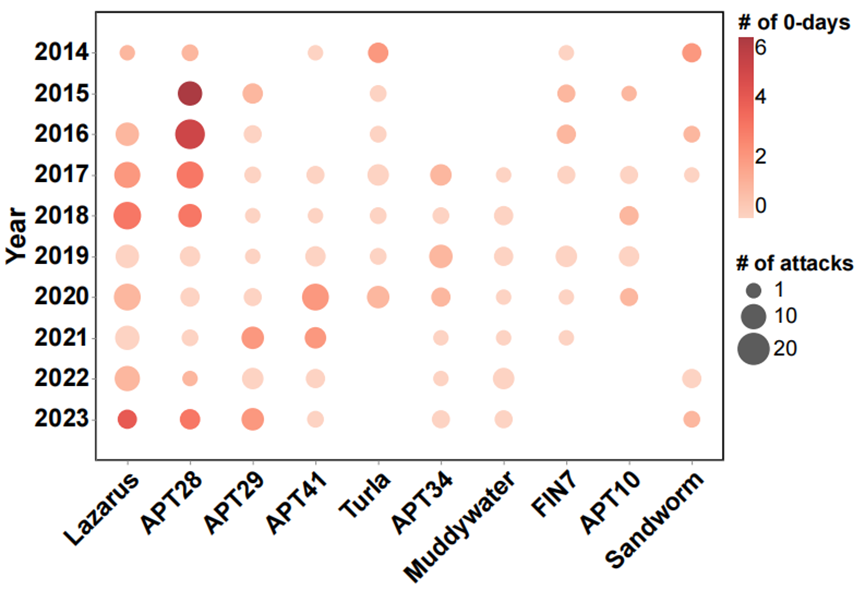

最活跃的十个攻击组织共发动了 326 次攻击,占所有攻击活动的 21.6%。Lazarus、APT 28 与 APT 29 是过去十年中最活跃的攻击组织,这些攻击组织的攻击并不是均匀分布的,而是集中在特定时间内完成。

在 13.5% 的攻击活动中,攻击者使用了 0day 漏洞。2018 年以来,0day 漏洞的使用整体呈现下降趋势。可能是满天飞的 1day 漏洞就足够了,也可能是开发 0day 漏洞的成本与复杂性不断上升。

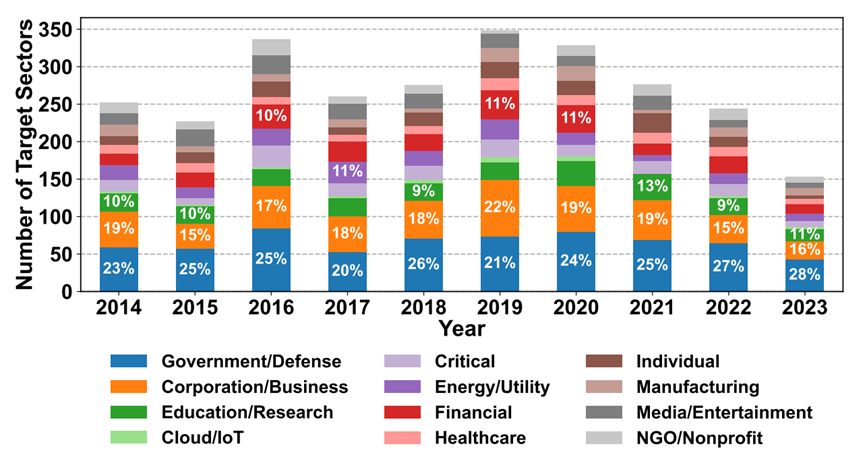

政府和国防行业被攻击最多,其次是商业公司。排名第三的行业每年都在变化,最多的是教育和科研行业。

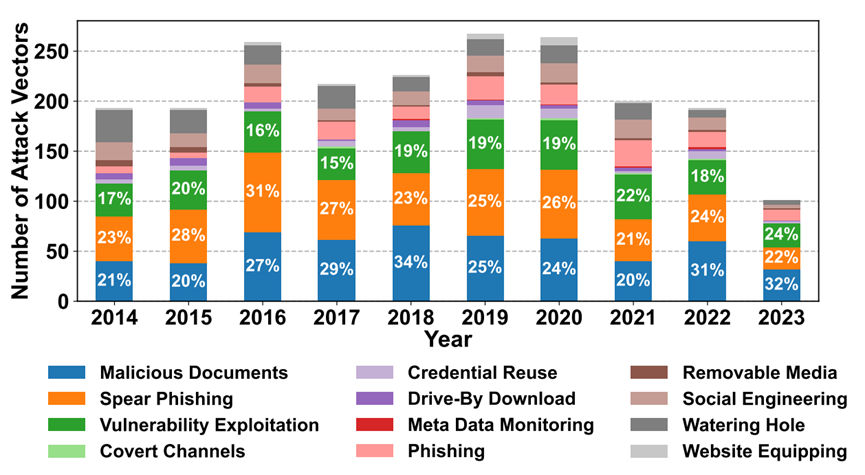

恶意文档、鱼叉邮件与漏洞利用,是攻击者最常用的攻击手段。

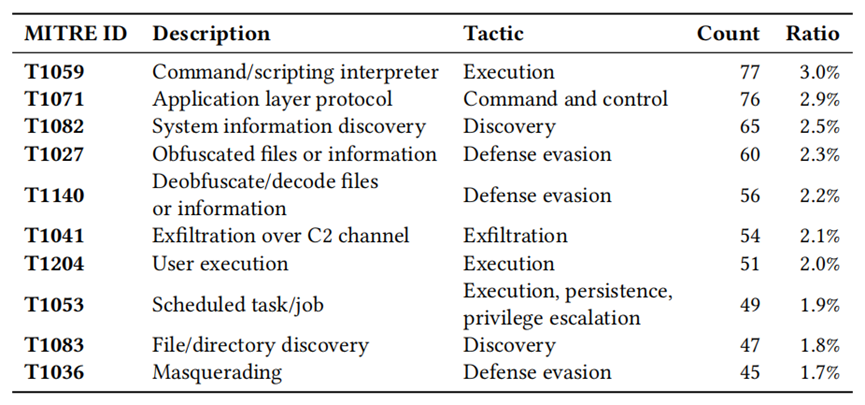

在 175 篇分析报告中提取了 2582 个 MITRE ATT&CK 技术项 ID,去重后 263 个。

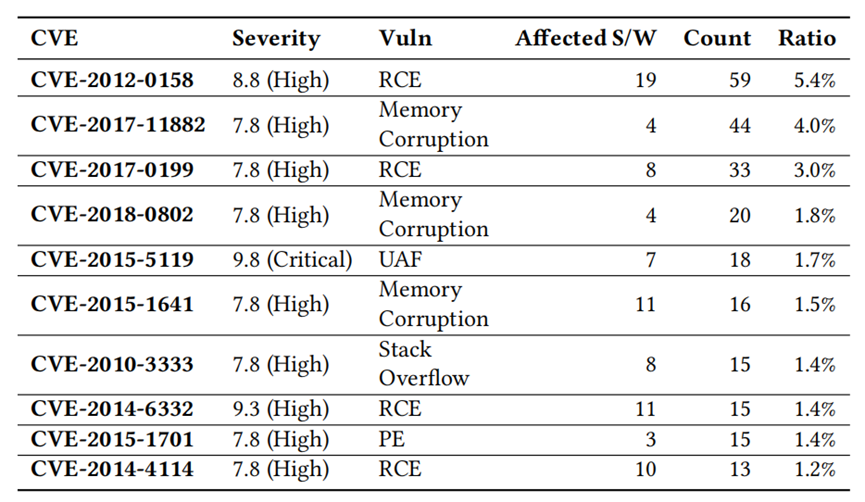

在 416 篇分析报告中提取了 1088 个 CVE,去重后 431 个。这些漏洞当然都是很严重的,评分都很高。Windows 与 Office 是攻击者最在乎的攻击目标,能占到 90% 以上。

另外,还在 131 篇分析报告中提取了 419 条 Yara 规则。

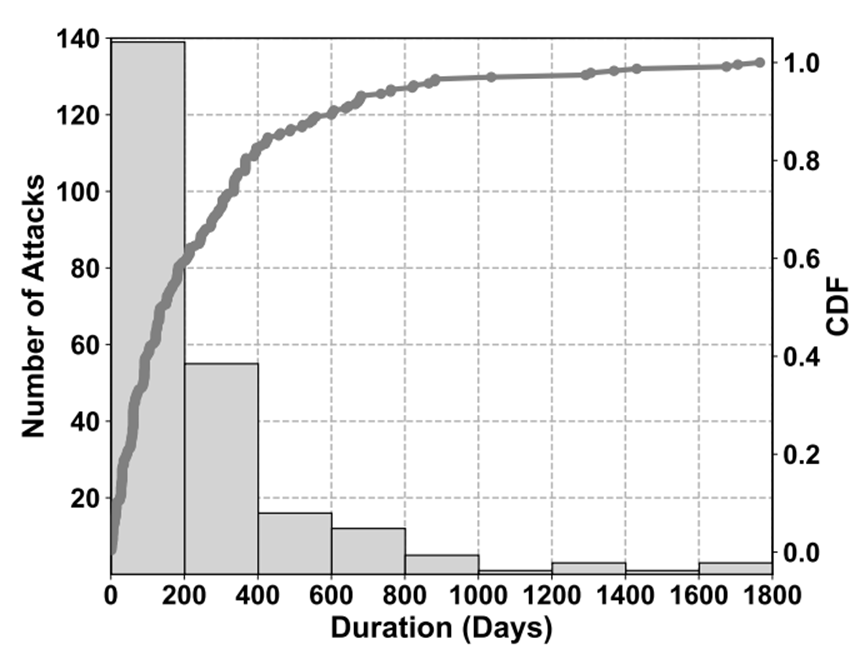

约有一半的攻击行动持续了五个月甚至更短,最长的攻击行动持续时间近五年,最短的攻击行动仅仅持续一天。

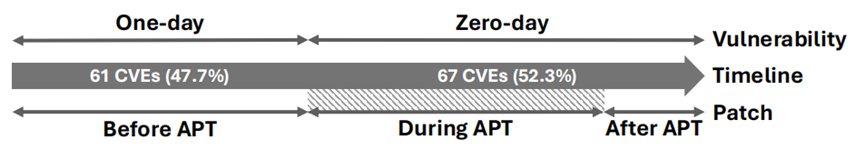

52.3% 的情况下是真正的 0day,剩下 47.7% 都是 1day 或 nday。平均而言,针对 0day 漏洞的补丁大概要 200 天。

自己攻击自己的情况,例如美国的 Longhorn 入侵美国主机几小时后就脱离环境擦除痕迹了,这可能是无意中攻击的。

工作思考

不打补丁放任漏洞,无异于把自己拱手送给黑客,使得攻击者不需要多么高精尖的手段就可以入侵。

这是公开数据披露统计的是西方视野下的 APT 视角,不能认为统计数据就是板上钉钉的事实。网络空间中的 APT 攻击往往是政治空间的外溢与延伸,例如美国大选和法国大选被入侵、俄罗斯入侵乌克兰电网、Lazarus 在 COVID-19 时攻击制药公司。

A Decade-long Landscape of Advanced Persistent Threats: Longitudinal Analysis and Global Trends声明:本文来自威胁棱镜,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。