文/交通银行数据中心 高思文 檀玞杰 年涛 王童 昝鸿扬

在数字化转型加速的今天,金融业面临的数据安全风险日益严峻。企业内部的端、网、云三段,作为数据交互的核心节点,成为黑客攻击、内部泄露的高发地。传统的安全防护手段已难以应对复杂多变的威胁,如何借助AI技术提升终端数据安全管理效率、对数据泄露快速定位成为金融机构的新课题。交通银行通过引入基于大模型的终端数据安全解决方案,实现了终端行为智能分析、泄露精准溯源及自动化报表管理的能力,大幅提升了数据安全运营效率。本文分享这一创新实践,为金融同业提供参考。

大模型赋能金融终端数据安全解决方案

交通银行的终端数据安全解决方案,涵盖三大核心安全技术,并结合大模型技术实现智能升级。

1. 终端防泄漏技术:智能识别+实时防护。(1)智能识别:通过自定义的“敏感规则库”,针对每一种密级,配置敏感规则,规则配置支持敏感关键字、正则表达式、数据标识符、文件属性等,同时配置并下发策略到终端用户,定期对终端计算机进行敏感文件扫描,当扫描到包含敏感规则库中定义的密级内容的涉密文件时,提醒终端用户处理,并上传扫描结果审计信息到服务器端。以海量的扫描结果数据作为AI模型训练的基础数据,通过引入DeepSeek、Difi等AI大模型形成智能分析平台,对上报到服务器端的敏感文件的关键字和上下文进行分析,实现对扫描结果的降噪,降低扫描结果的误报率;同时智能分析平台通过对海量信息的分析,自动生成规则库,“敏感规则库”可以扩展引用确认后的规则,从而形成与时俱进的金融业敏感规则库,实现精准识别金融业关键数据的控制效果。通过将AI大模型与现有产品业务相结合,能够全面提升产品的智能水平。

(2)实时防护:实时监控终端计算机的外发文档通道,包括打印、刻录、移动存储、邮件等,自动对外发文档行为进行拦截和敏感内容扫描,通过训练后的模型对扫描结果进行二次判断,确认为涉敏信息后,依据安全策略对包含敏感数据文档等风险进行实时告警、自动处置响应,包括主动给管理员推送风险预警建议、强制阻断、强制增加水印、强制加密等处理方式。

2. 文档加密技术:内容加密+授权使用。终端用户起草包含敏感数据的商密文件时,可主动触发对文件的加密授权操作,实现对文件内容的加密,同时可按照部门或用户设置文件的授权访问范围和访问权限,包括:复制、分发、离线、打印、打开次数、打印次数、打开起始时间、打开结束时间等,只有授权访问范围内的用户才可以打开文件,并在授予的权限范围内使用文件,非授权访问范围内的用户无法使用文件,因为文件内容本身做了加密处理,当脱离单位电脑打开文件就是乱码。

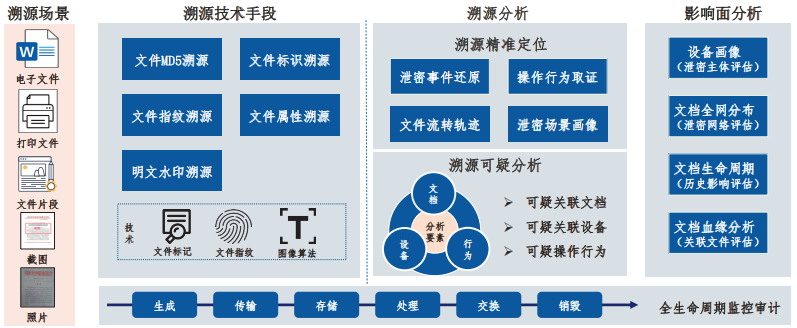

3. 数据溯源技术:全链路追踪+可视化归因。实时监控终端用户对商密文档的操作行为,以及使用打印、刻录、移动存储、邮件等通道的外发行为,通过大模型关联终端用户文档操作审计、终端用户通道外发审计等多维度的数据,支持通过文件MD5、文件标记、文件指纹、文件片段、文件属性、文件图片、文件水印信息等技术实现文件溯源(见图),通过溯源精准定位和可疑分析进行影响面分析,最终溯源效果如下。

图 泄密场景追根溯源

通过以上技术手段,溯源工作实现全链路追踪和可视化归因,并使溯源工作从“大海捞针”变为“秒级定位”,从而辅助合规团队快速定位责任人。

大模型赋能金融终端数据安全防护效果验证

已遴选三家试点分行进行了全面的防护效果的验证,涉及终端数量超过1.3万台,时间跨度长达四个多月,期间进行了两次全面的终端文件智能扫描。

在测试中发现采用文档加密授权的方案保护终端核心文件,确保了核心文件加密后脱离系统无法使用,同时实现了内部授权使用的灵活控制,增强了终端核心文档的安全性;通过引入AI大模型对试点分行两次全面扫描到的海量数据进行训练,形成更加符合交通银行实际情况的智能规则库,大大提高扫描结果的准确性,从而使敏感数据泄露事件同比减少45%,溯源准确率达95%以上;通过大模型关联多维度数据实现一键智能溯源的功能,改变了以往通过人工溯源费时费力并且准确度低的弊端,溯源报告的生成从小时级缩短至分钟级,管理员处理事件的效率提升60%。

总结与展望

交通银行的实践取得良好效果,证明大模型与终端安全产品的结合,不仅能解决传统安全运维的痛点,更能为金融行业打造“主动防御、智能运营”的新范式。该实践对金融业具有广泛借鉴意义,可在金融业的集团型企业如6大国有银行、12家国有股份制银行、各城商行、证券、保险等进行全行业推广,也可跨行业在大型央企、国有企业、政府机关等单位进行推广,为企业提供更精准、安全和智能化的终端数据安全解决方案。未来,随着大模型技术的持续迭代,数据安全管理将向更自动化、精准化的方向演进。

(此文刊发于《金融电子化》2025年11月下半月刊)

声明:本文来自金融电子化,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。