漏洞概述 | |||

漏洞名称 | GNU InetUtils telnetd 远程身份认证绕过漏洞 | ||

漏洞编号 | QVD-2026-4408 | ||

公开时间 | 2026-01-20 | 影响量级 | 万级 |

奇安信评级 | 高危 | CVSS 3.1分数 | 9.8 |

威胁类型 | 身份认证绕过 | 利用可能性 | 高 |

POC状态 | 已公开 | 在野利用状态 | 未发现 |

EXP状态 | 已公开 | 技术细节状态 | 已公开 |

危害描述:远程攻击者可利用该缺陷在无需任何口令的情况下直接获取目标主机的 root shell,造成接管机器、敏感信息被窃取或进一步横向移动。 | |||

01 漏洞详情

影响组件

GNU InetUtils telnetd 是 GNU InetUtils 套件中的远程登录服务守护进程,监听 TCP 23 端口,为客户端提供基于 Telnet 协议的明文终端接入能力。主流 Linux 发行版在安装 telnet 服务器时默认选择不是 inetutils-telnetd,但依旧作为可选项存在于官方仓库中。

漏洞描述

近日,奇安信CERT监测到官方修复GNU InetUtils telnetd 远程身份认证绕过漏洞(QVD-2026-4408),telnetd 在调用系统 /usr/bin/login 程序时,未对从客户端 USER 环境变量传入的用户名做过滤,直接拼接到 login 命令行。未经授权的远程攻击者可利用该缺陷,在无需任何口令的情况下直接获取目标主机的 root shell,造成完全控制权泄露、敏感信息被窃取或进一步横向移动。该漏洞PoC和技术细节已公开,目前观察到的受影响设备以NAS设备为主。鉴于该漏洞影响范围较大,建议客户尽快做好自查及防护。

02 影响范围

影响版本

1.9.3 <= GNU InetUtils <= 2.7

其他受影响组件

无

03 复现情况

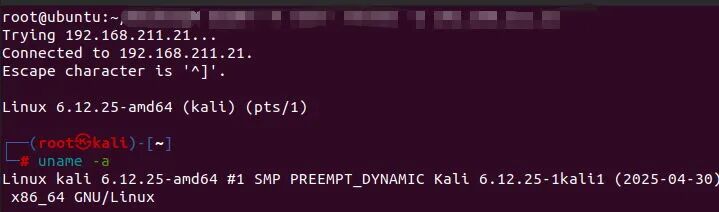

目前,奇安信威胁情报中心安全研究员已成功复现GNU InetUtils telnetd 远程身份认证绕过漏洞(QVD-2026-4408),截图如下:

04 处置建议

安全更新

官方已发布安全补丁,请及时通过包管理器更新至最新版本:

Debian/Ubuntu: sudo apt update && sudo apt install inetutils-telnetd

RHEL/CentOS: sudo dnf upgrade inetutils

Alpine: apk upgrade inetutils

或手动应用补丁:

wget https://codeberg.org/inetutils/inetutils/commit/fd702c02497b2f398e739e3119bed0b23dd7aa7b.patchwget https://codeberg.org/inetutils/inetutils/commit/ccba9f748aa8d50a38d7748e2e60362edd6a32cc.patchpatch -p1 < fd702c0.patchpatch -p1 < ccba9f7.patch./configure && make && sudo make install

临时缓解措施:

禁用 telnetd 服务器,或使 IntelUtils telnetd 调用不带有“-f”参数的 login 工具。

05 参考资料

[1]https://www.openwall.com/lists/oss-security/2026/01/20/2

声明:本文来自奇安信 CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。