文/网商银行信息安全部 杨鹏迪 柳寒

为护航金融服务高质量发展,网商银行持续打造API流量安全攻防体系,从基于特征规则匹配的网络安全攻防,到制定网络安全威胁等级标准,深化信息安全防护,紧跟业务变化,进行有针对性的业务安全防护,再到全链路可信防护体系,API流量安全攻防体系进行了多轮演进。

回顾API流量安全攻防体系1.0到3.0演进,可以发现以下3个特点。一是通过识别业务风险偏好的变化,从解决基础安全问题,逐步向上贴近业务,沉淀场景化、精细化解决方案。二是流量安全攻防能力提升依赖更多的信息增强,为解决业务问题,融合更多的数据源,尤其是业务侧数据。检测技术也由传统的黑名单变成可信白名单,降低攻击遗漏。三是感知前移,逐步贴近防控,解决攻防模式中“感知+人工研判+止血模式”的滞后性问题。

攻防体系1.0:面向网络安全攻防

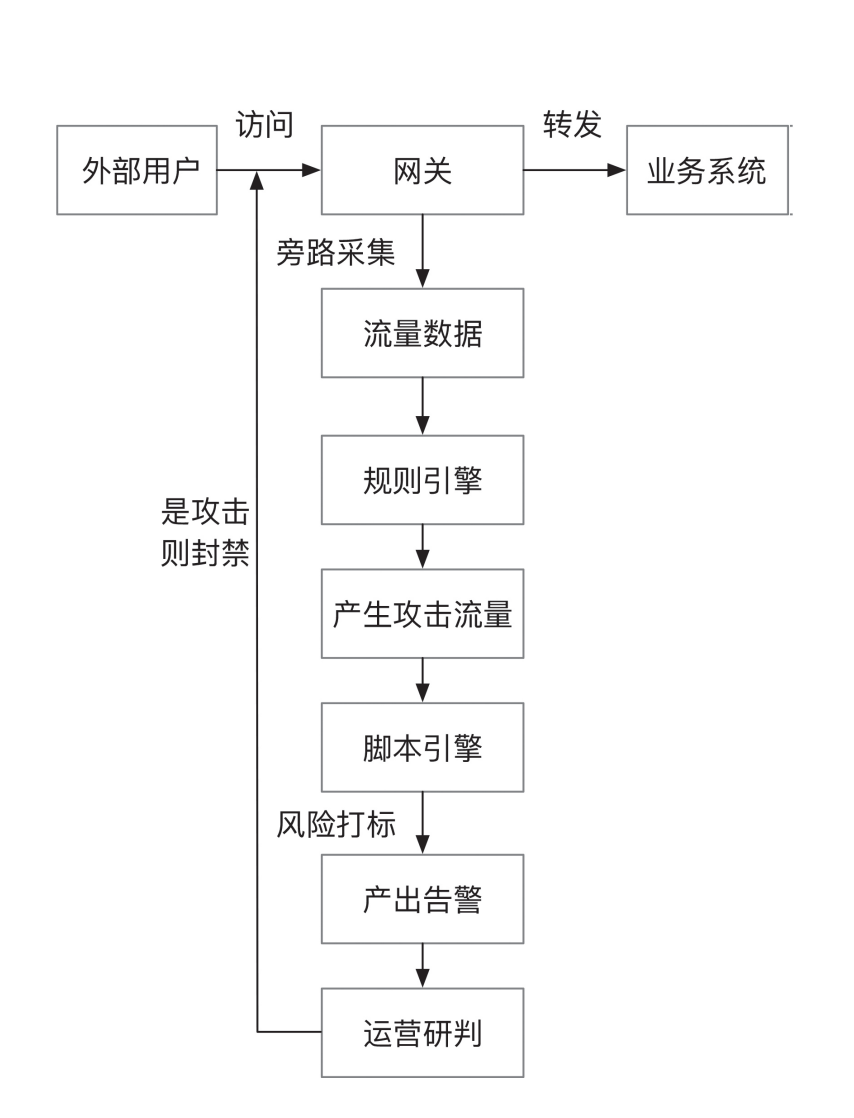

最初,API流量安全攻防面临最大的挑战是安全漏洞多、修复周期长,造成安全风险敞口大,被黑客攻击利用的风险升高。尤其要兼顾对网络攻击的高检出和对正常业务的低误拦截打扰,使得传统WAF难以高效地平衡低安全风险和高业务效率。为此,我行自建网络攻击威胁感知系统,主要解决入向流量的网络攻击风险(见图1)。通过对全流量的请求进行解析,以及自定义的规则引擎进行匹配,实时清洗出攻击流量,并通过脚本引擎对清洗出来的流量进行风险打标,聚合产出告警,人工运营研判后可进行止血防控操作。其中,规则引擎包括两种匹配方式,一是特征匹配,通过对流量分词后进行payload匹配,二是攻击者账号和攻击资产匹配,通过匹配攻击者情报库信息,筛选出高危流量。脚本引擎主要是风险等级打标,例如直接通过流量响应包信息来判断漏洞是否被成功利用。效果方面,通过安全专家编写下发的检测策略,可检测绝大部分的网络攻击流量。过滤非定向机器扫描流量告警后,每日需人工处理的告警量级小于50条。

图 1 API 流量安全攻防体系 1.0

图 2 API 流量全链路可信防护体系流程

攻防体系2.0:深化网络安全攻防,加强应对数据和业务安全攻防

在API流量安全攻防体系1.0收敛多数网络攻击利用漏洞风险后,精细化深入识别高等级网络攻击威胁,认清网络攻击现象背后的攻击者身份和意图成为API流量安全攻防体系2.0演进的首要目标。该体系基于身份背景、技术能力、资源储备、组织程度、意图、攻击的目标资产等多个因子,将威胁标准化定义为五层威胁等级:一级威胁指业余非针对性威胁,主要是面向全网的资产测绘爬虫和简单漏洞扫描;二级威胁指一般针对性威胁,主要是面向全网的资产测绘爬虫和漏洞扫描器、针对高风险漏洞进行全网扫描勒索;三级威胁指专业针对性威胁,实际落地主要看攻击行为是否贴合银行自身业务;四级威胁指有组织的高级针对性威胁,全链路渗透能力、定制化漏洞和工具、0day,可从三级威胁中相互关联得到;五级威胁指国家力量支撑的高级针对性威胁,指国家力量支撑的团队,针对性强、有组织、资源储备充足、技术能力顶尖。效果方面,基于威胁等级定义和计算后,汇总形成网络安全态势并进行威胁等级变化预警,重点关注高等级威胁,仍需人工运营的告警量大幅下降。

API流量安全攻防体系2.0要解决的第二个问题是业务滥用威胁。随着应用系统研发安全管控机制和技术手段的完善,漏洞产生的理论概率降低,实际漏洞数量也大幅减少,因而利用漏洞进行网络攻击的风险变小。同时,随着业务的发展,系统承载的用户数据和业务功能增多,滥用正常业务功能导致的数据安全和业务安全的威胁显得尤为突出。为解决该问题,我行自建业务滥用监测系统,通过融合端设备埋点采集的原始行为数据和风险标签数据、流量行为数据,对可能造成数据安全和业务安全的业务滥用行为进行重点监测,实际可拦截90%的恶意机器流量等业务滥用行为。

攻防体系3.0:基于端-管-云业务的API流量全链路可信防护

流量攻防体系3.0主要解决三个问题:一是体系演进造成的系统冗余性和运营复杂度上升,从而导致的成本增加问题;二是随着攻击方法日益隐蔽、贴近业务,现有的数据和检测技术不足,导致部分攻击被遗漏;三是薅羊毛技术自动化程度提升,留给防守方响应的时间窗口变小,以往“感知+运营+止血防控”的模式难以快速应对当下日益严峻的攻防对抗形势。体系3.0的解决方案是从流量层整合单一产品,采集端-管-云数据、业务语义数据,构建全链路流量可信策略体系,沉淀统一的流量风控产品和场景化解决方案,标准化服务各安全风险场景。

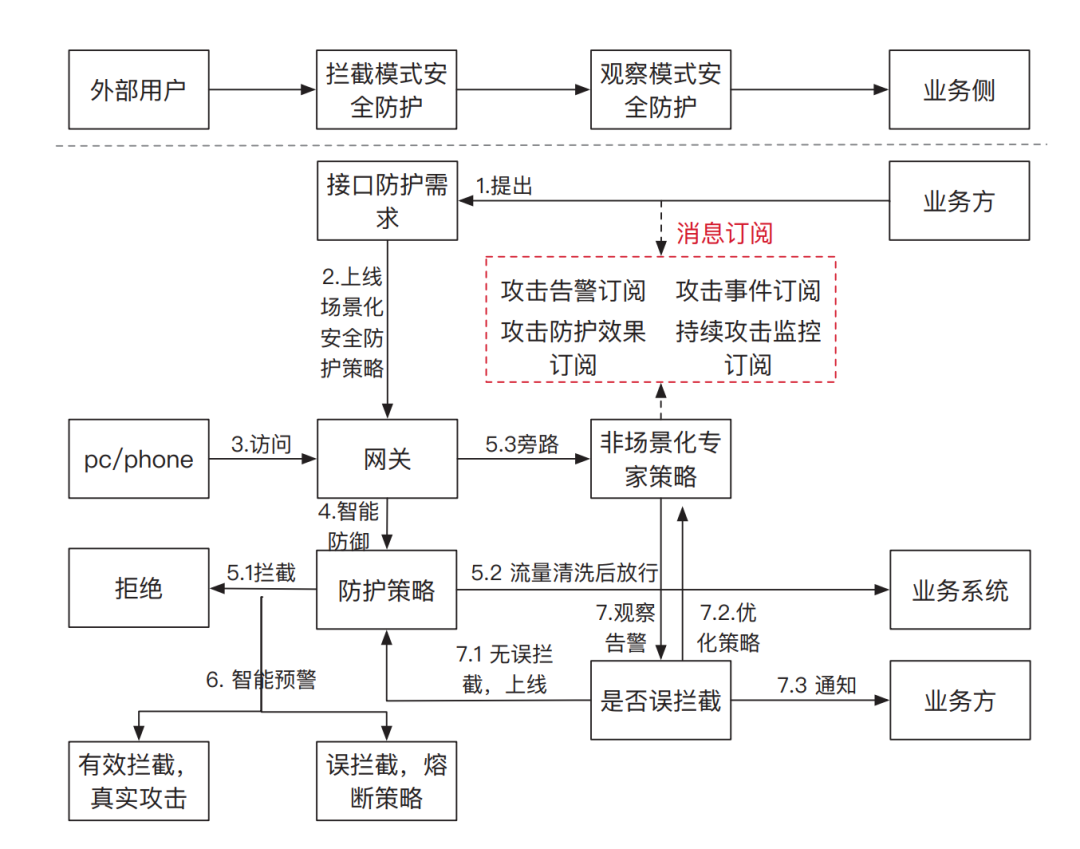

API流量全链路可信防护体系基于用户账号、终端设备、API接入层、API风险画像层、API业务语义层五层可信防线构建(见图2)。具体来说,是以流量为核心,向前衔接移动端侧数据、人群账号数据等,向后衔接API风险画像、业务语义资金交易数据等,将所有数据串联起来形成上下文语义知识。用户账号准入是第一道可信防线,对非正常用户账号进行初筛,并对定性的恶意用户账号执行处置动作。终端属于第二道可信防线,基于终端设备网络数据分析,识别非可信设备。流量行为模式识别是第三道可信防线,对正常业务流量进行请求参数可信建模,识别非预期流量访问行为,对其中精准识别出的恶意流量直接拦截,对模棱两可的情况做人机识别或者流量打标。第四道可信防线是API风险画像层,对API接口进行风险打标,标记预期内风险类型。最后一道可信防线是业务语义建模,尽管流量行为的业务语义较弱,但最终会透传到业务场景执行具体业务行为,因此需要结合业务场景数据做深度防控,对涉及业务数据和业务资金操作进行非预期行为建模。

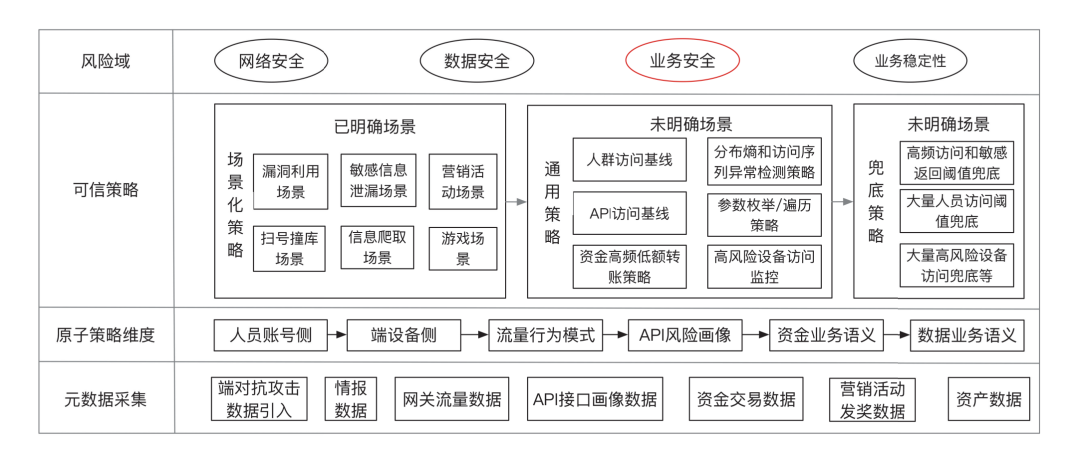

API流量全链路可信策略体系由可信原子策略和可信组合策略构成(见图3)。可信原子策略依托单层可信防线构建,可信组合策略由多层可信防线的上下文语义知识构建,策略之间的协同模式成梯度形式,先经过高精准低误报的场景化可信组合策略,后经过通用可信原子策略,有助于降低安全策略检测延时。同时,安全策略支持观察模式和拦截模式,观察模式通过后开启拦截模式,省去“人工运营研判+止血防控”的半自动化模式的时间,达到实时感知、实时防控的目的。

图 3 API 流量全链路可信策略体系

以金融借贷平台API接口被黑产团伙攻击,导致平台大量用户手机号泄漏场景为例。攻击原理是平台的注册接口、登录接口、借贷接口以及密码找回接口存在“错误提示不合理”缺陷,黑产可在接口参数中遍历11位手机号,再通过接口返回值的不同进行筛选,从而获取平台所有用户的注册手机号。建立可信策略体系后,黑产账户在用户账号准入层,会命中非可信用户;在终端设备层,安装有模拟点击等软件的黑产设备会命中非可信设备,同时流量行为模式会识别到非预期大量入参请求行为;在API风险画像层,接口返回值的不同会命中API风险画像标签;业务语义建模会识别到非预期批量查询业务数据行为。

以上案例属于金融行业通用场景和风险,可以组合多层可信原子策略构建信任链形成场景化解决方案,高效解决API泄漏敏感数据风险。解决方案接入后,流量安全产品整体运营成本下降60%以上,新型攻击拦截遗漏率显著下降,可信防护策略部署周期从天级缩短到小时级,流量清洗后正常流量占比提升到99%。

(此文刊发于《金融电子化》2025年10月下半月刊)

声明:本文来自金融电子化,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。