英国国家网络安全中心(NCSC)近期发布了一份专门针对关基设施的指南,用于指导组织如何在“严重网络威胁”环境下生存并恢复 。

什么是“严重网络威胁”?

在 NCSC 的定义中,严重网络威胁不仅仅是普通的数据泄露,而是指极高可能性的针对性破坏攻击 。这类攻击通常由高能力的攻击者发起,目标包括:

长期切断关键服务或运营。

擦除或篡改数据,使恢复变得极其困难甚至不可能。

直接破坏物理系统,例如工控系统 (ICS) 。

引发行业、政府乃至社会的连锁反应。

核心行动建议:从防御转向韧性

1. 别等危机爆发才做决策

组织必须在“头脑冷静”的平时就设计好防御方案,而不是在遭受攻击时仓促应变 。

清理资产:你无法保护你看不到的东西 。必须建立持续更新的系统清单,特别是关键业务系统。

情境规划:利用情境规划等工具探索未来的不确定性。

2. 态势感知:盯住“战术”而非仅仅是“特征”

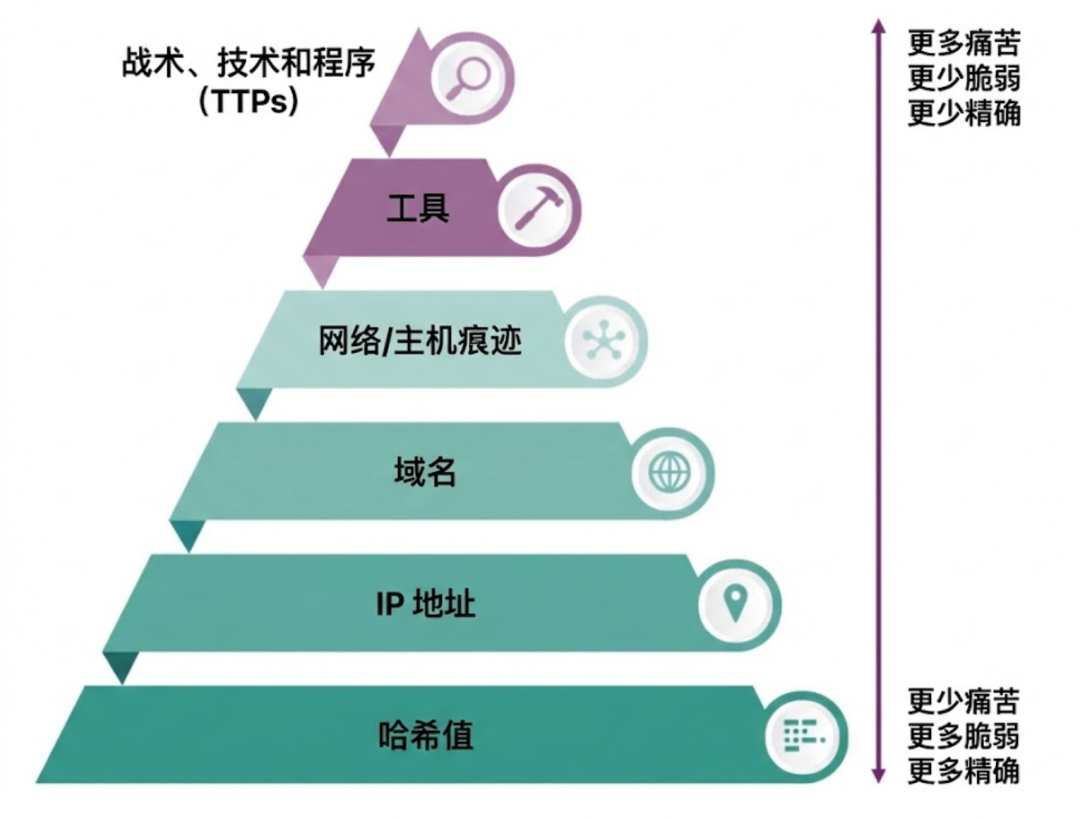

指南强调了“痛苦金字塔”模型 。

TTPs(战术、技术和程序):相比于容易更换的 IP 或文件哈希,盯住攻击者的行为模式(TTPs)更具战略价值 。

主动出击:开展主动的威胁狩猎,而不是被动等待报警 。

信息共享:在严重威胁期间,应降低情报共享的门槛,与合作伙伴共同应对 。

3. 极端加固:网络分段与“岛屿化”

当威胁等级升高时,传统的边界防御可能失效 。

网络分段:像水密舱一样隔离网络,防止攻击者横向移动 。

网络隔离:这是一种极端手段,即断开系统与互联网或企业IT网络的连接。

手动替代方案:必须演练在没有 IT 系统支持的情况下,如何通过手动流程维持核心功能 。

4. 恢复:在“威胁持续存在”的情况下运营

韧性意味着即使攻击者仍在你的系统中,也要有能力恢复核心业务 。

可信备份:确保备份不仅安全,而且能快速部署 。

人的因素:考虑危机状态下员工的轮班和心理压力,疲惫的团队更容易出错 。

点评

这份指南最清醒的一点在于:它承认了风险无法完全消除。与其幻想通过买一套安全产品来“一劳永逸”,不如老老实实地搞好网络隔离、身份验证以及演练。

参考资料:How to prepare for and plan your organisation"s response to severe cyber threat: a guide for CNI Act now to be ready to withstand and recover from severe cyber attacks:https://www.ncsc.gov.uk/files/ncsc-how-to-prepare-for-and-plan-your-organisation-s-response-to-severe-cyber-threat-a-guide-for-cni.pdf

声明:本文来自玄月调查小组,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。