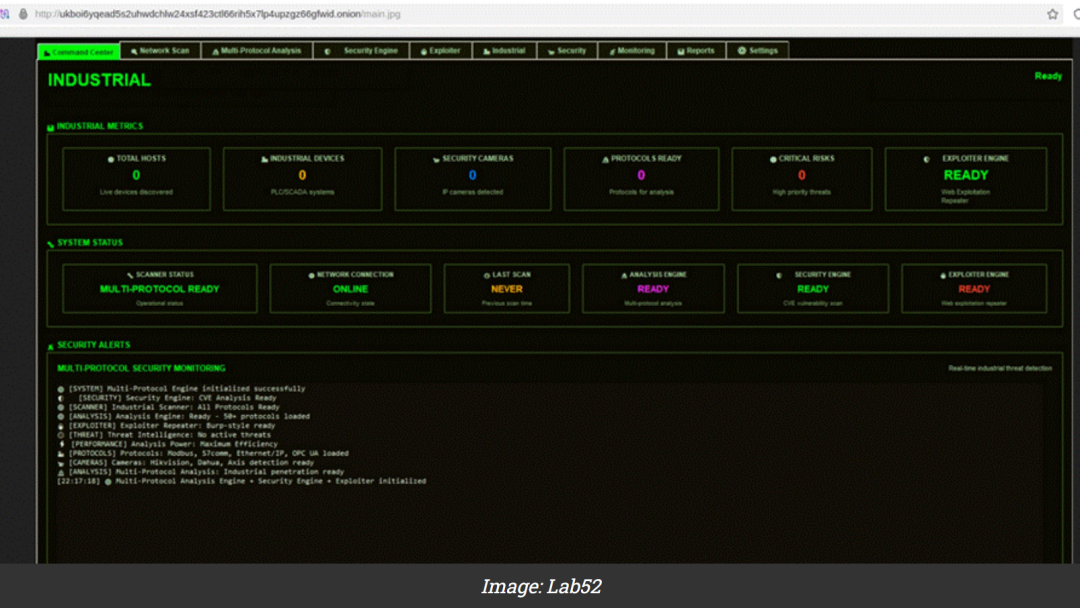

近日,一支名为Lab52的研究团队在暗网深处,发现了一款正在被大肆推广的、高度专业化的攻击框架。该工具并非针对普通电脑或手机,而是直指能源、电力等关键基础设施的控制系统。

这款在暗网“黑市卡特尔”平台上推销的工具,被其卖家——一个自称为“APT IRAN”的组织——标榜为“迄今最广泛的工业与军事控制网络框架”。其宣传的能力足以让任何依赖稳定电力供应的国家感到寒意:它声称能够实现对电力分配系统的“精准操控”,具体功能包括选择性切断电路、破坏负载平衡,甚至对关键电力设备进行“压力测试”。

其攻击原理,在于利用能源行业广泛使用的国际标准通信协议,如IEC 61850(用于智能变电站)和IEC 61970(用于能源管理系统)。这些协议本是确保电网高效自动运行的“通用语言”,如今却可能被该框架武器化,成为攻击者侵入物理电网、获取细微控制权的后门。这意味着,攻击者理论上不再满足于窃取数据,而是追求直接造成物理破坏与运营瘫痪。

研究人员发现了该“APT IRAN”宣传渠道与伊朗伊斯兰革命卫队之间存在关联线索。报告认为:“综合来看,这些要素表明该工具正被与伊朗相关的黑客行动主义团体及国家背景行为体积极使用。” 结论更是令人不安:“该组织的能力和组织结构,比以往预估的更为复杂。”

另一个值得玩味的细节是时间点。在该框架上架销售前一天,该组织曾预告将举行一场演示,主题直指“美利坚合众国的不安全性”。这种充满指向性的挑衅,加剧了业界对其真实性与意图的担忧。

这究竟是一件真实可用的网络武器,还是一个精心设计的“蜜罐”?Lab52的报告也坦承,无法百分百确认该工具的展示页面不是一种“诱饵”,旨在识别和追踪那些试图获取它的潜在对手。尽管如此,工具描述的专业程度、针对协议的精确性,以及销售页面在引发关注后被迅速撤下等行为,都暗示其背后远非一场简单的骗局。

无论最终被证实是武器还是陷阱,它清晰地表明,能够对现实世界造成直接物理影响的攻击工具,其开发与传播的态势正在升级。国家背景的黑客组织可能正试图通过暗网等渠道,以更隐蔽的方式扩散攻击能力,甚至混淆视听。对于全球关键基础设施的运营者而言,防御的焦点必须从单纯的“信息安全”,加速转向保障“运行安全”。

参考来源:本文核心事实基于网络安全研究团队Lab52发布的相关分析报告及对暗网平台的监测信息。

声明:本文来自看雪学苑,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。