丹麦国防情报局(Forsvarets Efterretningstjeneste,简称DDIS或FE)于2026年1月29日发布公开招募公告,旨在扩充从事进攻性网络行动(Computer Network Exploitation, CNE)的专业人员。

主要任务包括破坏对手网络基础设施,以及从封闭网络获取有利于丹麦国家安全的情报信息。

招募重点仅在于申请者的实际网络技能,无年龄、教育背景或其他常规门槛限制。申请截止日期为2026年3月1日,本次为六年来首次大规模开放,目标吸引“全丹麦最顶尖的2%进攻性IT安全人才”。

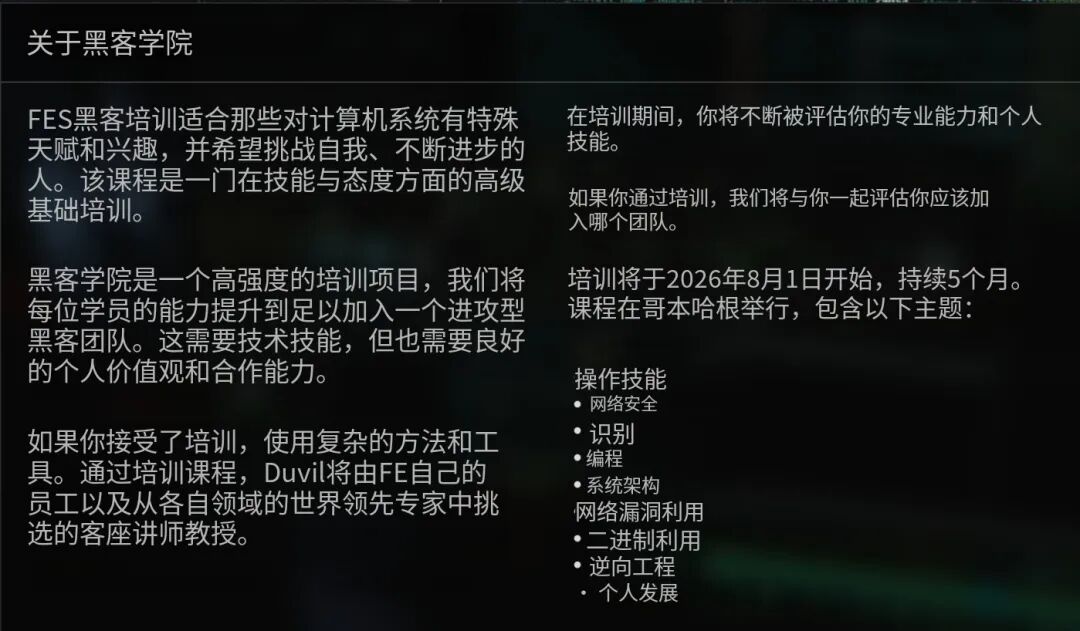

整个招募围绕培训机制,通过Hackerakademiet(黑客学院)入选的人员将进入DDIS专设的Hackerakademiet,接受为期五个月的密集培训,聚焦技能提升与专业态度养成。

培训时长与地点:2026年8月初启动,持续5个月,全程在哥本哈根。

培训结束后,优秀学员可直接进入DDIS进攻性网络单位。

DDIS设立专用网站 (hackerakademi.dk)作为招募与信息平台。以丹麦语为主,定位为“IT人才进入FE 黑帽精英单位的培训入口”。

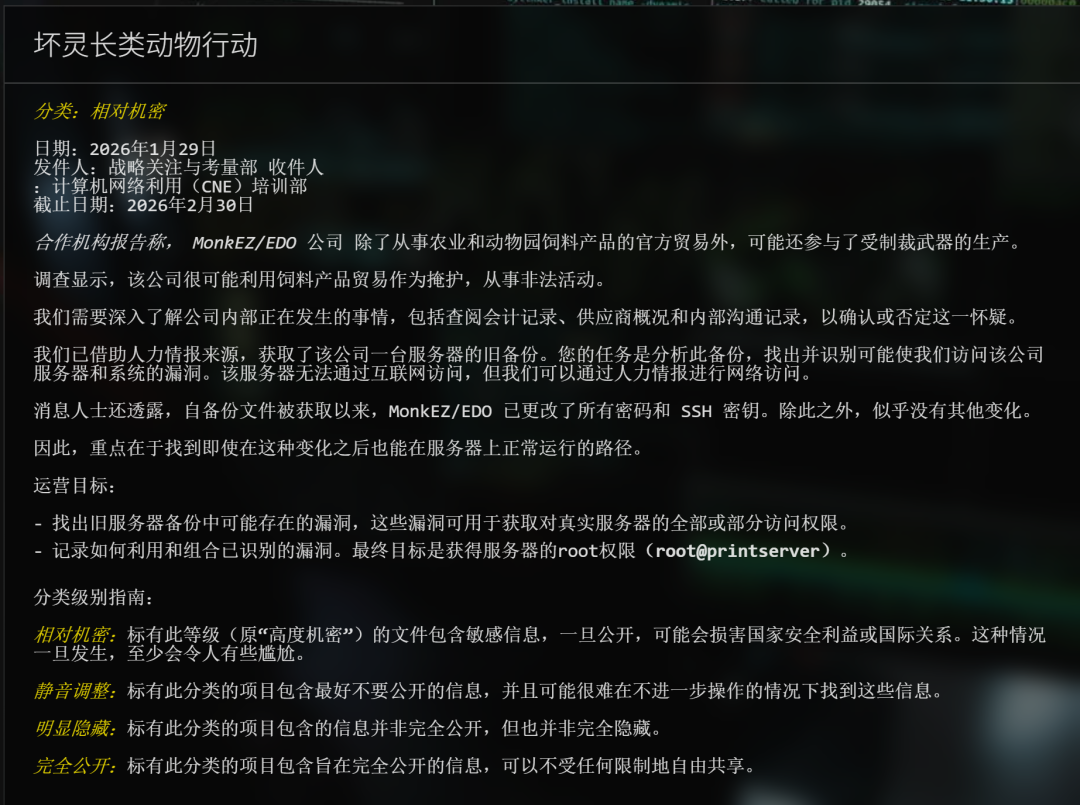

有趣的练习操作页面(hackerakademi.dk/challenge)

提供CTF挑战“OPERATION BAD PRIMATE”,模拟真实场景。参与并提交writeup可加分,挑战截止2026年2月底。

有兴趣可以玩一下

宣传视频有点抽象了。

本次丹麦的招募正值地缘政治紧张加剧,包括北极(格陵兰)竞争,以及民主国家整体转向进攻性网络姿态。

根据Binding Hook于2026年1月27日发布的报告《How European and allied cybersecurity strategies are shifting from defence to offence》,丹麦正扩展其进攻性网络活动,与欧洲及盟国从纯防御向“防御+进攻”平衡的趋势一致。

民主国家进攻性网络行动的国际趋势Binding Hook报告指出,民主国家正通过立法调整、机构新建与人员扩招,融入“持续交战”(persistent engagement)和“前向防御”(defend forward)元素,以在对手网络附近主动干扰威胁源头。

主要驱动因素俄罗斯入侵乌克兰(2022年起),冲突中俄罗斯广泛运用网络破坏、间谍与影响力行动,暴露纯防御策略局限,推动多国转向主动干扰。

同时网络犯罪与影响力行动激增也是诱因,跨境勒索软件、选举干扰等威胁升级,美国授权对犯罪团伙的行动(如2021年Colonial Pipeline事件)为他的欧洲盟国提供模板。

同时,美国示范效应也可能是原因。美国2018年引入“持续交战”与“前向防御”策略,网络司令部成功打击犯罪与虚假信息网络,行动数量超过其他西方国家总和。

Binding Hook报告指出,英国、澳大利亚、日本、荷兰、韩国等正采纳类似元素。此外,根据BankInfoSecurity于2026年1月13日发布的文章《Lawmakers Urged to Let US Take on "Offensive" Cyber Role》,多名专家(包括CrowdStrike、McCrary Institute代表)敦促国会进一步放宽限制,提升美国网络司令部提高进攻行动频率与持续性,转向“持续交战”以应对对手的持久渗透。

最后贴一张图

“你那些桀骜不驯的黑客朋友可能已经在这里工作了。”

*友情提醒:当乐子玩玩好了,别当真了。

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。