我们身边的电子设备,正在变得越来越危险。

你的手机可能在监听你,你的电脑可能泄露自己的数据,你的智能音箱也可能把你的悄悄话上传到千里之外。

这些设备都有一个特点:有麦克风。

可是,现在即使是一块简单的硬盘,也可以成为窃听的“元凶”。

无需加装麦克风,甚至不用做任何硬件改动,就可以原地变身窃听器。

而且,采样率超过30000赫兹,几乎是CD级的高清录音质量,不仅能把你说了什么还原出来,甚至唱了什么歌,都能识别出来。

这实在让人想不明白:原本人畜无害的硬盘,装满了人见人爱的小姐姐,怎么就变成窃听工具了呢,这么不是欲加之罪么?

我们来看看这个密歇根大学&浙江大学的研究团队到底对硬盘到底做了什么。

硬盘变话筒

小心呵护多年的“小姐姐仓库”,一不小心竟然成为了窃听工具,这是怎么做到的?

理解起来不难,先看下机械硬盘的工作原理。

一般来说,硬盘由盘片、磁头、盘片主轴、控制电机、磁头控制器、接口等部分构成。

△ 硬盘平面图

工作时,主轴高速运转带动盘片,上方的磁头通过感应盘片上磁场变化读取数据,通过改变磁场写入数据。

△ 磁盘工作原理

磁盘的读取/写入过程是个精细活,当磁头受到外部的声波冲击时,产生的振动会让磁头轻微偏移(offset),并体现在硬盘中位置传感器产生的电压信号中。

研究人员觉得机会来了:

如果分析声波让精密部件振动的规律,搞清楚电压信号与声波的关系,那么,硬盘就能实现类似话筒的效果,进而能够提取和解析人类的语音。

按这套原理走下来,实验可以一气呵成。

于是,研究人员借助反馈系统控制磁头的位置,寻找声波振动、磁头位置与电压信号三者的关系。

之后,他们通过数字滤波技术消除干扰,将频率低的噪声信号清除,再通过信号处理计算,还原出人类说的话。

实验表明,这项技术可以以足够高的保真度还原播放的音乐,甚至能清晰到让“听音识曲”软件Shazam鉴别出歌名。

想象一下,如果你的设备被恶意软件黑掉了,对方利用这种技术录制你所在地的声音,然后在吧这段声音秘密上传到远程站点……后果就是,对方在没有利用麦克风的情况下监听了你。

这项研究的效果之好,也让钻研相同课题的科学家Alfredo Ortega感慨技不如人。Ortega表示,他在2017年得到的音频采样率约为300hz,而这项研究的采样率已经超过了30000hz,几乎可以媲美CD的音质了。

这项研究的论文Hard drive of hearing: Disks that eavesdrop with a synthesized microphone暂时还无法查看,将在5月份亮相于2019IEEE安全与隐私研讨会。

75分贝?!

等一等!

上述,只是理想情况。事实上,普通人不用担心,也不用时刻提防自己家的硬盘。

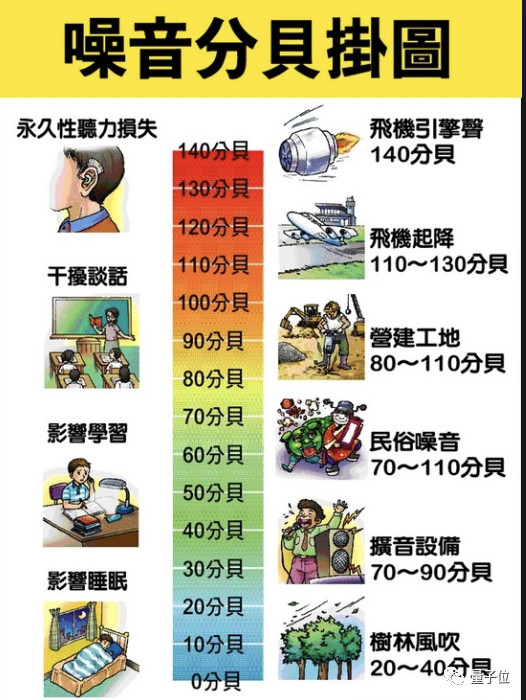

因为,目前,这项技术只能录下75分贝以上的说话声,但要想清晰分辨音量至少就需要85分贝了。如果是放一首歌想让硬盘还原,并达到能用听歌识曲软件识别出来的程度,声音最好达到90分贝。

85~90分贝是什么概念呢……这个音量出现的可能场景包括:正在行驶的大卡车、施工中的建筑工地、工作状态下的割草机、甚至……持续播放广场舞的沿街商铺门口……!

画面请大家自行想象。

△ 分贝对照表

量子位温馨提示,长期处于70分贝以上的嘈杂环境,可能会使听力造成不可逆转的损伤。

这个弱点迅速被HackerNews论坛上的网友捕捉到,于是,吐槽时间开启:

吸尘器开起来才75分贝啊,80分贝都快震聋了,想靠硬盘录下能识别的语音,你得朝着硬盘吼吧。

你或许也有同感,但也有不少网友站出来提醒大家,技术在进步。他们纷纷引用网络安全界流传的一句美国国家安全局(NSA)名言:

Attacks only get better.

报道了这一研究的The Register记者Thomas Claburn站出来强调:

科学家们在论文里说了,这项技术当然还会再提升。

也有好几位吃瓜网友同样坚信这一点,还有人提出了几种可能性,比如:

能不能像麦克风阵列那样,同时用多块硬盘?

能不能根据声音到达不同硬盘的时间差,获取有限的周围空间信息?

这些想法不一定对,但是我想说的是,会有这个领域的知识和发现推动这项技术向前发展。

还有人找出了一些适用场景:

可以和消除硬盘噪音的工具配合使用。

在机场、工地这些吵闹的地方用。

还有顺便脑洞大开的:

吸尘器这个想法不错啊,你想想,要是能确切知道你的监控目标何日何时在打扫卫生……

声波&网络安全三人组

这项研究的三位作者,Andrew Kwong和傅佳伟(Kevin Fu)来自密歇根大学,徐文渊则是浙江大学教授,三人(尤其是后面两位)曾一同进行过许多关于网络安全、声波的研究。

一作Andrew Kwong,目前在密歇根大学读博士,本科是加州大学圣克鲁兹分校(UCSC)数学和计算机双学位,本科时曾运营学校的信息安全俱乐部,还参加过CTF比赛,现在也是密歇根大学CTF团队成员。

Kwong可以是对声音和硬件方面很有研究了,2017~2019连续三年登上IEEE,去年的研究是声学干扰如何破坏硬盘驱动器和操作系统,而前年的论文则是电磁和声学干扰影响传感器相关的,两篇论文的合作者中也包括徐文渊和傅佳伟两位教授。

徐文渊则是浙江大学电气学院博导、教授,2012年还曾入选青年千人计划。她1998年本科毕业于浙江大学工业自动化专业,三年后在浙江大学计算机系读完硕士,2007获得美国罗格斯大学计算机工程博士学位,博士毕业六年后拿到了南卡罗莱纳大学的终身教职。

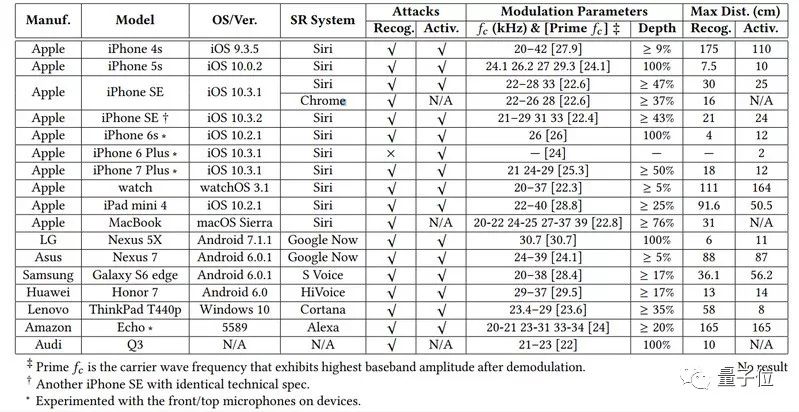

△ 海豚攻击,攻城略地

徐文渊教授的研究主要集中在无线网络安全方向,2017年她的团队研究出了一种海豚攻击(DolphinAttack),可以用超声波“无声”的控制包括Google Assistant、苹果Siri、亚马逊Alexa、三星S Voice、微软Cortana、华为HiVoice在内的多个品牌的语音助手产品,帮助这些厂商解决了安全问题,也凭借这项研究拿到了ACM计算机与通信安全会议的最佳论文。

傅佳伟(Kevin Fu)则是密歇根大学助理教授,和前不久的姚班天才鬲融一样,傅佳伟也曾经获得过斯隆奖,同时也是IEEE的Fellow。除此之外,傅佳伟教授还是医疗设备网络安全公司Virta Labs的联合创始人。

在硬盘之外,徐文渊和傅佳伟两位教授还曾联手研究过2017年导致美国和古巴关系恶化的“声波攻击”事件。

当时美国驻古巴的外交人员在听到奇怪的噪音后出现了头痛恶心的症状,怀疑遭到了“声波攻击”,因此美国撤回了大量的外交人员。

而徐文渊和傅佳伟的研究则表明,这种所谓“声波攻击”来自附近电子元器件的互调失真,根本原因可能是附近超声波发射器糟糕的工程部署。

One more thing

如果你对这项研究感兴趣,请记住几位作者的名字和他们即将公开的论文:Hard drive of hearing: Disks that eavesdrop with a synthesized microphone。这篇论文将发表于今年5月20-22日召开的第40届IEEE Symposium on Security and Privacy。

除了研究攻击方法之外,他们还展示了如何防御这种攻击:比如超声波混叠(ultrasonic aliasing)技术,就可以用来防范这种硬盘窃听装置。

会议论文列表在这里:

https://www.ieee-security.org/TC/SP2019/program-papers.html

最后,虽然被硬盘“窃听”需要用超过80分贝的声音说话,但是,你的手机、电脑想听清你的窃窃私语就太容易了,保护隐私,注意麦克风权限哦~

声明:本文来自量子位,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。