DeepTech深科技3月12日在其微信公众号发表了《量子加密惊现破绽:上海交大团队击穿“最强加密之盾”,实验成功率竟高达60%!》一文章,引发了量子通信行业内外的激烈讨论。

然而该文作者对量子密钥分发(QKD)这一新技术似乎完全不做了解,仅根据MIT Technology Review发表的动态新闻“There’s a new way to break quantum cryptography”[1],做了粗糙翻译并加入了作者的主观猜想,拼凑出一篇只为了吸引眼球并且误导性很大的文章。

MIT Technology Review报道的文章则是上海交大金贤敏教授团队最近在预印本网站arXiv上发布的预印本“Hacking Quantum KeyDistribution via Injection Locking”[2]内容进行了介绍。本文中,我们会对arXiv原文进行背景介绍,并围绕技术原理进行分析,然后与MIT Technology Review的报道进行对比,最后分析DeepTech深科技在此次新闻报道中主要问题和错误。众所周知,arXiv网站平台是一个供科研人员方便学术交流的平台,对于上传的文章并没有严格的审核要求,任何研究者都能上传文章。因此,上文提到的原文预印版目前还没有受到业内人员的严格审核。预印版提供了很好的展示,但是其本身结果需不断的研究和讨论。

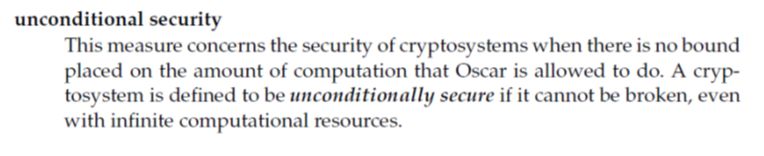

首先,原文[2]是关于量子密钥分发(quantum key distribution, 简写为QKD) 的一种量子黑客攻击方法。QKD是目前量子信息领域最为成熟的一个应用,主要功能是协商生成对称的随机数,即通常称的“密钥”。理论上,QKD的安全性与攻击者的计算能力无关,具备的无条件安全性(又称为信息论安全性)是由量子力学基本原理保证。无条件安全是在密码学和信息领域严格定义的概念[9]:特指密码系统的安全性与第三方攻击者的计算能力无关, 代表了信息领域的最高安全级别。与之相对应的是计算安全性,特指信息安全性取决于第三方攻击者的计算能力,例如我们在经典密钥系统广泛使用的公钥系统,这也是安全级别分类:计算安全性,可证明安全性,无条件安全性中的最低一级[9]。

图片来源文献[9]

QKD的无条件安全性在特定场景和范围相对基于计算强度假设的经典密码系统具有安全,效率,管理等方面的优势。然而QKD设备实际实现中存在不完美性,可能会与理论模型产生偏差,其中部分不完美性会造成QKD的安全隐患,攻击者可以利用实际设备实现的漏洞对QKD进行攻击并破坏其实际安全性,这种攻击我们一般称为量子黑客攻击, 而这类攻击者也被戏称为“量子黑客”。关于量子黑客攻击大概已经有差不多20年的历史,尤其是在近10年来,随着量子黑客攻击研究的不断深入,各类攻击方法和相应的防御措施已经被提出,对QKD设备安全性的认识也逐渐全面。量子黑客攻击研究也极大的推进了QKD系统的实际安全性,目前成熟的商用化QKD设备中都已设置相应防御措施并已经免疫目前已知的攻击。 值得指出的是经典密码学同样面临着来自设备实际实现的安全威胁,即所谓的侧信道攻击,通过物理手段同样会产生严重的安全风险, 也需要相应的防御方法。同时,攻防技术的不断提高和互补也是密码学界,信息安全领域多年以来遵循的路径,对于QKD技术也不例外。量子黑客攻击的研究不但增进了人们对QKD安全机理的认识,同时也是国内外量子通信标准化工作中的重要内容,目前在国际上的国际标准组织(ISO),国际电联(ITU),欧洲电信标准协会(ETSI)以及国内多个标准组织都正在制定QKD相关安全标准,而多年来量子黑客攻击研究的成果,在这些安全标准工作的推进中,都提供了极其重要的支持和依据。在接下来的分析我们会看到,文献[2]中的攻击方法实际是针对2015年的攻击方法的改进,而该类型攻击更是在2001年就已首次提出,目前防御措施已经很成熟。

文献[2]的攻击利用外部光源注入到一个简化的QKD发射端中的激光器,通过经典光通信的注锁技术,迫使发射方发射的光子波长产生改变;攻击者进一步使用滤波器,确保只有经过波长改变的光子才能通过并发送给接收方,而频率不变的光子则被过滤掉。文章显示,攻击者最高有60%的几率成功获得密钥。该方法实际是对光源干扰攻击方法的一个补充,最早的光源干扰攻击早在2015年就由相关人员提出[3],通过注入外部光源到发射方激光器干扰光源的相位,强度,时间等从而造成安全隐患,而就在上海交大金贤敏团队文章发布到网上之前,研究人员也在arxiv上挂出了类似的方案[4],通过注入激光增加激光器出光强度进而影响安全性。而针对光源干扰的攻击一个有效可行的方案就是增加隔离度,进而阻止外部光进入发射方装置。类似的,通过外部射入光并测量反射光的攻击方案早在2001年就已经被提出并演示[5]。事实上,对于外部入射光类型的攻击,已有研究表明可以通过增加隔离度从原理上进行防御[10], 并且正在成为安全标准。

文中提出的攻击方法在实际中有很大的局限性,对于目前几乎所有的QKD设备都不会有影响。首先,文章中考虑攻击成功60%的条件是发送方的隔离度是0dB, 一旦加入3dB的隔离器成功率就减低到36%,而0dB与3dB隔离度都与实际严重不符,一般的通信激光器都具有30dB左右的隔离度从而防止外部光源射入,而目前实用化的QKD设备从出口到光源一般有超过100dB的隔离度,即文章中考虑的10亿倍!文章说原则上可以通过无限增加入射光功率来进行攻击也是不现实的,一方面无穷大功率是违背物理规律的,另一方面因为实际中过高的激光功率将会完全破坏器件和烧毁光纤,从而使正常QKD协议停止运行,但不会造成安全隐患。其次,文中提到的攻击方法对于激光器和偏振调制器的光路、电子学信号的时序有严格要求,仅对连续激光编码的系统有效,而广泛使用的脉冲光源系统以及时间相位编码系统则完全无效。

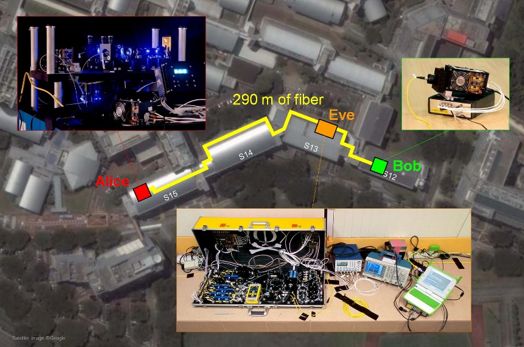

在此,想浅浅冒昧的讨论一下上海交大金贤敏教授团队此次在量子黑客攻击研究这一领域研究的情况。我们看到该文章是该团队首篇公开的量子攻击类文章,文中也没有被提及与其同一类光源的干扰攻击 [2,3]。我们在阅读原文的时候,观其参考文献都是2011年之前的研究。事实上,量子黑客攻击的研究从2000年至今已逐渐成为量子密钥分发研究领域的重点,尤其是在2011年后发现了多种攻击方法。其中最著名的攻击是致盲攻击,该攻击方法2010年由著名的量子黑客提出[6]。同时,在2011年的场地演示中,致盲攻击针对实际的QKD实验系统可以100%成功并100%获得密钥[7]。可见,文中攻击效果距离2011年的攻击都还有很大差距,并且只是做了原理和可行性演示,并未获得最终密钥;而致盲攻击针对实际QKD系统在现实场地演示中获得了100%的最终密钥,很明显文中攻击方法既不是攻击类型的创新,也没有在效果上超过大多数已知的方法。值得注意的是,致盲攻击类攻击目前已经有成熟的防御方案,包括强光警报,探测状态监测等方法,可以完全避免原文[6,7]提出的攻击方法。同时,新型的测量设备无关协议也被提出更是可以从理论上避免探测器的攻击, 这也是一个攻击增强QKD安全性的典型例子。

图片来源文献[7]

综上所述,文章[2]提到攻击可能只会对该团队唯一一个没有隔离度,并使用连续光源调制的实验演示系统产生一定的安全隐患,而对其他无论是商用或者成熟的实验QKD设备都不会造成影响。综合各个量子黑客的观点,文中[2]的攻击方法可以总结为以下几点:

“1. 该攻击由于没有设置隔离度,与实际情况严重不符,目前不论是商用QKD系统或者成熟的实验系统都不会受到影响。

2. 即使是在文章中考虑的没有隔离度的情况下,文中提出的攻击还缺乏大量细节来证明其可行性和声称的结论。

3. 由于量子黑客攻击持续性的研究,基本每年都会有新发现,不足以感到很惊讶。不过由于研究的越来越深入,每年发现的攻击相对2011年正在大幅降低,这也从侧面表明QKD技术正在逐步走向成熟。”

最后,我们再回顾开始提到的DeepTech新闻,该文其实是对MIT Technology Review的报道进行了粗糙的翻译和加工,并在标题取名上误导了很多读者。首先,MIT Technology Review的报道仅是对[2]中的内容做了重点内容的复述和概括,并没有加入过多的解读。但是在文中最后却加了这一段话“That’s an important message. Various companies now offer commercialquantum cryptography services with the promise of privacy beyond thatachievable with classical systems. This kind of work is likely to give them,and their customers, some sleepless nights.”类似的说法近10年以来的媒体中已经多次出现[8],其目的是想强调量子黑客研究的重要性,而现在再说这样的话未免显得有些过时了。

DeepTech的新闻文中,对于量子密钥分发中也出现了很多错误和误导性的言论。例如:

(1)新闻中还标红强调提到“但A 方传送给 B 的信息在此时只是一堆杂凑的量子状态,而不是真正有意义的信息,为了让 B 可以取得有意义的信息,发送方 A 就必须通过传统的信号通道发送一次性密钥 (one-time pad) 给作为信息接收方的 B,而这个过程就产生了量子通信的漏洞。”这里并不太清晰作者期望表达什么内容,我们猜测作者可能是想表达:量子密钥分发产生的密钥需要配合一次一密进行使用,而量子密钥分发在实际实现时由于设备的不完美性,会与理论模型产生偏差,可能出现安全漏洞。

(2)“借由量子键分布(QKD) 利用叠加和非克隆的量子机械性质,可以通过合并基于密码学专家 ClaudeShannon 严格证明过的一次性填充算法,来保证最高的安全性。”可见其新闻中直接使用翻译软件翻译MIT Technology Review的报道。这里我们再做一下解释:量子密钥分发(QKD)利用量子力学中量子态叠加和不可克隆的原理,结合密码学专家香侬(Shannon)提出的一次一密协议,可实现最高级别的安全性。

而“量子机械”这样的翻译,我相信该领域的研究者们不会同意,这样的专业名词对公众存在一定的误导性。

(3)新闻最后提到“研究人员也指出,他们想为业界带来一个重要的信息,那就是量子加密还不如理想中的可靠,它是有缺陷、能被攻破的技术,而攻破这个最强的加密之盾的工具,却不是什么神兵利器,而是盾本身就存在物理缺陷。当然,这个问题的发现,对于那些已经开始提供量子加密服务的公司,以及他们的客户而言,都不会是太好的消息。”

这里,针对DeepTech的结论,必须说这是一个极其不严谨而且误导性很强的说辞,诚如前面所述量子黑客攻击早在2000年左右就已经被提出,学术圈和工业界对其都有比较清晰的认识,并且已经做了较为充分的防御工作,目前正在国内外的标准化组织中针对这些安全问题提出安全标准。同时,攻防技术与防御方法相辅相成,不断在促进QKD安全的进步,这也与密码学界,信息安全领域的发展路径一致。如果文中的攻击在20年前提出来,也许可以被称为“惊现破绽”,但就文献[2]的分析情况,也远称不上“击穿最强加密之盾”。目前QKD技术已经成熟到正在走向实用化和标准化的阶段,还把这样的夸张说辞加冕于一个没有什么实际价值的演示性实验,就显得十分可笑。

"正在进行QKD标准化的国际组织:ISO、ITU、ETSI"

文中还有很多错误和误导性的说辞在这里就不一一列举了,这些粗糙的翻译和误导信息显示出了DeepTech对读者的极其不负责任,缺乏起码的专业精神,我们建议DeepTech的新闻作者:

(1)不要使用翻译软件直接翻译,诸如量子键分布 (QKD)的机器翻译错误明显。

(2)在撰写专业文章时,应该增强专业知识,应该进行最起码的调研。

(3)量子领域不懂实属理解,但是不懂的情况下应该与原文作者联系或者找到专业人员征求意见。

(4)作为影响力巨大的媒体平台,应该为读者负责,不应传播自身不了解并且携带个人错误的主观解读和见解。

(5)不要为了吸引阅读量和眼球,做标题党发起一些哗众取宠又与事实不符的误导性言论。

参考文献:

[1]https://www.technologyreview.com/s/613079/theres-a-new-way-to-break-quantum-cryptography/

[2]“Hacking quantum key distribution via injection locking,” arXiv:1902.10423 (2019).

[3]“Effect of source tampering in the security of quantum cryptography,” Phys. Rev. A 92,022304 (2015).

[4]“Laser seeding attack in quantum key distribution,” arXiv:1902.09792 (2019).

[5]Large pulse attack as a method of conventional optical eavesdropping in quantum cryptography, J. Mod. Opt. 48, 2023 (2001)

[6]Hacking commercial quantum cryptography systems by tailored bright illumination. Nature Photon. 4,686689 (2010).

[7]Full-field implementation of a perfect eavesdropper on a quantum cryptography system. Nature Commun. 2, 349 (2011).

[8]http://www.vad1.com/lab/press

[9]Cryptography: Theory and Practice (Textbooks in Mathematics) 4th Edition, page 62, 2018

[10]“Practical Security Bounds Against the Trojan-Horse Attack in Quantum Key Distribution”. Phys. Rev. X, 5, 031030 (2015)

关于本文作者:

本文是来自量子信息领域的一线量子黑客,不断在为提升量子通信实际安全性做努力。我们也不是DeepTech说的“老鼠”,我们才是那只“猫”专门抓到处搞破坏的“老鼠”。

附:在本文完成的时候,上海交大团队的庞晓玲和金贤敏教授也在 墨子沙龙 公众号上就此事发表了声明:攻击是为了让密码更加安全。

原为链接:[声明] 攻击是为了让量子密码更加安全

(原标题为“量子黑客的独白:自媒体妖言惑众,“量子加密”被“惊现破绽”,我们需要底线!”)

声明:本文来自量子客Qtumist,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。