一、年度数字

2018年卡巴斯基实验室的产品和技术共检测到:

5,321,142个恶意安装包

151,359个新的移动银行木马

60,176个新的移动勒索软件

二、年度趋势

2018年移动用户遭到有史以来最为猛烈的网络攻击。在这一年中,我们不仅观察到新的感染技术(例如DNS劫持攻击),还观察到传播模式的升级(例如SMS垃圾短信)。病毒开发者专注于:

旨在绕过检测的Dropper(木马释放器)

攻击银行账户

可造成损害的灰色软件(RiskTool)

广告软件

2018年,我们发现三个利用移动平台的APT攻击活动,这些攻击活动旨在监视用户,包括用户的社交网络聊天。除此之外,本报告对2018年全球范围内的主要移动威胁事件都有涉及。

2.1 Dropper的崛起

在过去三年中,Dropper已经成为移动犯罪分子的首选武器。这种恶意程序类似于俄罗斯套娃,它的装配流程越来越流水线化,犯罪分子可以轻易地创建、使用和出售它们。一个Dropper可能服务于多个客户,包括勒索软件、银行木马以及广告APP。Dropper作为隐藏原始恶意代码的手段,其好处在于:

逃避检测。尤其是哈希检测,因为Dropper每次都可以生成一个新的文件哈希值,而内部的恶意软件完全不变。

创建任意数量的不同文件。病毒开发者在使用虚假应用商店进行攻击时会用到这个功能。

尽管Dropper并不新鲜,但2018年Q1其攻击数量急剧增长,其中Trojan-Dropper.AndroidOS.Piom家族的贡献最多。这一趋势在Q2及之后的季度有所放缓,但总体增长趋势不变。毫无疑问,尚未采用这一技术的犯罪团伙将很快采取行动,或者创建自己的Dropper,或者购买成熟的产品。这种趋势将会影响移动威胁的大图景:移动恶意软件家族的数量变少,但不同种类的Dropper变多。

2.2 银行木马乘风破浪

2018年银行木马的统计数据十分夺人眼球。2018年初,不管是在样本数量或是在受攻击的用户数量方面,这种类型的攻击都十分稳定。但到了Q2情况急转直下,在木马数量以及受攻击的用户数量方面都创新高。这一情况的本质原因尚不清楚,但罪魁祸首是Asacub 和Hqwar木马。前者历史悠久 – 根据我们的数据,犯罪团伙至少运营了三年。Asacub本身是从一个SMS木马演变而来,该木马从一开始就配备了拦截电话和SMS短信以及实现持久性的工具。后来,木马开发者增强了逻辑,并开始利用SMS短信-社交工程攻击进行大规模分发。在线论坛成为目标手机号码的来源地。接下来,随着受害者变成传播者 – Asacub会向通讯录中的每一个号码都发送自己 – 雪崩式传播开始了。

2018年银行木马不仅仅是在规模方面引人注目,其机制同样值得关注。其中一个角度是对AccessibilityServices(辅助功能)越来越广泛的利用。这可能是对新版本Android的一个回应- 在新版本Android中在银行APP上层叠加钓鱼窗口变得越来越困难。另外,这也可能是由于辅助功能使得木马更加顽固 – 用户无法自行删除它。而且,犯罪分子还可以利用辅助功能劫持合法的银行APP进行转账。另一个角度则是反动态分析技术;比如说,Rotexy木马会检测沙盒环境。这种行为虽然不是新出现的,但值得注意的是,结合混淆技术,病毒开发者可能会有效绕过应用商店的静态和动态检测。尽管沙箱检测在犯罪分子中还未普及,但这一趋势不可避免,我们倾向于认为这种技术在不久的将来会变得更加复杂。

2.3 广告软件和灰色软件

在整个2018年,这两类APP在安装包数量上面一直位列前三。造成这一趋势的原因有很多,但主要是由于广告软件及针对广告商的攻击是一条相对“安全”的“致富路径”。除了一些特例之外(广告软件导致的过热及起火),这类攻击并不会对手机主人造成损害。损害主要是针对广告商的,因为他们要为机器人(受感染的设备)对广告的点击进行付费。当然,一些广告APP会使得设备的使用体验极差,比如说,受害者必须要点击一堆广告才能发短信。问题在于,初始阶段用户很难发现哪一个APP导致了广告的出现,可能是一个手电筒APP,也可能是一个游戏,而广告是在广告APP之外随机出现的。而且,只要安装了一个此类APP,很快你的手机就会出现大量同类APP,把设备变成一个广告软件的乐园。最坏的情况下,广告APP会把自己写入system目录或出厂设置回滚脚本,导致唯一可以删除它们的方法是机刷原始固件。

另外一方面,由于一次点击的成本可以忽略不计,因此总是有无穷无尽的广告APP出现 – 犯罪分子开发和传播的广告软件越多,他们所能赚的钱就越多。最后,广告APP通常都不关心数据的传输加密,这意味着受害者的信息,包括位置信息,都可能在与广告商基础设施的HTTP通信中暴露。

灰色软件的情况略有不同。灰色软件在2018年的移动威胁中所占的比例最大。在全球范围内,应用内购买一直是一项正常的功能,它通过设备账户关联的银行卡进行,购买流程对用户而言是透明的,而且可以随时取消。灰色APP也包含内购功能,可能是游戏中的新关卡,也可能是一张漂亮姑娘的照片,但购买流程对用户完全不透明。在用户不知情的情况下,APP会自动向特定号码发送短信,并接收到相应的确认短信;灰色APP在接收到确认短信后,就会显示付费内容,但这些内容可能是APP开发人员随意指定的。

这样,海量的灰色软件被用于销售无意义的内容,而且其开发工作还很简单 – 在技术方面,任何新手程序员都能实现发送SMS短信。

没有任何证据表明广告软件和灰色软件的攻击浪潮会消退,2019年这一图景很有可能会继续。

2.4 移动矿工大幅增长

2018年,我们观察到移动矿工的攻击数量增长了五倍。这一增长可归因于以下几个因素:

移动设备的GPU变得前所未有的强力,这使得它们很适合挖矿。

感染移动设备相对容易

移动设备无处不在

虽然矿工不是最引人注目的移动恶意软件,但它们对设备算力的大量消耗很容易被发现。一旦设备主人发现了可疑活动,他们就会采取措施消除感染。因此,为了弥补受害者的流失,犯罪分子们部署了新的大规模恶意活动,并增强了它们的反移除机制。

移动矿工在技术上都很谦逊,它们通常是基于现有的跨平台恶意软件代码(例如Linux恶意代码) - 所需要做的工作只是把加密货币钱包的收款地址植入代码,并把payload打包成一个移动APP。传播途径还是典型的垃圾短信等。

尽管不能说2018年移动矿工已经将其它移动恶意软件赶下了王座,但也不能说这种威胁不够严重。如果矿工开发者过于贪婪或是代码不完善,该恶意软件可能会对设备电池造成很大损害,甚至是过热及报废。

三、统计分析

2018年我们共检测到5,321,142个恶意安装包,比2017年减少了409,774个。

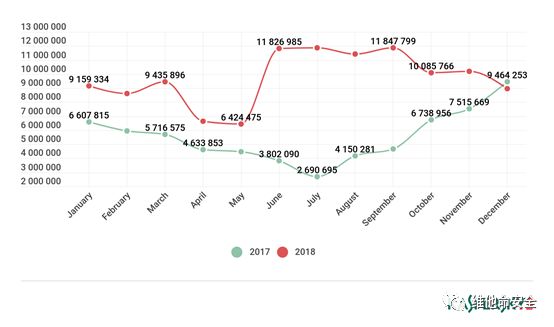

尽管恶意安装包的数量下降了,但2018年我们检测到的攻击数量增加了一倍:1.165亿次(2017年为6640万次)。

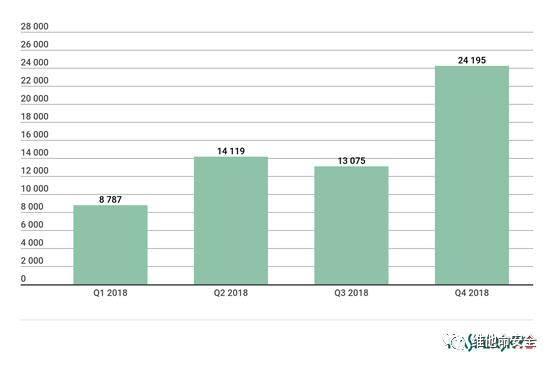

2018年卡巴斯基检测到的移动攻击数量

遭受攻击的用户数量同样延续了上涨趋势。从2018年1月初到12月末,卡巴斯基共保护了9,895,774个不同的Android用户 – 比2017年增长了774,000个。

2018年遭受攻击的用户数量

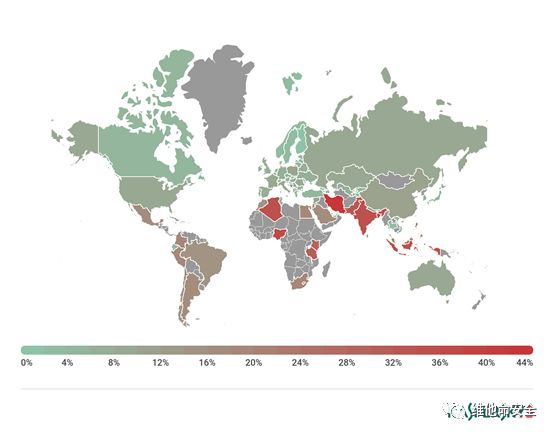

2018年遭受攻击的用户的地理分布

遭受恶意软件攻击的移动用户比例最高的国家/地区Top10

*本表格不包含报告期内卡巴斯基移动解决方案用户数量少于2.5万的国家/地区**该国家/地区所有卡巴斯基移动用户中遭受攻击的比例

伊朗(44.24%)和孟加拉国(42.98%)继续在前十名中保持领先位置,但伊朗的份额大幅下跌了13个百分点。同2017年一样,2018年伊朗传播最广泛的恶意软件是Trojan.AndroidOS.Hiddapp家族。而在孟加拉国,2017年和2018年最常见的恶意软件是Ewind家族。

尼日利亚(37.72%)从2017年的第五名攀升至2018年的第三名;最常见的广告软件是Ocikq、Agent和MobiDash家族。

3.1 移动恶意软件的类型分布

2017-2018年,移动威胁的类型分布

在2018年我们检测到的所有移动威胁中,勒索软件(1.12%)的局势是最为乐观的,它们的份额急剧下跌了8.67个百分点。间谍软件(1.07%)的情况也差不多,它们的份额下跌了3.55个百分点。与2017年相比,广告软件(8.46%)的份额同样有所下降。

Dropper是一个明显的例外,其份额从8.63%几乎翻倍,达17.21%。这种增长反映出犯罪分子利用Dropper打包各种payload的嗜好:不管是银行木马,还是勒索软件、广告软件,等等。这一趋势看起来将在2019年持续下去。

不幸的是,同Dropper一样,针对金融行业的银行木马威胁也几乎翻了一番 – 从1.54%增长至2.84%。

令人惊讶的是,SMS短信木马(6.20%)在前五名中挤得一席之地。这种即将消亡的威胁只在少数几个国家中肆虐,但其份额与2017年相比依旧有所增长。尽管谈论这类威胁的重新崛起为时过早,但在您的移动设备上取消付费订阅仍旧很有必要。

同2017年一样,2018年灰色软件依旧保持活跃,它们不仅再夺榜首(52.06%),其份额甚至略有增长。

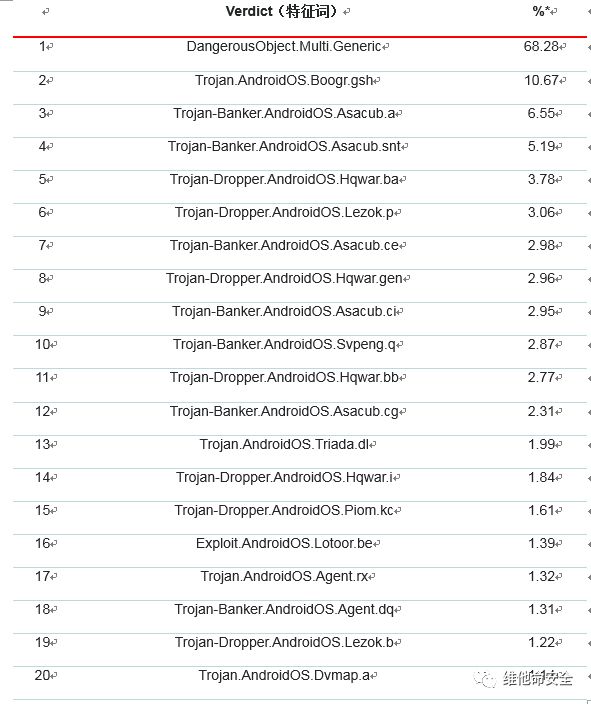

移动恶意软件Top20

下表不包含任何潜在有害软件,例如灰色软件和广告软件。

*遭受该类型的恶意软件攻击的用户占所有遭受攻击的用户的比例

纵观2018年,移动恶意软件Top20中的榜首与前几年一样仍然是DangerousObject.Multi.Generic(68.28%)。

第二名是Trojan.AndroidOS.Boogr.gsh(10.67%)。

第三、第四、第七和第九名都被Trojan-Banker.AndroidOS.Asacub家族的成员所占据。该家族也是2018年的主要金融威胁之一。

第五和第八名是Dropper家族Trojan-Dropper.AndroidOS.Hqwar。该家族包含金融威胁及广告软件等多种不同的恶意软件。

老面孔Trojan-Banker.AndroidOS.Svpeng.q(2.87%)也还在前十名中占据一席之地,该木马曾是2016年的最常见银行木马。该木马通过钓鱼窗口窃取银行卡信息,还攻击SMS短信银行系统。

必须提到的是第13名Trojan.AndroidOS.Triada.dl(1.99%)和第20名Trojan.AndroidOS.Dvmap.a(1.44%),这两个木马使用超级用户的权限来实施恶意活动,因此极为危险。具体来说,它们将组件放置在用户只具有读权限的系统区域,使得自己无法被常规系统工具删除。

3.2 移动银行木马

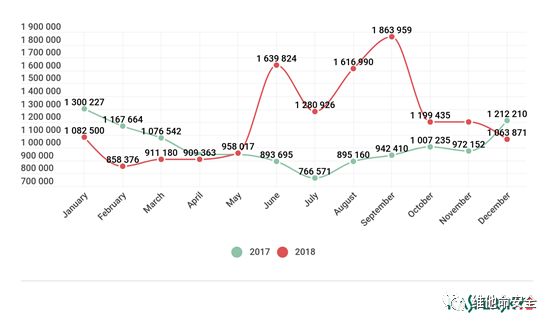

2018年,我们共检测到151,359个移动银行木马的安装包,是2017年的1.6倍。

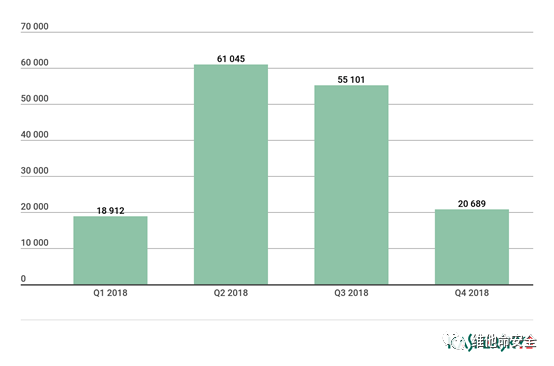

2018年卡巴斯基检测到的移动银行木马安装包数量

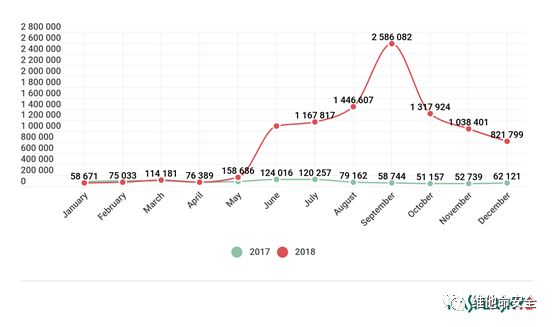

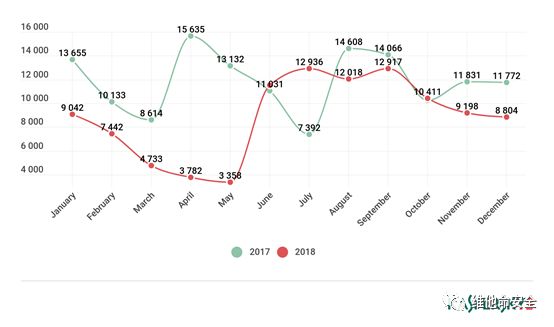

在监测移动银行木马的活动时,我们发现这类恶意软件攻击数量上出现了一个巨大的飞跃。这种增长在以前从来没有出现过。增长起始于2018年5月,并在9月达到顶峰。罪魁祸首是Asacub和Hqwar家族,这两个家族的成员以创纪录的频率进行传播。

2017-2018年移动银行木马的攻击数量

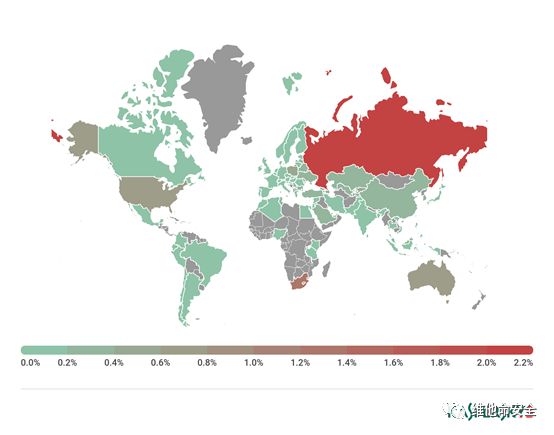

2018年遭受移动银行木马攻击的用户地理分布

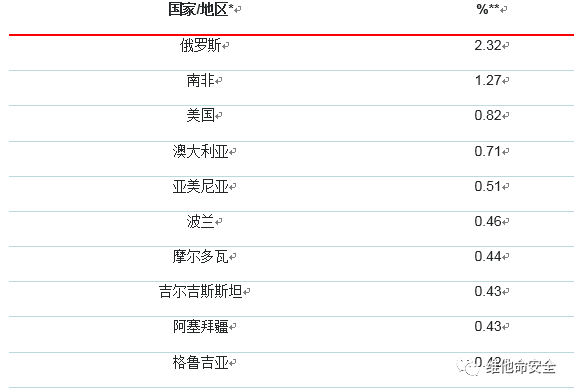

遭受移动银行木马攻击的用户比例最高的国家/地区Top10

*本表格不包含报告期内卡巴斯基移动解决方案用户数量少于2.5万的国家/地区**该国家/地区所有卡巴斯基移动用户中遭受银行木马攻击的用户比例

与2017年一样,第一名还是俄罗斯,该国家2.32%的移动用户遭到银行木马攻击。最常见的家族是Asacub、Svpeng和Agent。

第二名是南非(1.27%),该国家最为活跃的银行木马家族是Agent。美国用户(0.82%)最常遇到的则是Svpeng和Asacub家族的成员。

总体来说,2018年最常见的移动银行木马家族是Asacub,在所有遭受银行木马攻击的移动用户中,62.5%的用户遇到的是该家族的成员。

3.3 移动勒索软件

不考虑通过Dropper或Downloader传播的勒索软件,移动勒索软件的攻击数量在2018年Q1出现了大幅下降。原因是犯罪分子现在普遍使用两阶段攻击,通过Dropper来分发这些恶意程序。2018年全年我们共检测到60,176个勒索软件安装包,比2017年减少了9倍。

2018年卡巴斯基检测到的移动勒索软件安装包的数量

2018年上半年移动勒索软件的攻击数量呈下降趋势,但到了6月份出现了一个急剧增长,约增长至3.5倍。

2017-2018年,移动勒索软件的攻击数量

2018年,卡巴斯基实验室的产品共为150个国家的80,638位用户提供了移动勒索软件防护。

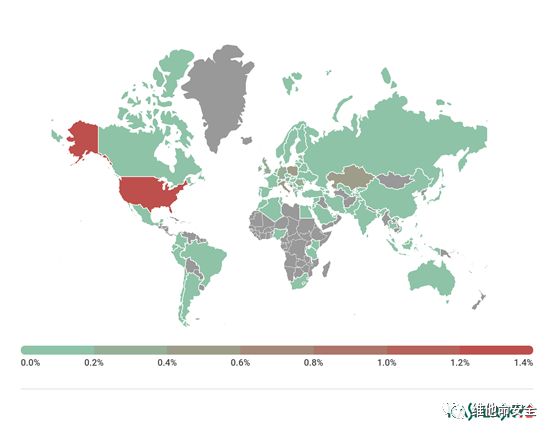

2018年,遭受移动勒索软件攻击的用户地理分布

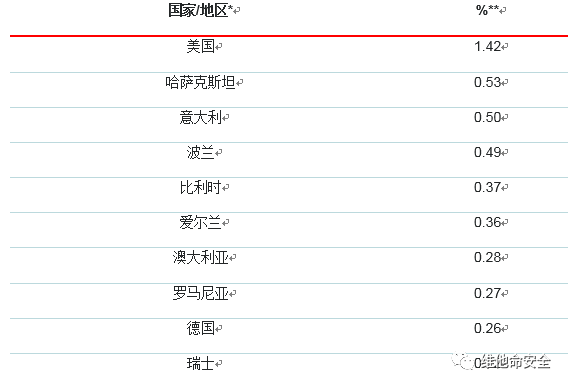

遭受移动勒索软件攻击的用户比例最高的国家/地区Top10

*本表格不包含报告期内卡巴斯基移动解决方案用户数量少于2.5万的国家/地区**该国家/地区所有卡巴斯基移动用户中遭受移动勒索软件攻击的用户比例

美国连续第二年排名榜首,1.42%的用户遭到攻击。与2017年一样,2018年最常见的勒索软件家族是Trojan-Ransom.AndroidOS.Svpeng 。

第二名是哈萨克斯坦(0.53%),该国家最活跃的勒索软件家族是Trojan-Ransom.AndroidOS.Small和Trojan-Ransom.AndroidOS.Rkor。后者与其它勒索软件不太一样,它会向受害者展示一张不雅图片,然后指责受害者查阅非法内容。

事实上,正如它的警告信息宣称的那样,该木马不会收集任何个人数据或中断设备的运行,但要从受感染的设备删除它也不容易。

四、结论

七年来,移动威胁不断演变,不仅是在新变种的数量和技术上不断发展,而且有更多的方式从移动设备中获取经济利益及高价值信息。2018年的数据表明,某些恶意软件会在一段平静期过后迎来爆发,2018年的例子是银行木马家族Asacub,而2019年或许是勒索软件的反攻浪潮。

https://securelist.com/mobile-malware-evolution-2018/89689/

声明:本文来自维他命安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。