腾讯安全御见威胁情报中心检测到,有多个“CAXA数码大方”组件在被ramnit家族感染型病毒感染之后签署上官方有效的数字签名。从我们截获的样本中来看,被感染的CaxaWeb.exe与DrawLib.dll文件名可能属于该公司图表类软件模块。

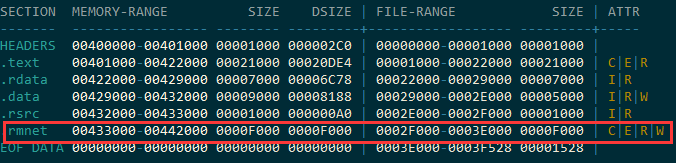

某个被感染组件的节区表,如下图所示:

被感染的节区表

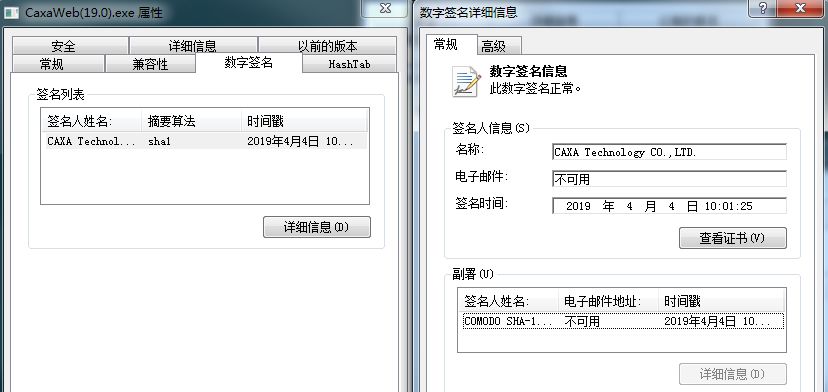

该组件具有正常的数字签名信息以及与官方包发布的一致的证书指纹,如下图所示:

客户端数字签名信息

ramnit家族感染型病毒最早是在2010年4月被发现的,通过感染dll、exe、html、htm格式的文件进而实现常驻系统,其主要目的是用于窃取用户信息。从我们截获的样本中来看,样本被感染的ramnit病毒在2016年就已经被发现,但是由于被感染的组件均具有有效数字签名,因此可能会被某些杀软信任放过。

针对软件供应链环节的病毒攻击越来越值得关注,一部分软件在官方发行渠道上线时,由于开发环境感染病毒,从而导致对外发行的版本内置病毒。这会对用户构成极大威胁——用户会天然相信商业公司发行的软件是正常的,往往会忽略安全软件的警告,腾讯电脑管家可成功清除该病毒。

电脑管家查杀截图

IOCs:

MD5

9c04b8554775a2a91de04bce70366245

beb087f7f6feacb30bead9dbdc266822

384282d6ce9bc8e8a39a8c6467a3c660

5c8ab43eaca5a5f70f00b36b5b960bef

声明:本文来自腾讯御见威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。