针对来自美国和多个欧盟国家的iOS用户的多起大规模恶意广告攻击,持续了近一周,这些攻击使用了iOS版Chrome的漏洞,绕过了该浏览器内置的弹出窗口拦截器。

发起者这一系列攻击的威胁组织eGobbler,他们在推广过程中使用了“8个独立广告和30多个虚假广告”,每个虚假广告的生命周期都在24到48小时之间。

据发现并监控eGobbler针对iOS目标攻击的Confiant研究人员称,大约有5亿用户的会话暴露在这场精心策划的大规模虚假广告宣传活动中。

eGobbler的攻击活动通常最多持续48小时,紧接着是短暂的休眠期,Confiant研究人员发现这种休眠会突然结束并开始下一次攻击。

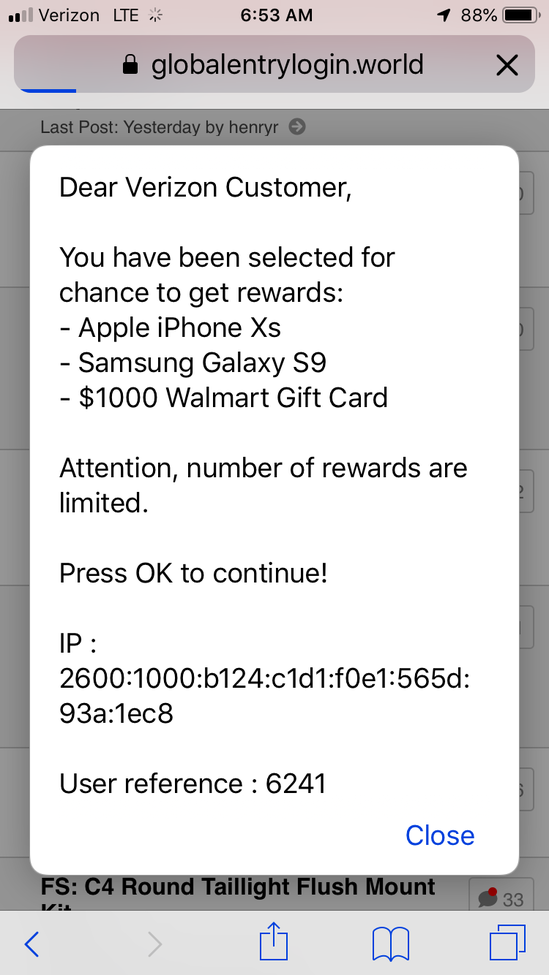

4月份广告系列使用了在.world域名上托管的登陆网页,并利用弹出窗口劫持用户会话并将受害者重定向到恶意登录页面。

虽然之前已经观察到使用弹出窗口的方法作为类似行动的一部分,类似于将目标重定向到恶意攻击者设计用于网络钓鱼或用于删除文件的恶意软件页面的方法,但考虑到浏览器弹出窗口拦截器的有效性,这绝对是一个不同寻常的方法。

在研究人员测试了恶意广告活动的Payload后确定骗子们使用弹出窗口来劫持用户会话。这些payload“跨越二十多个设备,包括物理设备和虚拟设备”,并“在沙盒和非沙盒iframe之间进行了分割测试”。

恶意广告活动登陆页面

正如他们所发现的那样,“payload的主要会话劫持机制是基于弹出窗口的,此外,iOS上的Chrome非常异常,因为内置弹出窗口拦截器总是失效。”

之所以发生这种情况,是因为payload“利用iOS Chrome的检测技术来检测用户激活的弹出窗口,从而避免了弹出窗口阻塞。”

Chrome for iOS漏洞可绕过广告沙盒属性

为了做到这一点,eGobbler组织在这些大规模的恶意广告活动中使用的恶意payload利用了iOS网络浏览器Chrome中一个尚未修复的漏洞。

更糟糕的是,正如Confiant进一步发现的那样,“eGobbler利用的恶意广告漏洞是无法通过标准广告沙盒属性来阻止的。”

这意味着广告服务产品(如Google的AdX和EBDA)中内置的广告沙盒属性也将受到payload及其用户交互需求的限制。

根据同源策略,该漏洞利用能够绕过对用户交互的需求,这几乎是不可能的,因为它属于跨源if rame。

此外,这完全绕过了浏览器的反重定向功能,因为攻击者甚至不再需要生成重定向来劫持用户会话。

这一行动由eGobbler恶意广告组织设计,专门针对iOS用户,但这并不是第一次。2018年11月,Confiant监控了另一个由ScamClub(诈骗俱乐部)组织发起的活动,该组织成功劫持了大约3亿个iOS用户会话,并将它们全部重定向到成人内容和礼品卡诈骗。

然而,正如Confiant在他们的报告中所说的那样,“与我们跟踪的其他项目相比,这真的是一项非常出色的战役,我们不仅根据独特的payload进行跟踪,而且还根据数量进行跟踪。”

此外,“经过短暂的停顿后,该行动于4月14日被发现战略中心转向了另一个平台,目前仍然活跃在'.site'TLD登陆页面下。有5亿用户会话受到影响,这是我们在过去18个月里看过的三大恶意广告之活动之一。”

本文由白帽汇整理并翻译,来源:https://www.bleepingcomputer.com/news/security/malvertising-campaign-abused-chrome-to-hijack-500-million-ios-user-sessions/

声明:本文来自NOSEC,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。