信息系统在社会中发挥着重要的作用,传统防护技术难以全面防护信息系统的安全,借鉴生物界的拟态多样性,已有拟态防护机制可以从拟态结构本身而不是依赖现有防护手段和方法保证其安全性,基于动态异构冗余架构为拟态安全信息系统提供了本质安全和内生安全。拟态安全测评从测评输入、测评过程和测评输出三个方面规范对拟态信息系统实施测试评估活动,建立多层次、多粒度、开放性、可定制的拟态安全测评评估指标体系框架,以保证测评过程、测评结果和结论的科学性、正确性和依从性。

研究拟态系统测评的重要性

随着信息化建设步伐的加快,信息系统已成为从互联网上获取信息和服务的主要来源。近年来,恶意网络事件频发,网络威胁造成的损害不断增强,网络信息安全产品和服务需求持续增长。我国在信息安全保障方面正在全面推进实施等级保护制度,通过制度建设推进我国重要基础设施信息系统安全水平提升,但通过等级保护测评并不能保证信息系统的高安全性、高可靠性,尤其对于关键信息基础设施的信息安全来说还远远不够。依赖于传统安全加固手段无法抵御未知风险或不确定威胁。借鉴生物界的拟态多样性,拟态防护机制从拟态结构本身而不是依赖现有防护手段和方法保证其安全性。而市场上的拟态信息系统应用目前普遍缺少有效的测试验证手段,研究拟态信息系统测评方法和测评技术具有重要的意义。

拟态安全信息系统防护模型

拟态安全信息系统采用动态异构冗余(Dynamic Heterogeneous Redundancy,DHR)模型。面对基于拟态架构的信息系统,由于目标的动态性,已经难以通过系统探测、漏洞挖掘、系统突破、系统控制等技术手段对信息获取和信息进行控制。拟态安全信息系统将网络空间人与人之间博弈的问题转化为能否破解信息系统的概率问题。

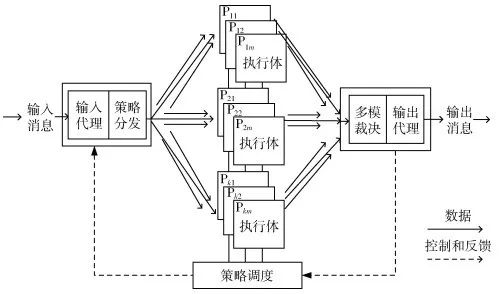

拟态安全信息系统防护体系模型如下图所示,拟态防护体系是以维护目标对象(如网络、存储、系统、配置项、部件、单元等)元服务功能(包括私密信息保护)健壮性与安全可信为目的,以目标系统服务功能与其多元、冗余配置的实现结构或算法间引入不确定性映射关系为核心,以给定资源条件下异构执行体的策略调度和多维动态重构机制,提升防护场景的动态相异性为方法,以非配合条件下输出矢量多模裁决为中心的闭环控制机制阻断、屏蔽非协同破解(或差模失效)为手段,以干扰或隐匿寄生在异构执行体上漏洞后门的可达性与可利用性为重点,以架构自身功效获得内生安全属性。从拟态防护模型上可以分析出,拟态结构的脆弱点在于输入代理和分发判决,一旦前端被破解,则其防护机制受到破坏。

拟态安全测评

拟态安全测评需要从测评输入、测评过程和测评输出三个方面规范对拟态信息系统实施测试评估活动的要求,建立多层次、多粒度、开放性、可定制的拟态安全测评评估指标体系框架,以保证测评过程、测评结果和结论的科学性、正确性和依从性。

拟态安全信息系统测评需要规定开展测评过程的基本过程、流程、任务及工作产品等,规范测评工作人员、组织、机构的工作,在拟态安全测评过程中如何正确使用拟态安全测评要求中的具体测评方法、步骤和判断依据。拟态安全测评不同于传统的应用系统或安全防护系统评估,拟态信息系统需要综合考虑拟态特征、拟态算法效能以及安全防护等多个要素,需要结合具体的任务需求灵活制定测评方案。

拟态安全测评需要划定拟态界面,拟态界面所定义功能的完整性、有效性和安全性是拟态防护有效性的前提条件,拟态界面未明确定义的功能/操作不属于拟态防护的范围(但也可能存在衍生的保护效应)。根据防护要求,可以根据不同应用场景对安全性与实现代价的综合需求来定义更多的防护等级,在安全性上需要重点考虑以下四方面因素:核心是造成的各种不确定性;无法在各个层面获取系统结构或系统反馈的有效信息;使之失去可用的稳定性;使累积的经验不能用作后续活动中的先验知识。

拟态信息系统评估指标体系采用基本要求和分项要求的分层结构。从评估模型上看,目标层是拟态信息系统安全防护能力的综合反映;准则层指标可以进一步分为能力层、能力子层,自上而下对拟态信息系统安全防护能力进行一步细化、分解;测评指标层则是从对各项能力的指标量化,并进行测试项的划分,为后续进行拟态信息系统测评提供基本要求和给出测评结论提供依据。

拟态信息系统测试采用层次分析法,引入多维度的测试策略,建立多层次的拟态信息系统评价体系。从四个维度测试评价拟态信息系统:

一是基于GB/T25000软件质量特性的测试,此为传统信息系统测试方法。

二是拟态特性验证,针对拟态信息系统的拟态特性进行测评,主要包括:动态性、异构性、冗余性、功能等效性等,验证相关模块是否符合研制要求。

三是效能验证,结合对拟态信息系统的质量特性测评,对系统功能和能力进行评价。

四是等保合规性,从拟态信息系统是否满足网络安全等级保护的要求进行合规性匹配检查。

(内容节选自《信息技术与网络安全》2019年第四期《拟态安全信息系统测评方法及技术研究》一文,作者李建军)

声明:本文来自信息技术与网络安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。