1 ScarCruft 组织概览

安全研究人员认为ScarCruft(也称为Reaper和123组织)是亚洲地区最活跃的APT组织之一。据卡巴斯基实验室称,该组织还一直瞄准世界各地的外交团队。ScarCruft的受害者包括中国、印度、韩国、科威特和尼泊尔的政府机构。

据悉,ScarCruft被业内认定为是由国家赞助的黑客组织,针对在朝鲜半岛开展业务的政府机构部门。目前,ScarCruft正在不断发展。有证据表明,ScarCruft已经深入研究移动设备领域,并正在测试新的漏洞利用技术。

ScarCruft去年早些时候引起了一些关注,因为其在针对超过二十个备受瞩目的组织的攻击行动中采用了Adobe Flash 0-day攻击。当时,卡巴斯基实验室的研究人员认为这个威胁组织使用加密货币在黑暗的市场上购买了漏洞利用,而不是自己开发漏洞利用。当时研究人员评估该组织没有能力开发零日攻击。但根据卡巴斯基的说法,ScarCruft在过去一年中加强了其活动,并已发展成为一个资源丰富且技术娴熟的黑客组织。

2 针对蓝牙设备的恶意软件

研究人员一直在观察疑似来自朝鲜的威胁组织ScarCruft。 据报道,该组织被发现正在开发新的黑客工具。卡巴斯基实验室表示,ScarCruft正在使用可识别连接蓝牙设备的代码来测试该工具,以便从目标受害者那里窃取关键信息。

ScarCruft使用鱼叉式网络钓鱼或战略性网络妥协的方式来发动攻击,随后是第一阶段感染。在获得初步立足点后,ScarCruft会下载一个能够在受感染系统上绕过Windows用户帐户控制的dropper。使用CVE-2018-8120的已知漏洞来绕过Windows用户帐户控制(UAC)后,dropper会执行具有更高权限的下一个有效负载,其利用通常用于渗透测试的代码来升级权限。“为了逃避网络级别的安全检测,该恶意软件使用隐写术,将恶意代码隐藏在图像文件中,”卡巴斯基实验室在其报告中解释道。

ScarCruft还安装了ROKRAT后门,旨在从受感染网络上的计算机和设备中获取信息,并将被盗数据发送到Box、Dropbox、Yandex.Disk和pCloud。

在受感染的系统上,恶意软件使用Windows蓝牙API从受害者那里收集数据,例如连接蓝牙的设备名称、类型、地址,以及该设备当前是否连接/通过身份验证/是否被记住。

3 ScarCruft与DarkHotel攻击活动类似

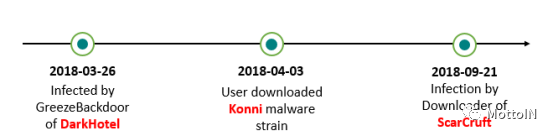

此外,研究人员还报告说,他们观察到ScarCruft最近的威胁活动的受害者与曾经臭名昭著的DarkHotel组织的受害者之间存在相似之处,其中DarkHotel组织同样疑似来自朝鲜。

“ScarCruft组织使用常见的恶意软件传播技术,例如鱼叉式网络钓鱼和战略网络妥协(SWC)。与在Daybreak中运行一样,该黑客组织使用0-day来执行复杂的攻击。但是,有时使用公共漏洞代码对恶意软件作者来说更迅速高效。研究人员表示,他们发现该组织在准备下一次攻击活动时大量测试了一个已知的公共漏洞。

“这并非我们第一次发现ScarCruft和DarkHotel存在重叠,”卡巴斯基实验室全球研究和分析团队的高级安全研究员Seongsu Park在新闻发布会上表示,“他们在攻击目标方面有相似的兴趣,但其使用的攻击工具、技术和流程却截然不同。尽管ScarCruft非常谨慎低调,但仍然是一个技术娴熟且活跃的黑客组织,在开发和部署工具方面相当老练。我们认为它会继续发展。

https://securelist.com/scarcruft-continues-to-evolve-introduces-bluetooth-harvester/90729/

声明:本文来自MottoIN,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。