分析最近几年的高级持续威胁(APT)攻击事件可以看出,恶意Office文档(Word、Excel、PPT)已成为不法分子利用最为频繁的攻击诱饵。Office是人们电脑上最常用的办公软件,恶意Office文档攻击不仅给个人、企业带来巨大的风险,同时也严重威胁着国家安全。攻击者攻击电脑成功后,一般会利用该电脑作为跳板,进行横向移动,攻击网络内其它电脑或设施,窃取机密数据,或者对重要基础设施进行破坏。

Office文档为何如此受攻击者欢迎

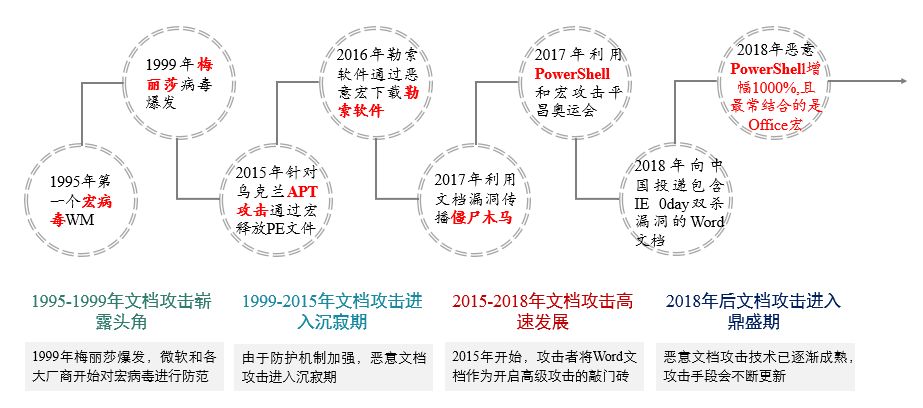

Office文档攻击按照时间顺序可以分为4个阶段:“萌芽期”、“沉寂期”、“高速发展期”、“鼎盛期”。

1995年,第一个宏病毒WM问世,Office文档攻击拉开了序幕。

1999年,梅丽莎病毒爆发,人们才真正意识到恶意文档攻击所带来的危害。

之后,各大安全厂商和微软公司加强了安全防范,Office文档攻击进入沉寂期。

2015年,恶意Office文档数量激增,攻击者将Office文档视为开启高级攻击的“敲门砖”。

2018年以后,Office文档攻击技术逐渐成熟,攻击手段不断更新,Office文档攻击已经到了鼎盛时期,针对中国境内目标发动攻击的境内外组织(海莲花、白象、穷奇&蓝宝菇、等)均使用Office文档进行攻击。

那么,Office文档为何如此受到攻击者的青睐?笔者按照内部原因和外部原因进行了总结。

外部原因:

反病毒技术发展:随着反病毒技术的快速发展和免费安全软件在全球的高度普及,可执行恶意程序传播变得越来越困难。

用户安全意识淡薄:用户普遍认为文档是安全的,并且不及时更新漏洞补丁。

用户基数大,传播迅速:Office产品市场渗透率高达97.31%,而且是政府办公人员最常用的软件,一旦感染成功,扩散十分迅速。

攻击手段多,门槛低:目前已经出现大量成功案例,攻击技术逐渐成熟。

内部原因:

安全机制的脆弱性:微软为Office配置的安全机制已被证明可以轻松绕过。

内部结构的脆弱性:Office软件由于开发时间长,功能复杂,所以难免会有大量漏洞,并且,Office软件可以嵌入OLE对象和多种类型文件,为攻击者创造了更为方便的供给条件。

恶意Office文档攻击的“N种姿势”

按照攻击方式:分为“水坑攻击”和“鱼叉攻击”

“水坑攻击”即在攻击目标必经之路设置一个陷阱,最常见的做法是,攻击者分析攻击目标的上网活动规律,寻找攻击目标经常访问的网站的弱点,并将此网站“攻破”并植入事先准备好的恶意Office文档,这种攻击多用于网络间谍活动。

“鱼叉攻击”是指攻击者借助欺骗性文字的邮件主题或正文(钓鱼邮件),向特定受害者发送带有恶意Office文档附件的邮件,诱导其下载并打开附件,一旦用户打开文档,文档中内嵌的恶意代码便会执行。通常,恶意代码会从远控地址中下载并运行恶意可执行程序,例如远控木马或者勒索病毒等,达到攻击目的。

按照传播方式:分为主动传播和被动传播

主动传播是指由攻击者主动的将恶意文档发送给被攻击者,包括邮件传播和APT攻击定向传播等。

被动传播是指攻击者将恶意文档挂在到网络上,等待受害者自己获取恶意文档到本地计算机,也叫路过式传播。

按照攻击利用的对象:分为嵌入恶意代码攻击(基于宏和DDE攻击)、利用漏洞(0 day和N day)攻击、内嵌OLE对象攻击、嵌入恶意文件攻击。

恶意Office文档检测方法概述

所谓恶意Office文档,指的是通过嵌入并执行恶意代码或利用其结构特性,以窃取敏感信息、监视和破坏用户正常活动等恶意行为为目的的Office文档。

恶意Office文档检测,即通过对Office文档的结构与内容进行分析,确定其是否存在恶意性并进行进一步处理,从而防止用户因使用恶意Office文档而造成敏感信息泄露等安全风险。

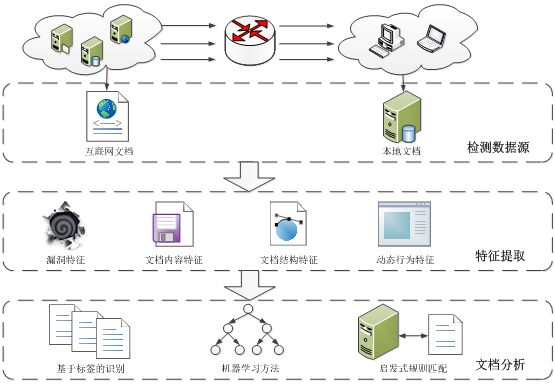

当前大部分杀毒软件都有查杀Office文档的功能,但主要的检测方法仍然是传统的基于标签和严格的启发式规则的方法。Office文档检测框架如下图所示,其核心在于特征提取和文档分析。

特征提取:

特征抽取是指根据判别方法以及不同类型恶意文档的实际情况,抽取出可作为判别恶意性依据的信息。

文档特征可以大致分为静态特征和动态特征。

静态特征:主要包括恶意代码特征、元数据特征、文档结构特征、漏洞特征。

动态特征:主要来源于打开文档阅读器或执行文档时触发的行为,常见的动态特征包括系统调用特征、缓冲区数据特征、注册表特征等。

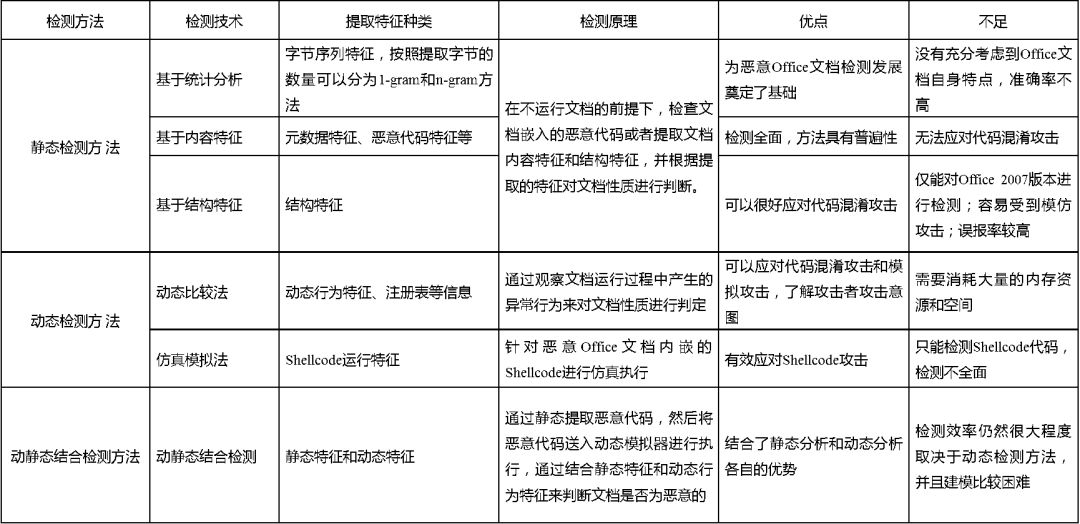

根据提取特征种类不同,可以将检测方法分为静态检测方法、动态检测方法以及动静态结合检测方法。

文档分析:

目前恶意Office文档识别的方法主要有,基于统计分析的方法、基于启发式规则的方法以及基于机器学习的识别方法。目前运用最多的是机器学习方法。

基于机器学习的识别方法一般包括学习过程和测试过程两个部分。

学习阶段:首先选取一批已知标签的样本作为训练集,并通过特征抽取、特征数据预处理等步骤得到特征集,最后利用机器学习算法进行训练得到分类模型。

测试阶段:将待分类样本通过特征提取及特征数据预处理后,输入分类模型进行测试,最终得到相应的检测结果。

安全建议

综上所述,越来越多的攻击者更加倾向于利用恶意文档来进行恶意行为,相比传统的恶意程序更具有迷惑性。若攻击者通过“水坑攻击”或 “鱼叉攻击”方式,并结合社会工程学手段,精心构造文档名及伪装内容,很多安全意识薄弱的用户很容易中招。在此,笔者给大家总结了一些安全建议:

打开文档之前:

使用正版Office软件,不要将Office宏安全机制设置为默认允许所有宏代码执行。

安装杀毒软件,及时修补Office软件补丁和系统补丁。

在收到来源不明或者极具诱惑性的文档之前,可以先用压缩软件将其打开,查看每一个文件中是否包含恶意代码,可以对其性质进行简单判断。如下图所示,第一幅图中包含宏文件,有可能是恶意文档;第二幅图中document.xml文件中包含大量连续不规则字符串,很有可能是恶意的代码。这种方法需要比较专业的安全人员进行识别。

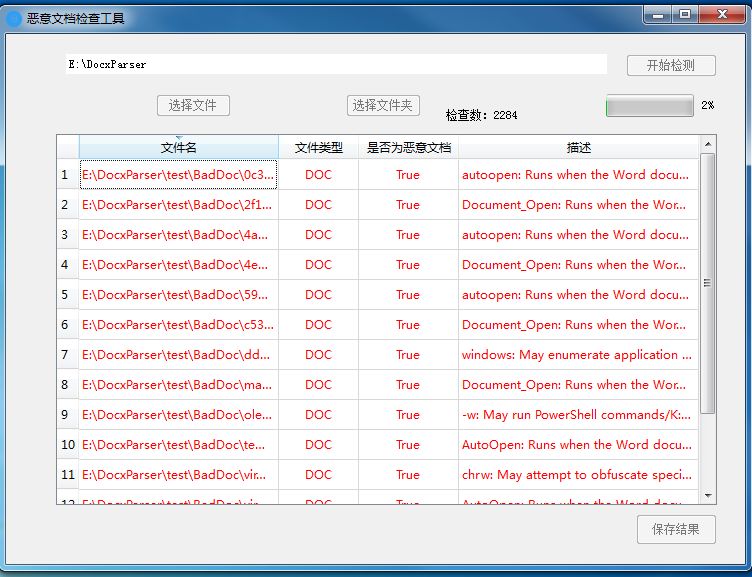

因此,一般建议用户采用自动化检测工具完成上述工作。

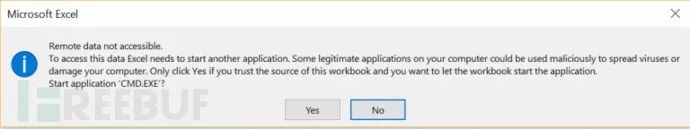

打开文档之后

如果弹出未知窗口,请不要轻易点击,请仔细阅读弹窗出现的具体原因,这很有可能是攻击需要的一个运行权限。

对于未知的宏不要轻易运行,如果出现允许宏运行才可以查看内容的提示,要格外小心。

不轻易点击文档内的未知链接或者其他文件,除非来源可靠或者将嵌入的链接和文件利用杀毒软件进行查杀。

一旦计算机中运行过包含宏病毒的文档,不仅要清除此文件,还要将office模板中的宏病毒进行清除,否则所有使用office编辑的文档,都会染上病毒。

参考资料

[1] 360威胁情报中心. 2018年全球十大APT攻击事件盘点. [EB/OL]. [2019-01-02]. https://ti.360.net/blog/articles/apt-attacks-in-the-world-in-2018.

[2] 腾讯电脑管家. 腾讯安全2018年高级持续性威胁(APT)研究报告. [EB/OL].

[2019-01-03]. https://www.freebuf.com/articles/network/193420.html.

[3] 腾讯电脑安全管家.2017年Office漏洞及漏洞攻击研究报告[EB/OL].

[2017-11-15]. http://www.freebuf.com/articles/paper/154040.html.

[4] Etienne Stalmans, Saif El-Sherei. Macro-less Code Exec in MSWord. [EB/OL]. [2017-10-09]. https://sensepost.com/blog/2017/macro-less-code-exec-in-msword/.

[5] 林杨东, 杜学绘, 孙奕. 恶意 PDF 文档检测技术研究进展[J]. 计算机应用研究, 2018 (8): 4.

作者:夏彬 喻民

声明:本文来自中国保密协会科学技术分会,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。