在做网络安全市场调研分析报告这块,老外一直比较会玩,尽管国内的咨询机构和媒体也在快速跟上。针对国外的分析报告,就我个人认可的权威性而言,Gartner自然是排在我心目中第一位的,其次是IDC、Forrester。这类报告的水平很大程度上取决于咨询机构的影响力和分析师的水平。而要说到问卷式调研报告,比较著名的SANS,Ponemon,ESG则基本都是这个套路。这类报告的水平关键在于调研的方法论和参与者的样本空间。此外,4大、Verizon也会定期不定期地出具一些混合客户调研和自身分析观点的报告。

这次要分享的调研报告是关于SIEM的,来自一个并不很知名的媒体,叫Cybersecurity Insiders,报告名字叫《2019年SIEM报告》。

之所以最终决定对其进行介绍,就在于知名机构对SIEM的市场调研分析报告十分罕见。难得有一份专门针对SIEM的调研报告,无论其质量好坏,还是可以参考一番的。注意:以下的观点靠谱度本人无法核实(譬如报告没有给出调研的样本空间大小,仅有分类),仅供参考。当然,我觉得还是有一定参考价值的。

整份报告对于SIEM持十分乐观的态度(可能更讨厂商的喜欢)。

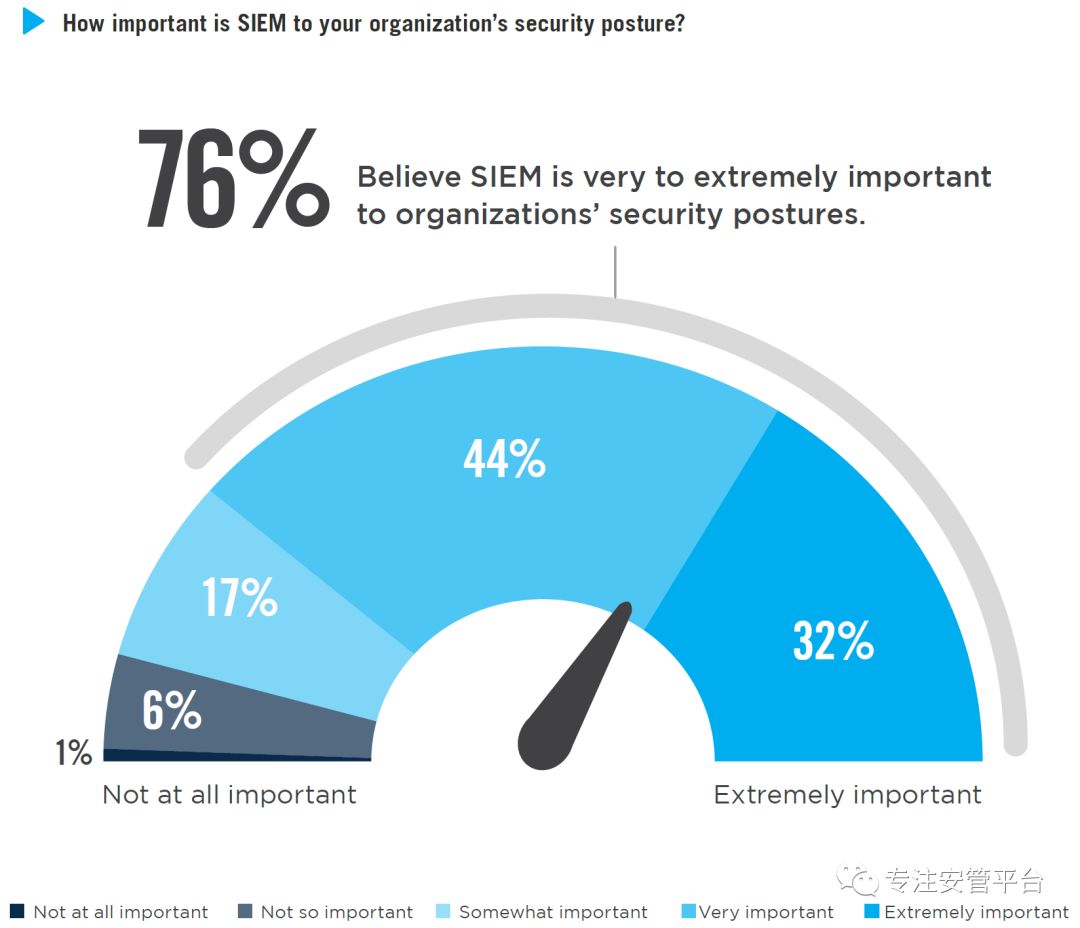

报告首先表示:76%的受访者认为SIEM对于组织的安全十分重要。

其中,69%的人使用了SIEM,还有21%计划使用SIEM,仅有10%没有计划部署SIEM。从部署方式上看,部署在客户自身网络中的比例依然是主流,达到54%,有25%的部署模式采用服务模式。

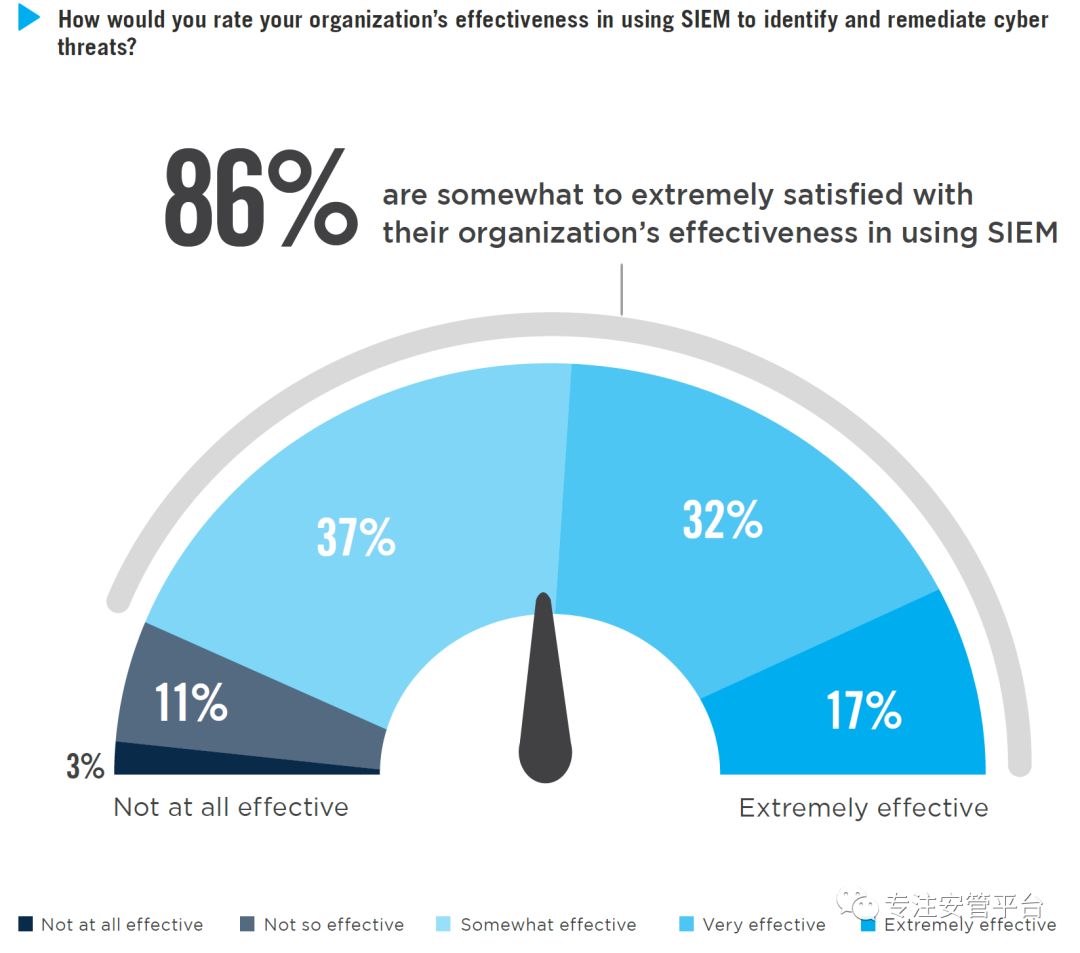

在对SIEM的满意度上,49%的受访者表示满意甚至是十分满意,37%表示部分满意,不满意的占14%。这个满意度已经相当高了。

对此,我是没有那么乐观的,即便是在美国这个SIEM成熟市场,满意度恐怕也没有那么高,如果多看看SANS的调研报告,或者Gartner的分析报告的话。当然,这还取决于对SIEM的定义范畴。我的讨论都是建立在Gartner对SIEM的定义的这个基础上的。

在SIEM的收益方面,报告给出了几个点的排序,我感觉比例不是那么重要,这几点内容倒是有点意思(这也取决于问卷设计人的思路)。报告认为SIEM收益从大到小依次是:快速检测与响应、更高效安全运维、更好的威胁可见性、更好的IOC优先级排序、更好的合规、更好的威胁分析。

报告还对SIEM之于信息泄露的作用做了调查,结果显示,76%的受访者认为SIEM对组织信息泄露有作用,75%的人表示SIEM对于提升威胁检测能力有帮助。

在对可能的安全事件和安全失陷进行快速检测方面,40%的认为表示通过SIEM可以做到分钟级的响应。

在检测攻击方面,最有效的是检测非授权访问(46%)、高级持续行攻击(42%),内部攻击(包括恶意和无意)(37%),以及恶意代码、web攻击、账号/服务/资源劫持、勒索软件、钓鱼攻击、DoS/DDoS、0day攻击、挖矿等。

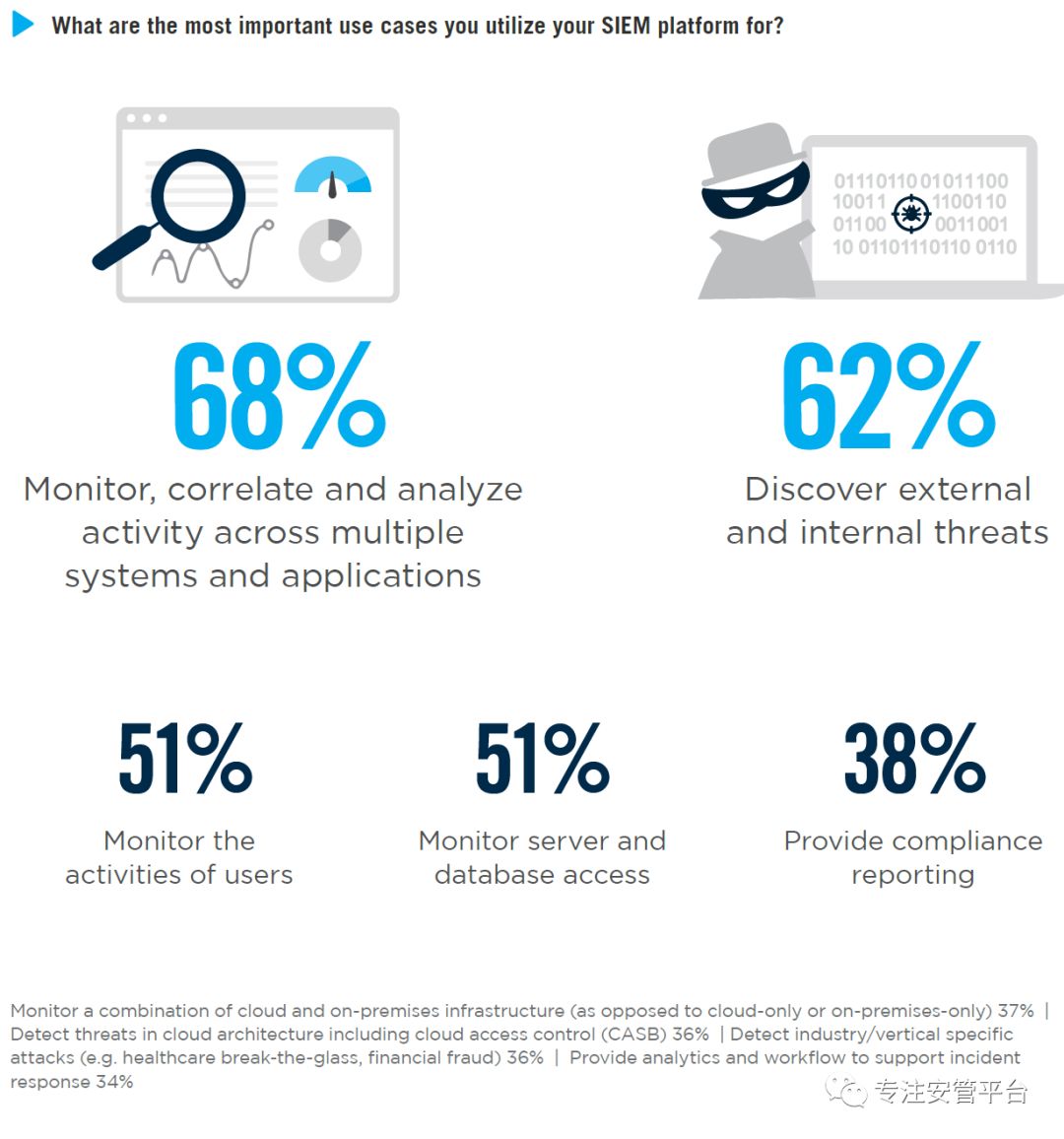

报告还总结了几个经典的SIEM用例,并根据调研问卷结果对其重要性进行了排序,依次是:

对跨多个系统和应用的行为进行监测、关联与分析;

发现外部和内部威胁;

监测用户行为;

监测服务器和数据库访问;

输出合规报表;

监测云和自有混合的基础设施;

检测云中威胁(包括CASB);

检测工控或垂直领域的攻击(譬如医疗、金融欺诈);

提供支撑事件响应的分析与工作流。

报告还简要地提供了几个评估SIEM的关键指标,重要性从高到低依次包括:成本、产品性能与效果、产品特点与功能、产品支持、产品易用性。

报告表示,SIEM价值最大化的最大障碍是缺乏有技能的安全专业人员,而这也为威胁管理的自动化技术应用带来了契机。而在未来12个月的威胁管理技术投入优先级这块,依次是威胁检测(55%)、威胁猎捕(48%)、威胁调查与分析(44%)。

声明:本文来自专注安管平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。