网络安全公司Anomali的研究人员详细介绍了这个新发现的恶意软件,但目前还不清楚其控制的僵尸网络活动的确切目标。

针对Windows设备的新恶意软件活动采用了一种新颖的黑客技术以控制由此产生的僵尸网络,其背后的黑客组织使用P2P网络来隐藏其通信。

1、IPStorm恶意攻击活动

这一网络犯罪分子发起的恶意活动是在今年5月被发现的,被称为IPStorm——InterPlanetary Storm的缩写。其背后的黑客组织很可能从Storm这个名字中获取的灵感——这是一个P2P蠕虫活动,在2007年首次出现之后开始泛滥。目前还不知道是哪个黑客组织发起了IPStorm活动,其归属地点也不得而知,但该恶意软件明显具有“反向shell”功能,可以让黑客在受感染设备上执行任意PowerShell代码。

根据网络安全公司Anomali的研究人员的说法,该恶意软件的独特之处在于它是第一个在野发现的使用IPFS的p2p网络进行命令和控制通信的恶意软件。通过使用合法的p2p网络,此恶意软件可以隐藏其网络流量。

其中IPFS是一个开源的P2P文件共享网络,旨在作为共享和存储文件的手段,供用户在分散的系统中下载和托管内容。例如在某个国家本来是阻止访问维基百科(Wikipedia)的,但通过IPFS服务就可以托管维基百科的一个版本供其访问。

IPStorm是使用Go编程语言编写的,目前不确定其如何进行初步感染,但据该恶意软件包的大小可以推测其恶意代码被分成多个部分。这表明该黑客组织精于软件开发,这样做可以使得恶意软件更易于管理和更新。

“通过将各个功能拆解为不同的Go包,代码库更易于维护。此外,威胁行为者可以将其分解为多个模块,以便更换或重用功能,”Anomali威胁研究团队的Joakim Kennedy解释道。

不同的Go包如下:

storm/avbypass

storm/backshell

storm/ddb

storm/filetransfer

storm/logging

storm/node

storm/powershell

storm/util

storm/ddbinterface

storm/nodeinterface

2、防病毒检测技术

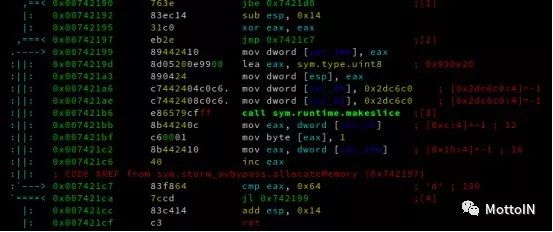

IPStorm还添加了几种防病毒检测技术,例如睡眠(sleeping)、内存分配(memory allocations)和随机数生成(generation of random numbers),其中内存分配函数非常简单,核心功能部分如下图所示:

运用这些技术,在IPStorm进入Windows系统并将其自身安装在预定列表的文件夹中帮助其不被发现,其中大多数假文件夹都与Microsoft或Adobe系统相关。这种做法的妙处在于即使用户发现了该文件夹也不会怀疑什么。

恶意可执行文件就存储在此文件夹中,并且还从预定列表中随机生成名称。看起来,攻击者似乎十分注重IPStorm在受感染设备上隐匿行踪。

随机生成的名称如下:

Microsoft.AAD.BrokerPlugin

Microsoft.AccountsControl

Microsoft.AsyncTextService

Microsoft.BioEnrollment

Microsoft.CredDialogHost

Microsoft.ECApp

Microsoft.LockApp

Adobe.Photoshop

Adobe.Illustrator

Adobe.Reader

3、恶意活动目的不明

目前,此恶意活动的最终目标仍然未知——但可预见的是,其能够用于各种恶意活动。

“僵尸网络通常用于DDoS攻击、服务备份木马,或构建代理网络。僵尸程序允许威胁行为者执行他们选择的任何PowerShell代码。此外僵尸网络还能不断更新,随时添加新的恶意功能,”Kennedy表示。

该恶意软件安装在以下位置:

PHYSICALDRIVE0\AppData\Local\Packages\%s_%s\AppData

在分析该恶意软件时,研究人员指出,虽然IPStorm目前仅针对Windows系统,但样本中的元数据表明攻击者可能正在编译它以感染其他操作系统,如macOS系统。

Anomali表示截至2019年6月,该僵尸网络由不到3000台设备组成。虽然IPStorm的规模相对较小,但很可能是由于其还处于早期阶段。

声明:本文来自MottoIN,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。