“第六期清流派企业安全沙龙”于6月15日举行。

因为大家聊的太疯狂,所以这次就不上传照片了!

本期沙龙的两个议题是:“内部安全事件处置与溯源”与“基线检查的是是非非”。

内部安全事件处置与溯源这个话题中,我们主要讨论的是内部人员有意“搞事”的情况。这是一个既敏感又难办的问题。内部人既熟悉情况又有权限,很容易避开安全的策略。但到场的大神们在处理这类事件的时候各显神通,确实让人大开眼界。由于篇幅所限和保密原则,我们通过事前、事中、事后三个阶段将两个多小时讨论的事件处置方式进行简单归纳。

事前

1、风险评估:尤其是可用性与机密性的保障工作是否到位,有朋友公司目前是以内部评估+外部评估综合评定,目的是为了更加完善现有的策略,内部团队评估主流业务比较擅长,而外部团队评估可以弥补内部团队的惯性思维、视角盲区,一般周期为一年,另外一种方式可以以事件发生后反补之前的风险点,属于事后;

2、加强内部监控:对用户敏感操作、异常操作进行实时告警,可以参考UEBA的方式;

3、加强周期性审计:这个审计并非事后审计,而是在特定时间点应当进行的审计工作,比如堡垒机、用户权限等,举个栗子,离职员工在离职前一个月左右会拷贝大量数据带走,一般在这过程中会携带部分公司数据。

4、安全宣贯:在此过程中一方面要对员工进行法律意识的宣贯,另外一方面应该将安全措施做简单介绍,这里交流时产生了部分矛盾,如果将所有措施介绍,可能会让故意破坏系统者有意识的绕过监管措施,如果不介绍又起不到威慑的作用,所有这个度需要自己根据实际情况去拿捏。

5、安全标准:安全标准中应划分好责任与权限,对责任进行界定,可设立好赏罚标准,另外对权限做好控制,同时加强相关标准要求、监控技术,从而增加抗抵赖能力;

事中

1、问题定位:做好对简单直接的问题定位,判断事件类型属于哪种,比如是恶意数据泄露,如之前B站案例,亦或是恶意破坏,如某公司死锁数据库现象导致业务瘫痪,删库跑路之类事件;

2、事件分析:对攻击事件进行分析,确定攻击方式方法、破坏信息系统的路径、入口,或者是可利用的系统缺陷等问题,从而进一步为日志溯源做准备;

3、日志溯源:根据日志记录过程对整个事件进行回溯,一方面去定位攻击者的整个过程中的操作内容,另一方面确认攻击源,综合多个维度,比如UA记录、session信息、IP地址、监控视频等;

4、过程取证:目前所见过的取证尚未像特别官方的取证流程如开机状态下的镜像取证、物理设备的暂停保留等特别严格的司法取证流程,书上讲的必须要有相关资质的单位做非常标准的流程(目前尚未用到),而是将具体的日志信息做好分析保存、相关工具进行留存。

事后

1、责任追究/立案逮捕:对于中小事件可能只依据公司内部规章进行责任追究,而对于重大事故可能会涉及到刑事责任,从而立案逮捕,在此过程中也涉及到立案要求,比如直接损失金额要求等;

2、赔偿方案:双方可根据事件的具体严重程度进行赔偿金额的商定,这也成为了信息安全的赢利点之一(虽然并不想以此盈利);

3、事件总结:根据事件发生的整个流程进行总结汇报,从而可引起公司高层的重视,对安全工作加大投入;

4、整改方案:做到事件处理工作的闭环,通过事件驱动,倒推企业风险,从而对企业目前存在的策略、流程的不规范、风险点进行查缺补漏;

公关

公关处理一般尽可能在事后,一般不出彩的事情并不愿意提前公开,而信息时代很多事情首先被外部发现并传播,甚至造成谣言,对企业形象影响较大,所以在事件中期可能会提前进行公关声明,主要目的是减小对企业负面影响;而如果并未在互联网传播,由企业内部独自处理的事件,可在处理完成后,适当的进行公关声明,从而具备一定的威慑作用。

总结性思维导图如下:

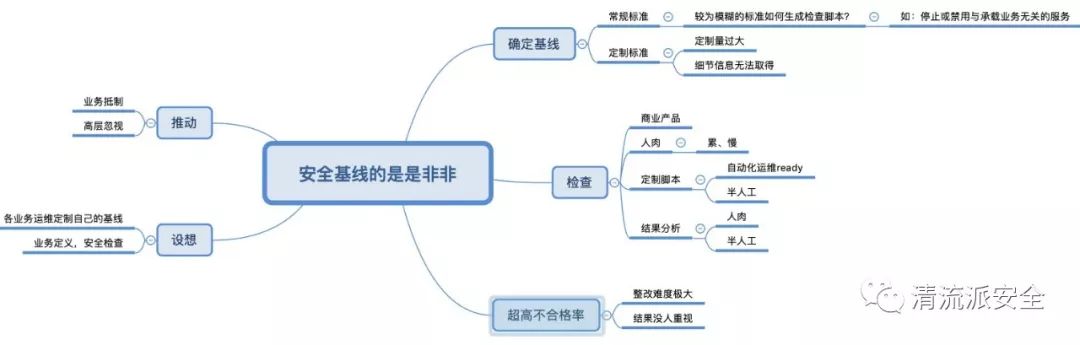

基线检查对很多企业来说都是一个比较常规的工作,但实际工作中会遇到很多问题,我们一改常规,先输出了一个提出问题的思维导图,然后再尝试解决这些问题。

基线检查对很多企业来说都是一个比较常规的工作,但实际工作中会遇到很多问题,我们一改常规,先输出了一个提出问题的思维导图,然后再尝试解决这些问题。

1、确定基线阶段,这个阶段主要,面临基线规则的可落地性问题。一方面过于通用的标准落地效果太差(会出现超大规模不合规的情况),另一方面,如果根据业务系统定制基线,会出现工作量超大,修改复杂等问题。

大家对这种两难状态的处置方式普遍是先制定重要的、可落地的检查标准,在大幅缩减工作量的同时,可以快速的将基线检测工作向前推进。在此基础上在不断优化检测规则。

2、检查阶段,针对商业产品需要解决将详细策略快速导入问题,这需要根据产品实际情况实际处理;人肉检测的方式效率最低,但准确性也足够高,资产较少的企业可以考虑这种方式,但资产量较大的企业就涉及到定制检查脚本的工作了,在基线策略明确的情况下,如果企业自动化运维体系是ready的,可以将检查脚本自动推下去。如果没有自动化运维体系就涉及到人工或半人工的下发检查脚本。最后,结果分析是整个工作的重点,对于有代码能力的团队来说,对检查脚本的输出结果进行预处理是非常有必要的,可以大量较少人力成本。

3、推进整改阶段,相对检查阶段,推进整改阶段更为重要,而且更困难。在实际工作中,很多因素会导致基线无法整改,或者整改推进缓慢。对于这种情况,大家有如下建议:①增强相关人员的安全意识,从笔者的从业经验看,安全工作中员工安全意识的重要性一点都不比安全技术的重要性差。要求相关人员提高安全意识,可以有效的提高基线问题修复的效率。②流程控制,通过内部流程强化内部对基线问题修复的重视程度。但需要根据具体情况选择是强流程(如:不满足要求不准许上线),还是弱流程(如:先上线,但持续跟踪)。③红黑榜机制,通过以业务为单位的脆弱性评分排名,再将排名输出到关键位置(如CSO办公室)的方式,以及表彰修复较快团队的方式,提高基线问题修复积极性。④企业内部SRC机制,通过内部SRC的方式鼓励团队间互相发现问题。

4、其他问题:①最新/自研技术没有标准的基线要求,可以参照等保和行业监管标准指定基线标准。②安全基线基础配置量较大的问题,可以要求镜像系统实现镜像标准(云平台)。或者通过安全网关的方式将内部资产保护起来。

由于多方面因素,对于一些比较敏感的话题无法全面展开,欢迎有猛料的兄弟来报!非常感谢所有参加沙龙的同学(排名不分先后):瓜子旭、公交冯、电信闫、贝壳陈、58到家刘、比特大陆峰、新东方杨、联通丁、正保晨、央视网乐。

声明:本文来自清流派安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。