根据趋势科技研究人员的说法,恶意垃圾邮件活动正在分发新的恶意软件,其中威胁行为者使用Gelup下载器和FlowerPippi后门被用于攻击中东、日本、印度、菲律宾和阿根廷的目标实体。

趋势科技的研究人员认为,这些垃圾邮件活动与臭名昭著的TA505黑客组织脱不了干系,据推测,自今年6月起,该组织将这些新的Gelup和FlowerPippi工具加入到其武器库中。

1、TA505黑客组织

TA505是最早由Proofpoint追踪的网络犯罪组织,主要针对全球金融机构进行攻击活动,进行以窃密资金为目的经济犯罪活动,以传播Dridex、Locky等恶意样本而臭名昭著。后经研究发现,该组织可能来源于东欧地区以俄语为主要语言的国家。

自去年12月起,TA505变得异常活跃,其使用合法或受到感染的RAT(远程访问木马)如FlawedAmmyy、FlawedGrace及远程操控系统(RMS)。今年4月,TA505瞄准了拉美国家智利和墨西哥、还有意大利,使用的恶意载荷要么是FlawedAmmyy RAT,要么是RMS RAT;4月底时,该组织又开始瞄准东亚各地,如中国、台湾省、韩国,载荷依然是FlawedAmmyy RAT。

TA505 的关键特征包括:

目标明确——只针对企业内部少数特定账户的进行网络钓鱼;

恶意代码经过签名验证——这是为了避免被发现而采取的额外预防措施;

精心策划——从攻击的时间点和恶意代码的签名可看出;

可选择的持久性机制——基于自动侦查选择是否自毁。

2、攻击流程

2019 年以来,可以很明显地发现,恶意软件使用最广泛、最有效的攻击载体仍然是电子邮件,此次行动也不例外。

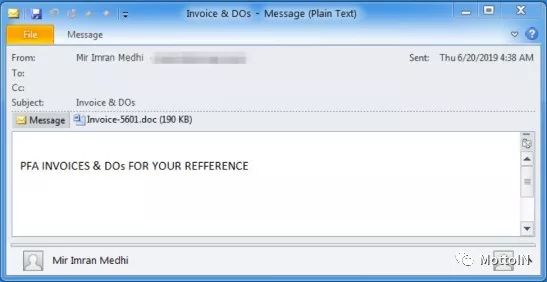

TA505使用包含.DOC和.XLS文档作为附件的垃圾邮件来传播其新的恶意软件,受害者打开恶意附件后通过执行VBA宏命令将恶意有效负载部署在受感染的计算机上。据趋势科技称,少数垃圾邮件样本也使用恶意URL诱使受害者下载其惯用的FlawedAmmyy RAT。

垃圾邮件示例(来自Proofpoint)

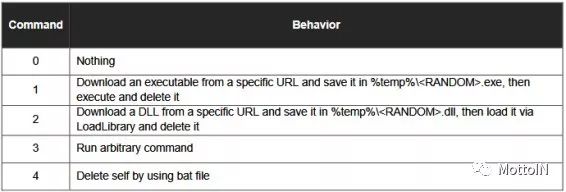

新发现的Gelup恶意软件下载程序最有趣的特性在于,它使用混淆和UAC绕过技术,“模拟可信目录,滥用自动提权的可执行文件,以及使用动态链接库(DLL)侧载技术。”

正如趋势科技在其技术分析报告中所解释的那样,Gelup的开发人员还在其中添加了阻碍静态和动态分析的各种技术,以及多个使感染过程更难跟踪的部署步骤。

为了获得持久性,Gelup可以运行在系统回收站中启动LNK文件创建的任务,或者添加注册表运行条目,这取决于它拥有的用户权限。

Gelup命令(来自趋势科技)

另一方面,FlowerPippi是TA505最近部署的第二个恶意软件,它在后门功能的基础上还提供了下载技巧,使其能够在受感染的系统上部署更多以可执行二进制文件或DLL文件形式的恶意有效载荷。

正如趋势科技进一步指出的那样,该后门用于从受害者的设备中收集和泄露数据信息,并运行从其命令和控制(C2)服务器接收的任意命令。

FlowerPippi命令(来自趋势科技)

3、安全建议

切勿随意打开来源不明的电子邮寄及陌生文档,同时也不使用邮箱“文档预览”模式查看文档,因为携带恶意代码的文档也可能在预览模式中触发;

确保在安全软件开启下打开文档,若文档中携带宏,请尽量避免启用宏;

使用正版可靠的安全防护软件,可以尽量拦截此类攻击,保护个人数据及财产安全。

声明:本文来自MottoIN,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。