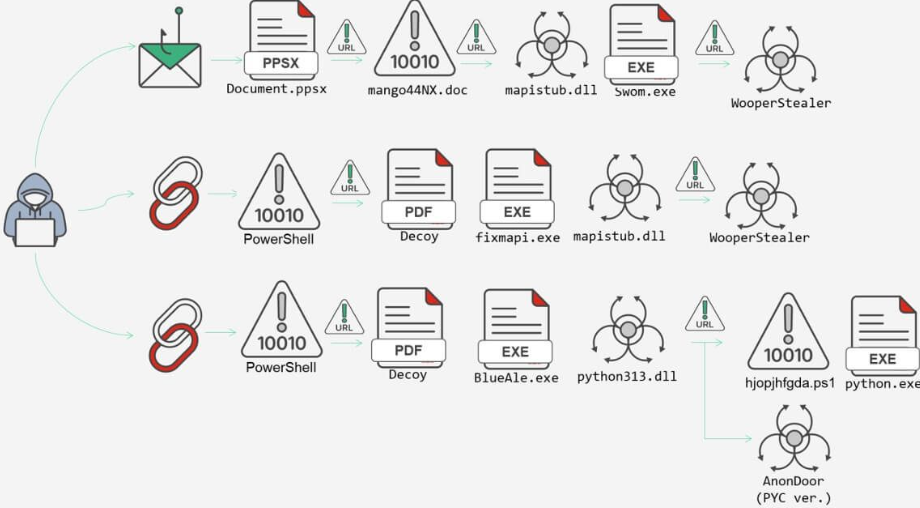

近日,网络安全公司FortiGuard Labs发布最新报告,揭示了南亚地区活跃的Confucius(孔夫子)APT组织在间谍活动中的显著演变。该组织自2013年被首次识别以来,一直持续针对巴基斯坦的政府机构、军事组织、国防承包商及关键行业发起攻击活动。研究人员基于2024年至2025年观察到的多起攻击活动深度分析发现,在2024年12月至2025年8月期间该组织完成显著技术迭代。从完全依赖WooperStealer数据窃取工具,逐步升级为部署基于Python的AnonDoor后门。其攻击活动在地理空间上具有高度针对性,仅允许特定区域如巴基斯坦的IP地址访问指挥与控制服务器,确保情报收集的精准性。其攻击手法的复杂性与适应性持续提升,凸显国家背景黑客组织恶意软件及工具的进化趋势。

2024年12月,该组织以巴基斯坦用户为目标发起首轮集中攻击,通过伪造“PN MILGEM护卫舰政策标准化”主题的钓鱼邮件,附带恶意PPSX文档附件Document.ppsx。用户打开该文档后,会看到“损坏页面”的虚假提示,而后台则通过幻灯片文件中嵌入的OLE对象,从远程控制服务器加载恶意脚本mango44NX.doc。该脚本本质是VBScript下载器,会从同一远程地址下载Jsdfwejhrg.rko文件,并以二进制形式写入本地%LocalAppData%\\Mapistub.dll;同时将系统合法程序C:\\Windows\\System32\\fixmapi.exe复制到%AppData%目录并命名为Swom.exe,在注册表HKCU\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\Windows\\load路径下添加指向该程序的键值实现开机自启,最终通过Shell.Application组件启动Swom.exe,利用DLL侧载技术执行Mapistub.dll。这款恶意DLL会连接控制服务器,加载最终载荷WooperStealer,该窃取工具可收集本地29种常见格式文件(含文档、图片、压缩包等),通过Directory.GetLogicalDrives遍历系统磁盘,并将窃取数据上传至C2服务器。

进入2025年3月,该组织将初始攻击载体更换为恶意LNK文件,攻击流程在延续DLL侧载核心技术的同时,优化了载荷投递方式。该LNK文件通过PowerShell命令,将系统文件fixmapi.exe复制到%LocalAppData%目录并命名为BlueAle.exe作为伪装执行程序,同时从远程控制服务器下载恶意DLL文件 RPXFD38WAPR7.rko(保存为 mapistub.dll)与诱饵PDF文件BWN9ZAP.rko(保存为%TEMP%\\file.pdf),打开诱饵PDF以分散用户注意力。随后,恶意DLL将目标文件复制到C:\\Windows\\Tasks目录,并通过修改注册表实现持久化,最终载荷仍为WooperStealer,但优化了目标目录扫描范围,重点遍历用户OneDrive、文档、桌面、下载等路径,且通过文件哈希校验避免重复上传,进一步提升攻击效率。

2025年8月成为该组织技术迭代的关键节点,其首次引入基于Python的AnonDoor后门,攻击链复杂度与功能覆盖实现质的提升。此阶段攻击通过恶意LNK文件NLC.pdf.lnk触发,从控制服务器下载python313.dll、BlueAle.exe与诱饵PDF,利用BlueAle.exe执行DLL侧载启动python313.dll。这款DLL会在%TEMP%目录生成PowerShell脚本,自动安装Scoop包管理器并配置Python环境变量,确保后续Python代码无错误执行;随后从控制服务器上下载hjdfyebvghu.pyc文件,保存为%LOCALAPPDATA%\\winresume.pyc并设为隐藏属性,同时创建“NetPolicyUpdate”计划任务,每5分钟调用Scoop安装的pythonw.exe执行该PYC文件,实现无控制台窗口的隐蔽持久化。而winresume.pyc正是AnonDoor后门,具备系统指纹采集(获取本地出口IP、主机名、登录用户、操作系统版本及硬件唯一标识,结合公共服务获取公网IP与地理定位,巴基斯坦为主要目标区域)、存储信息探测(调用Windows API GetDiskFreeSpaceExW遍历A-Z磁盘,以“C:476GB/Free-120GB”格式收集存储信息并上传)、远程指令执行(通过cuud参数向C2服务器请求任务,支持命令执行、屏幕截图、文件列表、密码窃取等8类指令,可下载额外Python模块扩展功能)等多维度恶意能力,甚至能针对Firefox与Edge浏览器抓取密码。

这一系列演变展示了该组织从WooperStealer专注文件外渗到AnonDoor引入命令处理和模块化任务的升级路径,技术特征包括Base64混淆、硬编码方法、DLL侧加载和计划任务,以规避安全检测并维持长期访问。

图 1 Confucius(孔夫子)APT组织攻击活动

参考链接:

https://www.fortinet.com/blog/threat-research/confucius-espionage-from-stealer-to-backdoor

声明:本文来自白泽安全实验室,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。