背景

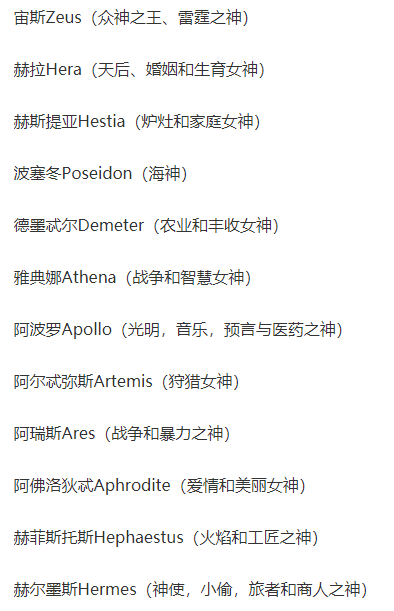

近日,奇安信威胁情报中心红雨滴团队通过日常监控发现,专门针对传统行业、教育机构、企事业单位、医院及政府部门的Globelmposter勒索软件再出新变种,此次变种一改过去使用十二生肖的英文名+数字的风格(如:Rabbit6666、Dragon6666),而采用了部分古希腊十二神的英文名+数字作为加密文件后缀(如:Aphrodite666、Ares666)。

下图为本次Globelmposter变种后缀名所涉及的古希腊十二神的命名,从下图即可看出,未来一段时间该勒索软件将继续肆虐网络战场。

而被发现出现变种,也就意味着,有目标被攻击了。就在刚刚到来的7月初,Globelmposter变种攻击活动针对国内医院发起了强势攻击,且医院大多位于一线城市,此外还有食品等传统行业公司波及此次攻击活动。

虽目前已经对攻击活动进行应急响应处理,但由于Globelmposter勒索软件使用了RSA2048算法进行文件加密,目前暂无解密工具,而市面上公开宣传可以解密的大多为“黑中介”,谨防上当受骗。

最后,我们将在同源分析章节,针对Globelmposter的幕后制作者的近期活动,进行分析与猜想。

样本分析

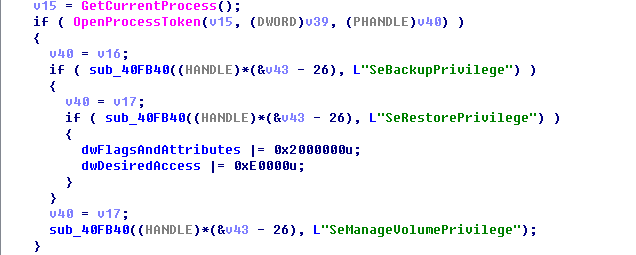

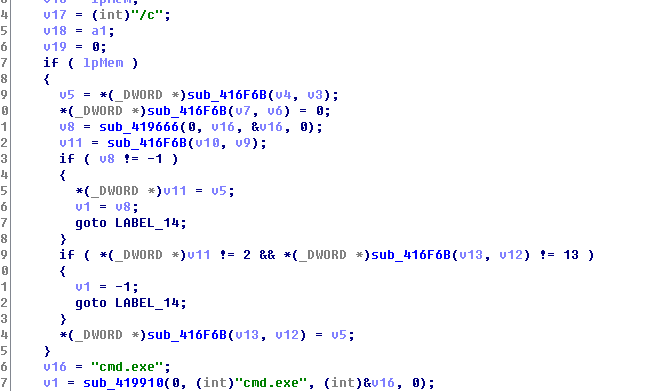

首先,本次攻击活动的Globelmposter十二神变种样本在运行后,首先如往常一样会提升运行权限。

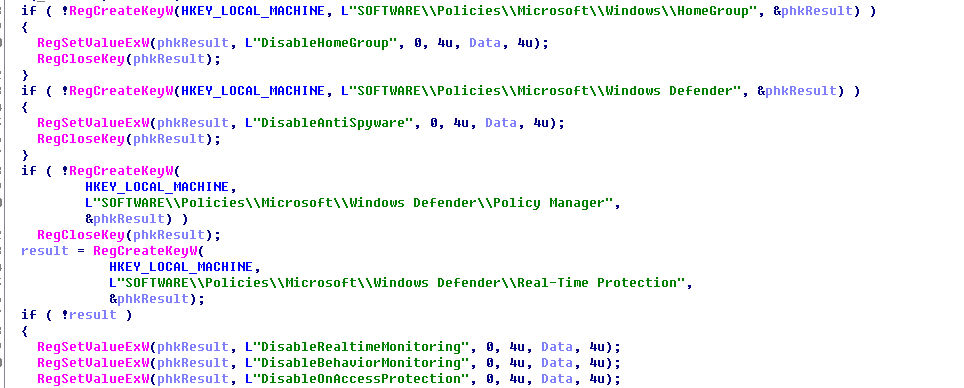

并禁用Windows defender

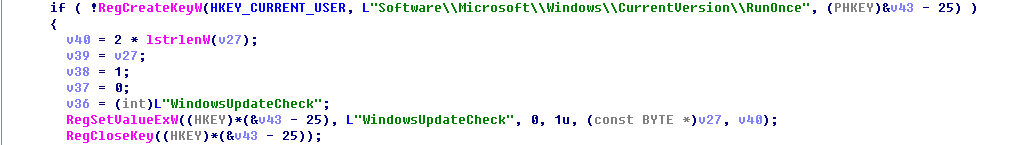

执行一系列常规持久化操作,如修改注册表,添加自启动项等。

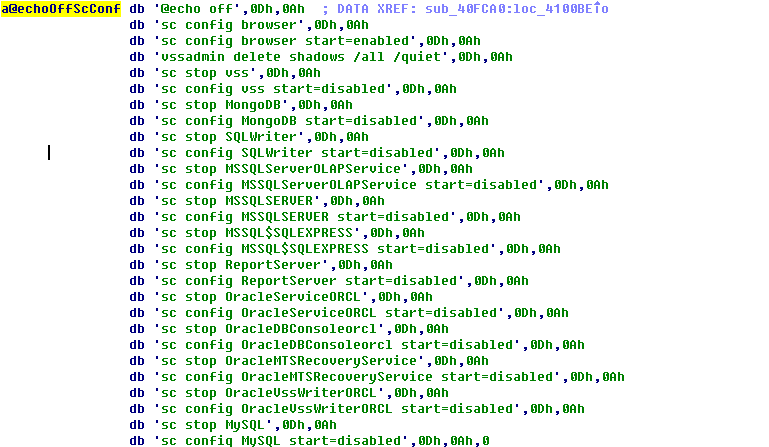

并调用CMD命令,停止并禁用相关数据库服务

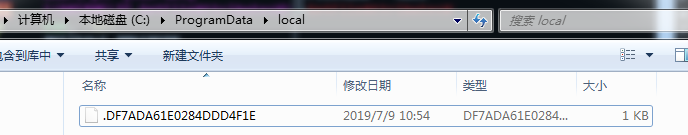

在每个目录下生成.DF7ADA61E0284DDD4F1E文件和勒索信,内容为加密后的密钥,

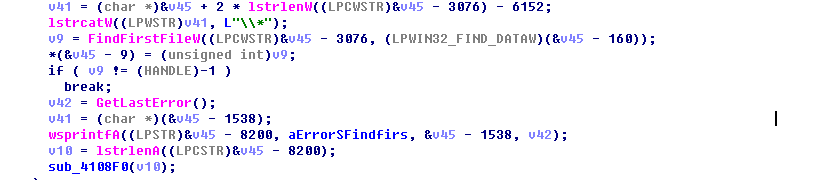

开始遍历磁盘文件

同时排除文件和后缀名如下:

windows、bootmgr、pagefile.sys、boot、ids.txt、NTUSER.DAT、PerfLogs

“.dll”、”.lnk”、”.ini”、”.sys”

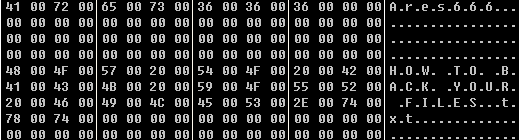

对文件进行加密,加密后的文件后缀为Ares666

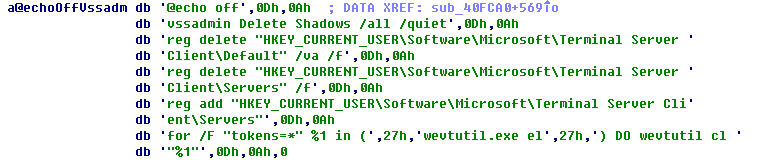

加密完成之后调用CMD命令,删除卷影,日志和RDP记录

最后执行自删除操作

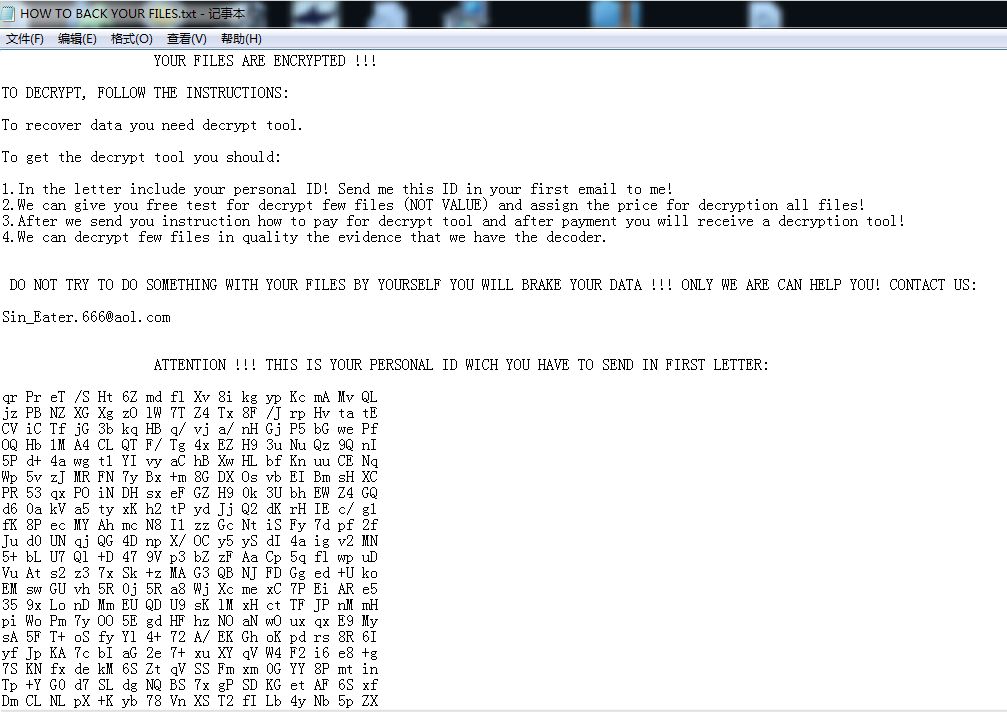

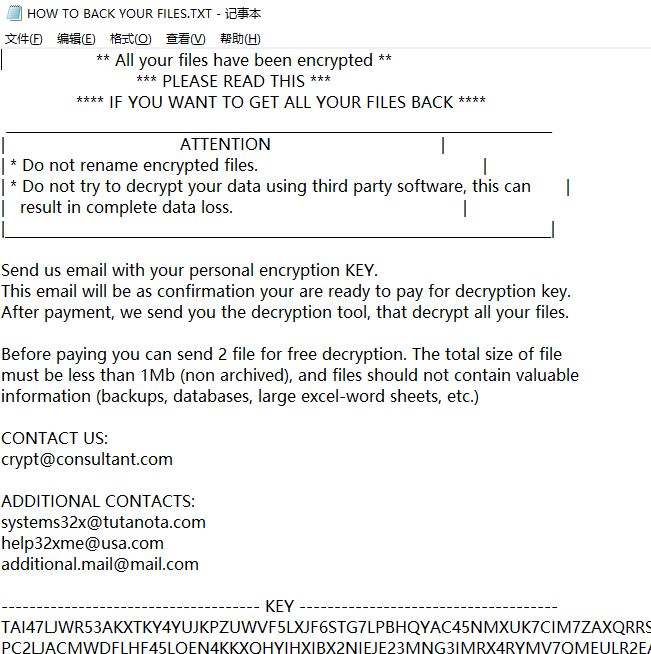

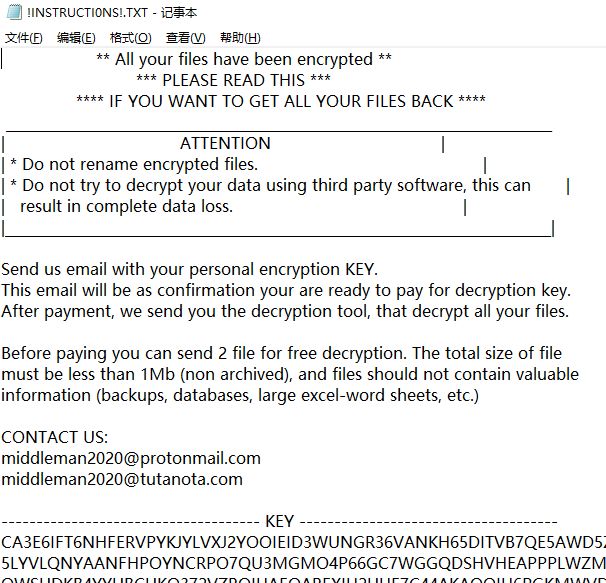

可见,生成的勒索信“HOW TO BACK YOURFILES.txt”如下所示。

同源分析

Globelmposter勒索病毒自2017年,变种涉及3代,并且频频在国内爆发,针对的且大多为传统行业、教育机构、企事业单位、医院及政府部门,从曝光的资料显示,目前其已形成了由勒索软件制作商主导,层层设置代理的产业链。

而该黑产业务链极为成熟,其中包括黑客投放勒索、网站宣传解密途径,通过黑中介解密文件等等。

而在此,我们通过对样本进行同源分析,发现病毒作者,除了售卖Globelmposter的代理权外,还会直接沿用Globelmposter的代码框架,并进一步进行售卖操作。

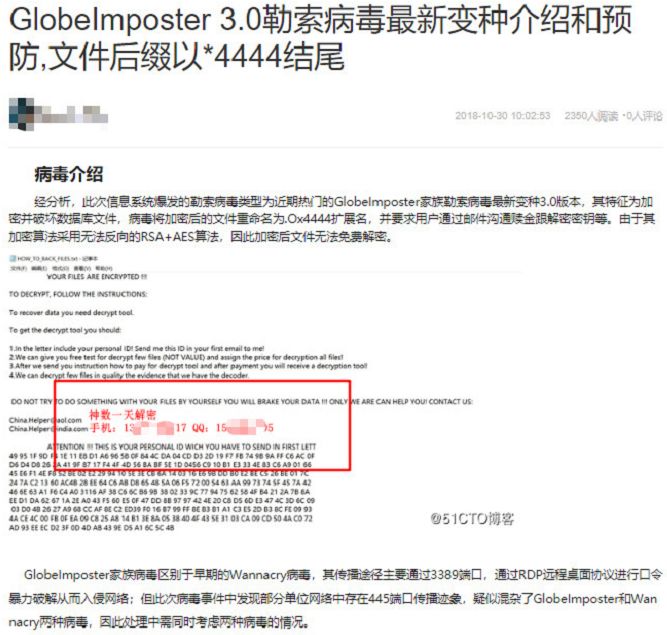

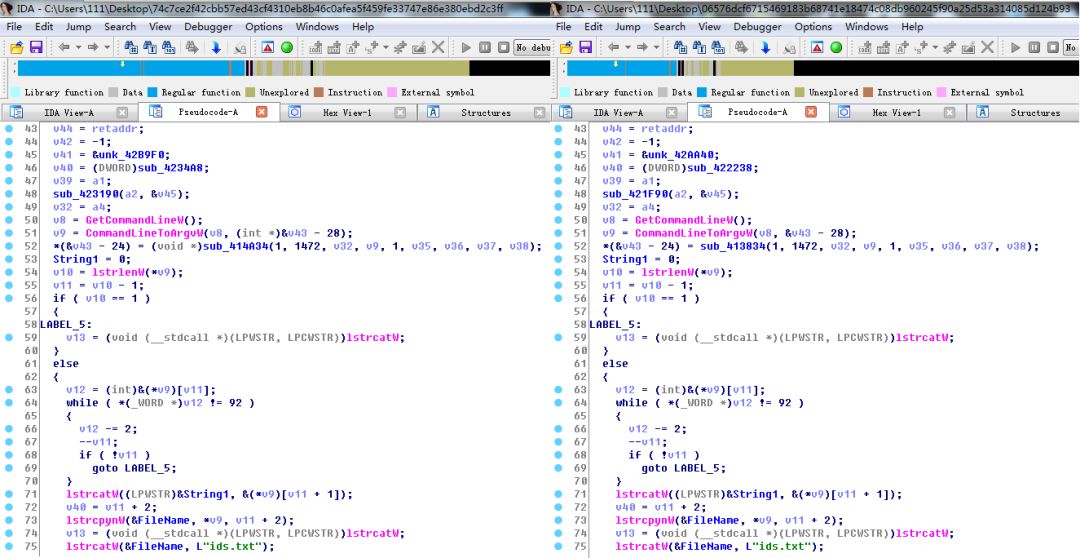

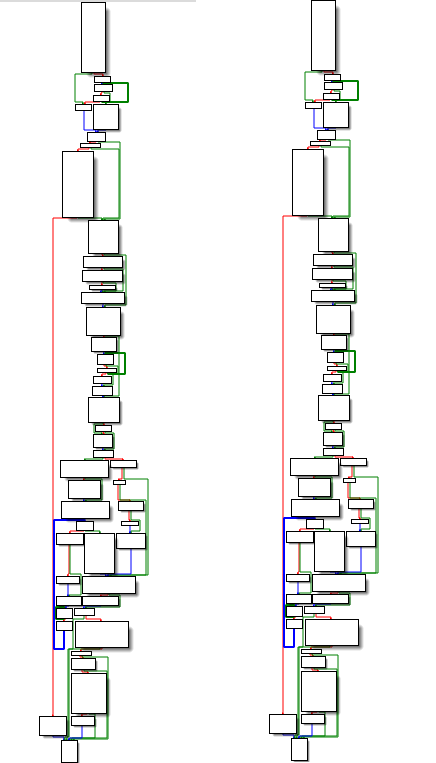

首先,我们通过一些特征,发现了下面这个具有明显Globelmposter特征的样本。样本代码架构都与该Globelmposter变种高度一致。

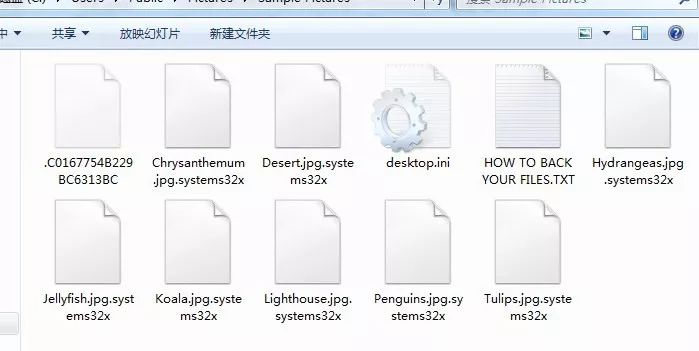

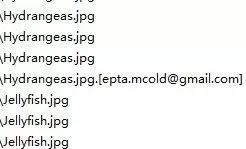

不同点在于其使用伪装成系统文件的加密后缀名(如:systems32x)

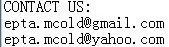

以及勒索信息,其中勒索信息给出了联系的邮箱地址。

结合该维度,我们继续进行挖掘后,发现了一些线索,下列说明的样本代码执行流程均与Gobelmposter的执行流程一致。

一、名为middleman2020.exe的勒索样本,2019-06-21 08:45:03通过Web页面上传至VT,西班牙IP上传。该样本加密后缀为middleman2020,勒索信内容与上述样本一致。

二、名为Dragon4444.exe的勒索样本,2019-06-21 06:09:09通过Web页面上传至VT,中国IP上传,后缀名为常见的十二生肖的Dragon4444。

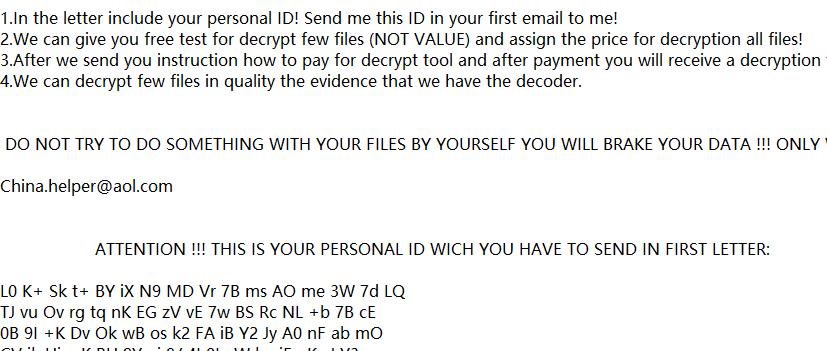

有趣的是,此时的勒索信息中,邮箱变更为了China.helper@aol.com

三、名为test.exe的带vmp壳的勒索样本,2019-05-19 03:09:38通过VTweb接口上传,上传地中国,后缀名为勒索信息中的邮箱名

勒索信息与第一个样本一致。

由于使用的Globelmposter特征为样本的最新的特征,基于上述种种迹象,红雨滴安全研究团队通过分析与猜测,得到下面的猜想,仅供参考。

三个样本,从上传行为来看,均为手工上传,从样本的新鲜度来看,目前在视野范围内暂未见过一和三样本的使用情况,目前推测为买家对勒索病毒进行购买后,上传至VT进行测试。

而从一和二的上传时间为同一天来看,怀疑为不同的买家通过同一渠道购置攻击样本,并直接命名为勒索加密的后缀名,进行上传测试。

而第三个样本,暂时怀疑为制造商或买家对样本进行vmp加壳后,上传VT进行测试,结合Globelmposter在中国境内肆虐的场景,我们认为,买家是中国人的概率非常大,而制造商对于中国国情以及文化也特别熟悉。

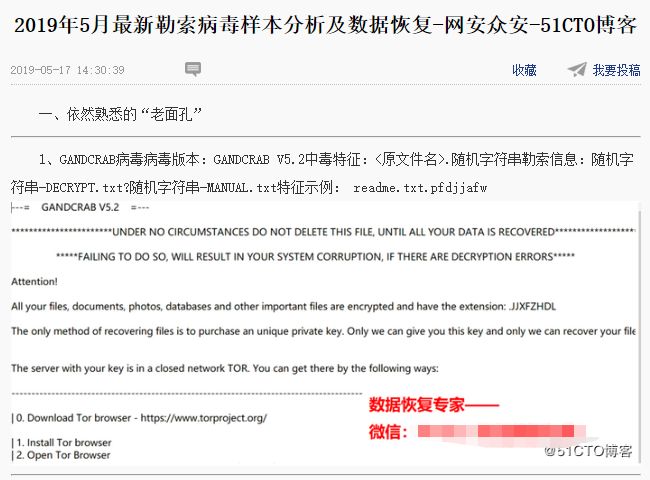

更加有趣的是,当我们对其中一个涉及china的邮箱进行搜索后,我们发现了一个含有网安众安标题的链接中,内容含有该邮箱(文章已经被删除)。

通过其他渠道发现了5月的样本,经过盘问,对方声称可以解密最新的样本,结合其他信息可以确认其为中间商。

最后,我们认为,这批不同的样本,其实都是由同一个病毒制作商(内部命名为Gaol)进行制造,使用同一个框架,而仅仅根据不同买家的需求进行后缀的更换,勒索信息的更换,甚至帮忙加壳等等。

因此回归到最后的问题,在如此严密的层层设置代理的产业链,即使知道这批样本都是来源于同一个制作商,仍然很难去进行溯源。这也是为何GandCrab勒索软件制造者如今仍逍遥自在。

当然,奇安信威胁情报中心红雨滴团队仍然会继续追踪,只为拨开那迷雾重重背后的真相。

处置建议:

1.提高安全意识,保持良好的上网习惯,做好重要数据的离线备份。

2.不要打开来历不明的邮件附件。

3.在Windows中禁用U盘的“自动运行”功能。

4.打齐操作系统安全补丁,及时升级Web、数据库等服务程序,防止病毒利用漏洞传播。

5. 尽量关闭不必要的端口,如 445、135,139 等,对 3389、5900 等端口可进行白名单配置,只允许白名单内的 IP 连接登陆。

6.避免使用弱口令,采用复杂密码,设置登录失败次数限制,防止暴力破解攻击。

7. 安装奇安信天擎新一代终端安全管理系统,定期扫描电脑,及时升级更新病毒库保持杀毒软件的良好运行。

总结

由于Globelmposter攻击手法十分丰富,可以通过社会工程,RDP爆破,恶意程序捆绑等方式进行传播,因此建议您严格参照处置建议进行操作,尤其针对RDP爆破一条,务必使用带标点符号和大小写字母的强密码,且不要打开任何未知来源的电子邮件或者QQ等社交媒体传播的文件,使用奇安信天擎对文件进行扫描,以确保它不包含任何恶意文档或文件。

奇安信威胁情报中心红雨滴安全研究团队最后再次提醒各企业用户,加强员工的安全意识培训是企业信息安全建设中最重要的一环,如有需要,企业用户可以建设态势感知,完善资产管理及持续监控能力,并积极引入威胁情报,以尽可能防御此类攻击。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天眼高级威胁检测系统、奇安信NGSOC等,都已经支持对Globelmposter的检测。

IOC

样本MD5

50d71f705cb590e286cbd910b143c665

1df344f59ef9ca93fa8591498af5f57d

c2ab4ed1596158d78a94b52a386765a7

49980e53f3558e45cbdd2b1db24be9da

b9a8dc3a2c6f04fa9958edd2b5e08610

0f40ec58ba45d0d74530a34cd9318db7

邮箱

Sin_Eater.666@aol.com

crypt@consultant.com

systems32x@tutanota.com

help32xme@usa.com

additional.mail@mail.com

middleman2020@protonmail.com

middleman2020@tutanota.com

epta.mcold@gmail.com

epta.mcold@yahoo.com

China.helper@aol.com

China.helper@india.com

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。