本报告由国家互联网应急中心(CNCERT)与北京微步在线科技有限公司(微步在线)共同发布。

一、概述

近期,CNCERT和微步在线联合监测到由“黑猫”黑产团伙发起的黑产攻击活动。该团伙利用搜索引擎SEO(搜索引擎优化)技术将精心构造的仿冒钓鱼网站推送到搜索引擎关键字结果前列。用户在访问这些高排名的仿冒钓鱼页面后,被精心构造的下载流程页面诱导,尝试下载捆绑恶意程序的软件安装包。一旦运行安装,该程序会在用户不知情的情况下植入后门木马,导致主机敏感数据被攻击者窃取。

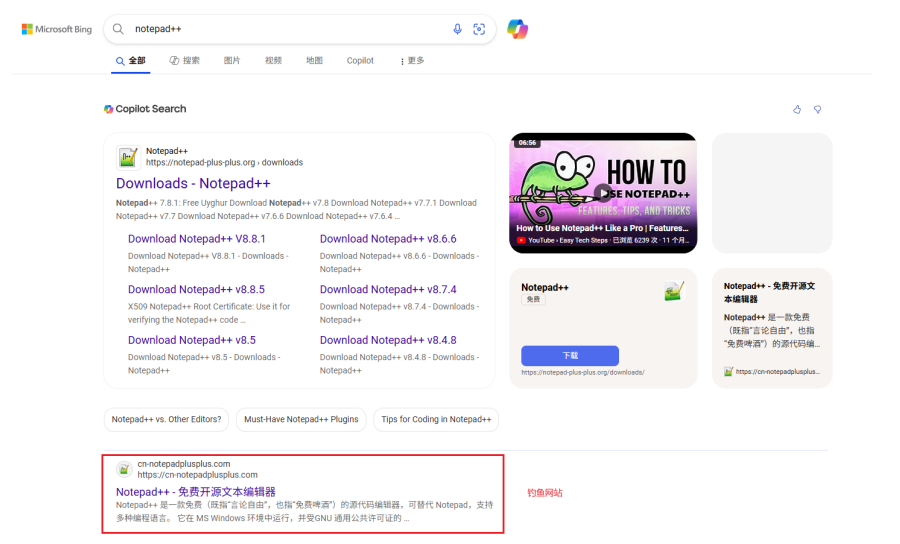

图1 钓鱼网站在搜索引擎结果排行

“黑猫”黑产团伙最早攻击活动能追溯至22年,是一个主要目标为窃密远控的黑产团伙。该团伙的常见手法就是通过部署钓鱼网站,并在搜索引擎进行投递,向用户传播窃密木马以窃取用户主机信息。23年该团伙通过仿冒AICoin(虚拟货币行情交易平台)虚假下载网站,窃取了价值不低于16万美金的虚拟货币。24年该团伙通过搜索引擎SEO技术在Bing搜索引擎投递了仿冒Chrome浏览器钓鱼页面诱导用户点击安装,在受害者主机上释放了窃密程序,并一同释放挖矿程序进行挖矿。25年6月该团伙利用国内某知名搜索引擎投递了QQ国际版、爱思助手等软件的仿冒程序,诱导用户安装传播窃密程序。

近期,“黑猫”团伙的攻击活动依旧猖獗,并进一步向普通网民进行传播。

二、案例分析

“黑猫”团伙将精心构造的钓鱼网站的在搜索引擎排名进行优化,用户通过在搜索引擎搜索关键词Notepad++后,访问了搜索引擎排行第二的搜索结果,实际为“黑猫”团伙构造的钓鱼网站,经过诱导下载后,用户下载了含有后门程序的软件安装包,安装后会释放后门文件,从而被攻击者远控。

在本次钓鱼攻击活动中,“黑猫”团伙构造了非常拟真的钓鱼网站,而不是从官网进行复制,在钓鱼网站的内容中,除了包含下载链接外,还有很多教程文章来增强钓鱼网站的可信度:

图2 钓鱼网站页面

用户后续点击页面的立即下载按钮并不直接跳转下载文件链接,而是一个常见下载页面,选择下载方式或者下载文件内容,但实际这些链接都指向一个地址:

图3 钓鱼网站下载跳转页面

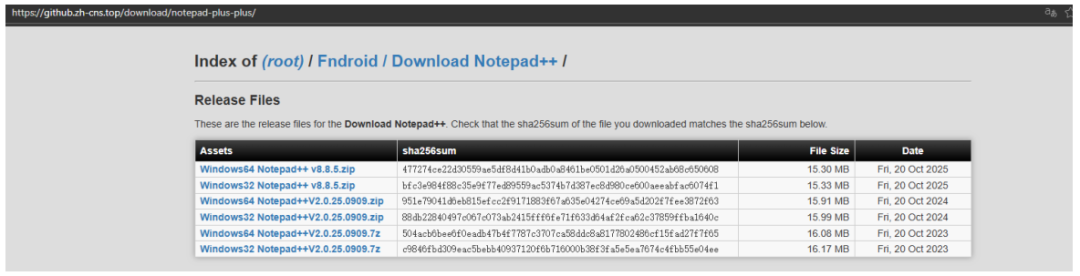

点击再次跳转到仿冒的下载地址,这个下载地址和页面伪装为了知名开源网站Github的风格来迷惑用户,实际为“黑猫”团伙精心构造的下载钓鱼页面:

图4 钓鱼网站仿冒下载页面

此时点击才会下载携带后门文件的软件安装程序,经过多次跳转和部署的拟真钓鱼页面,受害者已经降低对该网站的怀疑,黑猫团伙也在此过程中使用了高度相似的钓鱼网站域名:

表1 “黑猫”团伙本次钓鱼相关网站

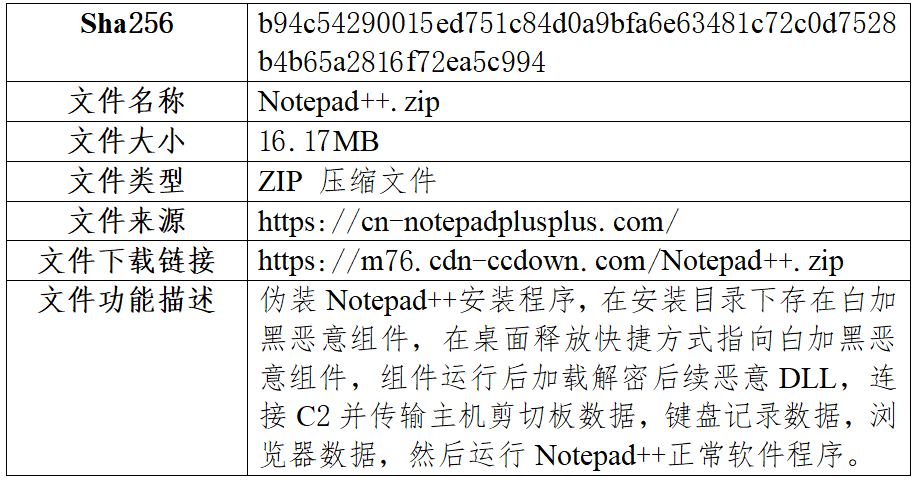

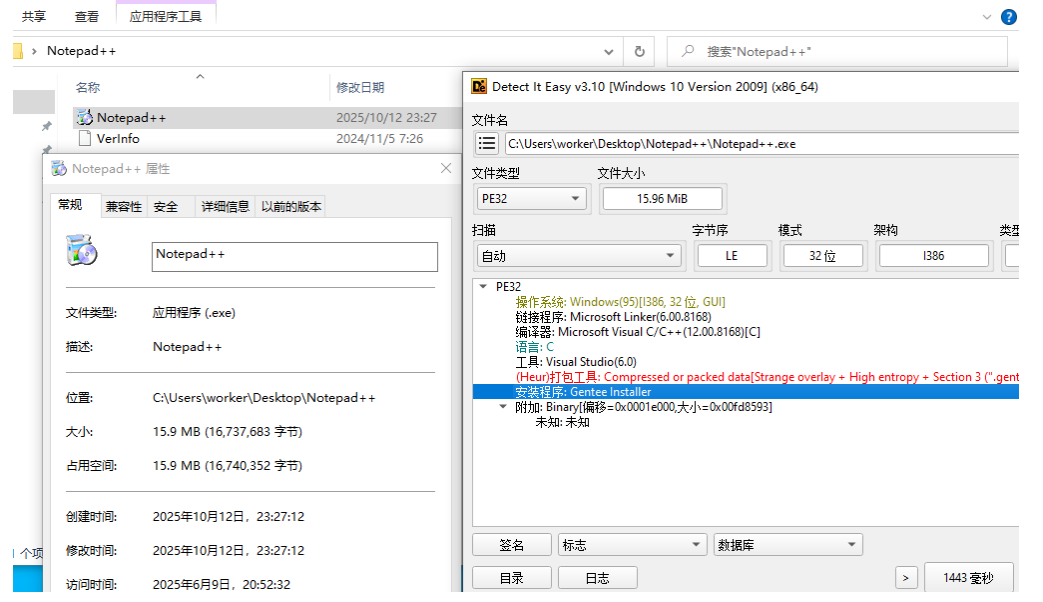

从钓鱼网站下载的样本信息如下:

表2 “黑猫”团伙投递样本信息

样本初始载荷伪装为Notepad++安装包:

图5 软件初始安装程序

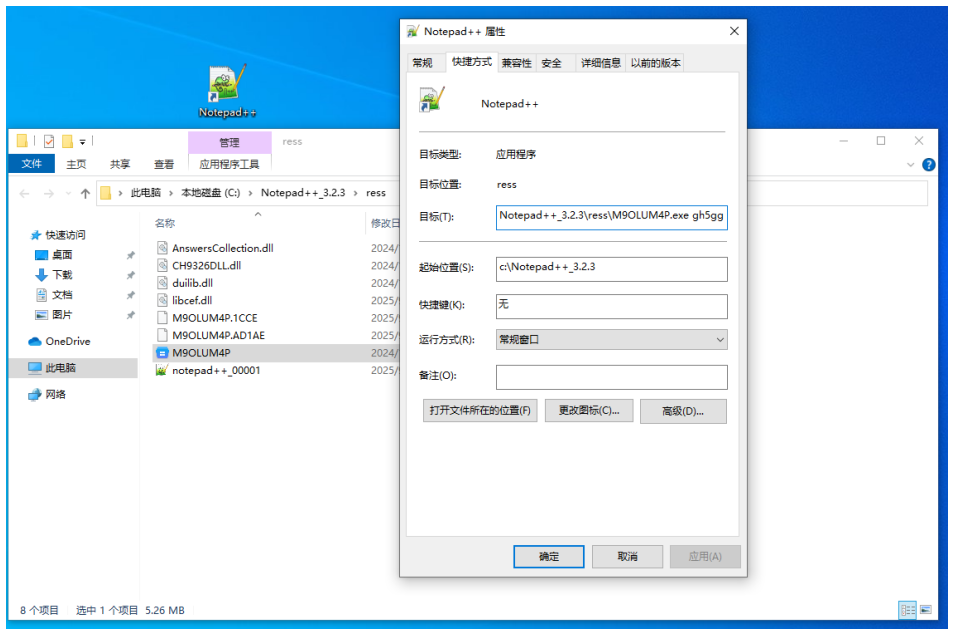

程序安装完成后,后门组件不会直接执行,而是通过在桌面生成快捷方式,而快捷方式指向后门组件入口:

图6 安装后桌面生成快捷方式

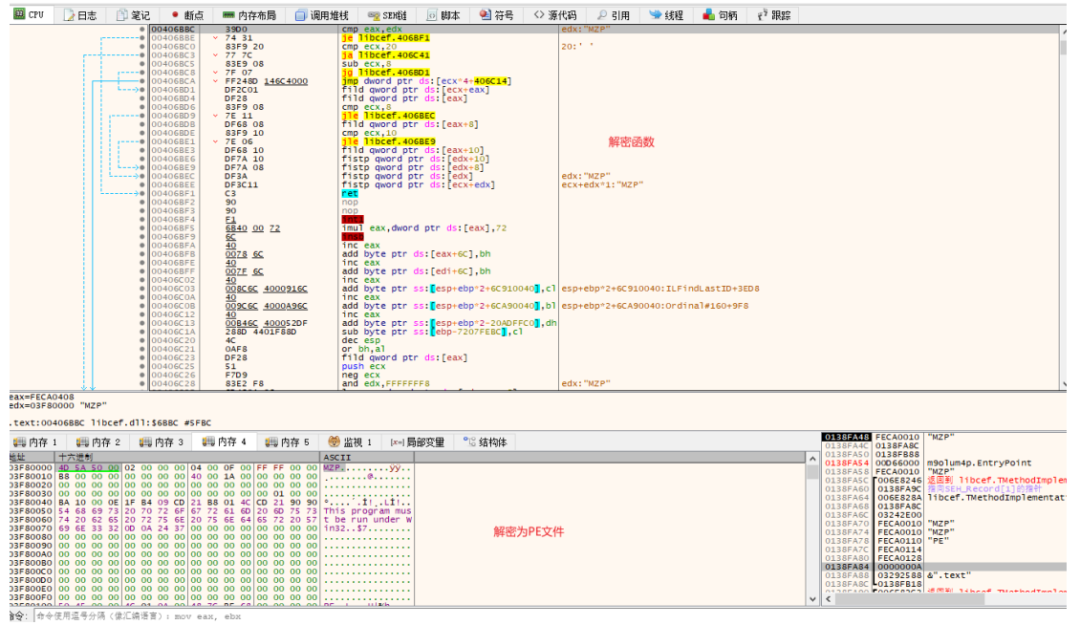

该后门程序通过白加黑执行恶意dll:

图7 后门白加黑组件

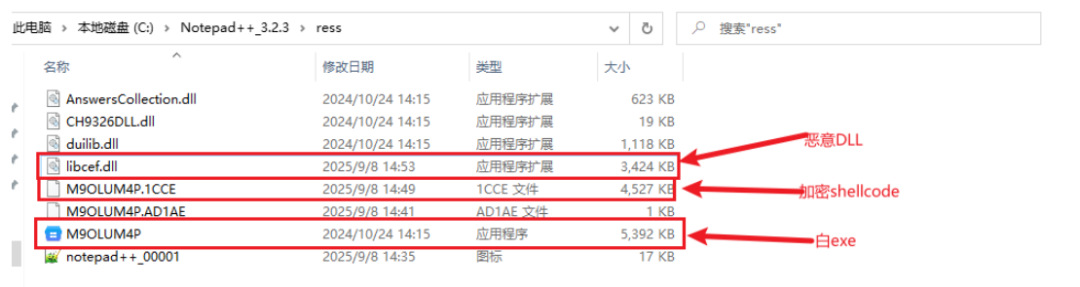

通过读取M9OLUM4P.1CCE文件进行解密:

图8 恶意DLL文件尝试读取加密文件

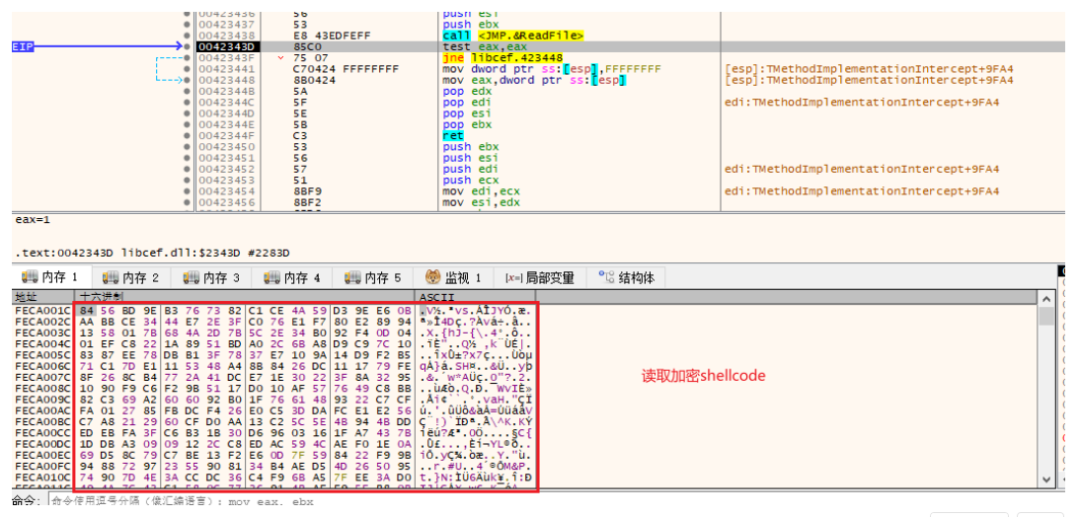

解密后实际为PE文件,后门通过反射加载该PE文件执行:

图9 恶意DLL文件对加密文件进行解密执行

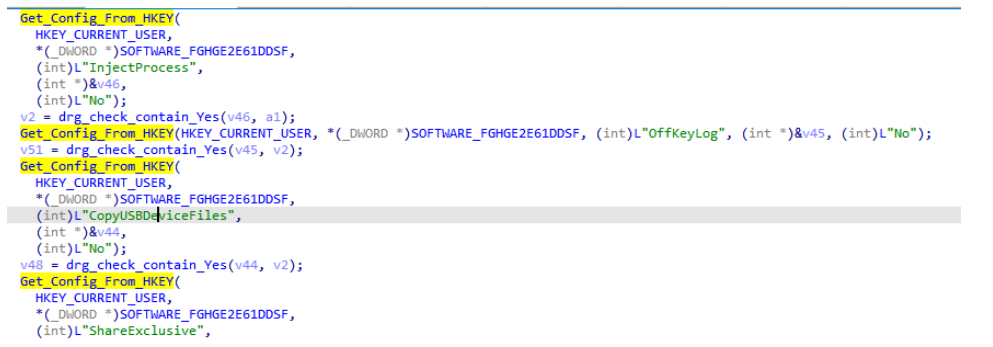

对解密文件进行分析,文件首先查看注册表是否存在相关配置:

图10 恶意程序读取注册表内预设的配置信息

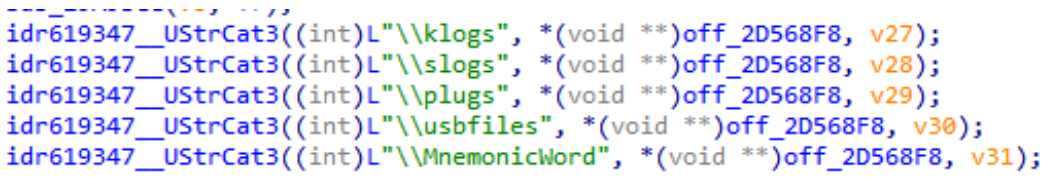

创建相关字符串:

图11 恶意程序设置存储窃密数据目录

创建相关目录:

图12 恶意程序创建窃密数据存储目录

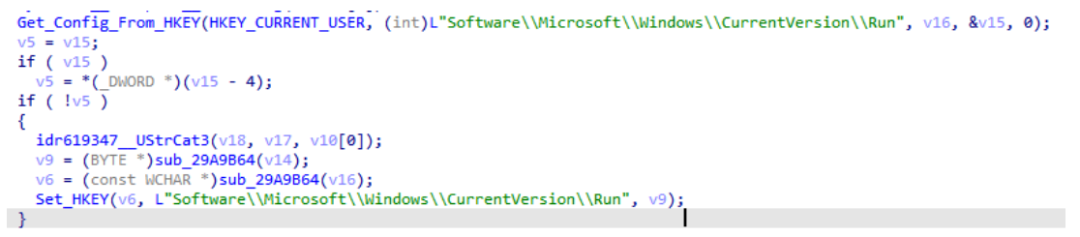

通过注册表创建自启动项:

图13 恶意程序通过自启动设置来保证持久化驻留

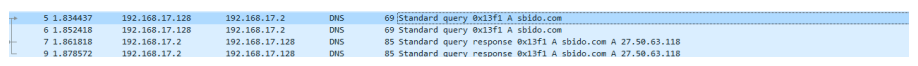

其C2硬编码到代码中,为 sbido.com:2869,远程连接该域名,进行数据传输

图14 恶意程序连接远程地址上传窃密数据

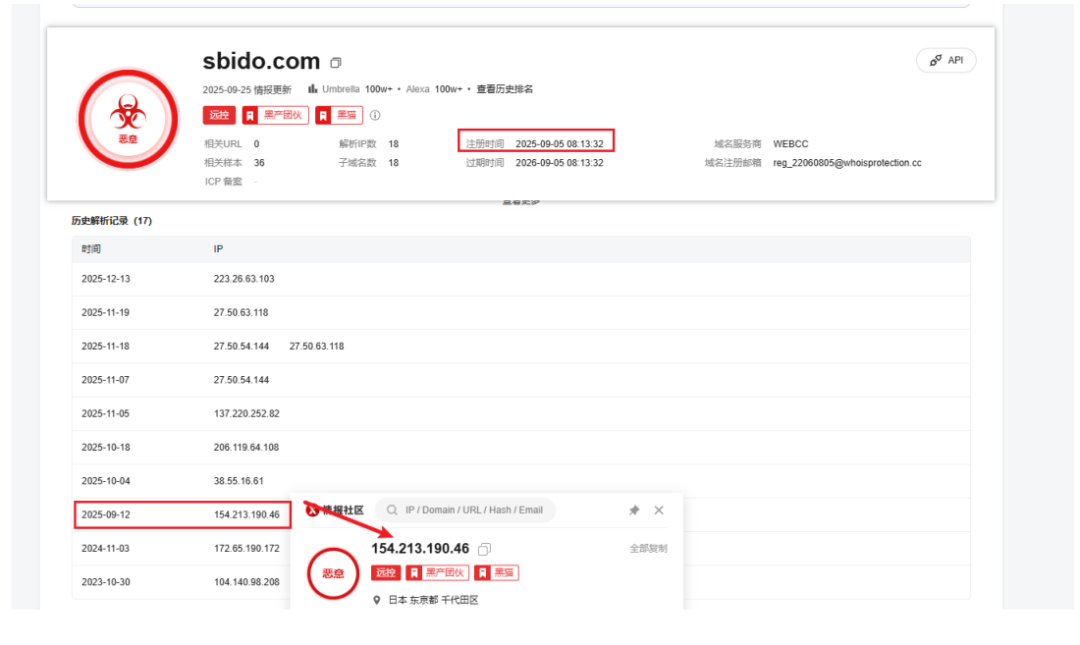

样本使用硬编码的域名作为C2,域名解析IP不定期进行更新,域名sbido.com 在2025-09-0508:13:32被注册使用,通过历史解析IP进行查询从2025-09-12后,解析的IP地址都为“黑猫”团伙所使用:

图15 恶意域名sbido.com历史更新的解析IP

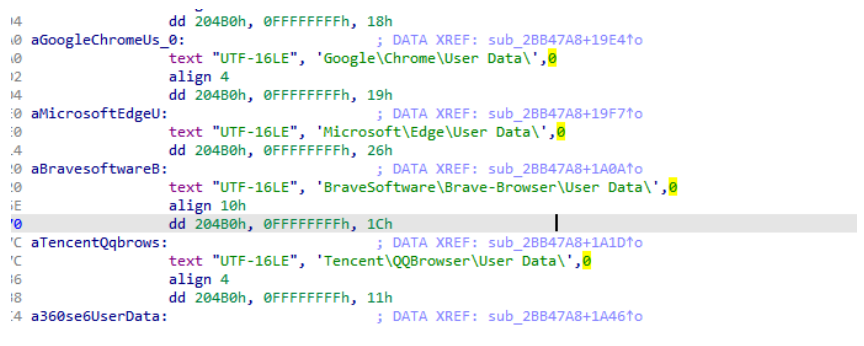

该木马主要功能为窃密,主要窃取受害主机浏览器数据:

图16 恶意程序会窃取浏览器用户数据

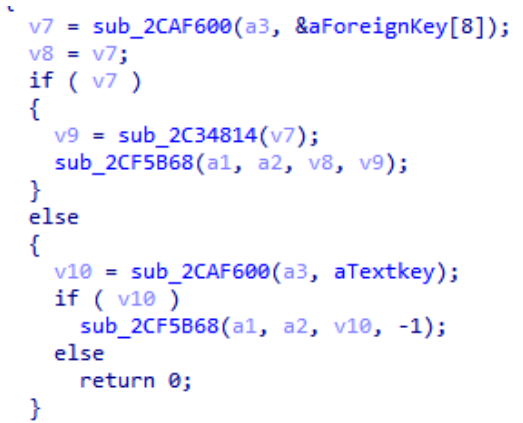

监控键盘,记录键盘输入数据:

图17 恶意程序会记录保存键盘敲击数据

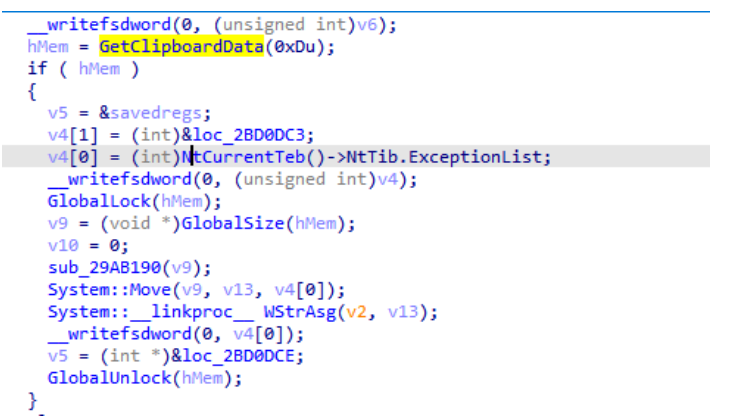

监控剪切板,获取剪切板内复制的数据:

图18 恶意程序会记录保存剪切板数据

以及主机内其他敏感信息数据:

图19 恶意程序会窃取其他敏感数据

三、关联分析

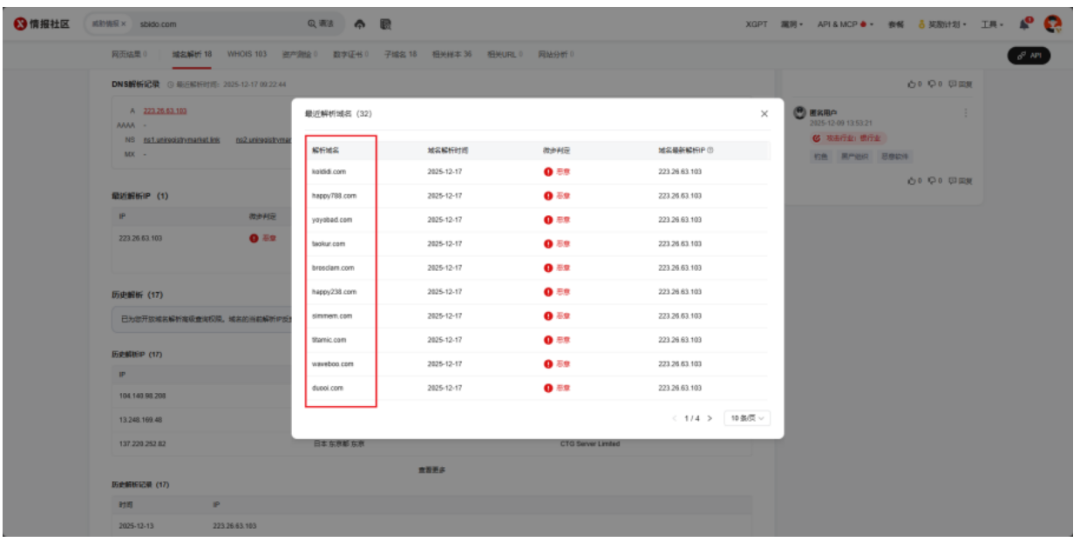

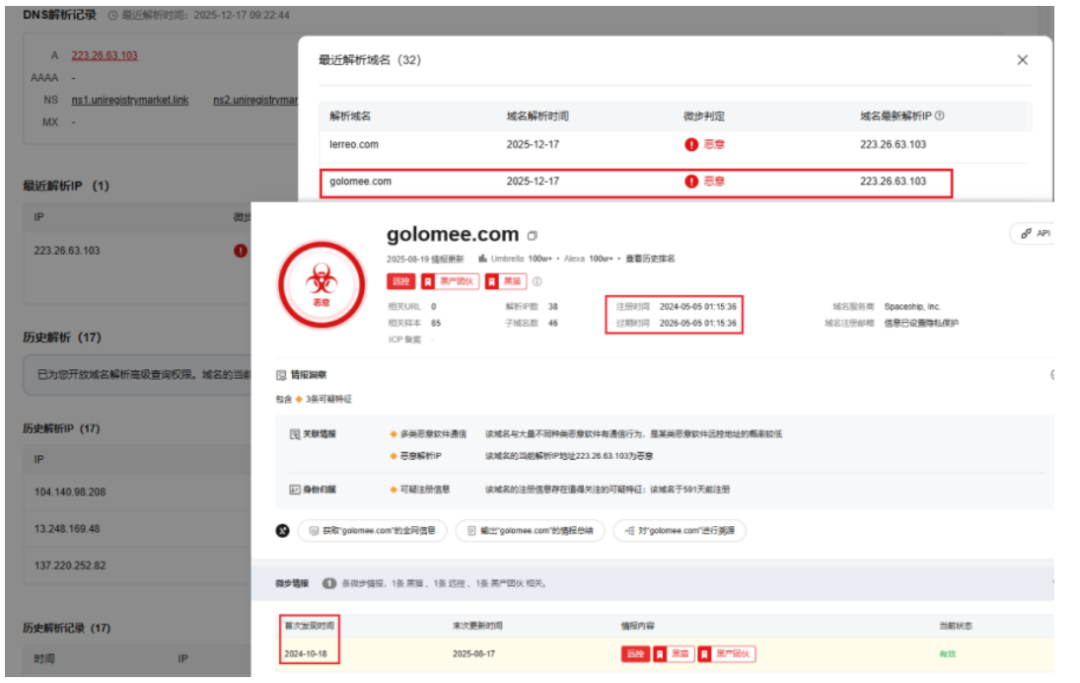

通过对窃密样本中硬编码的C2域名sbido.com进行关联分析,域名解析IP上关联了其他“黑猫”C2的域名:

图20 恶意域名解析IP关联其他域名

且部分解析域名为微步情报局在24年10月披露的黑猫C2域名:

图21 关联历史披露“黑猫”资产

这表明“黑猫”团伙在C2资产上的增量更新,“黑猫”仍会使用旧的C2资产。同时,通过对24年10月“黑猫”样本和本次发现样本对比发现:

图22 早期“黑猫”样本释放白加黑组件

主要迭代更新不大,只是优化了释放的白加黑组件,该类型窃密木马属于“黑猫”独有自研的窃密木马,目前暂未在其他黑产团伙攻击活动中出现。

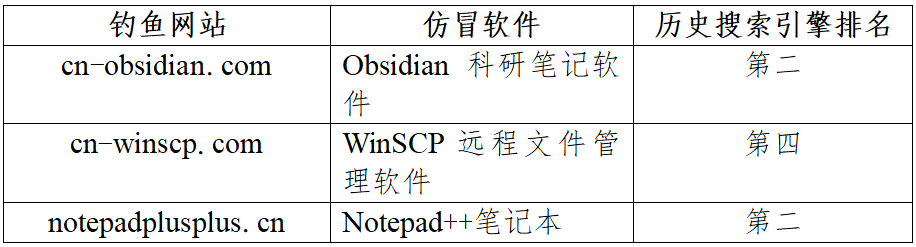

除了对C2资产进行拓线发现,对“黑猫”团伙近期使用的钓鱼网站进一步进行拓线:

表3 近期“黑猫”团伙新增钓鱼网站类型

这三类钓鱼网站属于“黑猫”团伙近期新增的仿冒软件类型。结合其早期曝光的仿冒网站特征进行对比可以看出,该团伙的窃密对象已不再局限于特定用户群体,而是明显向普通网民扩散,风险覆盖面进一步扩大。

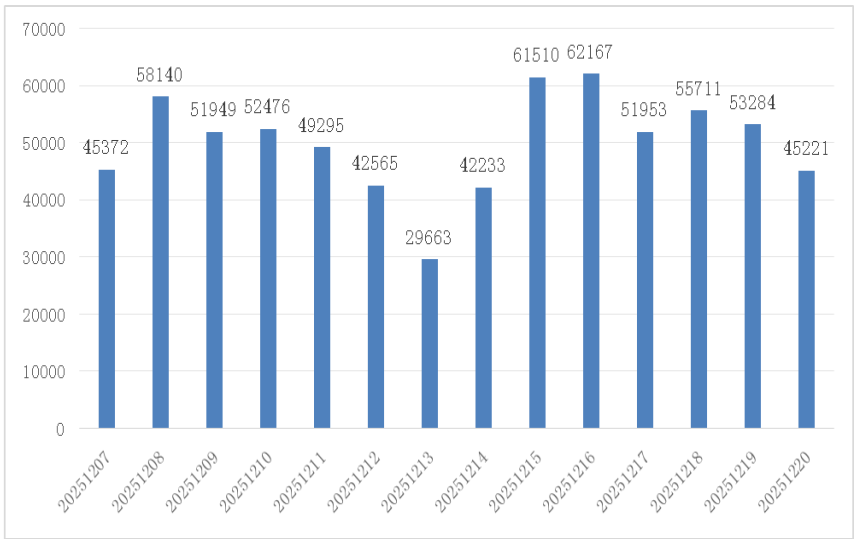

四、感染规模

通过监测分析发现,我国境内于2025年12月7日至20 日期间,“黑猫”黑灰产团伙通过案例木马投放导致主机被控数量约 27.78万台,境内日上线肉鸡数量最高达62167台,肉鸡C2日访问量最高达43.77万次。境内日上线肉鸡数量情况如下图所示。

图23 境内日上线肉鸡数量分布情况

五、防范建议

请广大网民强化风险意识,加强安全防范,避免不必要的经济损失,主要建议包括:

(1)建议通过官方网站统一采购、下载正版软件。如无官方网站建议使用可信来源进行下载,下载后使用反病毒软件进行扫描并校验文件HASH。

(2)尽量不打开来历不明的网页链接,不要安装来源不明软件。

(3)安装终端防护软件,定期进行全盘杀毒。

(4)当发现主机感染僵尸木马程序后,立即核实主机受控情况和入侵途径,并对受害主机进行清理。

六、相关IOC

钓鱼网站地址:

notepadplusplus[.]cn

clash.net[.]cn

clash.ac[.]cn

cn-notepadplusplus[.]com

zh-clash[.]com

钓鱼软件下载相关地址:

clashforwindows.org[.]cn

github.zh-cns[.]top

cdn-ccdown[.]com

C2地址:

223.26.63.103:2869

27.50.63.118:2869

27.50.54.144:2869

27.50.63.118:2869

137.220.252.82:2869

206.119.64.108:2869

38.55.16.61:2869

154.213.190.46:2869

jiaweo[.]com

taokur[.]com

jouloi[.]com

duooi[.]com

golomee[.]com

titamic[.]com

sadliu[.]com

olabb[.]com

vlumu[.]com

jokewick[.]com

alonesad[.]com

lovemeb[.]com

theaigaming[.]com

hiluxo[.]com

sbido[.]com

kimhate[.]com

样本HASH:

b94c54290015ed751c84d0a9bfa6e63481c72c0d7528b4b65a2816f72ea5c994

aa8e535d8576f0471a98865eb44e5e5ae3c3a279f15807e9a8317adb80bf8c9d

46c9e9e2003f92ea1aa06984b02d4827deae71631c5ecf2bed5e4f7f8d5d16c8

087ce894e139f281bd9ebd4b78d4451e458357cef38807e5b4b98ef3ba2fd35c

9868a6e020f35b8e55f6e2366feea72e617648ab7ebad1972d093642f3058f70

3fe9868b56cfbb4de67f65afece0ac95a16267e44d2f555c25263fd641ed7374

267f5bcedb5b1ebaa855b9b041351892868d0b4a9153517178ef02a55a6f17bd

8c6e135ea743c82d6f36facd293f5ddc01973ab0c5c52f42ed70e2885e838c4c

b0fcdb33e486ddbc0553f201cf6b9255ec22a12cb85dc9d12ebceb9c7308e51d

c4c1b6d2608b9dd09cddc2f4a040043c590301d3b6ce9bf479c4803b1f679bd5

声明:本文来自国家互联网应急中心CNCERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。