GO语言最近几年比较流行,最近一两年发现一些勒索和挖矿病毒使用GO语言进行编写,然后跨平台编译,笔者此前分析过一款基于Windows/Linux双平台的挖矿病毒,就是采用GO语言进行编写的,然后编译生成不同平台的可执行程序,近期也有一些勒索病毒家族采用GO语言编写,像最近比较流行的几个勒索病毒家族:Golden Axe、GoRansom、LooCipher等,都是采用GO语言进行编写的,可以预见,在未来会有越来越多使用GO语言开发的各种挖矿、勒索、DDOS僵尸网络等恶意程序出现......

LooCipher勒索病毒最早由国外安全研究人员发现,这款勒索病毒主要通过网络钓鱼垃圾邮件的方式进行传播感染,垃圾邮件中包含有一个恶意的WORD文档,诱导受害者打开文档,启动WORD文档中的恶意宏代码,然后通过网关连接到TOR服务器下载并执行LooCipher勒索病毒,TOR服务器地址:hxxp://hcwyo5rfapkytajg.onion.pet/3agpke31mk.exe,下载后的程序被重命名为LooCipher.exe

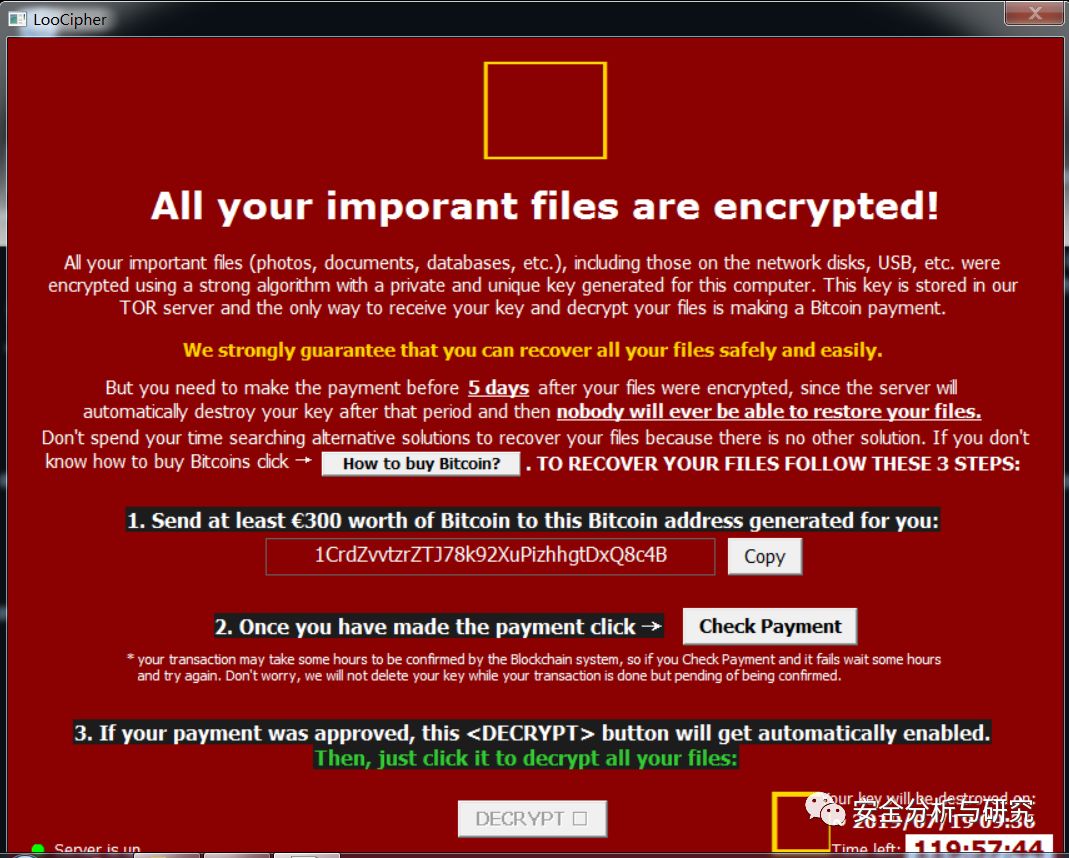

此勒索病毒运行后,会在Windows桌面创建一个名为c2056.ini的文件,在该文件中保存计算机的唯一ID,以及该密钥到期时间和比特币钱包地址,如下所示:

比特币钱包地址:

1CrdZvvtzrZTJ78k92XuPizhhgtDxQ8c4B

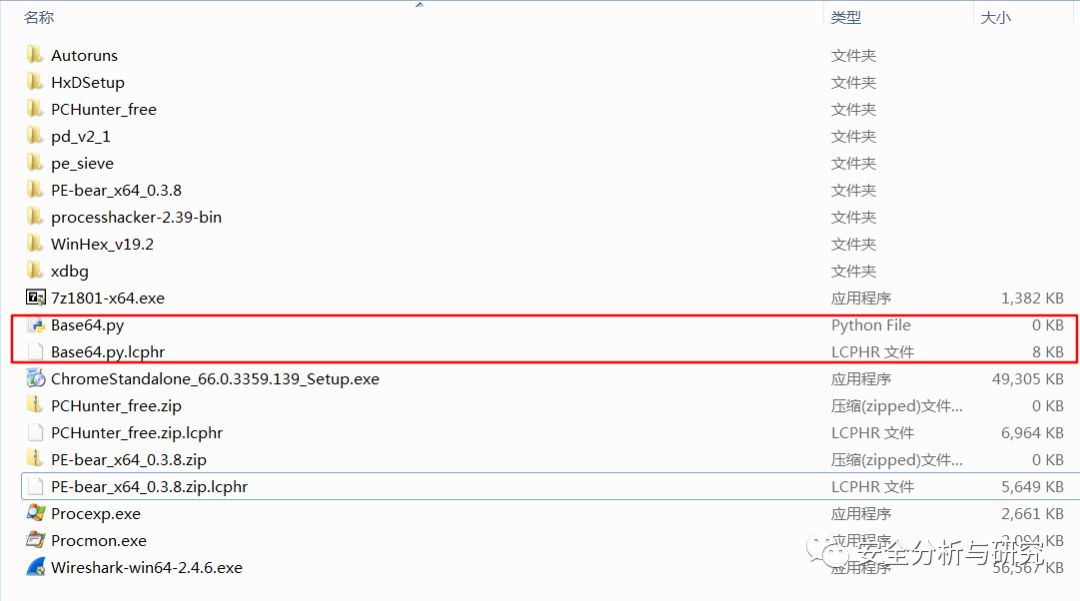

加密后的文件扩展名为lcphr,但是可奇怪的是之前的原文件并未删除,而且以0字节做为存储,如下所示:

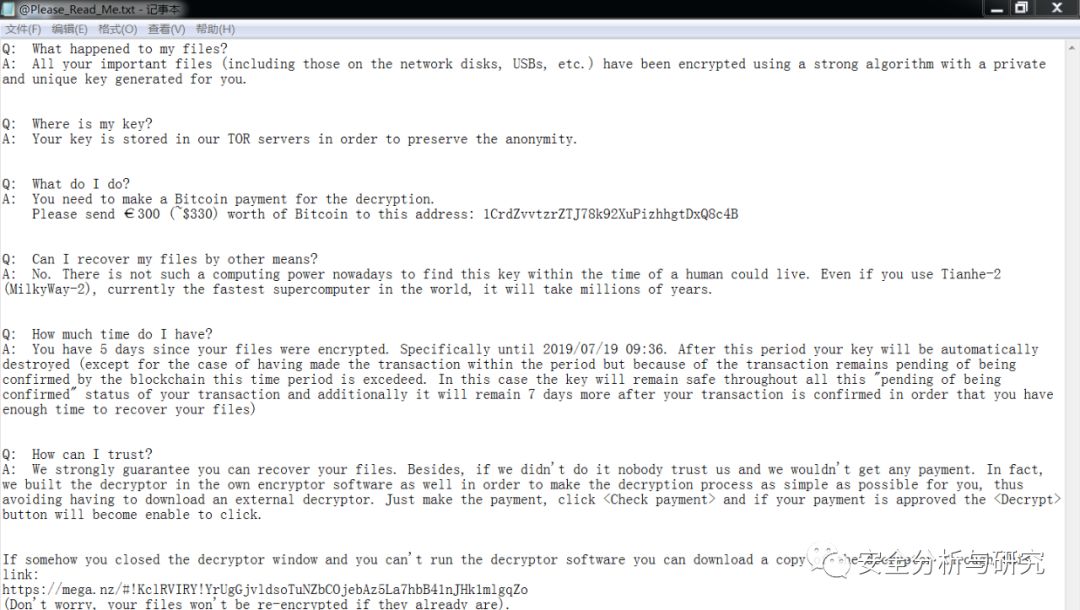

勒索信息文本文件@Please_Read_Me.txt,如下所示:

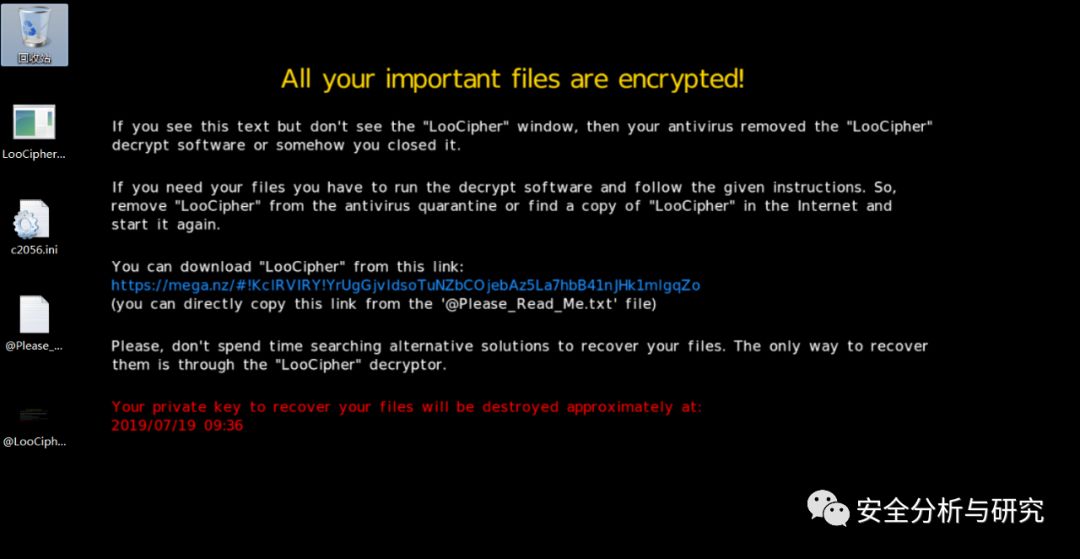

修改桌面背景,如下所示:

弹出勒索病毒解密工具界面,如下所示:

LooCipher勒索病毒解密工具,下载链接:

https://github.com/ZLab-Cybaze-Yoroi/LooCipher_Decryption_Tool

注意:如果感染后的机器被重启,则解密工具无法使用

解密工具使用步骤,如下:

1.找到LooCipher勒索病毒的进程ID号<PID>

2.使用管理者权限打开CMD命令窗口,然后定位到勒索病毒解密工具目录

3.在CMD命令窗口下输入命令行:

ZLAB_LooCipher_Decryptor.exe <PID>

通过逆向分析,可以得出这款解密工具的原理与技术,如下:

这款勒索病毒解密工具主要通过内存DUMP程序pd.exe,在内存中DUMP勒索病毒运行进程,然后在DUMP的文件中搜索可能的密钥信息,解码出密钥,再遍历磁盘中被加密的文件,使用AES算法进行解密,这种解密方式,可适用于一部分勒索病毒,之前有一些勒索病毒解密工具就是采用这种方式开发的,不过这要求受害者不能破坏勒索病毒运行环境,不能重启主机,不然就DUMP不到内存信息,也就找不到密钥了......

声明:本文来自安全分析与研究,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。