胃病越来越严重,需要灌点鸡汤续命!

什么是威胁情报

在网络安全的上下文中,在将各种来源的原始数据和信息处理后,转变为在战略、战术上有操作价值的数据。

所以,威胁情报是一个能将来源数据处理后,产生有价值的数据的过程,这个过程,你可以叫做数据驱动安全或者其它biubiubiu!

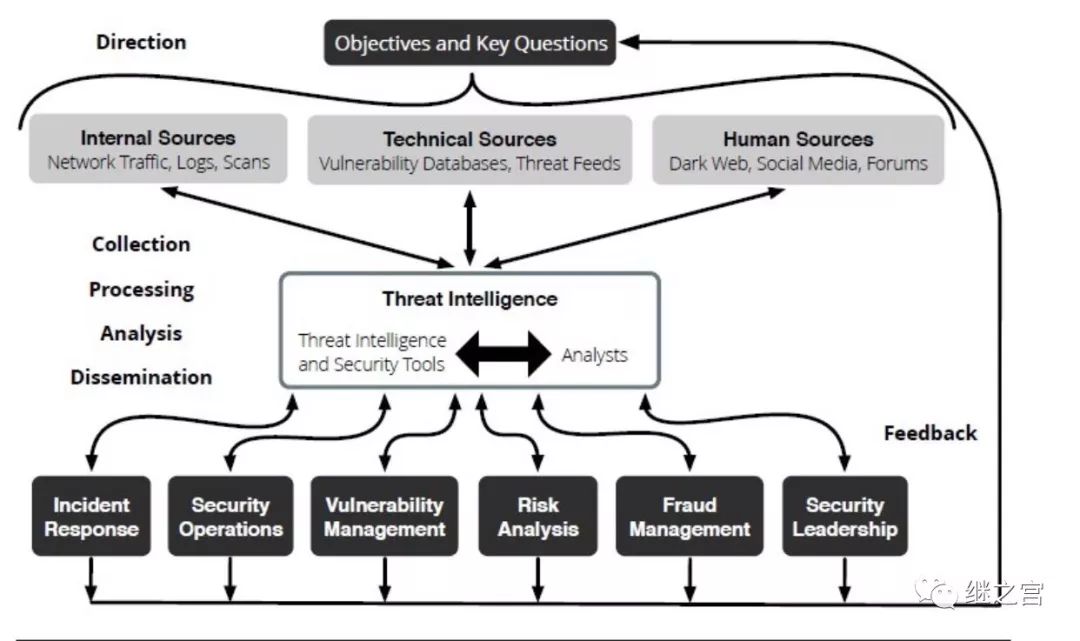

威胁情报生命周期,大致分为六个阶段:

情报目标,情报收集,情报处理,情报分析,情报发布,情报反馈.

Threat Intelligence Handbook

关于生命周期和流程

OpenIOC和STIX 里面有相关介绍和流程图,有兴趣的自己搜索学习。

威胁情报实践中最重要的是确定使用威胁情报的目标和方向.

从语言的层面来看威胁情报的定义就是有价值的数据,并且是对战略和战术上有操作价值的数据,也就是说,在使用威胁情报时,你应该有一个能够明确描述并且能够表达出能被人类理解的目标,因为目标设定错误的情况下,你不可能得到正确的结果,虽然也有例外,但走的路可能会异常辛苦。

从甲方的角度,目标思考的一些问题:

1.那些数字资产和商业过程需要被保护?

2.业务被中断或者数字资产丢失,泄露会带来的潜在影响是那些,有多大?

3.安全组织为了保护资产和响应威胁所需要的什么类型的威胁情报?

4.优先考虑保护的目标也就是什么需要被保护?

设定使用威胁情报的目标非常重要,因为一旦目标确定,就需要进一步去确认高层次的情报需求,因为你需要为目标去规划和梳理来自于分析,运营,运维,领导的各种需求,以便进一步去确定什么样的数据对你来说是有价值的,并让这些数据在实现你目标和需求的过程中,能够发挥相应的价值。这其实,是考验提出正确的问题的能力。比如,对我而言,使用威胁情报,最大的目标是做威胁hunting,也就是做高级威胁发现,至于什么样的威胁才能算是高级威胁,能比较好的体现“高级”这两个字,不在本文讨论,但如果从攻击的角度思考,有一些问题是共性的:

1.什么样的攻击行为会发生或者可能发生? 趋势预测

2.这些行为应该如何检测并识别? 行为检测&识别

3.如何才能缓解这些行为? 事件响应

4.和该行为(威胁)相关的人是谁?

5.这些人,他们希望达到什么样的目标?

6.他们有什么样的能力?

7.现有的业务场景和资产中,什么样的漏洞和弱点会成为目标?

8.在过去,我们采取了什么样的行动?

从攻击的角度提出问题的目的是,要全面的理解对手以获得有效的决策支持,并依据行动路线的优先级和潜在机会从根本上能对防御和攻击之间的平衡性产生影响,并且,在此过程中,考虑如何利用机器来自动化收集和处理威胁的过程,就是威胁情报的生产和应用的过程。

这里面,举一个简单的例子,如果目标是0Day Hunting,上面问题的1-3 是需要花费心思去思考的地方,并且专业性极强.从这三年的经验来看,PC上大致是:

1.浏览器相关----》 OFFICE ------》 windows 内核提权 (外在趋势)

2.漏洞的行为应该如何检测并识别? (细分类漏洞以及漏洞利用技术,对口专家方案)

3.如何才能缓解这些行为? 这里有两个问题,实时检测拦截阻断,事后日志关联重现。(事件响应,证据留存)

无论是浏览器、OFFICE、内核漏洞,威胁情报从某种意义上只是提供了一个产生价值数据的标准处置流程或者说是方法论的上层抽象思考(Killchain),在实际应用中,面对的其实是细分类的攻击知识和具体的战术层面的工具、技术、方法、(ATT&CK描述的TTP)奇淫杂技,只有你想不到,没有别人做不到,无论是数据驱动安全,还是情报驱动安全,还是攻击驱动安全,还是人驱动安全,最重要的是,能否直面现实,结合当前资源,要素,成本,解决业务和资产面临的问题,在攻和受之间找到个合适的平衡点(解决方案),因为,任何公司,在企业安全建设的时候,都会受成本和预算的制约。

总的来说,威胁情报其实算是一种威胁建模的方法论,本文最想表达的一个观点是,在应用威胁情报模型时,最重要的是考虑清楚业务和实现目标,以及相关业务复杂度和技术成本是否真的需要情报驱动的清洗方法.接下来如果有时间,打算边学习总结下威胁情报的生命周期其它过程,比如,威胁观测与同源异构的数据处理流程如何搭建.

声明:本文来自继之宫,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。