腾讯内网安全管理建设历经十多年的研发积累,现将自身最佳实践经验结合“零信任”安全理念,带来产业升级下安全升维的新思路和新方法。在近日举行的“2019互联网安全领袖峰会”大中型政企通用安全专场上, 腾讯企业IT部安全运营中心总监蔡晨分享了腾讯版本的零信任安全业务实践——重构新一代企业网络:腾讯无边界访问控制体系,以下是分享全文:

大家好,很高兴来给大家分享腾讯在零信任安全与无边界网络上的具体实践和落地。

“零信任”概念是在2010年由Forrester提出,谷歌BeyondCorp项目做了全世界第一个落地,谷歌BeyondCorp方案的目的就是为了让员工在不安全的网络下安全地访问公司。作为腾讯,很多年前已经关注到了这块IT基础建设和基础架构方面的变化。

我们知道无论腾讯也好,互联网公司也好,非互联网公司也好,之前企业网络架构通常是重边界的架构,会把各种安全防御措施、网络隔离措施、安全设备堆在边界上,这样做通常有两种结果:一是如果遇到比较严重APT攻击,一旦突破边界,内部没有足够的安全检测机制和有效防御机制;二是如果内部业务比较复杂,整个IT在内部管理策略和管理成本是非常高的。基于此安全和效率的问题,我们看到了零信任网络架构的价值。

2016年,腾讯在内网启动了基础网络环境改造的工作,腾讯无边界控制体系究竟是怎么落地的,带来了哪些好处,我们具体来看一下:

腾讯无边界访问控制方案,具体包括三个在端上的应用场景,终端安全管理、无缝介入网络场景、多维度云上、云下应用资源和访问资源控制场景,具体实施可参考在腾讯的应用规模以及多个行业实施的案例。

无边界访问控制—设备可信 用户可信 应用可信

在腾讯落地的无边界访问控制体系里,“无边界”和“零信任”的要求是要做到设备可信、用户可信、应用可信,终端能够在任意网络中安全、稳定、高效访问企业资源和数据。这主要的技术挑战和问题是如何做到设备的可信,如何做到用户可信,如何做到应用可信,怎么保障通路任意网络环境中是安全和稳定高效访问到企业中去,这是腾讯无边界访问控制的核心概念和理念。

随着企业上云,包括原有的云下业务和云上业务都在往云端迁移,传统重边界的企业网络结构除了安全性未达到全面保障,在效率和用户体验上都欠佳。而零信任安全架构在安全用户体验和效率上能有极大的提升,可以称得上是新一代的企业网络安全结构。

那么在此体系下,我们如何保证终端安全?可以看到在腾讯内部的每一个终端上都部署了腾讯iOA和腾讯御点。iOA主要做资产的盘点、安全加固、用户身份识别、数据保护与EDR,EDR就是动态APT动态安全威胁的入侵检测,御点主要用来做病毒的查杀和补丁管理,通过这两个终端来保证设备是可信状态;同时我们提供双因子认证,iOA跟企业微信和软硬件的结合,使每个员工入网都是经过严格的双因子身份验证,确保他是一个企业的真实员工,而不是盗用身份。通过这两方面可以严格确保来访安全可信,保障终端的可信度。

重大安全事件中的“5-2-1”

在近几年内,我们利用可信终端和可信用户的控制体系处理了3个比较典型的事件。

首先,在2017年“永恒之蓝”病毒爆发,各行各业都受到了严重的冲击,在爆发期间腾讯10万台终端只有1台从外面环境中感染,且整个事件在5分钟内发现和阻隔处理完成,15分钟内把相应端口或者风险隔离策略下发到全网,没有对公司造成任何实际危害。

第二,在今年6月爆发的海莲花APT攻击潮中,我们在护网行动中同样遭到了一次来自APT32海莲花组织的反向域名的鱼叉式攻击,IT安全团队在2个小时内就发现其轨迹并迅速拔除,经普查腾讯10万台终端未有其他终端受到海莲花样本的鱼叉式攻击感染。

第三,在2018年行业大规模爆发Xshell后门软件供应链攻击事件时,腾讯早于业界24小时发现,利用终端和网络上的数据发现有PC异常的DNS通信,这个DNS就是疑似DNS隧道型的攻击事件,一天内对全网进行了Xshell软件供应链排查和处理工作,在整个行业爆发事件之前把700台终端的潜在威胁风险全部解除。

无边界访问控制-无缝网络接入

接下来再看下无边界访问控制体系是如何做到无缝网络接入的。传统访问方式尤其在外网时通常是用VPN来解决网络访问问题,而出差国外给我最大的感受是,传统VPN情况下布了很多接入点,甚至起用了跨洋专线和VPN情况下,访问速度和体验仍然远远不够,与内网相比体验会差很多。

那么既然谷歌在BeyondCorp中能解决这个问题,我们是不是可以用这个方案更好地把内外网络接入体验做成一致,把网络架构做成一致,在VPN访问尤其海外VPN访问上做到极大提升?我们当时进行了了替换和尝试。通过智能网关与终端联动的方式,去取代传统VPN长SL点对点加密隧道的技术方式,其中用短链接方式,每个数据包经过自有加密的方案,达到的效果是非常好的。除了能够实现原来VPN点对点方式之外,还能够对用户身份安全,设备安全,应用安全,包括目标控制等等做到非常细的颗粒度的管理和控制,取得的效果也非常明显。

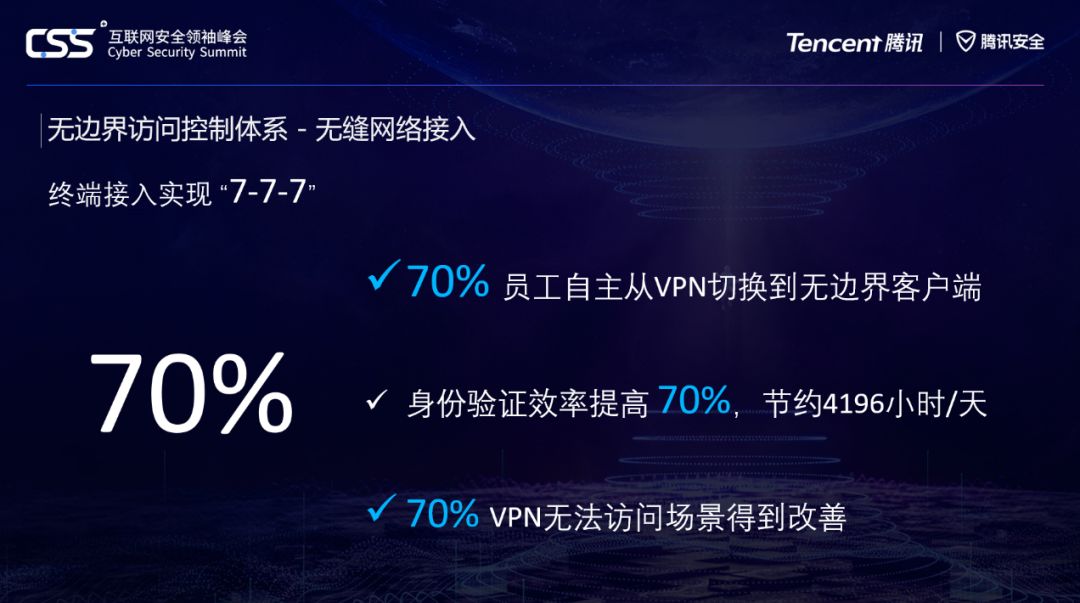

在腾讯内部,我们采用的是用户自主选择的方式,你可以选择保留原来VPN的方式,也可以选择新的无边界控制方式接入企业内网。从实际数据来看,公司有70%的员工都自主选择了新的无边界方式进入到公司内网,验证效率和验证速度都提高很多,验证效率提高70%,速度至少提升7倍以上。70%VPN没有很好满足的问题比如速度慢,出口不断跳变等问题都得到了明显的改善。

无边界访问控制-多维度访问控制

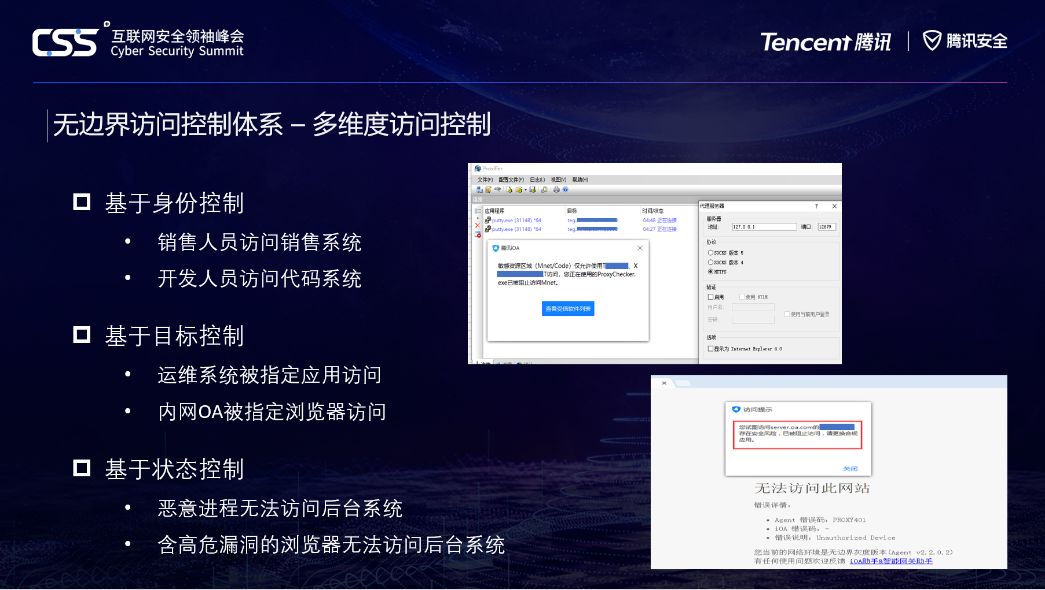

无边界控制方案比传统边界网络架构更优的体现还在于,传统边界防御体系利用防火墙控制目标源,但这样的做法在复杂的网络中、尤其是弹性的企业资源池里对原IP、目的IP的安全是难以维护的。而通过我们无边界控制方案能够做到什么呢?可以根据用户身份,不论是销售人员,还是研发人员,还是某个业务人员,都能够根据你机器的状态,甚至针对某个进程,来判断你的访问到底是有风险还是无风险的。譬如企业中Xshell的问题,某个运维工具出现了供应链投毒或供应链风险,抑或者工具存在低版本漏洞,这时候你就可以指定某些固定的、没有风险的或被允许的进程才能够访问业务系统和生产系统,来保持业务系统和生产系统的安全性。

我们再来看下腾讯无边界网络在云上业务和云下业务的具体访问控制场景:

基于身份控制,可根据开发人员和业务属性设立源和目标,包括可信应用的定制和可信进程的管理。

基于目标控制,运维系统可以被指定的某几个进程访问,内部的OA站点设置了某些浏览器的某些版本,这是经过安全人员的测试,没有风险的,就可以通过无边界网络访问到业务系统中。

基于状态控制,如因为互联网公司开放度比较高,可能为了方便在机器上装不安全的代理软件,这些代理软件通过另外一台机器可以通过代理软件进行PC透传,有风险有漏洞的进程会被无边界访问控制系统阻拦掉,无法通过无边界网络访问生产系统或者核心业务系统。

无边界网络访问控制体系-应用规模

腾讯无边界网络自从2016年开始着手构建,差不多3年时间在内部基本完成了整个基础架构的变化。现在整个腾讯规模是100多个职场,服务60000正式员工,10万多台终端,整个无边界系统在SOC中形成800亿的数据,这800亿数据会通过各种入侵监测规则、信息泄露规则、风险评估模型等在整个SOC里运转。

多行业落地实施

我们已将此业务实践凝结成为企业无边界访问控制产品方案提供给腾讯云帮助行业落地,在实施中,既保障了企业员工使用体验,又有效提升了安全运营效率,大家的反馈和评价还是很好的。同时,由我方牵头的“零信任安全技术-参考框架” CCSA行业标准也在本月成功立项,代表着腾讯零信任安全技术已达到指导性行业标准水平。

以上就是今天的分享,感谢大家!

声明:本文来自腾讯技术工程,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。