安全研究员利用数码摄像机使用的图像传输协议中的多个漏洞,经由恶意 WiFi 连接通过勒索软件感染一台佳能 EOS 80D DSLR 相机。

佳能摄像机实现的图片传输协议中被曝6个缺陷,其中多个缺陷可被用于多种攻击,可导致设备完全被控制,从而使黑客在摄像头机上部署任意恶意软件。

在支持无线连接的设备上,通过一个恶意 WiFi 访问点即可造成攻陷。否则,黑客可通过所连接的计算机攻击该摄像机。

6个缺陷

Check Point 公司的安全研究员 Eyal Itkin 设法以非加密形式获取固件后,分析了佳能摄像机中的 PTP 实现方式。

研究人员扫描了所有的148个受支持命令并找到接受输入缓冲区的38个命令。如下是易受攻击的命令及其唯一的数字操作码。但要越权访问摄像机并非需要利用所有的漏洞。

(1)CVE-2019-5994:SendObjectInfo 中的缓冲区溢出漏洞(数字操作码0x100C)

(2) CVE-2019-5998:NotifyBtStatus 中的缓冲区溢出漏洞(数字操作码0x91F9)

(3) CVE-2019-5999:BLERequest 中的缓冲区溢出漏洞(数字操作码 0x914C)

(4) CVE-2019-6000:SendHostInfo 中的缓冲区溢出漏洞(数字操作码 0x91E4)

(5) CVE-2019-6001:SetAdapterBatteryReport 中的缓冲区溢出漏洞(数字操作码 0x91FD)

(6) CVE-2019-5995:静默的恶意固件更新

第(2)个和第(3)个漏洞都存在于和蓝牙相关的命令中,尽管目标摄像机模块并不支持这种连接。Eyal Itkin 表示,“我们从使用 USB 将摄像机连接到计算机时开始。我们此前和佳能的‘EOS Utility’软件一起使用 USB 接口,似乎很自然地经由 USB 传输层首先利用它。”

当摄像机通过 USB 连接计算机时,无法使用无线连接。尽管如此,Itkin 能够测试并调整期利用第二个漏洞的利用代码,直到实现经由 USB 连接的代码执行后果。

然而,由于利用脚本崩溃,因此转向无线连接时无法使用该利用导致摄像机崩溃。产生这种后果的一种解释是,“当经由 WiFi 连接时,发送关于蓝牙状态的通知可迷惑摄像机,尤其是在它甚至不支持蓝牙的情况下。”这促使研究人员进行了更加深入的挖掘并找到了其它易受攻击的命令以及以更加有意义的方式利用它们。

使用固件加密功能

他发现无需任何用户交互,就能通过一个 PTP 命令授权远程固件更新。逆向工程后他发现了用于验证固件合法性和进行加密的密钥。如此构建的恶意更新将获得正确的签名,而摄像机会认为它是合法的。

Itkin 不仅能够构建适用于 USB 和 WiFi 的利用代码,同时找到了在摄像机存储卡上加密文件的方式:使用用于固件更新进程的相同的加密功能。

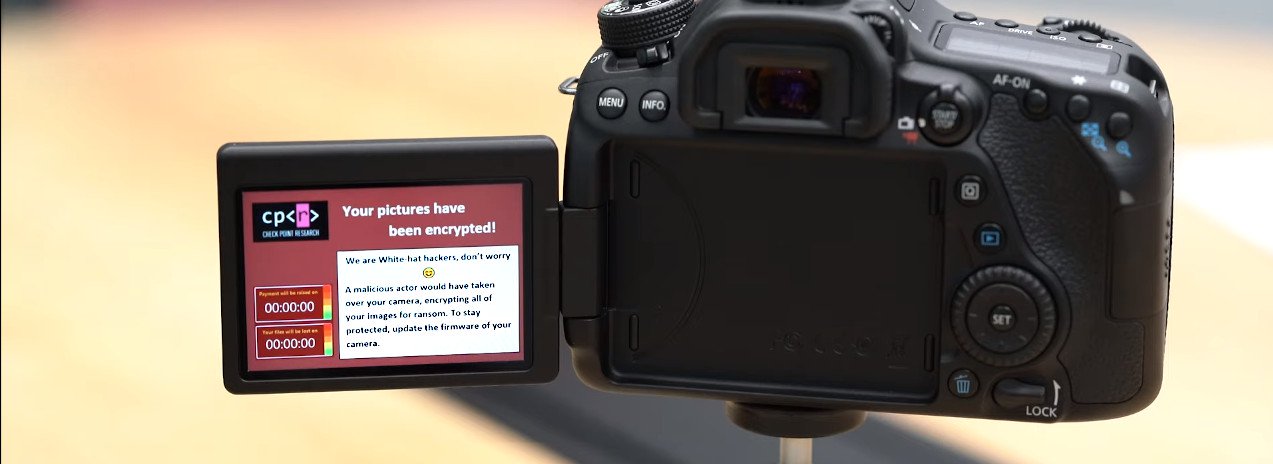

研究人员通过视频展示了如何成功利用 PTP 协议并经由勒索软件感染佳能 EOS 80D 摄像机。最终,摄像机所有人能够看到攻击者留下的勒索留言:

虽然对于仅通过可信 WiFi网络连接摄像机的用户而言,它并非威胁,但攻击者能够针对著名景点的游客。

研究人员在3月31日将问题告知佳能,该问题在5月14日得到验证。目前两家公司已联手修复这些问题。

上周,佳能发布安全公告称并未发现漏洞遭恶意利用的情况,并将用户导向公司的销售网站以获取详细的固件更新情况。

欧洲和亚洲的用户可使用在7月30日发布的固件更新1.0.3。美国用户在8月6日起也可使用该更新。

原文链接

https://www.bleepingcomputer.com/news/security/canon-dslr-camera-infected-with-ransomware-over-the-air/

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。