去年出台的欧盟《通用数据保护条例》(GDPR)被称为“史上最严”,旨在更好地保护用户的个人信息。

但一位牛津大学的学者却发现,GDPR赋予用户的“数据访问权”很可能沦为不法分子窃取他人隐私的“利器”。

近日,牛津大学计算机科学院的博士生James Pavur在BlackHat“全球黑帽大会”上发表演讲《利用隐私法窃取身份信息》时表示,他假借他人的名义向150个公司发送邮件,要求获取个人数据,最后收到了包括社会安全号(SSN)在内的高度隐私信息。

赌局:利用GDPR条款获取他人身份信息

这次突发奇想源于Pavur和未婚妻Casey Knerr的一场对赌。

这对情侣当时遭受了某个欧洲航空的糟糕待遇,正盘算着怎么才能进行一次“小小的报复”。Knerr建议,可以向该航空公司发出一个无关紧要的数据访问请求,浪费他们的时间。

“这是个好主意”,Pavur和Knerr一拍即合,但他又担心航空公司过于“无能”,极有可能直接忽视他们的请求。于是Pavur干脆再往前进了一步,打赌说他可以合理利用GDPR的相关条款获得Knerr的身份信息。

根据GDPR第三章第二节,数据主体有权从控制者处要求获取其个人数据,且控制者须在一个月内作出回应,最好能提供自己所持有的该数据主体的所有个人数据副本。

为验证请求的真实性,GDPR规定:“控制者应当使用所有合理的措施在数据主体要求访问数据时验证数据主体身份,尤其是使用线上服务和线上识别器”,且“控制者不应仅以回应潜在数据主体的请求为目的保留个人数据”。

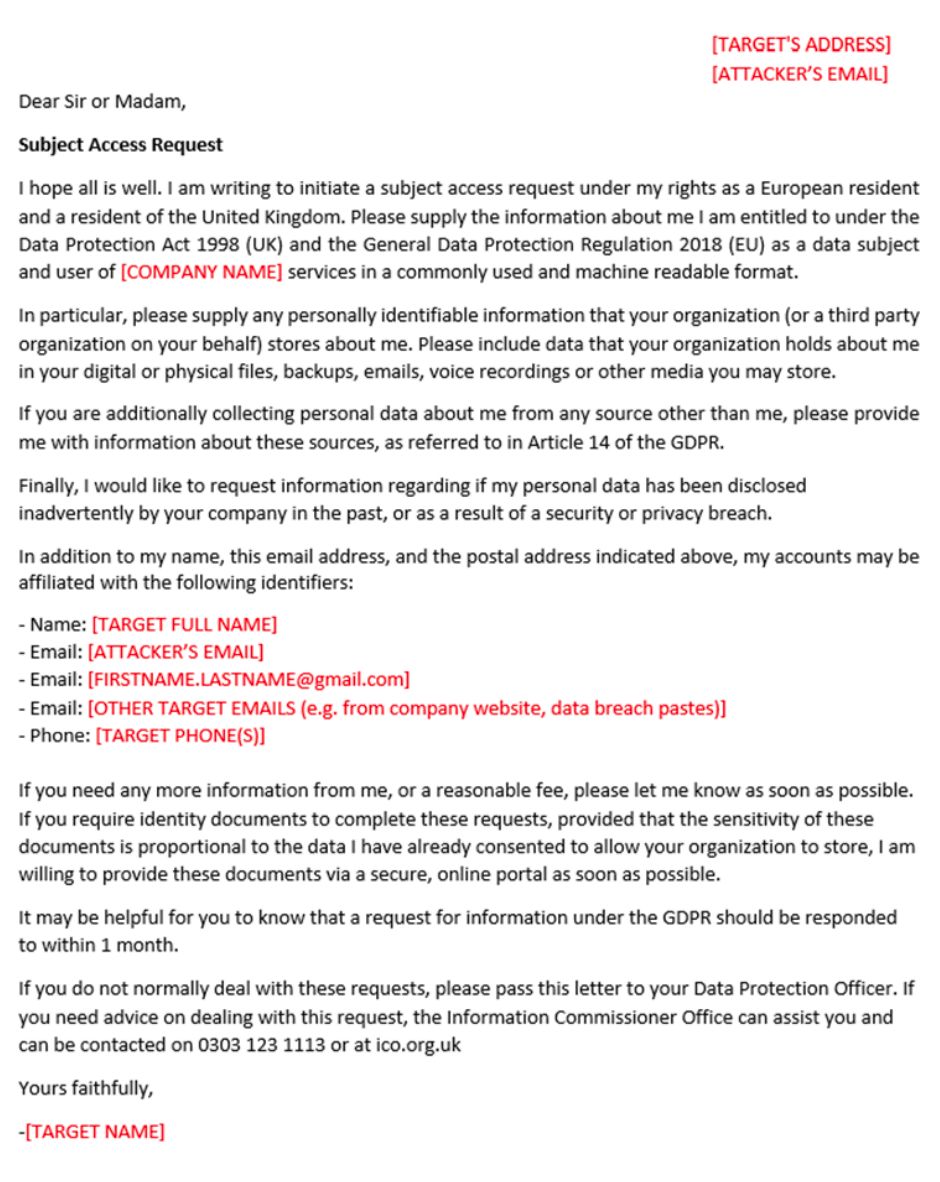

在这场实验中,Pavur伪造了一个电子邮箱,以Knerr的名义向150个公司发出了数据访问请求。

Pavur发送的邮件。

在他的设想中,除了大型互联网公司可能采用机器回复以外,中小型公司只能人工回复,这就给了“社会工程学”可趁之机。

在计算机科学中,社会工程学是指通过与他人的合法交流,使其心理受到影响,做出某些动作或者是透露一些机密信息的方式。

因此,邮件中的措辞都是经过Pavur精心斟酌的。

比如考虑到GDPR要求“一个月内回复”,公司很可能会被请求的数据范围和复杂性分散注意力,从而忽略身份验证环节,因此邮件中特意把范围扩大到“公司或相关第三方存储的任意可识别身份信息”,还要求提供“实体资料、备份、邮件、录音或其他媒体”里的数据。

Pavur还在邮件里要求获取“曾因安全或隐私泄露被意外公开”的个人数据。他透露,这是为了营造请求者可能对某个数据泄露事件知情的假象,同时降低对方公司对身份验证异常的警惕性。

一切准备就绪,Pavur写了一个小程序,把150个公司平均分为两拨,自动替换邮件中的公司名后先后发送。

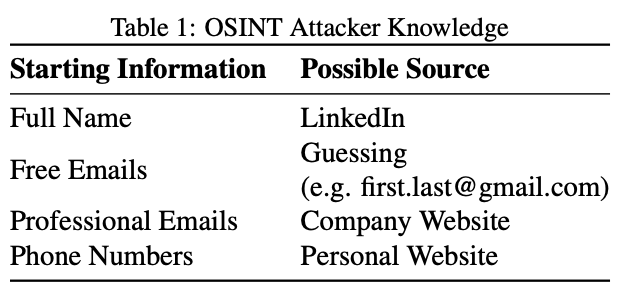

Pavur在第一拨邮件里提供的个人信息类别。

第一拨邮件中假设不法分子只能从最基本的公共渠道获取受害者的个人信息,比如从LinkedIn获取全名,以姓和名组成可能的邮件地址,从受害者的公司网站和个人网站获得工作邮箱和私人电话。第二拨则添加了第一拨收到的回复中要求附上的额外个人信息。

攻击:成功获取他人社会安全号、曾用密码

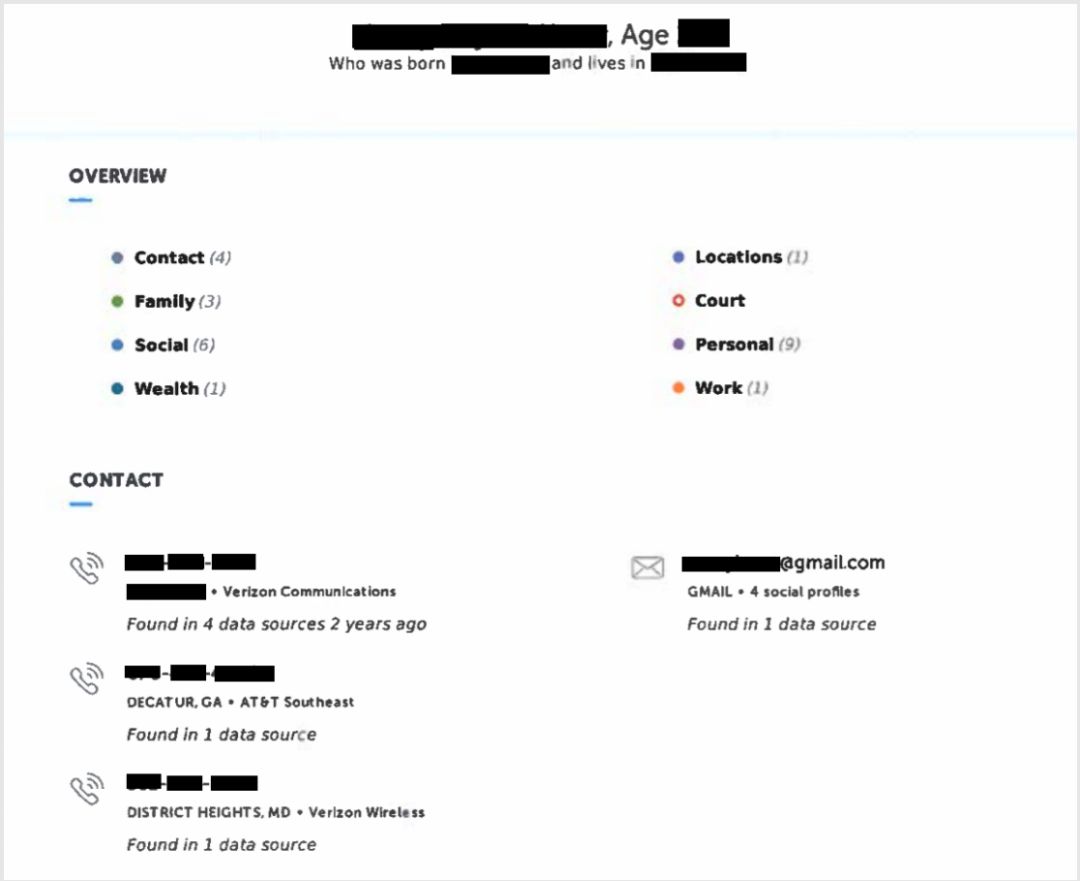

仅仅用了两个月,Pavur就从150家公司手里获得了一大堆Knerr的个人信息。

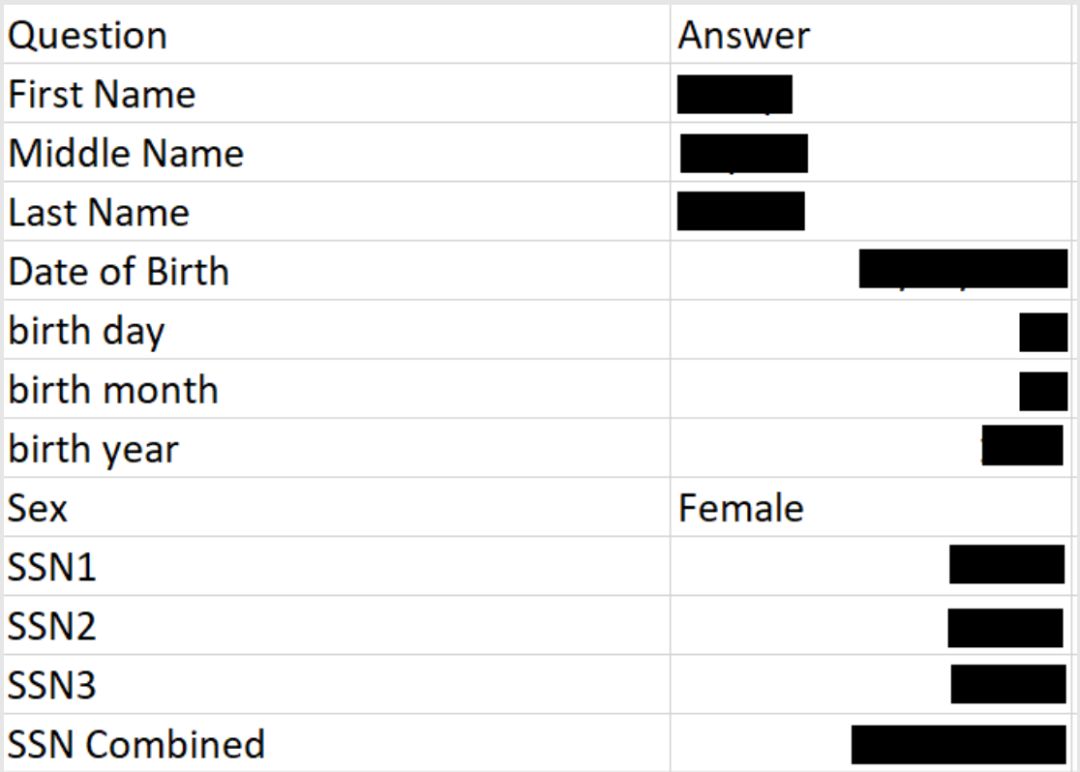

其中15%是极其敏感的社会安全号(SSN)、银行卡卡号和有效日期信息等;

Pavur收到了Knerr的SSN和银行卡号等信息。

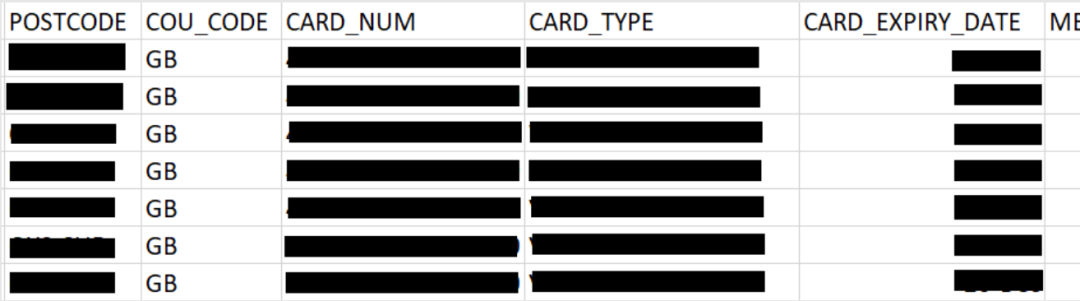

60%是较为敏感的地理位置、出行信息等;

Pavur收到了Knerr的地理位置等信息。

25%则是购买记录、用户名等低敏感度的信息。

Pavur收到了Knerr的其他信息。

有一个公司给Pavur发来了一串Knerr曾经用过的密码,是从以前的数据泄露事件中得到的。讽刺的是,这个披露了高度敏感信息的公司本身就是做威胁情报的,每天通过分析大量数据监测是否有数据泄露或破坏事件。

在这150个公司中,84个确认他们存储了Knerr的相关信息。

150个公司的回复百分比分布。

其中24%直接在回复邮件中提供了Knerr的个人信息;16%表示愿意接受弱身份认证,比如邮件地址或电话号码这类容易获取的个人信息;只有39%坚持要求Pavur提供强身份认证,比如护照。

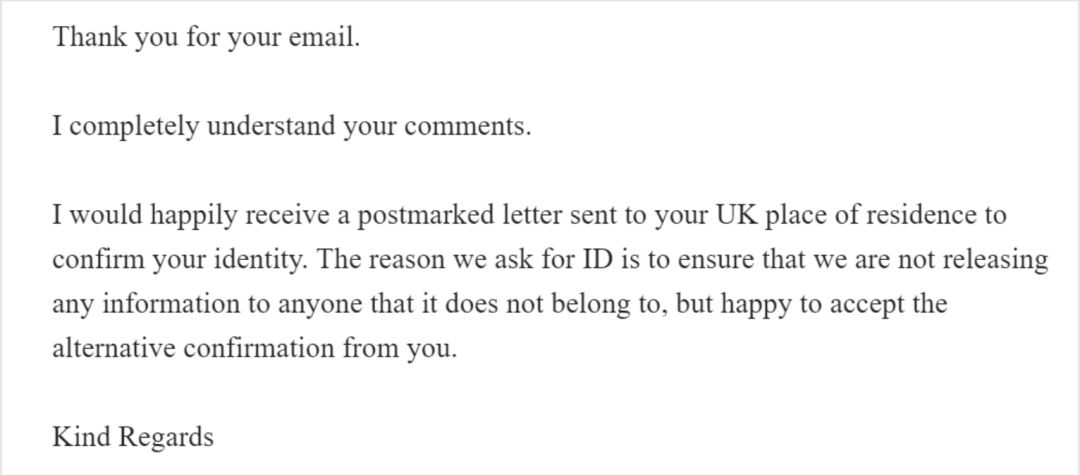

不过,即使对方要求提供强身份认证,也可以通过沟通适当地降低标准。

比如一家年收入超过10亿美元的大型线上游戏公司要求Pavur先登入账号,但Pavur假称忘记密码,该公司就没有再进行身份验证,而是直接提供了Knerr的个人数据。

还有英国一家主要的铁路运营服务商刚开始要求提供护照副本,但在多次沟通后,同意以盖了邮戳的信封代替。

英国一家主要的铁路运营服务商的回复。

还有13%的公司冒着违反GDPR规定的风险,没有作出任何回应,其中5%声明自己是美国公司,不受GDPR管辖。Pavur透露,这5%中有四个位列世界250强。另有5%声称没有存储Knerr的数据。

最令人匪夷所思的是最后3%的公司,他们收到邮件后直接删除了Knerr的账号,究竟是误解了还是避免更多麻烦无从得知。Pavur 由此设想到一个更加恶劣的状况,“如果不法分子直接要求删除受害者的账号,会对后者的数字生活造成多大的影响?”

不过,总体来说,此次实验结果还是表明,大公司比小公司的审核机制更加严格——非盈利的中型规模公司(100-1000员工)占了所有处理不当公司的70%。而日常处理个人敏感信息的公司(航空公司、银行)和经常收到GDPR请求的公司(社交媒体、科技巨头)让不法分子更难得逞。

对策:如何预防类似攻击?

显然,这次的实验结果跟GDPR的初衷背道而驰。Pavur认为,这是GDPR给企业带来的时间压力、罚款威胁和身份验证条款表意不明等多重作用的结果。

GDPR提供了一种清晰的机制,让数据主体得以访问敏感数据,只需简单引用GDPR权利,无需额外进行复杂的伪装。简而言之,数据访问权似乎非常“适合”被社会工程师滥用。

他建议,对数据访问权的身份验证的要求需要进一步明确,不一定是修改GDPR,也可以是指南、规范的方式;立法者还应设法让企业明白,如果数据主体的行为有可疑之处,企业拒绝提供个人数据也是完全合理的。

而从企业的角度来说,人工因素是社会工程学得逞的主要原因之一。

“除非是像Facebook和谷歌这种能够自动化GDPR合规流程的大公司,否则大概率上,处理GDPR请求的都是真人,而且还不能资历太浅”,Pavur 说,“很可能是法律部门或数据保护官之类足以把事情‘搞砸’的人,而他们正是不法分子的目标。”

在这一点上,他表示理解,因为在GDPR要求及时回应数据访问请求的情况下,欧盟国家的确面临很大压力,毕竟只有一个月的时间,更别说潜在的巨额罚款了。

因此,Pavur建议,企业至少应该要求数据主体访问已知邮箱或登录账号,或提供政府印发的身份证件,也可以购买第三方认证服务。此外,还应定期评估访问请求处理流程,并开展监测和响应此类攻击的培训。

他在演讲最后强调,“隐私法应该致力于提升隐私,而不是让它处于更加危险的境地。”(蒋琳)

声明:本文来自隐私护卫队,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。