根据FISMA2014(《联邦信息安全现代化法案》)的要求,以及2017年颁布的第13800号总统执行令(《增强联邦网络及关键基础设施的网络安全》)的要求,各联邦机构要按照NIST发布的CSF(网络安全框架)的要求,根据统一的考核指标(公开发布在DHS上),(经由DHS)向OMB(管理与预算局)提交年度安全评估报告(包括面向CIO的、面向检察长的和关于隐私的三份报告)。OMB汇总这些报告后,再统一生成FISMA年报,提交给国会审议。

2019年8月16日,OMB公布了2018财年(2017年10月1日~2018年9月30日)的递交给国会的FISMA报告。

这份报告从多个方面揭示了美国联邦政府的信息安全建设情况。其中,比较值得注意的方面包括:安全支出情况、信息安全事件情况、NCPS(爱因斯坦)项目情况、CDM项目、HVA项目、TIC项目、ICAM项目。

安全预算

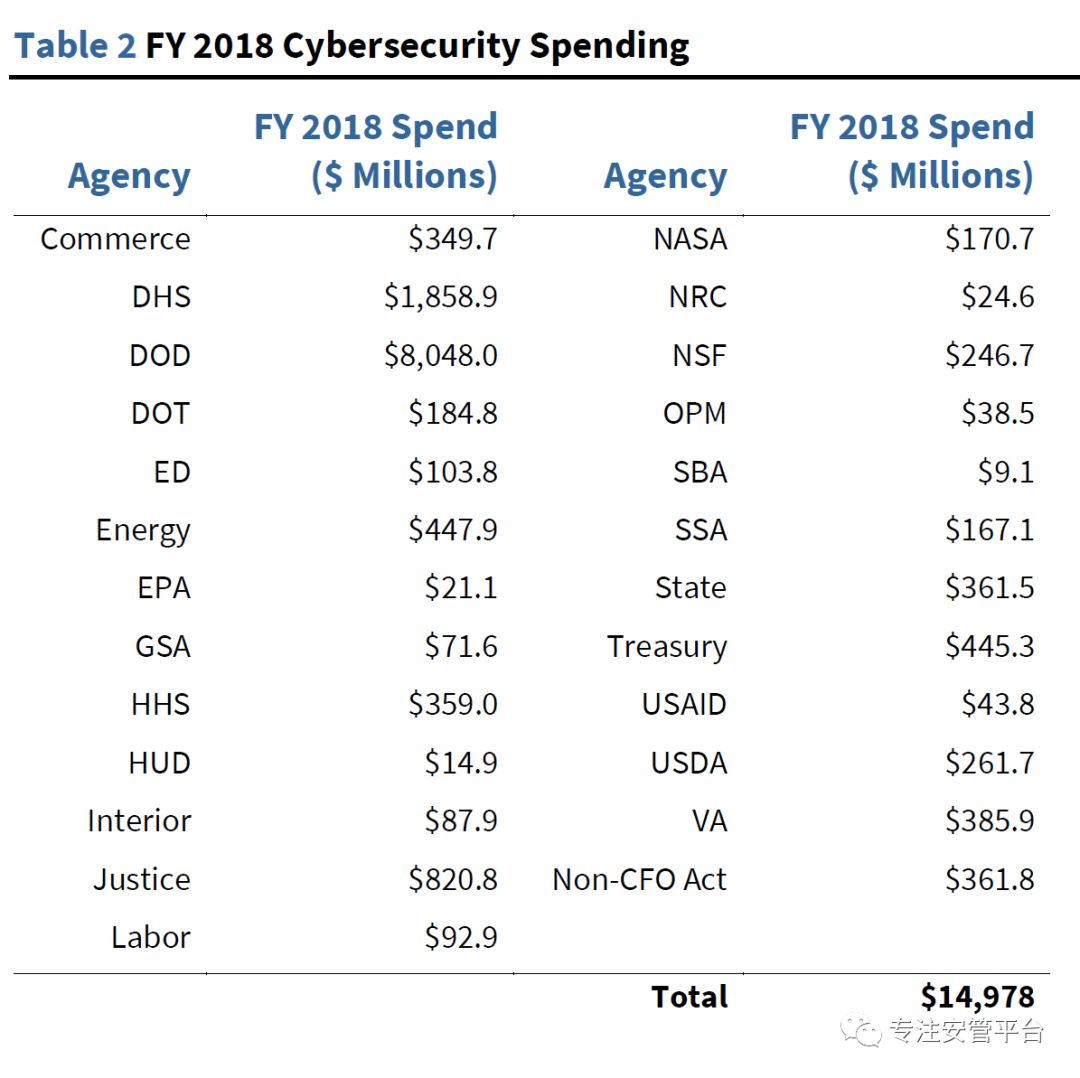

2018财年,联邦政府用于信息安全的支出至少在150亿美元,这其中还不包括涉密的和一些特殊的支出。同时,这150亿美元包括了各种采购、研发项目,犯罪调查,也包括标准规范制定的支出。

如上表所示,DHS和DOD的支出明显高于其它部门,主要是因为这里的支出不仅是该部门自身安全防护的,还包括了他们行使保护国家网络安全的职责所产生的支出。这里的数据跟之前美国联邦政府2020财年网络安全预算分析中的数字是吻合的。进一步分析可以发现,国防部的安全支出占了整个政府安全支出的一半还多。可见美军在网络安全方面的投入之大,不仅是美军自身安全建设,更包括美军承担的国家网空防卫职责的投入。

此外,司法部的安全支出排在第三,这也是因为其中的FBI行使了网络犯罪调查打击的职责所产生的支出。

信息安全事件

OMB委托DHS下的US-CERT来对联邦机构发生的安全事件进行规范化的统计与分析。

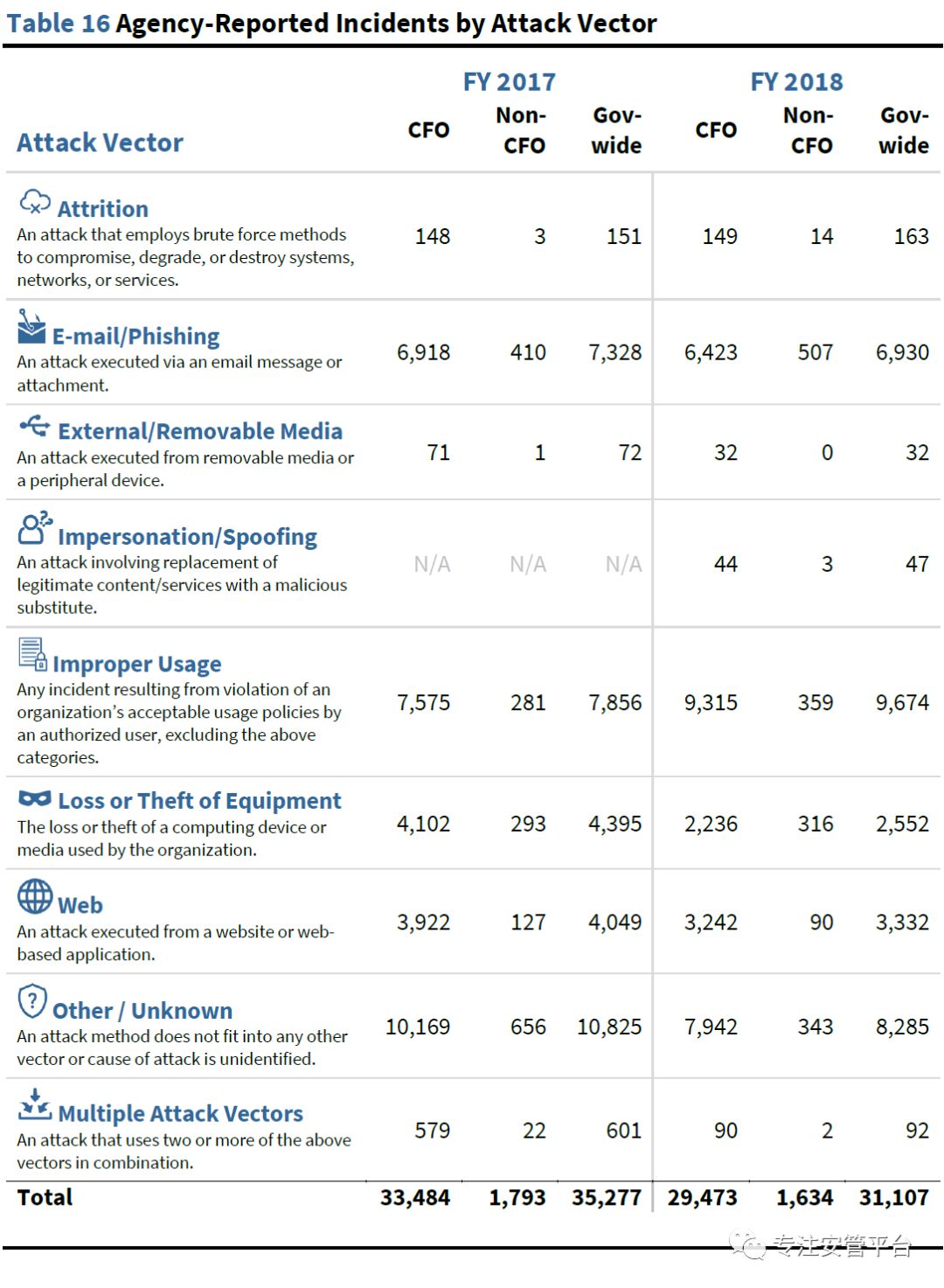

整个2018财年,攻击发生了31107起正式的安全事件,分为9大类。这个数字比2017财年降低了12%,说明情况有所改善。同时,OMB表示2018财年没有发生“重大”(major)安全事件【安全事件的严重性标准由OMB每年制定,主要考虑安全事件对国家安全、公共安全、外交、经济的影响性;如果是信息泄露的话,还要看泄露的数据涉及的范围(人数)】。

值得注意的是,不当使用导致的安全事件大幅增加。这里,“不当使用”被定义为“由授权用户违反组织可接受的使用政策而导致的任何事件,除了其它分类中列明的之外”。同时,未知攻击事件数量也很大,这说明对安全事件的分析还不够深入,有的可以分类的事件没有分出来。当然,也可能是出现了一些新型的安全事件。数量上排在第三多的的是钓鱼攻击事件,这是美国政府一直比较关注的攻击类型,2018财年虽然较上一财年有所下降,但数量依然较多。DHS历史上一共发布过7个BOD(绑定操作指令,一种具有强制性的命令),2018财年有2个,其中一个就是关于增强邮件和WEB安全的,重点针对邮件安全给联邦各机构下达了强制指令。

还有一点值得留意的是US-CERT对Incident的攻击分类(分为9类)。这种分类与Verizon的VERIS框架中对Incident的模式分类有着较大不同,各有各的道理。在我们进行攻击/威胁建模的时候,需要统筹兼顾,博采众长。

NCPS项目进展

截至2018财年底,NCPS(也就是我们俗称的爱因斯坦计划)仍然处于E3A阶段。NCPS汇聚了联邦民事部门的流量,并基于此进行高级防护,建立了一套集成入侵监测、入侵防御、分析和信息共享在内的安全平台。截至2018年9月26日,根据DHS的报告,在102个联邦民事机构中,有70个已经完全实现了三阶段NCPS能力,包括列入CFO法案的23个机构。

如上图所示,我们还可以发现,尚有28个机构仍未实现E1和E2,还有部分机构在实施E3A的过程中遇到阻碍。譬如邮件安全这块受限于某些机构采购的第三方云邮件服务商。

还有一点必须特别指出,很多人在看了GAO针对NCPS的负面评价报告后,都认为美国政府会逐步弱化爱因斯坦计划,或者用新的计划去替代。事实是,正如我在评价GAO的报告时所说的,这个负面评价的目的其实是要钱!如果查阅DHS2020财年的预算,可以看到投入到NCPS的预算超过了4亿美元!而2020财年DHS整个安全预算也就是19亿美元,NCPS的占比达到了4/19(21%)!此外,2019财年的NCPS预算也差不多是4亿美元。可以预见,未来美国政府还将继续大力投入NCPS项目。

CDM项目

我经常说,如果NCPS是看外,CDM就是看内。美国政府的态势感知不仅是爱因斯坦,还包括CDM!

目前,CFO法案中包括的23的联邦机构都已经部署了CDM。能够实时的在他们机构的CDM平台仪表板上看到CDM阶段1的资产管理工具收集上来的数据。2018财年,还实现了23个联邦机构的CDM仪表板与位于NCCIC的联邦仪表板的对接。也就是说,在NCCIC的总控中心,可以实时看到23个机构的CDM数据。此外,有将近12个非CFO法案的联邦机构也接入了CDM共享服务平台,还有另外40个机构正在接入中。此外,通过CDM防御合同,96%的参与机构都部署了CDM阶段3中涉及的边界保护、事件管理和安全生命周期工具。

2020财年,CDM的预算有2.32亿美元。

HVA项目

HVA的全称是高价值资产(High Value Asset),这个项目强调针对重要的目标资产进行增强的基于风险的管理。美国联邦政府出台了一系列规范和规定来界定什么是高价值资产,如何划分高价值资产,并针对这些高价值资产建立一整套通用的识别、评估、修复、响应的管理流程。

需要注意的是,这里的HVA不等同于关键基础设施或者关键信息基础设施。

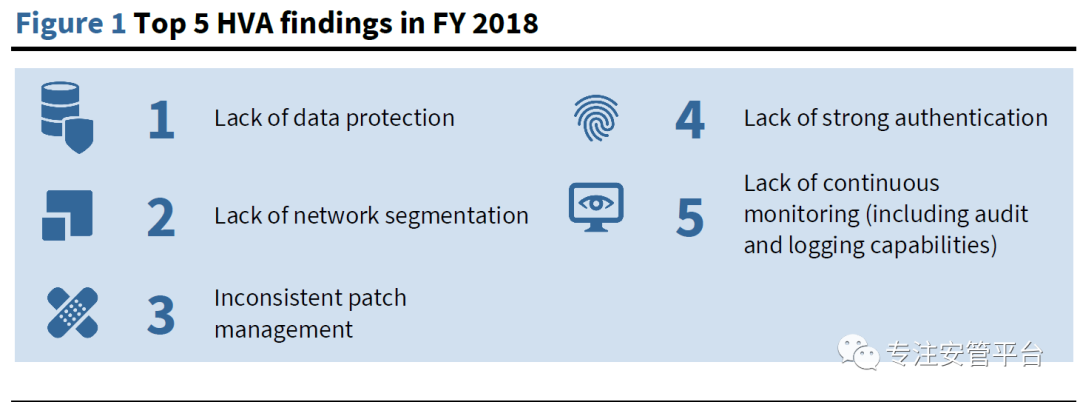

2018财年,DHS进行了61次HVA评估,输出了356个结果(包括221个系统架构评审结果和135个风险及弱点评估结果)。这些结果中最值得关注的5点是:缺乏数据保护、缺乏网络隔离、补丁管理不一致、缺乏强认证、缺乏持续监测(包括审计和日志管理能力)。

TIC项目

TIC作为实现NCPS的一个重要前置性工作(互联网收口),我之前在讲解爱因斯坦项目的时候多次提及。

当前TIC项目也在不断演进之中,最主要的就是逐步向基于云的基础设施迁移。因此OMB也在联合DHS和GSA(总务局)进行了一些试点。基于这些试点的情况,提出了一个更新的TIC倡议,并制定了一份称作TIC Use Case的需求文档(预计2019财年发布)。

ICAM项目

ICAM的全称是身份、凭据和访问管理,其实就是原来一般所讲的IAM。目前,OMB正在改革现有的ICAM体系。2019年5月24日,OMB发布了最后一版身份策略草案的公开征求意见稿。同时,OMB还发起了几个试点项目,包括验证零信任架构技术。不过,这份2018财年的FISMA报告却未提及在2018财年,ICAM都有什么具体进展。

小结

这份报告包含的内容远不止上面提及的几个方面,可谓是保罗万象,值得进一步深入研究。在报告的后面,有很大篇幅对每个联邦机构的年度网络安全绩效进行了格式化的说明(一个机构一页)。

通过整个报告,我们可以看到,美国政府对其联邦机构(不包括各州及地方政府)的信息安全管理要求之细,力度之强。也看到什么叫做规范化、例行化、数据化、自动化。FISMA作为联邦政府的头号合规要求,已经搞了十几年,极大促进了各个机构对安全的重视程度,以及安全的投入程度,也带动了整个美国安全市场的发展。

此外,美国还很重视实施国家级的网络安全工程,譬如NCPS、CDM、HVA、TIC、ICAM、NCCIC等等,都是站在国家整体的高度,统筹联邦各个机构的安全建设。而这基本都是从CNCI计划开始一步步走到今天的,当然,国土安全部承担了重要的责任和作用。战略、机制、体系,持续的投入和迭代形成了当下的美国联邦政府总体网络安全架构。而即便如此,路还很长。

【参考】

美国联邦政府2020财年网络安全预算分析:174亿美元如何分配?

声明:本文来自专注安管平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。