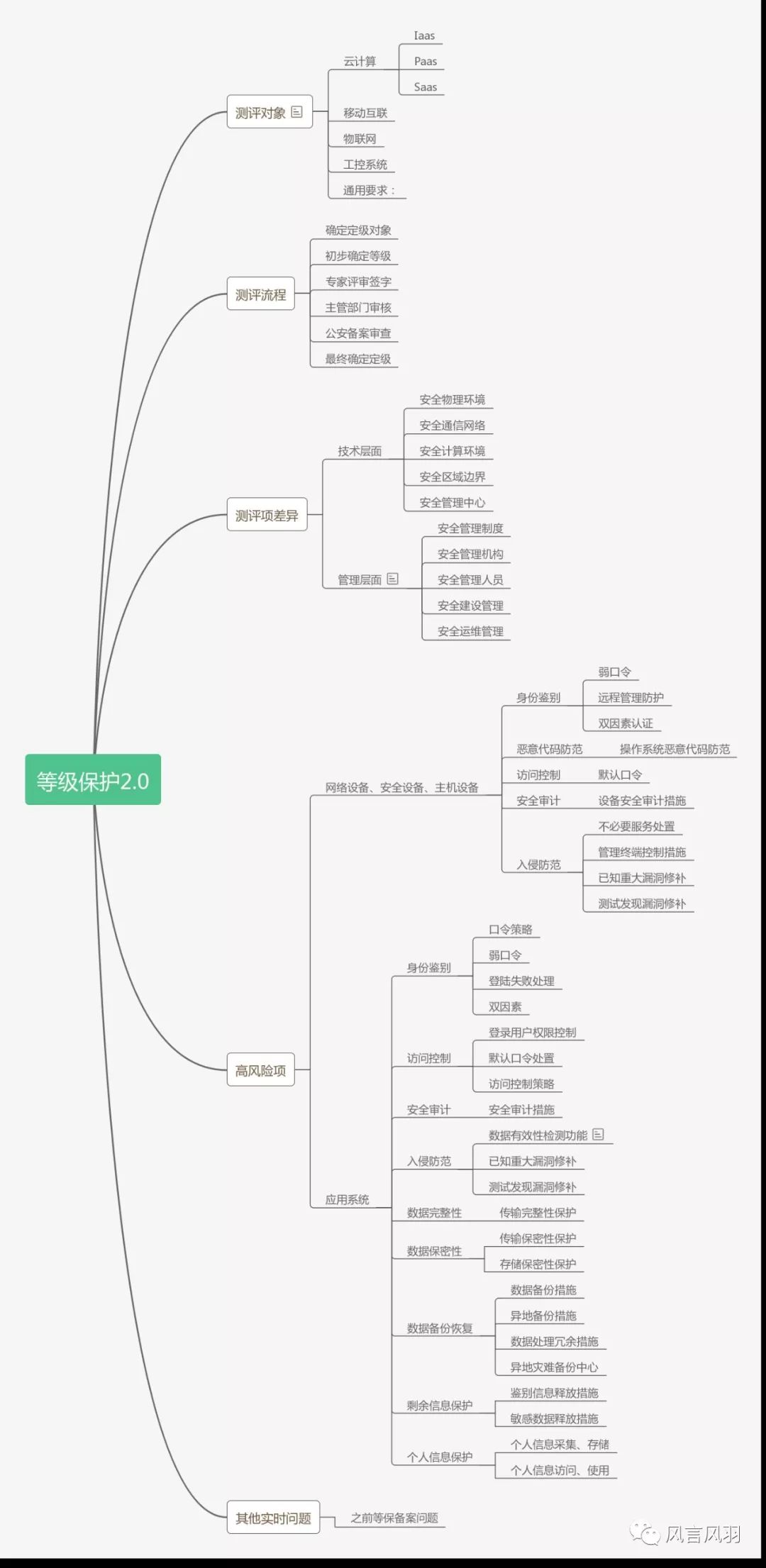

笔者最近工作原因不断接触等保相关工作,也产生了很多感触、之前做过几次分享,在此总结一下,如有疑问或者难题欢迎留言探讨,废话不多说先把导图上了:

一、测评对象

从测评对象上来讲,等保2.0更全面的覆盖了互联网新兴行业包括云计算、移动互联、物联网、工控系统,由于笔者行业经验有限,物联网、工控可能并不了解,但云计算方面大致研读了一下,在责任划分上比较清晰,比如使用了Iaas服务,那么物理层以上的归自己测评,Pass服务则应用级以上自己测评,如果采购了Saas服务则账户体系等由自己测评,总归一句话:自己那摊子事自己测评。

二、测评流程

测评流程分为:确定定级对象——初步确定等级——专家评审签字——主管部门签字——公安备案审查——最终确定定级

定级对象:其中定级对象根据系统面向对象(如面向内部还是面向社会群众)、系统内存储与传输数据的敏感程度(如是否有真实的用户手机号、身份证等信息)以及存储的量级等,在定性过程中其实可以考虑更同行业、同类型系统去对比

专家评审:近期卡的稍微严格了一些,建议聘请三位外部专家(具备评测资格资质的)共同评级并签字,备案期间会检查;

公安备案审查:近期临近十月一,由于之前发文说十月一之后公安部将不再接收等保1.0的报告,所以最近定级备案、等保测评的比较多,目前北京地区貌似海淀非常火爆,其他分局还好。

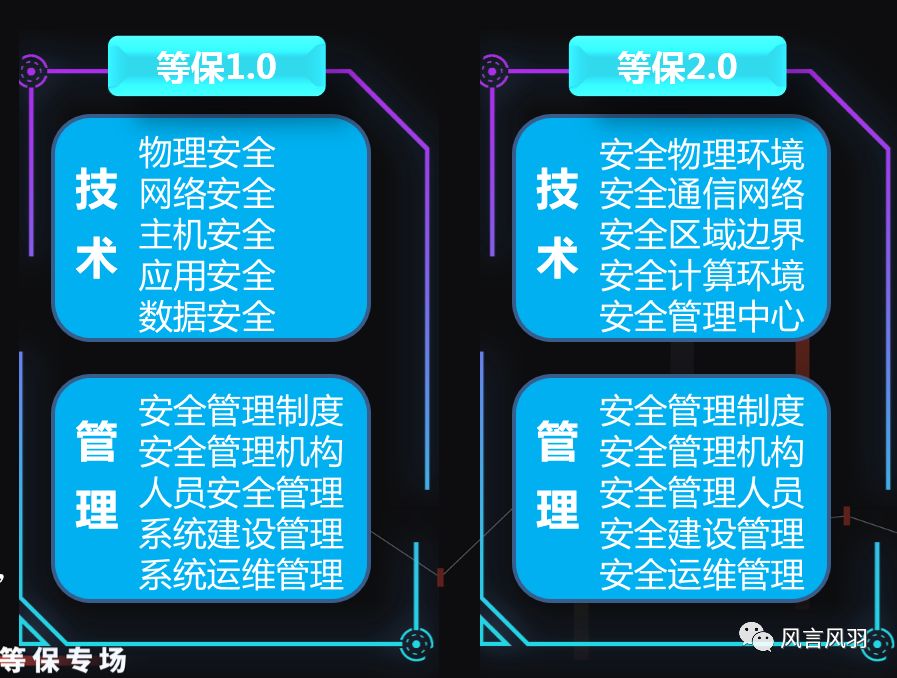

三、测评差异项

总体来讲更加务实一些,之前演讲时做了几条总结:

删除过时攻防姿势,新增应对新型攻击要求;

删除审计结果报表,重视审计过程记录;

网络边界的访问控制细粒度强化;

个人信息保护要求强化,强化账户系统;

可信计算技术建立系统到应用的信任链;

降低内部人员专人专项,加强外部人员安全管控;

加强外部与自研服务系统安全检测,加强漏洞风险管理;

管理制度方面其实大部分企业都是对内一套对外一套,对内务实对外务虚;

四、高风险项

等保高风险项很快随之而出,其实该部分内容相对还是很实用且在基础安全中需要关注的点,大概分为两块:1、网络设备、安全设备、主机设备;2、应用系统。整体来讲在细则上可以做一些总结提炼:

1、弱口令、默认口令、

2、远程管理防护

3、双因素认证

4、恶意代码防范

5、审计措施

6、不必要服务处置

7、已知重大漏洞修复、测试发现漏洞修复

8、用户权限管控

9、访问策略管控

10、数据完整性、保密性(传输、存储)、备份恢复

11、数据采集、存储、使用、访问以及敏感信息处理

五、其他实时性问题

其实实时性的问题更加准确且能预测企业需求,比如笔者近期接到的一些通知,其实在其他单位也很快收到了相同的通告,并以此去分享处理方式方法,相互协助帮忙更加实用一些,也希望各位能多分享自己最近接触到的事件。

最终附上等保相关标准文档:

链接:

https://pan.baidu.com/s/14OuVV5htyR0ZjwGvA6OQVQ

提取码:4r64

声明:本文来自风言风羽,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。