维基解密昨日发布一批新文件,曝光俄罗斯监控互联网及移动用户的监控技术,这是维基解密首次泄露与俄罗斯国家直接相关的材料。

维基解密去年在美国大选关键时刻公开大量被黑DNC电子邮件之后,维基解密创始人朱利安·阿桑奇被指控维基解密与俄罗斯有关联。因此,维基解密/阿桑奇站出来泄露俄罗斯文件,完全有可能是为了推翻此类指控。

虽然监控通信流量已成全球现象,然而每个国家的法律和技术框架不尽相同。俄罗斯的法律,尤其新颁布的“亚洛瓦亚法”( Yarovaya Law)并未明确界定合法监听与国家情报机构未获法院命令而实施的大规模监控。俄罗斯法律要求通信提供商安装俄罗斯联邦安全局(FSB)自费提供的SORM(Система Оперативно-Розыскных Мероприятий)监控组件。SORM基础设施由FSB、俄罗斯内政部和俄罗斯监控承包商合作开发部署。

关于SORM

SORM是俄罗斯监控的技术基础设施,其历史可以追溯到1995年,从SORM-1(捕获电话和手机通信)和SORM-2(拦截互联网流量,1999年),发展到如今的SORM-3。SORM现可收集各种形式的通信,并长期存储用户的所有信息和数据,包括实际的录音和地理位置。该系统不断扩大,2014年还引入社交媒体平台,俄罗斯通信部要求企业安装包含深度包检测(DPI)功能的新设备。2016年,SORM-3新增适用于在俄罗斯所有互联网服务提供商的分类监管功能。欧洲人权法院认为SORM违反2015年《欧洲人权公约》。

9月19日,维基解密发布消息宣布泄露一批“俄罗斯间谍文件”,文件来自俄罗斯公司 Петер-Сервис (PETER-SERVICE)。此批泄露包含2007年至2015年209份文件(34份不同版本的基础文件)。

PETER-SERVICE于 1992年在圣彼得堡成立,是一家计费解决方案提供商,很快便成为俄罗斯移动电信行业的主要软件提供商。如今,这家公司在俄罗斯和乌克兰大城市均设有办事处,在俄罗斯就拥有1000多名员工。PETER-SERVICE如今开发部署的软件远不止传统的计费程序,早已进军监控与控制行业。虽然俄罗斯具有严格的监控法律要求,然而PETER-SERVICE似乎相当积极地与俄罗斯情报机构寻求商业合作关系。

事实上,PETER-SERVICE是相当独特的监控合作伙伴,因为它提供的产品能掌握俄罗斯移动运营商的用户数据,宝贵的元数据尽收PETER-SERVICE眼底,暴露无遗,包括手机和信息记录、设备标识符(IMEI、MAC地址)、IP地址、基站信息等等。俄罗斯对这些元数据尤感兴趣,而俄当局的使用成为这个系统架构的核心组成部分。

PETER-SERVICE 软件的部分组件

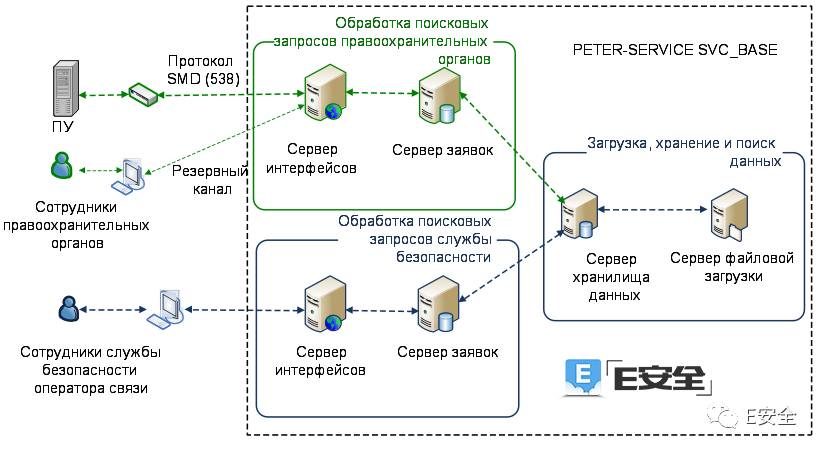

PETER-SERVIC(SVC_BASE)软件的基础架构包括数据保留组件(DRS[en]、[ru]))、SORM长期存储组件(SSP、СП-ПУ服务)、IP流量分析组件(Traffic Data Mart,TDM)、国家机构访问存档文件的接口(适配器)。

流量数据集市(TDM)

流量数据集市是记录和监控所有移动设备IP流量的系统。TDM会提供分类域名列表,俄罗斯感兴趣的所有领域几乎全被覆盖。这些分类包括黑名单网站、犯罪网站、博客、网页邮件、武器、僵尸网络、毒品、赌博、侵略、种族主义、恐怖主义等等。该系统根据收集的信息在特定时间范围内创建用户设备(通过IMEI/TAC、品牌、型号识别)报告:流量大的分类、流量大的网站、访问时间较长的网站、协议使用情况(浏览、邮件、电话、比特流)以及流量/时间分布。

数据保留系统(DRS)

数据保留系统是俄罗斯法律强制规定运营商必须使用的组件,用于存储长达三年的所有本地通信元数据。俄罗斯国家情报机关使用内置在DRS中的协议538适配器访问存储信息。PETER-SERVICE宣称,DRS解决方案在一个集群中每天可处理5亿个连接,而一天检索用户记录的平均时间为十秒钟。。

СП-ПУ服务

在SORM架构中,呼叫监控功能均集中在控制点(пунктахуправления,ПУ),而控制点则连接到网络运营商。СП-ПУ服务是SVC_BASE / DRS和SORM组件之间基于HTTPS的数据交换接口。这个接口负责接收国家情报部门的搜索请求,并将搜索结果返回给请求发起人。根据法院命令进行合法监听的搜索请求也由同一系统操作处理。

深度数据包检测(DPI)产品

这批泄露文件还包含PETER-SERVICE开发总监瓦雷里·瑟斯克(Valery Syssik)2013年在俄罗斯宽带论坛上演示的幻灯片文稿,标题为“信息收集与分析的DPI/大数据/数据挖掘技术和解决方案,以及预测社会趋势与商业趋势的方式---二十一世纪国家、企业数字与经济主权的关键”。这份演示文稿似乎可在PETER-SERVICE 网站公开获取。此文稿的并非针对普通的电信提供商,其面向的对象是FSB、俄罗斯内政部和三大权力支柱(立法机关、行政机关和司法机关)一组内部人员。

文稿编写于美国NSA承包商雇员爱德华·斯诺登(Edward Snowden)泄露NSA大规模监控计划几个月之后。这份文稿让执法机构、情报机构和其它利益相关方结成联盟构建与美国棱镜计划相当的数据挖掘行动。PETER-SERVICE声称已经获取了俄罗斯绝大多数手机通话记录和互联网流量,并称已经部署了深度包检测技术,其不只包含IP数据包头部,还包含内容。PETER-SERVICE在监控行业可谓俄罗斯情报机构的天生盟友。

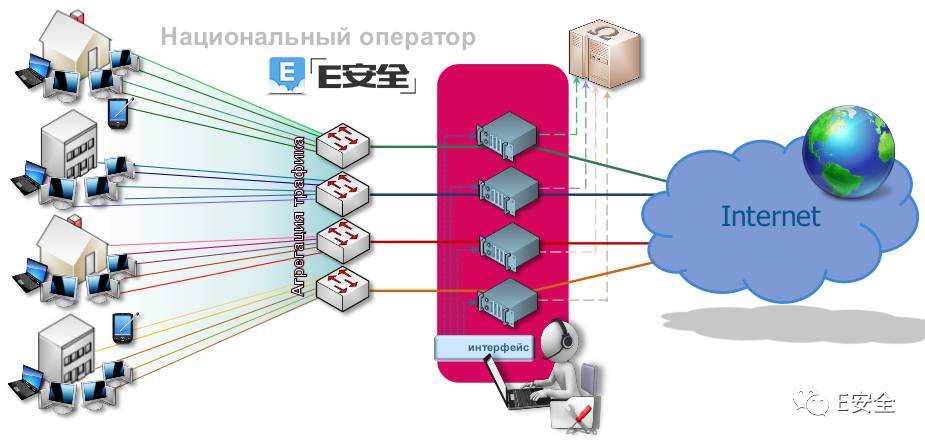

不过,演示文稿的核心是2013年出品的一款产品“DPI*GRID”---深度包检测的硬件解决方案,即能处理10Gb/s流量的“黑盒子”。国家互联网提供商将互联网流量聚集在基础设施中,并将全部流量重定向/复制给DPI*GRID单元,而这些单元负责检查、分析流量(演示文稿并未详细描述具体过程), 并将元数据和提取的信息收集在数据库内供进一步调查。地区提供商可使用类似的小型解决方案” MDH/DRS “,将聚集的IP流量通过10Gb/s的连接发送到MDH进行处理。

PETER-SERVICE 宣称自身在SORM技术方面具备丰富的经验,尤其DPI,此外还具备收集、管理和分析以商业和情报为目的的“大数据“。PETER-SERVICE 表示,PETER在SORM DPI解决方案、上下文广告方面具备经验,且具有解决方案。PETER正在协调可扩展国家解决方案来控制数字网络,公司力寻在象征性网络联盟(运营商-厂商-搜索引擎-企业-国家机关)中达成卓有成效的合作。

上图显示了俄罗斯骨干网基础设施及各大提供商(在不同地区运行DPI*GRID系统组件)的节点。节点“TopGun“极有可能指的是PETER-SERVICE开发的DPI系统。

维基解密泄露俄罗斯文件请点击此处获取:

https://wikileaks.org/spyfiles/russia/document/#intro

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。