随着无线通信技术的飞速发展以及多种无线通信网络的泛在共存,军事网络信息体系对无线通信系统传输性能的需求不断提升,同时也对安全性能提出了越来越高的要求。特别是随着现代联合作战体系建设步伐不断加快,机固一体、泛在互联、全网协同的军事信息网络成为打赢信息化条件下局部战争的基本前提。安全可靠、高效灵活的无线通信系统,是确保战场环境行动自由、保障作战活动安全的重要支撑。

传统无线安全技术,主要依托密钥管理、数字签名、身份认证等技术为主的密码学体制,其安全锚点在于密钥破解需要克服极高的计算复杂度而实际不可行。但是,随着量子计算机逐渐由想象成为可能,以计算复杂度为理论基础设计的现代密码学加密算法在不远的将来面临着严峻的安全挑战;此外,当前的无线加密钥管理、维护和分发体制也难以适应未来战场网络“随遇接入、快速切换、高频交互”的需要;最后,相比于带宽充裕的有线信道,无线通信的带宽总是有限与稀缺的,特别是未来战场高对抗电磁环境下,各种电磁干扰与频带压制是常见场景,加密手段对机动通信系统的效率影响也是饱受诟病,成为阻碍信息系统运行效率的固疾。

随着无线通信研究的深入和无线安全技术的快速发展,无线通信物理层资源得到充分应用。物理层安全技术为无线通信安全问题的解决开辟了新的空间、新的方向,其核心思想是从信息论的角度而非仅仅通过增加计算复杂度来保证无线网络的信息安全。无线通信信道具有唯一性、互异性、保密性等特征,物理层安全技术利用无线传输链路的动态特性,依靠信号处理、天线、编码调制等物理层手段,在避免窃听方获取信息的同时,提供给通信双方可靠的、安全可量化的通信环境,是解决无线通信系统中安全问题的新思路、新途径。

1、采用传统加密体制的无线通信系统

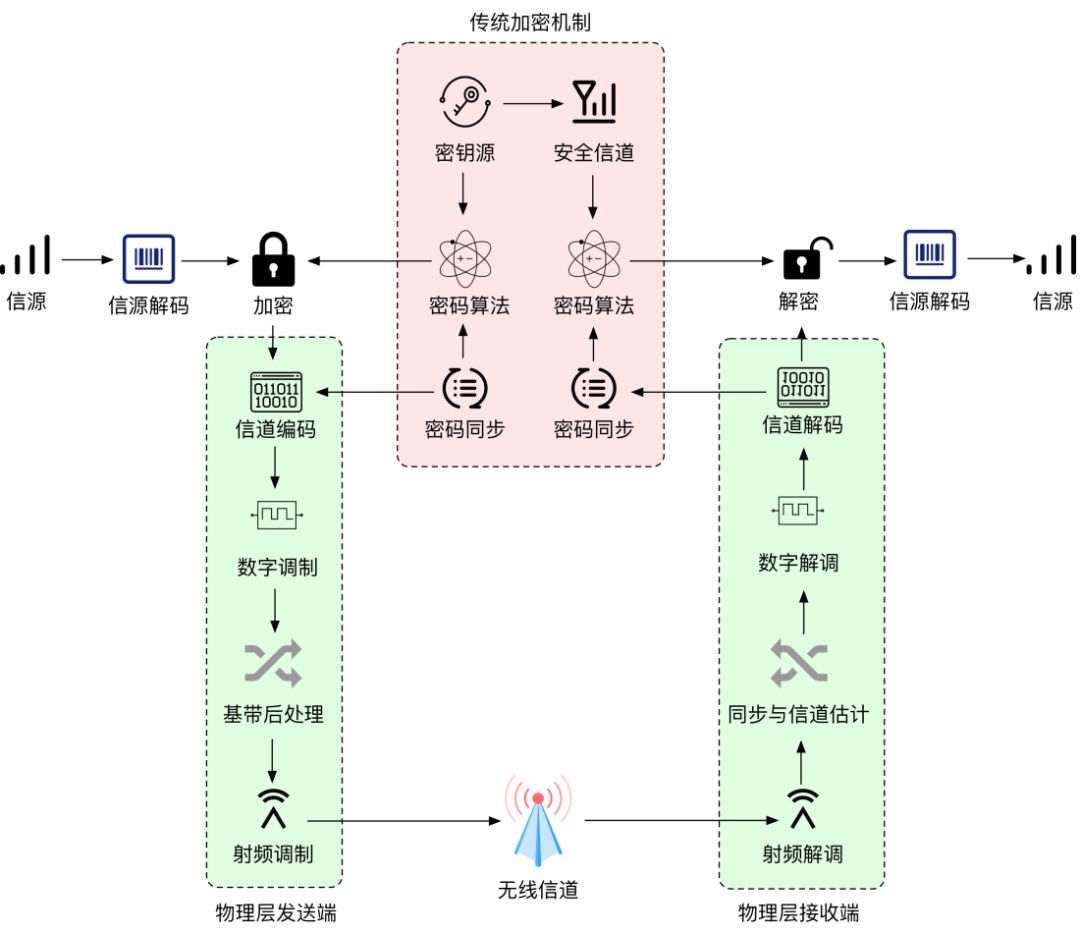

无线通信,因其无线信息的天然开放性和电磁信号传输的广播性等特点,极易受到窃听和干扰等安全威胁。在目前的无线通信网络中,其安全性通常都是依靠认证和密码技术,在通信协议栈的上层来解决。其中,用于信息加密的密码技术,是实现通信安全的最重要技术手段之一,也是其核心内容。传统的加密机制,是在链路层或应用层采用经典密码体制,通过一定的密码算法对信息流进行加解密,其特点是建立在物理层之上,假设物理层的无差错传输。

无线通讯的加密体制

传统加密机制与物理层独立分开设计,具有两个基本假设:

①加密机输出的密文与解密机接收的密文完全一致,即加解密之间的信道是无差错传输的完美信道;

②仅有信息发送者和合法接收者才知道用于加密和解密的密钥,而窃听者只能通过接收到的信号破译出密钥后才可能解密信息。对于第一点,由于无线信道的开放性、广播性和衰落性,以及无线信道中广泛存在的各种噪声和干扰,加解密之间的信道是无差错传输的完美信道这一假设往往难以成立,且在无线通信网络中用于密钥传输的安全信道也往往难以保证。为此,当物理层不可靠时,仅采用传统加密机制的系统的安全性将有所下降。对于第二点,若物理层对窃听者完全透明,窃听者通过无线信道对传输信息进行非法接收。一旦窃听者破译出或通过其他途径知悉了上层信息加解密的密钥,将严重威胁通信安全。

2、信息理论安全原理

1949年,Claude E.Shannon发表了题为《保密通信的信息理论》的论文,建立了信息理论安全的概念框架。在此基础上,同在贝尔实验室的Aaron D.Wyner于1975年,提出了窃听信道(Wiretap Channel)的数学模型,奠定了无线通信信息理论安全研究领域的基石。假定发送者需要发送的原始信息为X,经编码后形成发送信号x,通过无线信道传输给合法接收者,接收到的信号为Y;同时,窃听者通过窃听信道进行窃听,其接收到的信号为Z,Wyner证明,只要窃听信道是合法通信信道的“恶化版本”(Degraded Version),即窃听信道的噪声大于合法通信信道,则合法通信的双方总能够通过信道编码(按照Shannon的通信系统模型,除了信源编码,其余所有操作都属于信道编码)实现大于零的保密传输速率,即无线通信系统可以实现无条件的通信安全,即达成“完美保密性”目标。

所谓完美保密性,就是合法接收者以可以忽略的误差来对接收信号进行解码,而窃听者则完全不能解码,即窃听者通过其接收信号z、试图获取原始信息x的信息量为零:

I(Z;x)=H(x)-H(x|z)=0

I(Z;x)=H(x)-H(x|z)=0

上式也被称为信息理论安全的安全标准。

近年来,信息理论安全领域的研究主要集中在无线衰落信道、MIMO信道、多用户窃听信道、混合窃听信道以及与实际调制方式(离散有限符号集)的结合,并在各种信道模型下研究保密容量、平均安全传输速率和保密通信中断概率等问题。

信息安全理论,从信息论的角度给出了在各种信道模型下实现完美保密性传输的可行性,合法通信双方无需通过密码技术对信息进行加密传输,也能够达到保密通信防止窃听的目的。然而,理论研究虽然给出了可行性,但并未提出具体的实现方式——目前尚无实际可用的广义信道编码方案来实现信息理论安全保障的传输速率。不过在实际应用中,信息理论安全原理依然可以提供有益的参考思路,运用具体的物理层安全技术来切实增强无线通信的安全性,而不是无线安全必上加密,没有加密就没有无线安全。

3、基于射频指纹识别的轻量级无线接入认证方法

无线通信物理层安全具有十分丰富的内涵,多载波、多天线、新型信道编码等技术的广泛应用为物理层安全技术研究提供了广阔的空间,以信息论为根本出发点,可充分利用无线通信本身的信号格式和无线信道的物理特征,在物理层的各个组成部分均可寻求提升内在安全性、防止窃听的技术手段。这里因稿件篇幅所限,不对目前无线物理层的安全技术进展作一一阐述,只选取其中的无线接入认证方向,看看如何不使用重度加密手段来实现对各个无线通信设备的合法性验证。

无线设备接入网络是无线通信的第一步,接入安全是关键。无线设备的接入安全是当今无线网络安全的一个严重挑战,尤其是面向物联网场景,类似RFID、NB-IoT等计算能力受限设备,更受到有效高强度安全的严重挑战。目前虽然也有针对物联网设备的轻量级加解密算法,但其环境适用性与可靠性依然无法满足业务需要,核心原因还是现代密码学体制所要求的计算能力与无线设备的计算资源之间几乎是不可调和的矛盾。

2004年,加拿大科学家Jeyanthi Hall在研究蓝牙无线网络设备识别问题中,首次提出射频指纹识别的技术概念,将其定义为“一种基于发射机发射信号瞬态部分对发射机进行唯一识别的技术”,此后亦有研究发现,也可以通过发射信号稳态部分对发射机进行识别。其实,早在 20 世纪 90 年代,已经出现利用射频信号来识别移动蜂窝网中的移动电话。近年来,随着对射频指纹技术研究的深入,逐渐出现利用射频指纹识别技术来实现无线定位以及对无线网卡进行接入控制。射频指纹识别技术作为一种重要的非密码认证技术,利用不可模仿的无线射频特性,为此具有独一无二的应用价值。

1)无线射频指纹产生的基本原理

由于制造工艺问题,元件的制造精度不可能无限小。因此,每个元件的实际值均会与标称值存在偏差。这种实际值与标称值的差值,被称为元件的制造容差。目前半导体材料学科的研究表明,至少在印制电路板走线、集成电路内部元件与走线、天线等无线发射机的所有构成部分,会存在电子元件容差。无线发射机的 电子元件容差效应是产生射频指纹的主要原因。由于任何两个无线设备的硬件都存在差异,并难以克隆,为此,通过射频指纹对电子元件进行唯一性识别具有可行性。

2)射频指纹识别系统的基本模型与识别方法

射频指纹识别系统由发送(待入库 /待识别的发送者)、传输(无线信道)和接收(负责建立指纹库和识别的接收者)构成。接收方接收到无线信号后,需要对信号进行处理(如某些必要的检测、截取和变换),得到射频指纹,接着提取射频指纹的特征。对于待入库的射频指纹特征,需要先进行分类,再存入指纹库;对于待识别的射频指纹特征,可以直接与指纹库中的特征进行比对识别。

由射频指纹识别技术的定义可知,对于可提取特征的无线信号,可分为瞬态部分和稳态部分。对这两种射频指纹,均可提取特征对发射机进行识别认证,其技术途径包括:一是基于开机瞬态信号的特征提取。无线发射机在通电的瞬间,会产生一个从无到有、从小到大的短时波形突变,具有短时平稳、宽频带、能量集中等特点。开机瞬态信号可以反映一个无线电设备独一无二的硬件特性。但是,对于同一型号甚至同一批次的无线发射机,单独通过开机瞬态特征对发射机的识别正确率并不高,目前主要是使用机器学习方法来构建识别模型去提高识别率,最新进展是可以将识别错误率控制在5%以下。二是基于星座轨迹图的指纹识别。数字通信中,将采样信号经过处理后在复平面上绘制出来即为星座图;星座图表示了一个信号稳态部分的信息,其中包含无线发射机的放大器非线性响应、滤波器响应以及其他线性和非线性相干因素,为此星座轨迹图可以衡量接收信号的特征。对于获取的星座轨迹图,可以通过图像处理方法,结合运用聚类分析算法来提供指纹特征。

总体而言,射频指纹识别技术(Radio Frequency Fingerprint Recognition,RFFR),是基于从个体网络信息包的射频波形解析出的物理层特性,对无线网络进行入侵检测。这些特性包括作为信息包来源的无线用户节点的固有特性,如开机瞬变特性、符号间空值宽度、频率偏差、I/Q不平衡等,以及与连接用户节点和网络接入节点的传播路径有关的特性,如信号强度等。这些特性的统计信息能够作为各个信息包来源在网络中的“指纹”,可以提供相应机制来识别恶意无线节点的欺骗攻击等行为,实现对非法用户的动态检测。采用无线通信的物理层特性来识别无线节点,可以从根本上提高攻击者伪装成合法节点的难度。

本文作者:贺小川,奇安信集团资深技术专家,主要从事于安全大数据、信息攻防、漏洞挖掘等领域的研究工作,曾参与网络中间件、火控系统、军事信息系统、业务大数据等10余项安全领域科研课题和项目建设,多年致力于信息安全攻防一线工作。

声明:本文来自网络空间安全军民融合创新中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。