什么是OSCP?

OSCP(Offensive Security Certified Professional)是一个国际性的安全从业人员的专业技能认证证书,由 Kali Linux 官方组织颁布。Kali 是全球一年一度的拉斯维加斯黑帽子大会上发布过的黑客 Linux 系统发行版本,是公认最权威、最适合作为攻击渗透平台的系统版本。而OSCP即Kali的官方论坛组织发布的(官网戳这里https://www.offensive-security.com/)

作为网络安全行业含金量最高的证书之一,OSCP有多“香”呢?据说,在新加坡、美国、日本等国家,拥有此证后,很多企业在招聘时会直接通知面试,部分大型企业的安全部门甚至会特意指定招聘拥有这张证书的持有者来筛选简历。

但考下来这个证也并不容易,OSCP考试长达24小时,而且完全模拟现实中的渗透测试环境,考验的是实打实的真功夫(当然也很考验体能)。整个复习阶段也是一场持久战。

今年九月,我成功拿下了OSCP,在这里与大家分享一下我的心得。

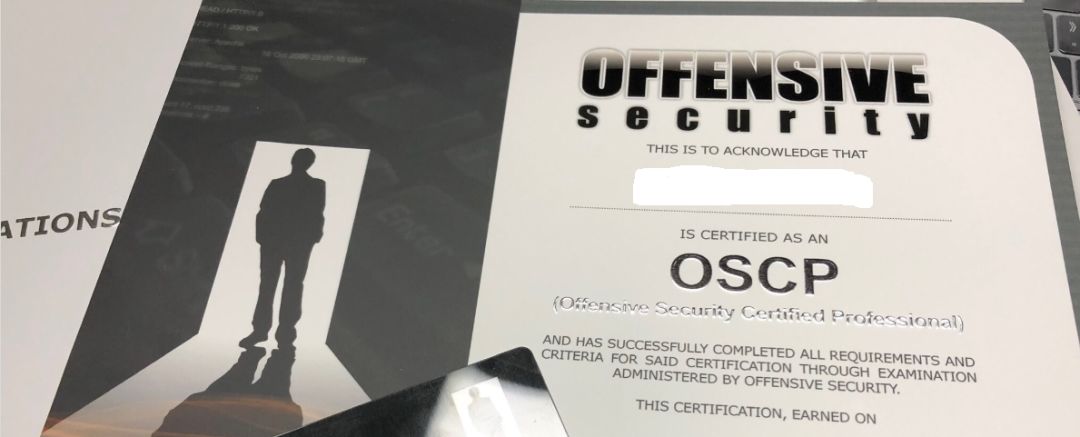

无图无真相

我真正开始做渗透测试其实是从2016年开始的。之前,我一直是工控行业的自动化测试工程师,后来机缘巧合,转入网络安全行业,成为一名渗透测试工程师。

在考试之前,尽管已经有了三年的渗透测试经验,可面对实战性的OSCP考试,我一直没有勇气尝试。毕竟在日常测试中,接触到shell的获取、权限提升的机会比较少。而OSCP考察的不仅仅是信息收集,还需要足够的知识经验储备,才能在整理信息时快速找到突破口,对漏洞加以改造和利用。但我们团队OSCP持证的小伙伴那么多,我也不甘人后。最终,我终于鼓起勇气打算啃下这块硬骨头。

好贵...但绝对值得

作为一个白天上班100% 的workload,下班回家要带孩子、深夜给孩子哄睡才能挤出时间的新手妈妈,当我决定冲击OSCP的时候,就深知自己要付出比别人多的努力。不仅仅是有待提高的技术能力,更因为无法抗拒的家庭原因。因此,我选择了为期三个月的lab,准备放慢节奏,循序渐进的备考。

在lab 正式开始前,我尽力自己搜索到所有一切我认为对我的考试会有帮助的资料。当然,对于必考的BOF,我也是在这个阶段攻破并掌握的。除此之外,我还去HTB和vulnhub 上找了一些王牌的备战练习靶机,参考work through 去学习思路。

Htb Practice Machines

Bastard 10.10.10.9

Cronos 10.10.10.13

Grandpa10.10.10.14

October 10.10.10.16

Calamity 10.10.10.27

Solidstate 10.10.10.51

Enterprise 10.10.10.61

Sense 10.10.10.60

Bart (Again, same issue but really get used to windows) 10.10.10.81

Frolic10.10.10.111

Vulnhub Machines And Website

Kioptrix: Level 1 (#1)

Kioptrix: Level 1.1 (#2)

Kioptrix: Level 1.2 (#3)

Kioptrix: Level 1.3 (#4)

FristiLeaks: 1.3

Stapler: 1

PwnLab: init

Kioptrix: 2014

Brainpan: 1

Mr-Robot: 1

HackLAB: Vulnix

VulnOS: 2

SickOs: 1.2

/dev/random: scream

pWnOS: 2.0

SkyTower: 1

IMF

Lab启动之后,我就开始了没日没夜的练习,但是由于实在是工作太忙,带孩子又每天折腾到夜里10点多,再加上我几乎是全部重新学起,买了三个月的 lab,第一个月只完成了 4 个靶机。每天熬到凌晨快2点,进展又慢,确实让我很焦虑。还好同时备考的小伙伴们给了我不少鼓励和指点,增强了我的信心,也提高了我的复习效率。有一起奋战的战友真的事半功倍。

在第二个月后,我就把lab的35台机器做完了。思路,漏洞识别和利用以及权限提升的方法和exp的改造利用也已经掌握。此时,我就预约了考试进行试水。本着考两次拿下的想法,第一次考试轻松上阵。

考试过程很刺激也很煎熬,因为欠缺经验,在很多需要细心观察与枚举信息的过程中做的非常不好,而且中途没有适当的休息,疲劳战持续了18个小时,第一次考试以失败告终。那么我还剩一个月的 lab,这个月我还将上面我给大家列举的练习靶机练习了一些,巩固了靶机的一些基本套路与思路。

待适当总结和重整旗鼓后,我预约了第二次考试。背水一战的考试,我其实比第一次还要紧张。考试的时候,做完nmap扫描,我发现了曾经在靶机和lab里见过的端口开放,就知道了突破口。于是接下来的考试,我调整了状态,不慌不忙的做题。基本12个小时就拿到了85分。此时,我选择了休息和吃饭。在15个小时的时候,我开始了整理报告所需要的截图并开始写报告的大纲。在20个小时的时候,我基本把报告写完了,此时再回去尝试最后15分的windows提权。虽然最后仍然没通关拿满分,但心态已经很轻松了。考试结束,我又审核了两遍报告,确认无误后,提交报告。坐等成绩。

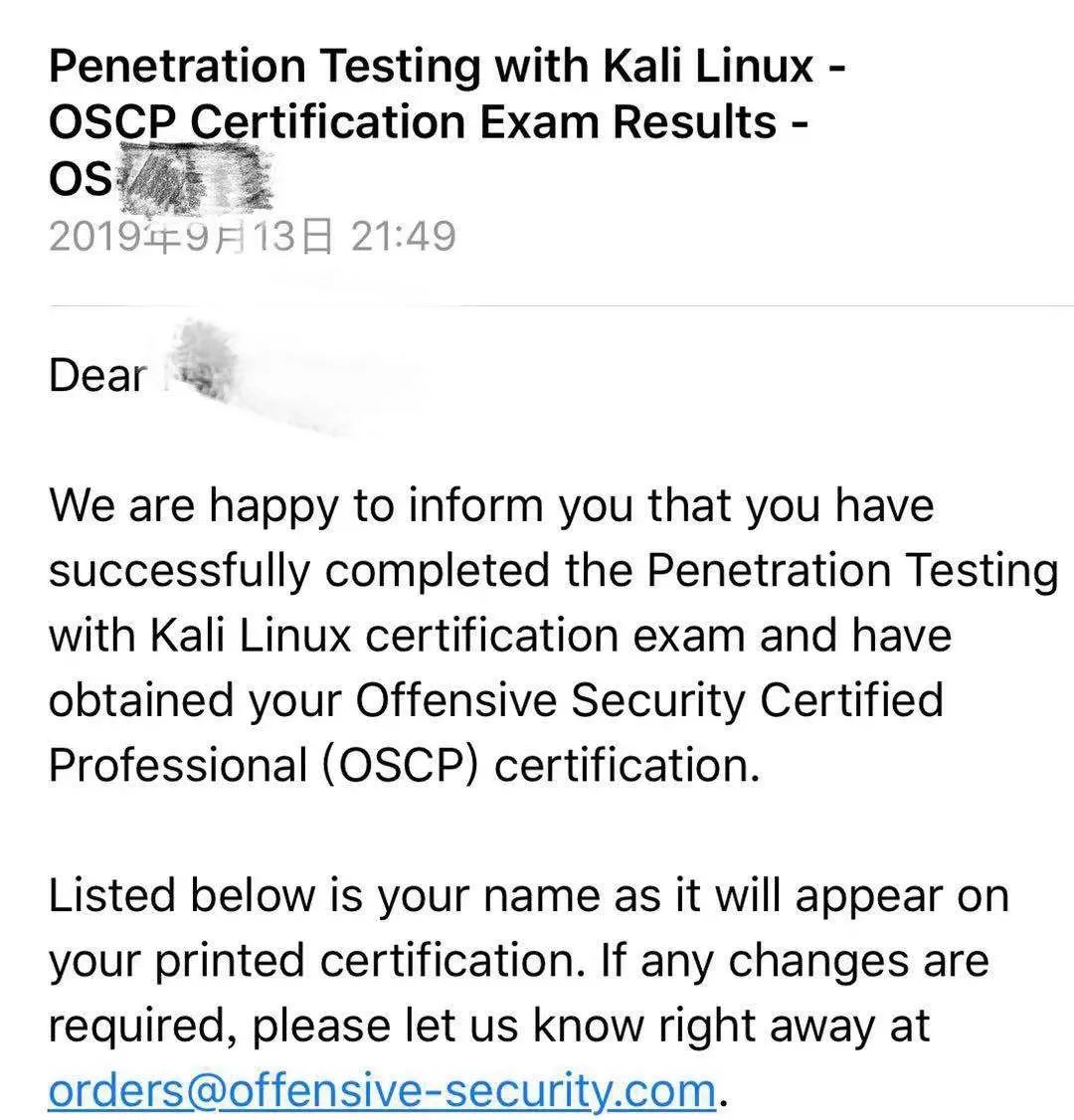

我是星期二考试结束并提交报告,接下来的每一天都是煎熬。直到我星期五晚上再刷邮箱的时候发现收到了邮件通知,告诉我考试通过并获得了认证!

终于算是持证上岗了!

值得注意的是,msf 在整个考试过程中只允许使用一次,任何回弹 shell我都使用的 nc。信息搜集的过程中不需要特别的突出。nmap 全端口扫描+dirb 或者 gobuster 使用(directory-list-2.3-medium.txt)字典。这些做完之后如果还分析不出下一步的思路,就一定要放平心态,仔细检查,因为思路一定是从这其中获取的。

最后,希望我的这份心得体会可以帮到正在和即将备考的各位朋友。也再次感谢在这条路上,给予我鼓励、支持和关怀的小伙伴和家人。如有问题,欢迎在评论区互动交流~

声明:本文来自ATLAS Academy,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。