一年多前,《彭博商业周刊》刊载震惊网络安全世界的重磅消息,称苹果、亚马逊等主流科技公司所用服务器中的超微 (Supermicro) 主板被秘密植入了米粒大小的芯片,供中国黑客深入刺探其所处网络。苹果、亚马逊和超微均极力否认此报道。NSA 亦指认这就是虚惊一场。Defcon 黑客大会为此颁出两项 Pwnie Awards 大奖:“最名不符实漏洞” 和 “史诗级败笔”。也无后续报道证实其核心前提论调。

但就算该报道中所谓的 “事实” 仍未经证实,安全界已发出警告:文中描述的供应链攻击可能性极为真切。毕竟,据斯诺登爆料,NSA 多年前就开始钻研此技了。现在研究人员已更进一步,花费不多即可轻松往公司硬件供应链中植入难以检测的微型间谍芯片。其中一种方法甚至无需国家间谍机构推动,有志于此的硬件黑客具备合适权限和价值 200 美元的设备即可一试拳脚。

这不是魔法。不是不可能完成的任务。我在自家地下室就能做。

——Monta Elkins,FoxGuard

本月晚些时候的 CS3sthlm 安全大会上,安全研究员 Monta Elkins 将讲述他是怎么在自家地下室弄了个此类硬件黑客操作的概念验证版本的。他想要证明间谍、罪犯或破坏分子即便技术不精、预算紧张,也能轻易在企业 IT 设备中植入芯片,充当后续秘密潜入的后门。仅用一个价值 150 美元的热风焊接工具、一个 40 美元的显微镜,几块网上买的 2 美元芯片,Elkins 就能以大多数 IT 管理员都不会注意到的方法改装思科防火墙,给远程攻击者留下深度控制的后门。

工业控制系统安全公司 FoxGuard “首席黑客” Elkins 说道:

我们感觉这事儿简直神奇,但其实也没那么难。我想通过向公众展示来让这东西看起来更真实些。这不是魔法。不是不可能完成的任务。我在自家地下室就能做到。比我聪明的人多得是,他们能毫不费力地干成。

防火墙里的小指甲盖

Elkins 用了在 2 美元 Digispark Arduino 微型开发板上找到的 ATtiny85 芯片, 5 毫米见方,虽说没到米粒那么小,但也没小指甲盖那么大。将代码写入芯片后,Elkins 把芯片从 Digispark 板子上拆下,焊接到思科 ASA 5505 防火墙的主板上。他找了块不起眼的地方焊入该芯片,无需额外布线又能访问该防火墙的串行端口。

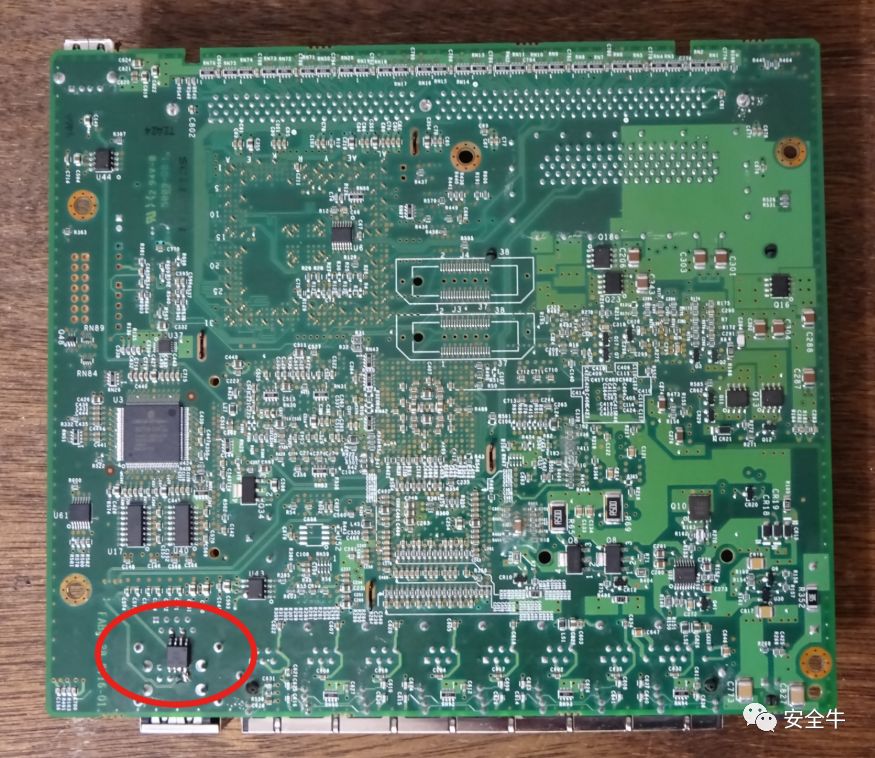

下图能让你感受下在防火墙元器件密布的板子上找到这块芯片有多难——即使是在相对较小的 6×7 英寸 ASA 5505 板子上。Elkins 称自己本可用更小的芯片,但 ATtiny85 更容易编程,所以选了这款芯片。而且,他原本能将该恶意芯片藏得更隐蔽些,放到板上几个射频屏蔽 “盖” 里,但因为想在 CS3sthlm 大会上展示芯片布局而没选这个更隐蔽的位置。

图:思科 ASA 5505 防火墙主板,红色椭圆圈出部分即为 Elkins 焊上的 5 毫米见方芯片

Elkins 往该偷渡芯片里注入了攻击代码,能够在防火墙于目标数据中心里启动之时立即展开攻击。通过将计算机直接接入该端口,此恶意芯片可冒充安全管理员访问防火墙配置,然后触发防火墙密码恢复功能,创建新的管理员账号访问防火墙设置。Elkins 表示,之所以在实验中采用思科的 ASA 5505,是因为这是 eBay 上最便宜的一款,但只要提供此类密码恢复功能,任意思科防火墙都适用他的方法。思科在声明中称:思科致力于公开透明,正在调查该研究人员的发现。只要发现客户需要知道的新信息,思科将通过正常渠道告知。

Elkins 称,只要此恶意芯片能访问这些设置,他的攻击就能修改防火墙配置,赋予黑客远程访问权,禁用其安全功能,使黑客能够悄悄调阅此防火墙设备监控下所有连接的日志。他表示,基本上,他能将防火墙配置改到可让自己为所欲为的程度。只需额外的一点点逆向工程,就能重编程该防火墙固件,将之改造成全功能间谍桥头堡,监视受害者网络。不过,Elkins 并未在其概念验证中走到这一步。

见微知著

早在 Elkins 之前便有人尝试重现彭博社描述的那种供应链劫持硬件攻击了。独立安全研究员 Trammell Hudson 在去年 12 月的混沌计算机大会上展示了他的研究——针对超微主板进行概念验证,试图模拟彭博社文章中描述的黑客攻击技术。也就是在超微主板上能访问其基板管理控制器 (BMC) 的地方植入一枚芯片,以便远程管理主板,使黑客能深入控制目标服务器。

Hudson 曾在桑迪亚国家实验室 (Sandia National Labs) 工作,现在运营自己的安全咨询工作。他在超微主板上找到了可用自己的芯片替换原有电阻器的地方,能够实时修改进出 BMC 的数据,完全就是彭博社文章中描述的那类攻击。然后他采用现场可重编程门阵列(一种时常用作定制芯片原型设计的可重编程芯片)充当其中恶意拦截组件。

对能砸钱进去的对手来说,这还真不算难。

Hudson 的现场可重编程门阵列不到 2.5 平方毫米,仅略大于其替换的 1.2 平方毫米电阻器。但 Hudson 表示,这只是个概念验证,所以没真想隐藏这枚芯片,就是用一堆导线和接线夹连到主板上而已。不过,有资源打造定制芯片的真正攻击者(设计制作定制芯片可能花费成千上万美元),能够执行此攻击的隐身版,弄出具备同等 BMC 篡改功能但占用面积比电阻器小得多的芯片。Hudson 称,最终结果甚至可能不到百分之一平方毫米,比彭博社的米粒大小还小得多。

超微在声明中称:没有必要对一年前的虚假报道再做评论。

但 Elkins 指出,自己基于防火墙的攻击虽然没那么高端,却压根儿不需要定制芯片——除了他花 2 美元网购的那块之外。Elkins 表示,别误以为需要芯片工厂加工制造就忽略了这种攻击。基本上,任何电子爱好者都能在家里搞出一套来。

Elkins 和 Hudson 都强调,自己的工作不是要证实彭博社的芯片植入式大规模硬件供应链攻击传说。他们甚至不认为这会是常见攻击方法:传统软件攻击就能赋予黑客同样的访问权限,尽管未必有这么隐蔽。

但两位研究人员均指出,通过供应链劫持进行基于硬件的间谍活动在技术上是可行的,而且可能比世界上大多数安全管理员认为的还要简单。

我想告诉大众的是,芯片植入不是幻想。这种事相对简单。如果我能做到,预算上亿的家伙们可能早都在做了。

彭博社原始报道:

https://www.bloomberg.com/news/features/2018-10-04/the-big-hack-how-china-used-a-tiny-chip-to-infiltrate-america-s-top-companies

斯诺登爆料:

https://theintercept.com/2019/01/24/computer-supply-chain-attacks/

Trammell Hudson 适用超微主板的 PoC:

https://trmm.net/modchips

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。