背景

皮尔兹是全球最大的自动化设备生产商之一,总部位于德国,在全球有24家子公司和众多合作伙伴,其在中国的总部位于上海,并在北京和广州设有子公司,国内业务非常广泛。

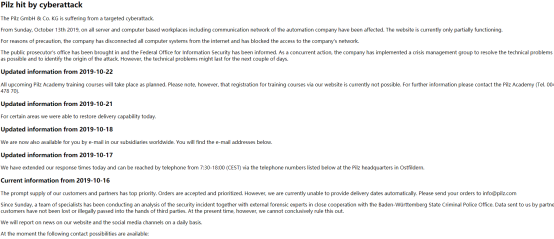

从2019年10月13日起,由于受到了BitPaymer勒索病毒的攻击,该公司在全球范围内的所有服务器和PC工作站,包括通信设施,都受到了影响。

为预防起见,该公司切断了所有的网络连接,并阻止外部对公司网络的访问,同时Pilz员工花了三天时间才恢复电子邮件服务的访问,又花了三天才恢复其国际电子邮件服务,直到21日才恢复对产品订单和交货系统的访问。

据悉其生产能力没有收到太大的影响,但是其订单系统无法正常工作,无法提交订单和检查客户状态,在全球76个国家或地区的所有业务都收到了影响,截止到发稿为止,接受订单信息依然是通过电子邮件按照顺序进行人工处理。

鉴于此事件对工业界影响较大,奇安信病毒响应中心在对BitPaymer勒索软件进行分析后,结合以往其背后的团伙攻击事件时间线进行总结,同时对勒索代码进行简单分析。

攻击历史

把时间线向后推,这并不是BitPaymer第一次搞出大新闻,自从2017年被发现以来其团伙主要针对大型公司,行业涉及金融,农业、科技和工控等多个行业。主要攻击各个行业的供应链解决方案提供商:

2017年通过RDP爆破的方式攻击苏格兰医院,导致业务系统瘫痪。

2018年通过Dridex僵尸网络攻击美国阿拉斯加自治市马塔努斯卡-苏西塔纳。导致政府网络瘫痪,打字机等相关设备无法使用。

到了2019年,根据我们监控,从四月份开始活跃,一直持续至今,投递方式依然依赖于Dridex僵尸网络,且这几起勒索事件发生的事件都在周末。

四月份时攻击美国最大的饮料供应商之一,亚利桑那饮料公司,有数百台服务器收到了感染,同时还感染了Exchange服务器导致电子邮件服务出现了问题,一周之内无法处理客户订单,只能人工处理。

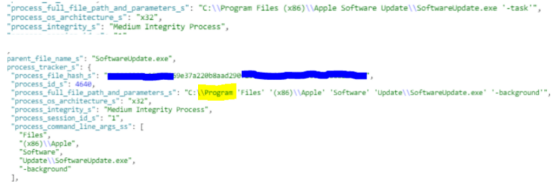

八月份,该团伙还使用Windows版iTunes的Bonjour更新程序中的一处0day漏洞对某汽车企业进行攻击,值得一提的是Bonjour更新器是在系统上进行独立安装的,卸载iTunes和iCloud并不会删除Bonjour更新器。该漏洞通过将包含空格但是未包含引号的文件路径植入父路径,从而诱骗合法的进程来执行BitPaymer勒索软件,进而规避杀软检测,目前苹果已经发布补丁。

根据上述相关线索,结合皮尔磁被勒索的时间是13号,正好是周末,我们推测此次皮尔磁勒索事件的投递方式极有可能是通过钓鱼邮件释放Dridex,成功入侵之后并不会立即投放勒索病毒,而是经过一个长时间的侦察阶段并窃取域账号,等到周末再投放BitPaymer勒索软件。

勒索代码分析

在此,我们对今年流行的BitPaymer进行分析:

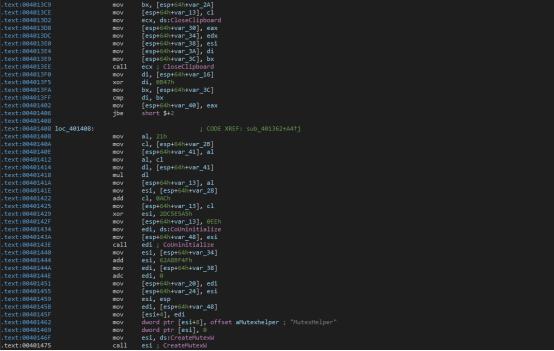

外层loader经过复杂的混淆,经过对多个样本进行分析,我们发现该团伙应该开发了一套自用的混淆框架,内嵌了大量的无用代码和无效函数。

加载BitPaymer:

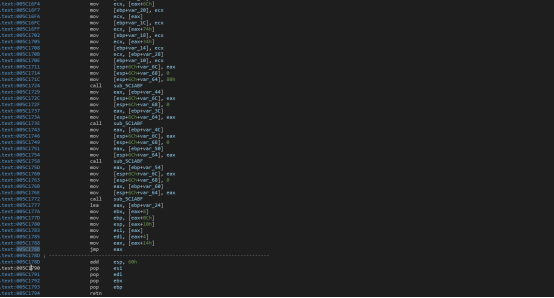

内存加载:

整体执行流程如下图:

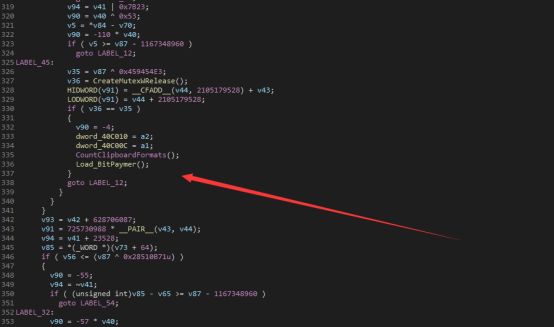

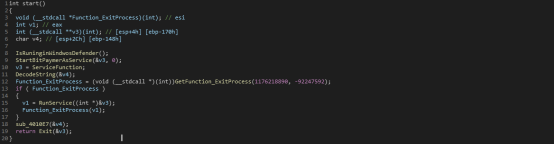

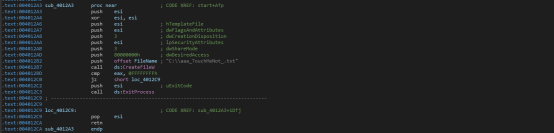

一开始就会检测C:\\aaa_TouchMeNot_.txt文件是否存在:

aaa_TouchMeNot_.txt是在Windows Defender Emulator虚拟机中放置的文件,通过检测该文件是否存在来判断当前运行环境是否在Windows Defender虚拟机中,以此来绕过Windows Defender的检测。

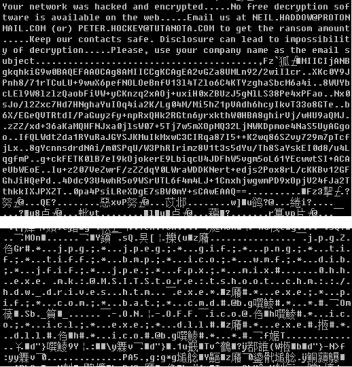

RC4算法解密出勒索信和要加密的后缀:

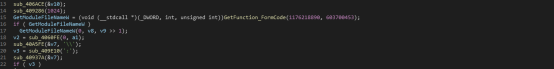

通过寻找自身名称中是否含有“:”,以此来判断当前是否作为ADS流执行:

如果不是则将自身复制到%APPDATA%/随机名称:Bin,创建新进程,该ADS流会执行以下操作

1、 删除原始操作。

2、 将自身从ADS拷贝到%APPDATA%目录下,并隐藏。

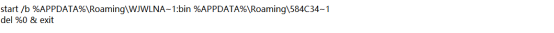

3、 在临时目录创建一个BAT文件。

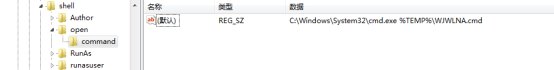

有趣的是,该样本还会通过HKCR\mscfile\shell\open\command注册表键值来绕过UAC,实现持久化,路上指向上述的BAT文件:

如果该操作未成功,则退出不加密文件系统,调用以下命令,删除卷影:

vssadmin.exe Delete Shadows / All / Quiet

diskshadow.exe / s%TEMP%\

并加密文件,弹出勒索信。

总结

工业 4.0 带动制造业、流程控制、基础设施和不计其数的其他工业控制系统(ICS)取得了巨大进步,但随之而来的是针对这些系统的威胁也在日益上涨。系统连接程度越高,风险相对也越大。今年早些时候,思科宣布收购法国ICS网络安全厂商Sentryo,Sentryo是专门为企业工业控制系统提供网络安全解决方案的,其业务涵盖能源、制造、石油、天然气和运输行业。

最近几年,工业安全受到了各个国家的重视,国外各大厂商如赛门铁克,CheckPoint相继发布针对工业控制系统的安全解决方案,在18日开幕的2019工业互联网全球峰会中提出了“感知+互联+智能”的未来工业化的目标和前景,对于安全人员来讲这无疑是巨大的挑战。

奇安信在此次大会上提出了工业互联网安全需要进化到“内生安全”,必须把安全能力构建在业务系统上,从而保证业务系统能生长出安全能力,在这个将要迎接万物互联的时代,奇安信严阵以待,目前奇安信旗下工业主机安全防护系统、工业安全监测系统、工业防火墙等多款工业安全产品,已经成功应用于汽车、烟草、能源、水利、航空等多个行业,并且获得了客户的一致好评。

目前奇安信全系产品已经可针对该勒索进行检测和查杀。

声明:本文来自奇安信病毒响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。