据芬兰国家网络安全中心(NCSC-FI)报告称,黑客利用一种名为QSnatch的新型恶意软件感染了数千中国台湾供应商威联通科技(QNAP)的网络附加存储(NAS)设备。据德国计算机紧急响应小组(CERT-Bund)称,仅在德国,感染次数已经达到7000多次;全球范围感染仍在持续爆发。

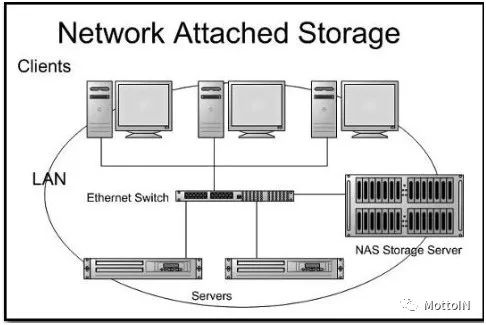

网络附加存储是采用(TCP/IP、ATM、FDDI)技术,通过网络交换机连接存储系统和服务器主机,建立专用于数据存储的存储私网。也就是说,NAS是部门级的存储方法,将存储设备通过标准的网络拓扑结构(如:以太网)连接到一群计算机上面,帮助工作组或者部门级机构解决迅速增加存储容量的问题。可以将NAS理解为网上银行,可以全天候、全地域通过网络在这个“银行”里零存整取、整存整取,只不过NAS存储的是重要数据而已。

目前市面上的NAS厂商主要有中国台湾的QNAP、群晖科技(Synology)、日本的八法络(Buffalo)、I-O DATA、美国的希捷、西部数据、Netgear等。

此次受到影响的便是QNAP公司。

威联通科技股份有限公司成立于2004年,创办人为张明智,主要业务为母公司威强电工业电脑(前身为威达电)成立于1997年。该公司产品主要是家用或小型办公。

虽然这种新的恶意软件在QNAPNAS系统上传播和感染方式尚不得而知,但一旦获得对设备的访问权限后,QSnatch就会进入固件、获取重新引导。

经过对恶意软件代码的分析,发现其功能如下:

修改操作系统定时作业和脚本(cronjob、init脚本);

通过对源URL链接覆盖、阻止将来的固件更新;

阻止运行本机QNAPRemover应用;

提取并窃取所有NAS用户的用户名和密码。

这些特性描述了恶意软件的能力,但却并未揭示其终极目标。目前QSnatch是否是被开发用于DDoS攻击、进行隐秘的加密货币挖矿还是说只是一种用来窃取敏感文件或托管恶意软件载荷的QNAP设备后门尚不明了。

一种可能是QSnatch操作人员正在创建其僵尸网络、未来部署其他模型,这种可能性也被NCSC-FI的分析人员确认,其已经具备了连接远程C2服务器、下载并运行其他模型的能力。

目前,唯一能确认的删除QSnatch的方法是对整个厂的NAS设备进行重置。

有用户报告称安装2019年2月QNAP NAS固件更新也能解决这个问题,但这种方法既没有得到NCSC-FI的确认,也没有得到厂商的官方确认,所以最稳妥的办法是断联设备。而NCSC-FI分析人员在处理QSnatch感染后果的建议包括:

改变所有设备的账户密码;

从账户上移除未知用户账户;

确保设备固件和应用更新;

移除设备上的未知和不在用的应用程序;

通过App Center功能安装QNAPMalwareRemover应用程序;

设置设备的访问控制列表。

QSnatch已经是今年发现的第四种针对NAS设备的恶意软件,前三次分别是影响群晖科技NAS产品的勒索软件和影响QNAP产品的eChoraix和Muhstik勒索软件。

声明:本文来自MottoIN,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。