摘要:

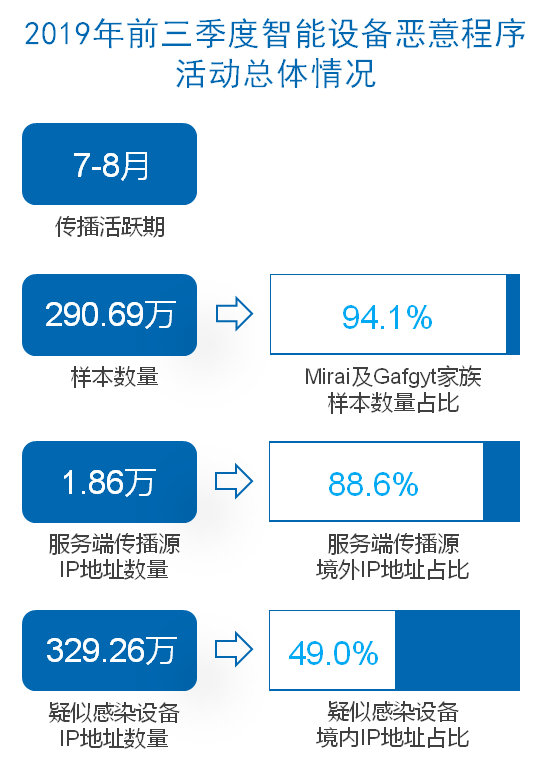

1、2019年前三季度总体情况:

1)智能设备恶意程序活跃度整体呈现上升态势,并且在7至8月份出现高度活跃情况;

2)CNCERT/CC捕获智能设备恶意程序样本数量(按MD5去重)290.69万个,其中大部分属于Mirai家族和Gafgyt家族(占比94.1%);

3)监测发现恶意程序服务端传播源IP地址1.86万个,其中境外传播源IP占比88.6%;监测发现P2P传播源IP地址2.42万个;

4)监测发现329.26万个智能设备IP地址疑似感染恶意程序,其中境内疑似受感染IP占比49.0%。

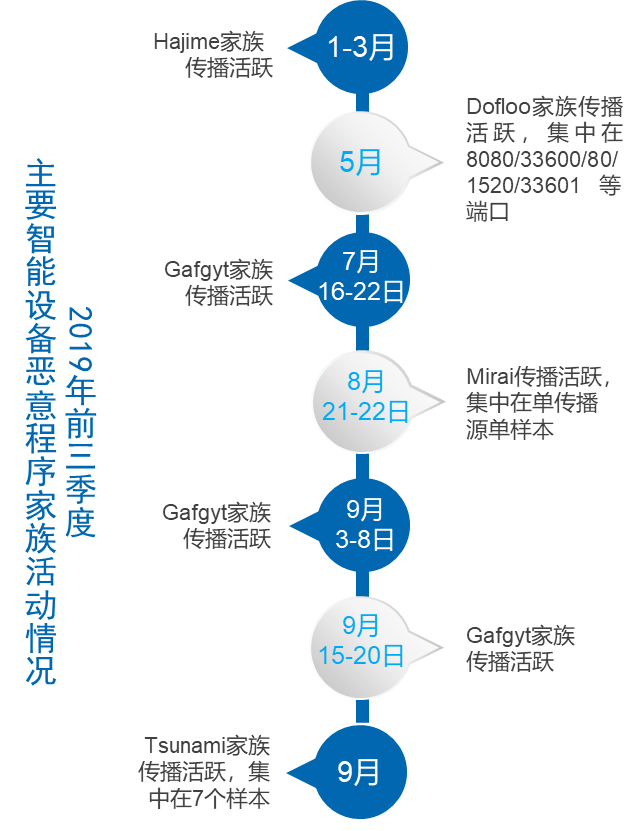

2、主要恶意程序家族活动情况:

1)Mirai恶意程序传播行为在8月21至22日较为活跃,一个来自单传播源IP(34.95.102.162)的Mirai恶意程序新样本(MD5:4e98a986aee5d9feb7696e3ddc2d8c4c)突发传播,疑似感染10万以上智能设备IP地址;由于CNCERT/CC对恶意程序的打击工作,Mirai恶意程序的控制端IP地址活跃时间较短,其控制规模、DDoS攻击活跃度均大幅降低;

2)Gafgyt恶意程序传播行为在7月16至22日、9月3至8日、9月15至20日较为活跃,其DDoS攻击活动在7月26日至8月2日、8月27至28日、9月15至20日出现较为活跃,随着CNCERT/CC加大对恶意程序的打击力度,其活跃度迅速回落至较低水平;

3)Dofloo恶意程序传播行为在5月传播行为较为活跃,5月突增的传播事件主要出现在8080、33600、80、1520、33601等端口;

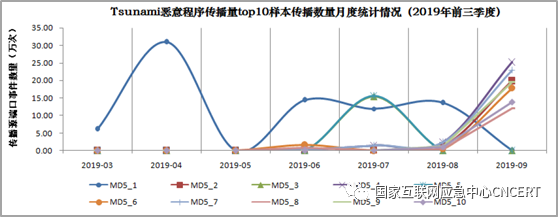

4)Tsunami恶意程序在9月传播行为较为活跃,9月突增的传播事件主要集中在7个恶意程序样本,其传播量占Tsunami恶意程序9月总传播量的90.9%。与其他恶意程序相比,Tsunami恶意程序呈现出少量样本、大量传播的特点;

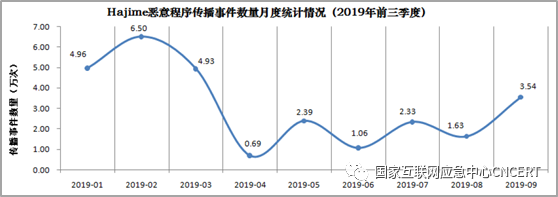

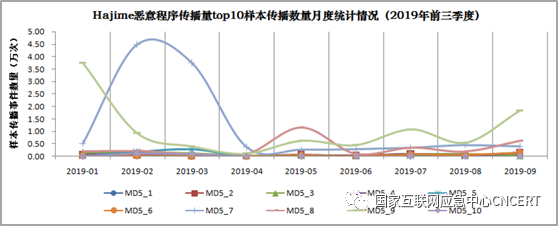

5)Hajime恶意程序在1-3月传播行为较为活跃,4月活跃度降至最低,5月后活跃度逐渐增加。与其他恶意程序相比,由于Hajime恶意程序采用P2P传播方式,因此呈现出其传播源数量较多、地域分散的特点。

智能设备安全问题已成为重要的网络安全问题,利用智能设备开展的重大网络安全攻击事件层出不穷。CNCERT/CC在网络安全抽样监测数据的基础上,本报告从智能设备的恶意程序传播利用及攻击活动等方面对我国智能设备网络安全情况进行介绍。

目前活跃在智能设备上的恶意程序家族超过15种,包括Mirai、Gafgyt、Dofloo、Tsunami、Hajime、MrBlack等。这些恶意程序一般通过漏洞(如Telnet、ssh等远程管理服务弱口令漏洞,操作系统漏洞,Web应用漏洞,身份验证漏洞及其他应用漏洞等)、暴力破解等途径入侵和控制智能设备。联网智能设备被入侵控制后存在大量安全威胁和风险(如用户信息和设备数据被窃取、硬件设备被控制和破坏、设备被用作跳板对内攻击内网其他主机或对外发动木马僵尸网络攻击和DDoS攻击等安全威胁和风险)。

1、智能设备恶意程序活动总体情况

CNCERT/CC对联网智能设备恶意程序开展抽样监测分析,主要情况如下。

1.1 智能设备恶意程序样本捕获总体情况

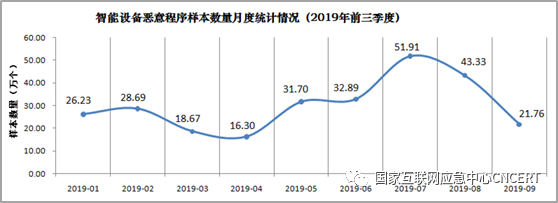

今年以来,智能设备恶意程序活跃度整体呈现上升态势,并且在7至8月处于高度活跃情况,9月出现回落,如图1-1所示。

图1-1 智能设备恶意程序样本数量按月统计情况(2019年前三季度)

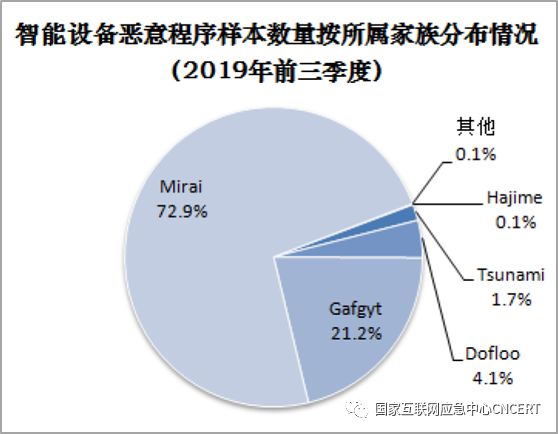

2019年前三季度,CNCERT/CC捕获290.69万个智能设备恶意程序样本。其中,Mirai和Gafgyt占比较高,分别为72.9%和21.2%,如图1-2所示。

图1-2 智能设备恶意程序样本数量按所属家族分布情况(2019年前三季度)

1.2 智能设备恶意程序传播源总体情况

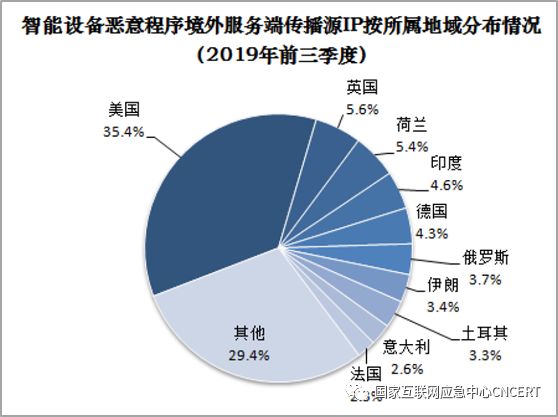

2019年前三季度,CNCERT/CC监测发现4.28万个智能设备恶意程序传播源IP地址,其中采用服务端感染方式的传播源IP地址约1.86万个,采用P2P感染方式的传播源IP地址约2.42万个。在服务端传播源中,境外传播源IP为1.65万个,占比88.6%。可见,智能设备恶意程序的服务端传播源IP大部分位于境外,境外传播源IP主要分布在美国、英国、荷兰等国家或地区,如图1-3所示。

图1-3 智能设备恶意程序境外服务端传播源IP地域分布情况(2019年前三季度)

1.3 智能设备恶意程序感染总体情况

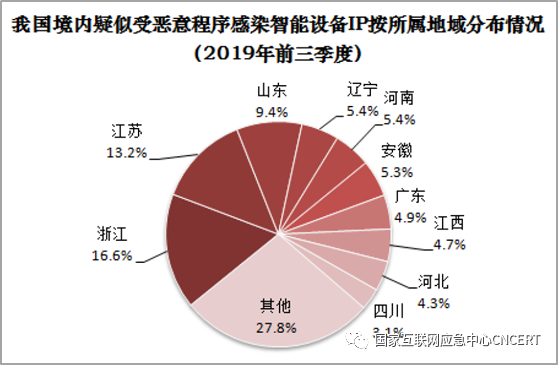

2019年前三季度,CNCERT/CC监测发现329.26万个智能设备IP地址疑似受恶意程序感染,其中境内疑似受感染IP为161.41万个,占比49.0%。境内疑似受感染IP主要分布在浙江、江苏、山东等省市,如图1-4所示。

图1-4 我国境内疑似受恶意程序感染智能设备IP按所属地域分布情况(2019年前三季度)

以下对Mirai和Gafgyt两种传播量大、僵尸网络众多、攻击活跃的恶意程序进行详细分析。

2、Mirai恶意程序活动情况

Mirai恶意程序的通用命名为Trojan[DDoS]/Linux.Mirai,是一种针对智能设备的木马僵尸程序,具有蠕虫感染的特点。被入侵控制后可能被用于实施DDoS攻击、感染入侵其他设备,且被控设备自身存在严重的用户资料和监控影像泄露风险,目前是存在变种最多的恶意程序之一。

2.1 今年以来Mirai恶意程序活动趋势

CNCERT/CC通过对Mirai恶意程序样本数量、传播事件数量、传播源IP数量、疑似受感染IP数量等进行分析,发现今年以来Mirai恶意程序活跃度在4月出现低谷,之后呈现上升态势。

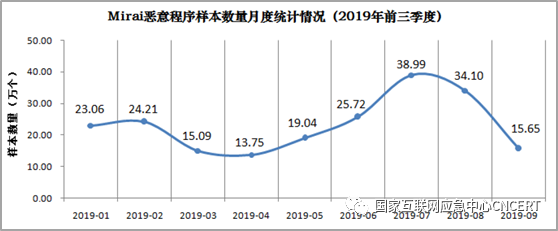

2019年前三季度,CNCERT/CC共捕获Mirai恶意程序样本数量为211.95万个,按时间维度统计如图2-1所示。3至4月捕获的样本数量减少,之后呈上升态势,并在7月达到月统计数量峰值,9月出现回落。

图2-1 Mirai恶意程序样本数量月度统计情况(2019年前三季度)

2019年前三季度,监测到Mirai恶意程序样本传播次数达10861.67万次,按时间维度统计如图2-2所示。除4月传播次数较低外,其他月份呈现平稳态势。

图2-2 Mirai恶意程序传播事件数量月度统计情况(2019年前三季度)

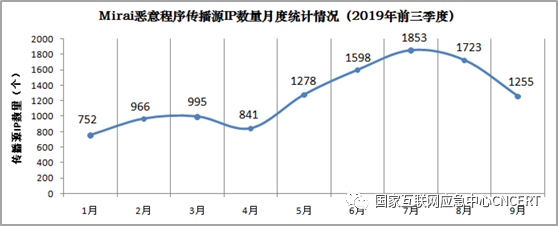

2019年前三季度,CNCERT/CC共监测到8970个Mirai恶意程序传播源IP地址,按时间维度统计如图2-3所示。今年以来,Mirai恶意程序传播源IP数量呈上升态势,并在7月达到月统计数量峰值,9月出现回落。

图2-3 Mirai恶意程序传播源IP数量月度统计情况(2019年前三季度)

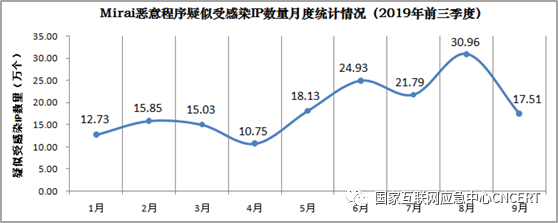

2019年前三季度,CNCERT/CC共监测到130.06万个IP地址疑似受Mirai恶意程序感染,按时间维度统计如图2-4所示。今年以来,Mirai恶意程序疑似受感染IP数量呈波动上升态势,8月份达到峰值,9月出现回落。

图2-4 Mirai恶意程序疑似受感染IP数量月度统计情况(2019年前三季度)

2.2 Mirai恶意程序最新活动情况

2.2.1 Mirai恶意程序样本捕获情况

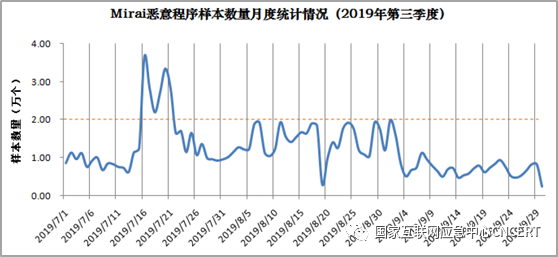

2019年第三季度,CNCERT/CC捕获Mirai恶意程序样本数量(按MD5去重)为105.90万个,每日捕获样本数量统计情况如图2-5所示。Mirai恶意程序样本日捕获数量总体平稳,7月16-22日Mirai恶意程序变种增多,期间日捕获数量持续高于2万个,7月16日捕获数量达到3.65万个,7月23日后回落至日常水平。

图2-5 Mirai恶意样本日捕获数量统计情况(2019年第三季度)

2019年第三季度,传播次数最多的10个Mirai恶意程序样本MD5如表2-1所示。

表2-1 传播次数最多的10个Mirai恶意程序样本情况(2019年第三季度)

| 排名 | Mirai恶意程序样本MD5 | 传播次数(万次) |

| 1 | 7f886ef8aa19fb93e62ce331c77e1567 | 182.18 |

| 2 | 7b0a92f9355d10ad1259908ed0e7e1b4 | 53.45 |

| 3 | db578348d2243b9bd3b3ad9add07a719 | 29.74 |

| 4 | b66fbdec14a7f7b0087aebb9c176ac12 | 22.89 |

| 5 | 5c7c193a4738beeb6d5bbcaec9f5a2ca | 21.96 |

| 6 | 094087b5188ba583e07f4a71b769eb8b | 19.54 |

| 7 | c7ff319addf80192540bad0455220b6e | 18.86 |

| 8 | 2a5a2588a415bea0c8b1f63b43830659 | 17.79 |

| 9 | 1ab6256039aa450d55f56e2d072ee1be | 17.45 |

| 10 | c356f0695e3e2922a10f694ffc3457f7 | 17.19 |

2.2.2 Mirai恶意程序传播事件数量统计情况

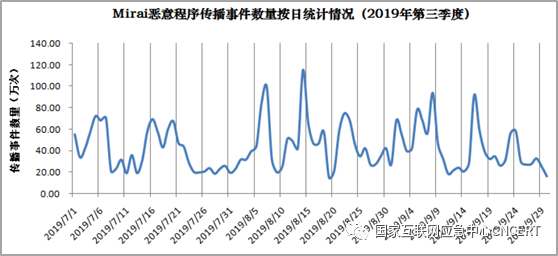

2019年前三季度,CNCERT/CC监测Mirai恶意程序样本传播事件数量达3930.29万次,每日传播事件数量总体趋势平稳,但部分日期起伏较大,如图2-6所示。

图2-6 Mirai恶意程序日传播事件数量统计情况(2019年第三季度)

2.2.3 Mirai恶意程序传播源IP趋势与分布

2019年第三季度,CNCERT/CC共监测到4176个Mirai恶意程序传播源IP地址,每日传播源IP数量总体平稳,如图2-7所示。

图2-7 Mirai恶意程序传播源数量按日统计情况(2019年第三季度)

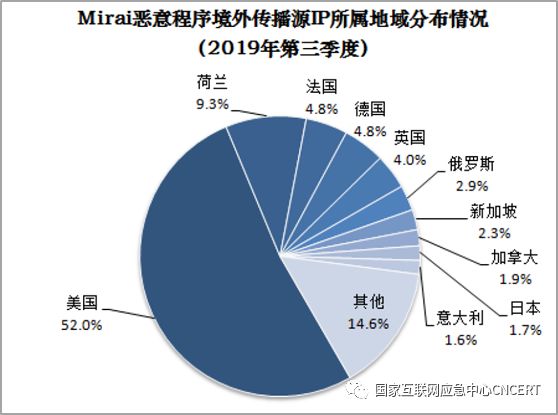

在Mirai恶意程序传播源IP地址中,境外传播源IP为3885个,占比93.1%,境内传播源IP为290个,占比6.9%。可见,Mirai恶意程序传播源IP大部分位于境外,境外传播源IP主要分布在美国、荷兰、法国等国家或地区,如图2-8所示。

图2-8 Mirai恶意程序境外传播源IP地域分布情况(2019年第三季度)

2019年第三季度,传播Mirai恶意程序次数最多的10个传播源IP如表2-2所示。

表2-2 传播Mirai恶意程序次数最多的10个传播源IP情况(2019年第三季度)

| 排名 | Mirai恶意程序传播源IP | 传播源IP所在国家或地区 |

| 1 | 185.244.xxx.185 | 荷兰 |

| 2 | 185.158.xxx.183 | 德国 |

| 3 | 66.23.xxx.179 | 美国 |

| 4 | 159.89.xxx.190 | 美国 |

| 5 | 142.11.xxx.29 | 美国 |

| 6 | 205.185.xxx.152 | 美国 |

| 7 | 5.135.xxx.203 | 法国 |

| 8 | 159.89.xxx.73 | 新加坡 |

| 9 | 102.165.xxx.59 | 美国 |

| 10 | 142.11.xxx.29 | 美国 |

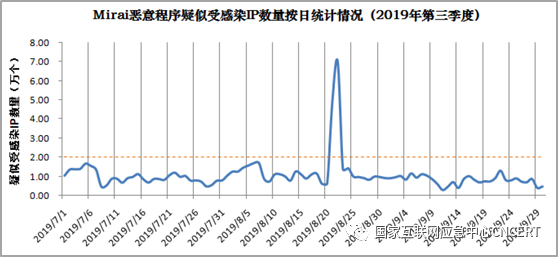

2.2.4 Mirai恶意程序疑似受感染IP趋势与分布

2019年第三季度,CNCERT/CC共监测到62.91万个IP地址受到Mirai恶意程序攻击,每日统计情况如图2-9所示。Mirai恶意程序疑似受感染IP地址数量总体平稳,7月16-22日期间并未出现明显上升,但8月21-22日出现突增,每日疑似受感染IP地址数量超过6万个。

分析发现,该时间段大量增加的疑似受感染IP都下载了一个新出现的Mirai恶意程序样本(MD5:4e98a986aee5d9feb7696e3ddc2d8c4c),该样本只在8月21-22日出现,且来自同一个传播源IP地址34.95.102.162(美国),且该传播源IP几乎只用于传播这个样本,8月21日之前和8月23日之后未发现活跃行为。

图2-9 Mirai恶意程序疑似受感染IP数量按日统计情况(2019年第三季度)

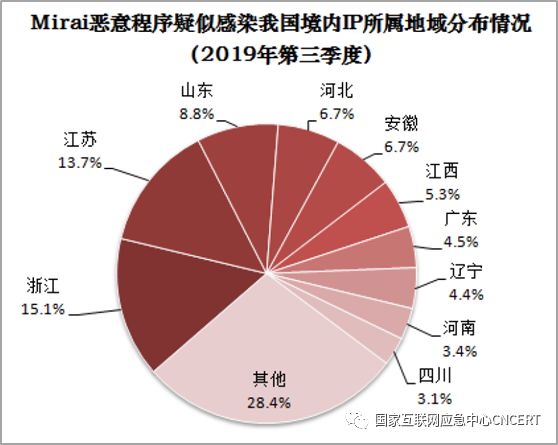

2019年第三季度,境内疑似受感染IP为62.75万个,占比99.7%,境外疑似受感染IP为0.16万个,占比0.3%。可见,Mirai恶意程序的传播目的IP大部分位于境内,境内疑似受感染IP主要分布在浙江、江苏、山东等省市,如图2-10所示。

图2-10 Mirai恶意程序境内疑似受感染IP地域分布情况(2019年第三季度)

2.2.5 Mirai恶意程序攻击活动情况

CNCERT对Mirai木马僵尸网络发动的DDoS攻击进行抽样监测和跟踪分析,Mirai木马僵尸网络利用大量境内受控设备频繁对境内外目标发动DDoS攻击。2019年第三季度,CNCERT/CC监测到2443个Mirai控制端IP通过控制14.53万个受控IP,分别对5.51万个目标IP发起DDoS攻击。

2019年第三季度,Mirai恶意程序控制规模(控制服务器所控制的受控端IP地址去重后累计数量)10万以上的有1个、1至10万的有23个、1千至1的有160个、1千以下的有2258个,如表2-3所示。

表2-3 Mirai木马僵尸程序控制规模统计情况(2019年第三季度)

| Mirai恶意程序控制规模 | 控制端IP个数 | 控制端IP地址所在国家和地区 |

| 10万以上 | 1 | 美国1个 |

| 1-10万 | 23 | 美国6个、荷兰5个、法国3个,其他国家或地区9个 |

| 1千-1万 | 160 | 美国50个,荷兰16个、法国16个,其他国家或地区78个 |

| 1千以下 | 2258 | 美国1059个,荷兰184个、法国118个,、其他国家或地区448个 |

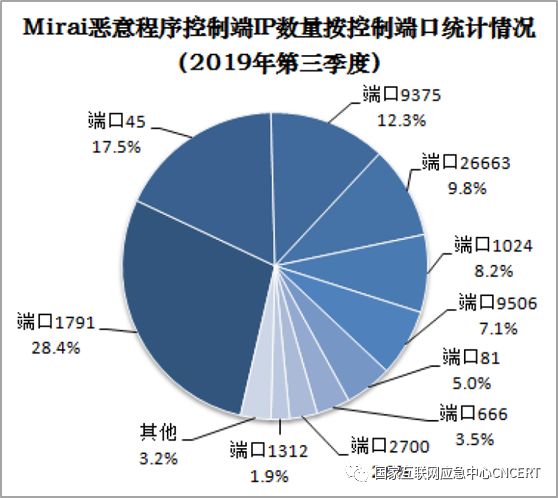

2019年第三季度,CNCERT/CC监测发现Mirai恶意程序控制端口共394个,主要包括1791、45、9375、26663等,如图2-11所示。

图2-11 Mirai恶意程序控制端IP数量按控制端口统计情况(2019年第三季度)

在控制规模最大的10个控制端IP中,常用控制端口为5301、5034、1092、8765、1420、1024等,如表2-4所示。

表2-4 Mirai木马僵尸程序控制规模最大的10个控制端情况(2019年第三季度)

| 控制端IP | 端口 | 控制端IP地址所在国家和地区 |

| 104.168.xxx.139 | 5301 | 美国 |

| 185.244.xxx.35 | 5034 | 荷兰 |

| 103.83.xxx.46 | 5301 | 新加坡 |

| 89.35.xxx.74 | 1092 | 罗马尼亚 |

| 137.74.xxx.156 | 8765 | 法国 |

| 178.33.xxx.23 | 14,201,024 | 法国 |

| 51.91.xxx.137 | 53,011,024 | 法国 |

| 80.211.xxx.90 | 1791,9506,45,13765,1024 | 意大利 |

| 194.99.xxx.138 | 5301 | 德国 |

| 211.104.xxx.171 | 9375 | 韩国 |

由于CNCERT/CC持续开展恶意程序控制端的打击工作,利用Mirai恶意程序组建僵尸网络并开展DDoS攻击的难度增大。

首先,Mirai恶意程序控制端消亡速度加快、活跃时间普遍较短。

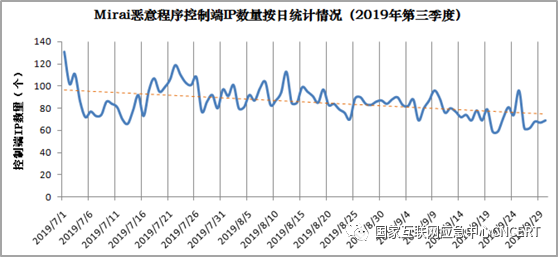

2019年第三季度,Mirai恶意程序控制端IP地址日均数量86个,7月、8月、9月的控制端IP日均数量分别为91个、88个、77个,控制端数量呈现平稳略有下降态势,如图2-12所示。

图2-12 Mirai恶意程序控制端IP数量按日统计情况(2019年第三季度)

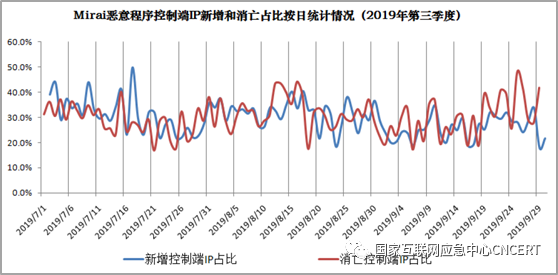

虽然Mirai控制端日均数量基本平稳,但每日监测到的控制端IP地址变化较大。在CNCERT/CC对恶意程序控制端持续打击的背景下,一旦控制端IP被处置,则会更换IP地址并重新组建僵尸网络,2019年第三季度每日新增(首次活跃)和消亡(末次活跃)的Mirai控制端IP数量占日控制端IP比例均值分别为29.6%和30.3%,即每日平均三分之一的Mirai控制端由于被打击而失效,如图2-13所示。

图2-13 Mirai恶意程序控制端IP新增和消亡占比按日统计情况(2019年第三季度)

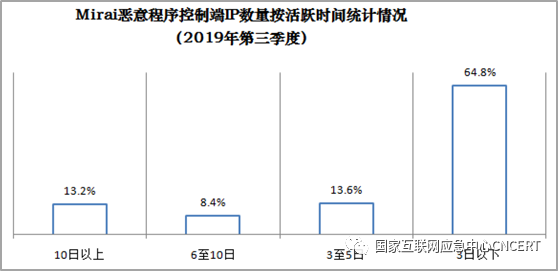

从控制端IP地址活跃时间(首次活跃日期与末次活跃日期之差)角度分析,Mirai恶意程序控制端IP中64.8%的活跃时间在3日以下,如图2-14所示。可见,CNCERT/CC对恶意程序控制端的处置使Mirai恶意程序控制端消亡速度加快、活跃时间普遍较短。

图2-14 Mirai恶意程序控制端IP数量按活跃时间统计情况(2019年第三季度)

其次,控制端IP活跃时间较短,难以形成较大控制规模的僵尸网络。

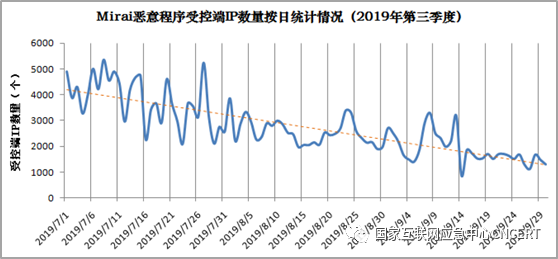

2019年第三季度,Mirai恶意程序受控端IP日均数量2742个,7月、8月、9月的受控端IP日均数量分别为3785个、2564个、1848个,控制规模下降态势明显,如图2-15所示。

图2-15 Mirai恶意程序受控端IP数量按日统计情况(2019年第三季度)

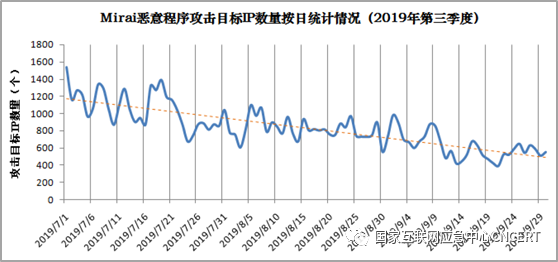

第三,控制端IP活跃时间较短、规模较小,攻击活跃度降低。

2019年第三季度,Mirai恶意程序攻击目标IP日均数量834个,7月、8月、9月的攻击目标IP日均数量分别为1062个、818个、613个,攻击活跃度下降态势明显,Mirai恶意程序攻击活动未见异常活跃迹象,如图2-16所示。

图2-16 Mirai恶意程序攻击目标IP数量按日统计情况(2019年第三季度)

3、Gafgyt恶意程序活动情况

Gafgyt恶意程序的通用命名为Backdoor.Linux.Gafgyt,设备被入侵控制后可能被用于实施DDoS攻击、感染入侵其他设备。Gafgyt恶意程序于2014年8月第一次被发现,2015年1月源代码被公开,目前是存在变种最多的恶意程序之一。

3.1 今年以来Gafgyt恶意程序活动趋势

CNCERT/CC通过对Gafgyt恶意程序样本数量、传播事件数量、传播源IP数量、疑似受感染IP数量等进行分析,发现今年以来Gafgyt恶意程序活跃度呈现上升态势,并且在7至8月份出现高度活跃情况。

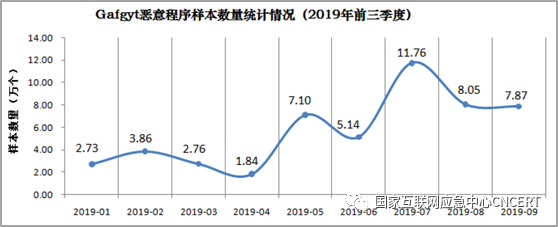

2019年前三季度,CNCERT/CC共捕获Gafgyt恶意程序样本数量为61.54万个,按时间维度统计如图3-1所示。今年以来,Gafgyt恶意程序样本数量呈波动上升态势,并在7月达到月统计数量峰值,8-9月出现回落。

图3-1 Gafgyt恶意程序样本数量月度统计情况(2019年前三季度)

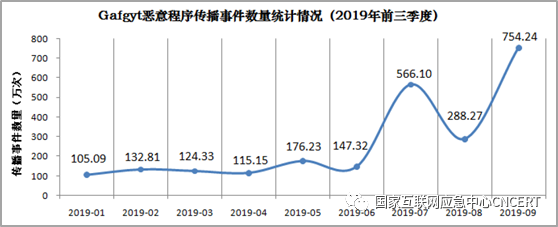

2019年前三季度,监测到Gafgyt恶意程序样本传播次数达2409.53万次,按时间维度统计如图3-2所示。今年1至6月,Gafgyt恶意程序传播事件数量基本平稳,7月、9月分别出现突增。

图3-2 Gafgyt恶意程序传播事件数量月度统计情况(2019年前三季度)

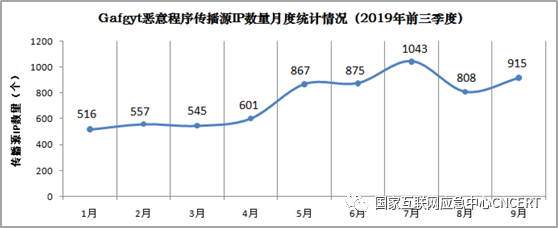

2019年前三季度,CNCERT/CC共监测到5448个Gafgyt恶意程序传播源IP地址,按时间维度统计如图3-3所示。今年以来,Gafgyt恶意程序传播源IP数量呈平稳上升态势,并在7月达到月统计数量峰值,8月至9月出现小幅回落。

图3-3 Gafgyt恶意程序传播源IP数量月度统计情况(2019年前三季度)

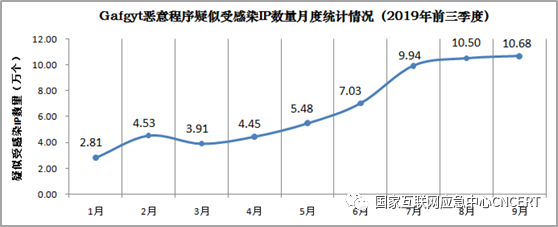

2019年前三季度,CNCERT/CC共监测到52.02万个IP地址受Gafgyt恶意程序感染,按时间维度统计如图3-4所示。今年以来,Gafgyt恶意程序疑似受感染IP数量呈快速上升态势, 并在9月达到月统计数量峰值。

图3-4 Gafgyt恶意程序疑似受感染IP数量月度统计情况(2019年第三季度)

3.2 Gafgyt恶意程序最新活动情况

3.2.1 Gafgyt恶意程序样本捕获情况

2019年第三季度,CNCERT/CC捕获Gafgyt恶意程序样本数量(按MD5去重)为31.30万个,传播次数最多的10个Gafgyt恶意程序样本MD5如表3-1所示。

表3-1 传播次数最多的10个Gafgyt恶意程序样本情况(2019年第三季度)

| 排名 | Gafgyt恶意程序样本MD5 | 传播次数(万次) |

| 1 | 70a30a3587db8589179bb3e86cc9c04d | 36.11 |

| 2 | 5b9fa59a73294156743e611ea5276338 | 35.57 |

| 3 | c0c15cb5f13448f148988d9fa550126e | 35.36 |

| 4 | bdc0fb7a44d992630b9f67eb3f0142d1 | 35.03 |

| 5 | 20a693eb4f0758940ec836020b6a73b6 | 34.56 |

| 6 | b689e8f3519451a598f1c177ed7faaa | 33.33 |

| 7 | a7815184351d684818b881799092ebdc | 32.26 |

| 8 | 568ac220f39300b6ccddfab05f888d22 | 32.17 |

| 9 | 63b4ba2850e90f2dc6bf6974fc5d494b | 31.22 |

| 10 | d316cd73d4e35651d8e9c2ef57b76b2f | 30.98 |

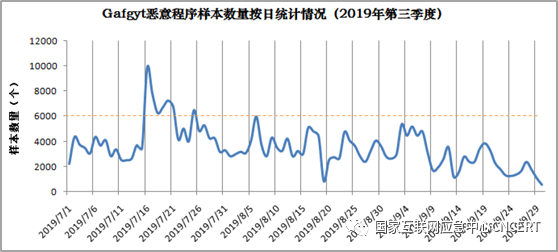

2019年第三季度,Gafgyt恶意程序样本日捕获数量总体平稳,每日捕获样本数量统计情况如图3-5所示。7月16-22日期间出现大量活跃时间短、传播量大的Gafgyt恶意程序样本,导致同一时期Gafgyt恶意程序传播事件数量也出现异常高峰。

图3-5 Gafgyt恶意样本日捕获数量统计情况(2019年第三季度)

3.2.2 Gafgyt恶意程序传播事件数量统计情况

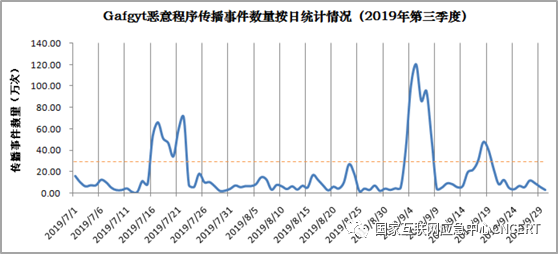

2019年第三季度,CNCERT/CC监测Gafgyt恶意程序样本传播事件数量达2409.53万次,每日传播事件数量统计情况如图3-6所示。Gafgyt恶意程序样本日传播事件数量总体平稳,但在7月16-22日、9月3-8日、9月15-20日分别出现传播行为突然活跃的情况。

图3-6 Gafgyt恶意程序日传播事件数量统计情况(2019年第三季度)

3.2.3 Gafgyt恶意程序传播源IP趋势与分布

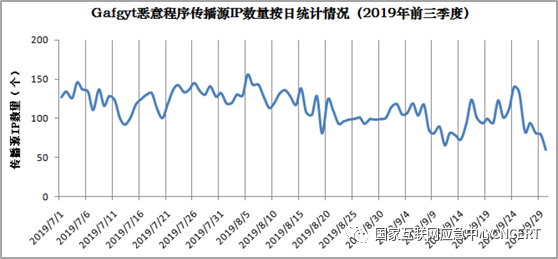

2019年第三季度,CNCERT/CC共监测到2456个Gafgyt恶意程序传播源IP地址,Gafgyt恶意程序传播源IP地址数量总体平稳,按日统计情况如图3-7所示。

图3-7 Gafgyt恶意程序传播源数量按日统计情况(2019年第三季度)

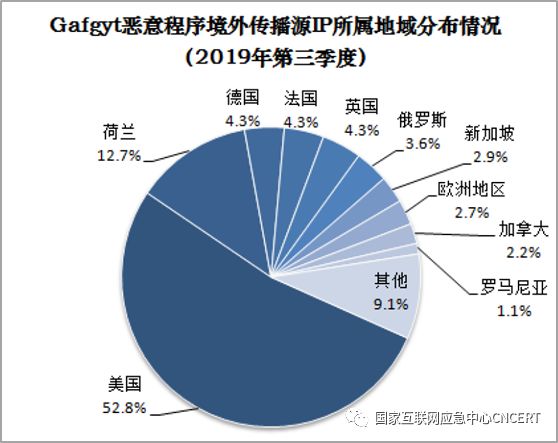

在Gafgyt恶意程序传播源IP地址中,境外传播源IP为2219个,占比90.4%,境内传播源IP为236个,占比9.6%。可见,Gafgyt恶意程序传播源IP大部分位于境外,境外传播源IP主要分布在美国、荷兰、德国等国家或地区,如图3-8所示。

图3-8 Gafgyt恶意程序境外传播源IP地域分布情况(2019年第三季度)

2019年第三季度,传播Gafgyt恶意程序次数最多的10个传播源IP如表3-2所示。

表3-2 传播Gafgyt恶意程序次数最多的10个传播源IP情况(2019年第三季度)

| 排名 | Gafgyt恶意程序传播源IP | 传播源IP所在国家或地区 |

| 1 | 185.158.xxx.183 | 德国 |

| 2 | 23.254.xxx.38 | 美国 |

| 3 | 91.209.xxx.174 | 俄罗斯 |

| 4 | 185.244.xxx.93 | 荷兰 |

| 5 | 185.172.xxx.237 | 荷兰 |

| 6 | 185.172.xxx.214 | 荷兰 |

| 7 | 185.158.xxx.218 | 德国 |

| 8 | 136.144.xxx.209 | 荷兰 |

| 9 | 102.165.xxx.109 | 美国 |

| 10 | 185.244.xxx.247 | 荷兰 |

3.2.4 Gafgyt恶意程序疑似受感染IP趋势与分布

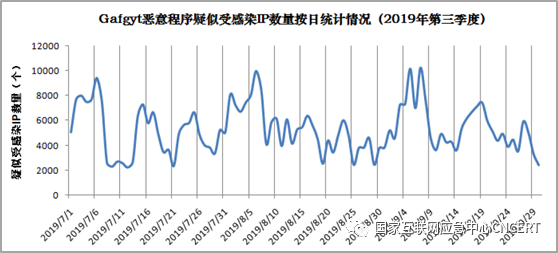

2019年第三季度,CNCERT/CC共监测到29.38万个IP地址疑似受Gafgyt恶意程序感染,每日统计情况如图3-9所示。Gafgyt恶意程序疑似受感染IP地址数量总体平稳。

图3-9 Gafgyt恶意程序疑似受感染IP数量按日统计情况(2019年第三季度)

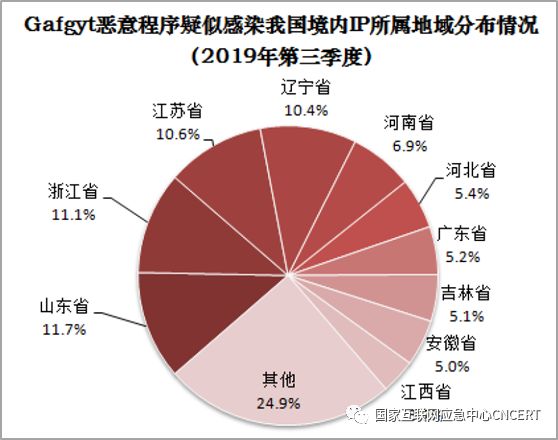

2019年第三季度,境内疑似受感染IP为29.22万个,占比99.5%,境外疑似受感染IP为0.16万个,占比0.5%。可见,Gafgyt恶意程序的传播目的IP大部分位于境内,境内疑似受感染IP主要分布在山东、浙江、江苏等省市,如图3-10所示。

图3-10 Gafgyt恶意程序境内疑似受感染IP地域分布情况(2019年第三季度)

3.2.5 Gafgyt僵尸网络攻击活动情况

2019年第三季度,CNCERT/CC监测到1306个Gafgyt控制端IP通过控制19.02万个受控IP,分别对7.56万个目标IP发起DDoS攻击。Gafgyt僵尸网络控制规模(控制服务器所控制的受控端IP地址去重后累计数量)在10万以上的有8个、1至10万的有66个、1千至1的有203个、1千以下的有1029个,如表3-3所示。

表3-3 Gafgyt木马僵尸程序控制规模统计情况(2019年第三季度)

| Gafgyt恶意程序控制规模 | 控制端IP个数 | 控制端IP地址所在国家和地区 |

| 10万以上 | 8 | 荷兰3个、罗马尼亚2个,其他国家或地区3个 |

| 1至10万 | 66 | 美国22个、荷兰28个,其他国家或地区16个 |

| 1千至1万 | 203 | 美国102个、荷兰33个,其他国家或地区68个 |

| 1千以下 | 1029 | 美国572个,荷兰114个,其他国家或地区343个 |

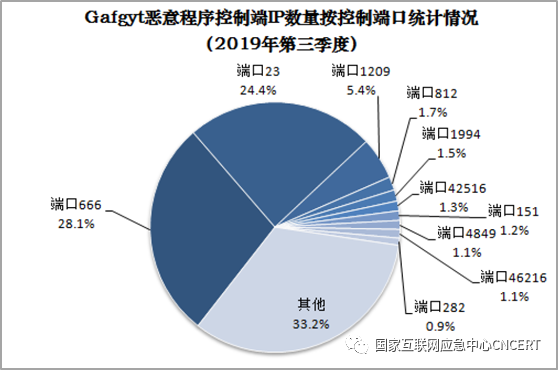

2019年第三季度,CNCERT/CC监测发现Gafgyt恶意程序控制端口共278个,主要包括666、23、1209、812等,如图3-11所示。

图3-11 Gafgyt恶意程序控制端IP数量按控制端口统计情况(2019年第三季度)

在控制规模最大的10个控制端IP中,常用控制端口为13337、43594、23、1722、20等,如表3-4所示。

表3-4 Gafgyt木马僵尸程序控制规模最大的10个控制端情况(2019年第三季度)

| 控制端IP | 端口 | 控制端IP地址所在国家和地区 |

| 91.211.xxx.92 | 1,333,743,594 | 立陶宛 |

| 198.98.xxx.8 | 23 | 美国 |

| 37.49.xxx.108 | 1722 | 荷兰 |

| 198.98.xxx.146 | 23 | 美国 |

| 91.209.xxx.120 | 20 | 俄罗斯 |

| 185.172.xxx.224 | 1121,5515,13337,993,5555,43591,65531 | 荷兰 |

| 185.232.xxx.133 | 23,62,65 | 罗马尼亚 |

| 102.165.xxx.81 | 17,769,420 | 美国 |

| 137.74.xxx.193 | 151 | 法国 |

| 157.245.xxx.233 | 666 | 美国 |

4、其他智能设备恶意程序活动情况

除Mirai和Gafgyt之外,传播量较大的智能设备恶意程序还有Dofloo、Tsunami、Hajime、MrBlack等。

4.1 Dofloo恶意程序活动情况

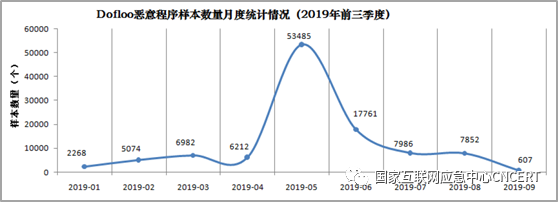

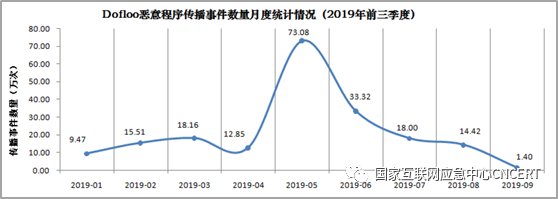

CNCERT/CC监测发现今年以来Dofloo恶意程序在5月传播行为较为活跃。

2019年前三季度,CNCERT/CC共捕获Dofloo恶意程序样本数量为11.80万个,传播次数达196.21万次,均在5月达到月统计数量峰值,按时间维度统计如图4-1、图4-2所示。

图4-1 Dofloo恶意程序样本数量月度统计情况(2019年前三季度)

图4-2 Dofloo恶意程序传播事件数量月度统计情况(2019年前三季度)

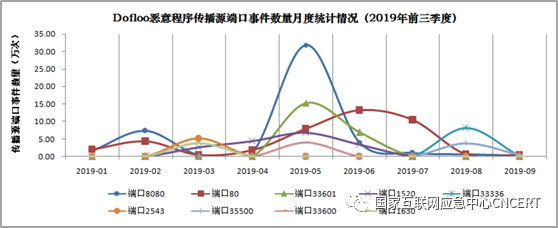

下面针对Dofloo恶意程序活动最为活跃的5月份情况进行详细分析。

通过分析Dofloo恶意程序Top10传播源端口的事件数量趋势,发现Dofloo恶意程序5月的传播事件数量突增主要出现在8080、33600、80、1520、33601等端口。

图4-3 Dofloo恶意程序传播源端口事件数量月度统计情况)

2019年5月,通过上述端口传播Dofloo恶意程序的Top10传播源IP如表4-1所示。其中,端口8080和80的传播源IP较为分散,而端口33600、1520、33601分别只由单个传播源IP使用。

表4-1 利用特定端口(8080、33600、80、1520、33601等)传播Dofloo恶意程序次数Top10的传播源IP(2019年5月)

| 传播源端口 | 传播源IP | 传播源IP地域 | 传播事件量(万次) |

| 端口8080 | 132.232.xxx.4 | 四川 | 24.47 |

| 端口33601 | 129.28.xxx.206 | 四川 | 15.3 |

| 端口1520 | 139.199.xxx.52 | 广东 | 6.84 |

| 端口8080 | 222.186.xxx.131 | 江苏 | 5.26 |

| 端口33600 | 129.28.xxx.206 | 四川 | 4.08 |

| 端口80 | 45.32.xxx.118 | 日本 | 2.28 |

| 端口8080 | 27.50.xxx.219 | 河南 | 1.77 |

| 端口80 | 104.31.xxx.65 | 美国 | 1.19 |

| 端口80 | 104.31.xxx.65 | 美国 | 1.18 |

| 端口80 | 202.182.xxx.101 | 日本 | 1.03 |

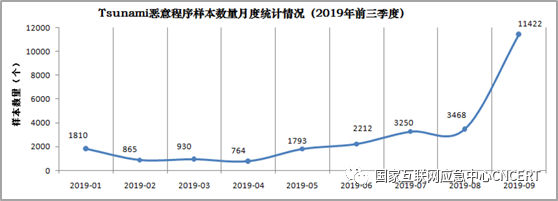

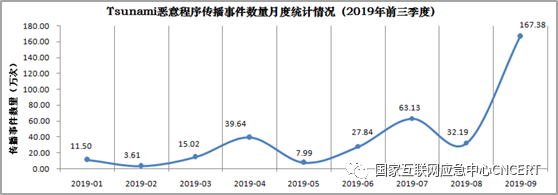

4.2 Tsunami恶意程序活动情况

CNCERT/CC监测发现今年以来Tsunami恶意程序在9月传播行为较为活跃。与其他恶意程序相比,Tsunami恶意程序呈现出少量样本、大量传播的特点。

2019年前三季度,CNCERT/CC共捕获Tsunami恶意程序样本数量为5.04万个,传播次数达368.30万次,均在9月达到月统计数量峰值,按时间维度统计如图4-4、图4-5所示。

图4-4 Tsunami恶意程序样本数量月度统计情况(2019年前三季度)

图4-5 Tsunami恶意程序传播事件数量月度统计情况(2019年前三季度)

下面针对Tsunami恶意程序活动最为活跃的9月份情况进行详细分析。

通过分析Tsunami恶意程序样本传播数量趋势,发现传播量Top10样本均为今年3月之后出现,且其中7个均在9月传播量突增,占Tsunami恶意程序9月总传播量的90.9%,是导致Tsunami恶意程序传播行为在9月异常活跃的主要原因。

图4-6 Tsunami恶意程序传播量Top10样本传播数量月度统计情况(2019年前三季度)

上述7个样本主要来源于同一个传播源IP地址159.89.156.190(美国),其他次要传播源IP包括93.188.163.62(美国)、31.131.31.246(乌克兰)等。

表4-2 Tsunami恶意程序传播量top10样本情况(2019年9月)

| 编号 | 样本MD5 | 2019年首发现时间 | 2019年9月传播事件量(万次) |

| MD5_1 | 2a5a2588a415bea0c8b1f63b43830659 | Mar-19 | 0 |

| MD5_2 | 346693faabfef3d80001975439f77aa4 | Jun-19 | 19.91 |

| MD5_3 | 4afe5e4d50e2d375bf4b40019af54db9 | May-19 | 0 |

| MD5_4 | 62d33ab00f1025b1ecf8a340423cb94e | Jun-19 | 25.17 |

| MD5_5 | 8ee8a9255559788d6e20c39469991852 | Jul-19 | 0 |

| MD5_6 | 8f0239b7f10e991276234f0d590c3b0e | Jun-19 | 17.83 |

| MD5_7 | b576744d44c41cf21d14c3beac8f8869 | Jun-19 | 22.98 |

| MD5_8 | b5934ac5872461279edfca8e7be8d4ae | Apr-19 | 12.11 |

| MD5_9 | dd85427d5949f18a27e49c56607dd47a | Jun-19 | 19.62 |

| MD5_10 | e079dd92b49de8f603860f6760c76ff8 | Jun-19 | 13.83 |

4.3 Hajime恶意程序活动情况

CNCERT/CC监测发现今年以来Hajime恶意程序在1-3月传播行为较为活跃,4月活跃度降至最低,5月后活跃度逐渐增加。与其他恶意程序相比,由于Hajime恶意程序采用P2P传播方式,因此呈现出其传播源数量较多、地域分散的特点。

2019年前三季度,CNCERT/CC共捕获Hajime恶意程序样本数量为0.16万个,在8月达到月统计数量峰值,传播次数达28.04万次,在2月达到月统计数量峰值,按时间维度统计如图4-7、图4-8所示。

图4-7 Hajime恶意程序样本数量月度统计情况(2019年前三季度)

图4-8 Hajime恶意程序传播事件数量月度统计情况(2019年前三季度)

下面针对Hajime恶意程序活动最为活跃的1-3月情况进行详细分析。

通过分析Hajime恶意程序样本传播数量趋势,发现在前三季度传播量Top10样本中,排名第九位的样本(MD5为b8ed2cb3e9fedec5b164ce84ad5a08d0)在1月传播量突增,排名第七位的样本(MD5为9b6c3518a91d23ed77504b5416bfb5b3)在2-3月传播量突增,上述2个样本总计占Hajime恶意程序1-3月总传播量的84.3%,是导致Hajime恶意程序传播行为在1-3月异常活跃的主要原因。

图4-9 Hajime恶意程序传播量Top10样本传播数量月度统计情况(2019年前三季度)

下面针对Hajime恶意程序的P2P传播方式及其传播源情况进行详细分析。

2019年前三季度,CNCERT/CC共监测到2.42万个Hajime恶意程序传播源IP地址。由于Hajime恶意程序采用P2P传播方式,因此其单个传播源的传播次数均值、感染目标数均值较其他类型恶意程序明显偏低,如图4-10所示。

图4-10 Hajime恶意程序单个传播源的传播次数均值、感染目标数均值与其他类型恶意程序比较(2019年前三季度)

声明:本文来自国家互联网应急中心CNCERT,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。