本期导读

漏洞态势

根据国家信息安全漏洞库(CNNVD)统计,2019年11月份采集安全漏洞共1398个。

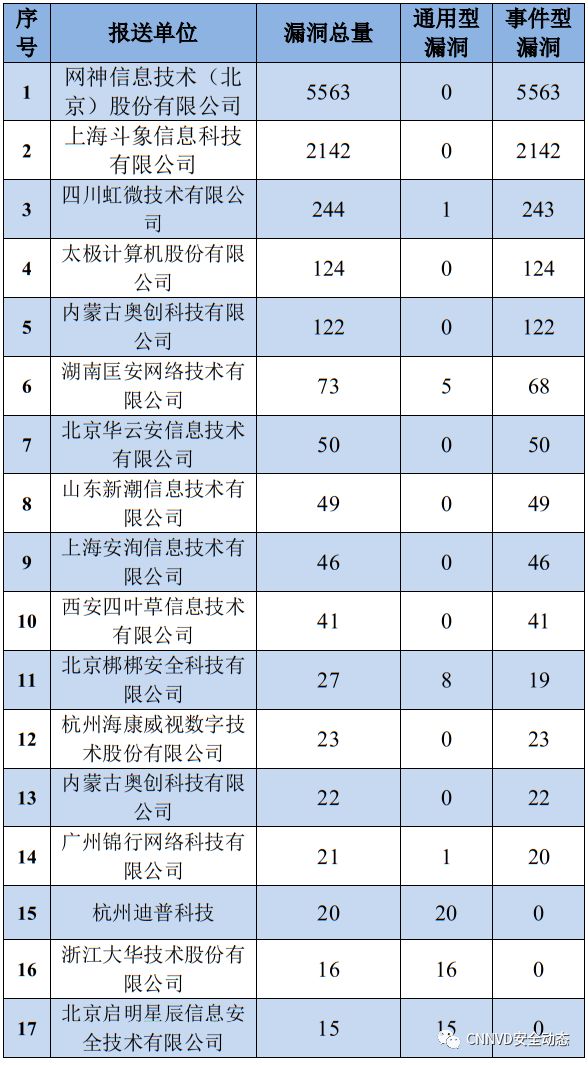

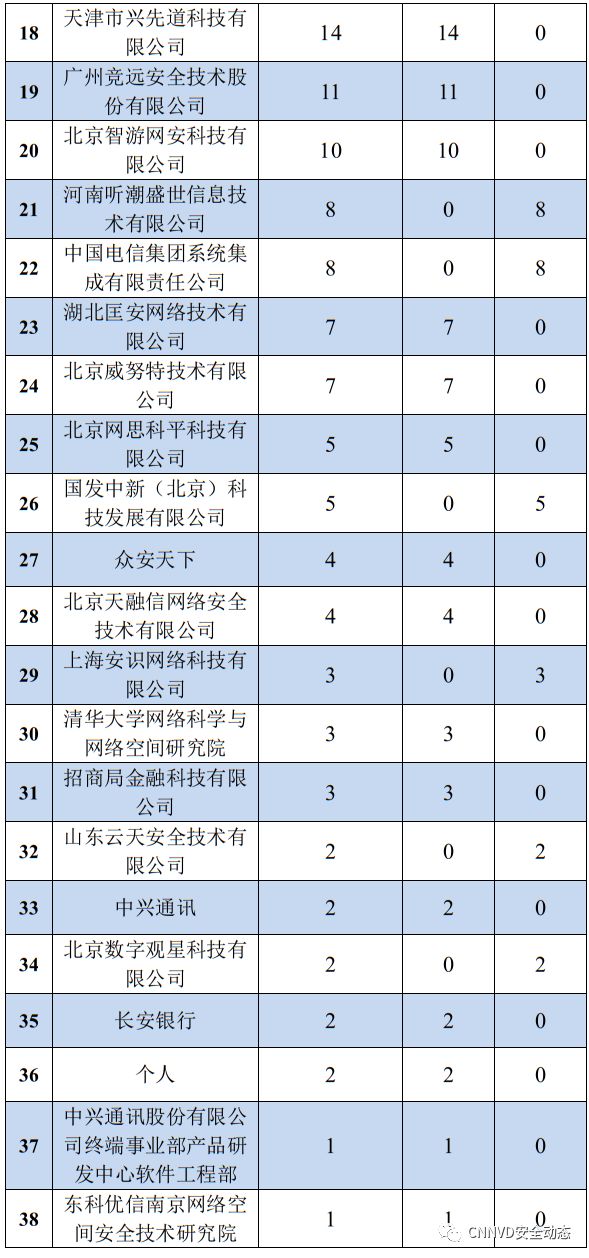

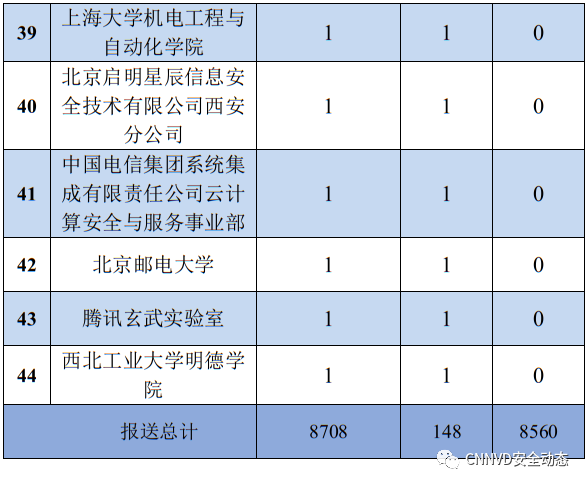

本月接报漏洞共计8708个,其中信息技术产品漏洞(通用型漏洞)148个,网络信息系统漏洞(事件型漏洞)8560个。

重大漏洞预警

1、Adobe多个安全漏洞:近日,Adobe官方发布了多个安全漏洞的公告,成功利用上述漏洞的攻击者可以在目标系统上执行任意代码、获取用户数据,提升权限等。Adobe多个产品和系统受漏洞影响。目前,Adobe官方已经发布漏洞修复补丁,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

2、微软多个安全漏洞:近日,微软官方发布了多个安全漏洞的公告,成功利用上述漏洞的攻击者可以在目标系统上执行任意代码、获取用户数据,提升权限等。微软多个产品和系统受漏洞影响。目前,微软官方已经发布漏洞修复补丁,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

漏洞态势

一、公开漏洞情况

根据国家信息安全漏洞库(CNNVD)统计,2019年11月份新增安全漏洞共1398个,从厂商分布来看,Linux公司产品的漏洞数量最多,共发布79个;从漏洞类型来看,输入验证错误类的漏洞占比最大,达到11.44%。本月新增漏洞中,超危漏洞126个、高危漏洞479个、中危漏洞727个、低危漏洞66个,相应修复率分别为82.54%、77.04%、70.98%以及69.70%。合计1035个漏洞已有修复补丁发布,本月整体修复率74.03%。

截至2019年11月30日,CNNVD采集漏洞总量已达136342个。

1.1 漏洞增长概况

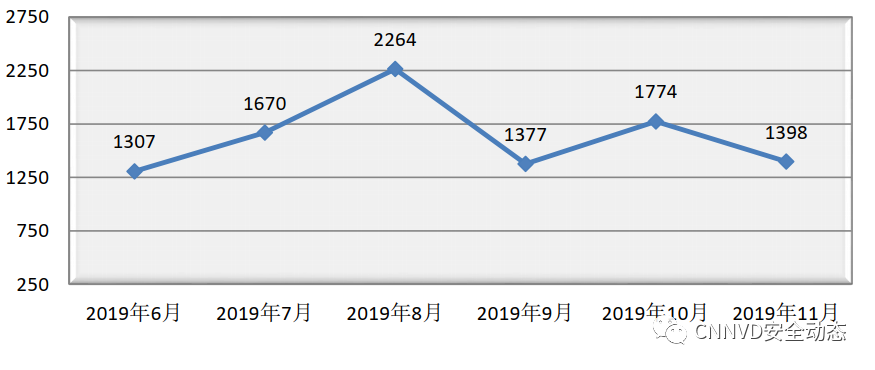

2019年11月新增安全漏洞1398个,与上月(1774个)相比减少了21.20%。根据近6个月来漏洞新增数量统计图,平均每月漏洞数量达到1632个。

图1 2019年6月至2019年11月漏洞新增数量统计图

1.2 漏洞分布情况

1.2.1漏洞厂商分布

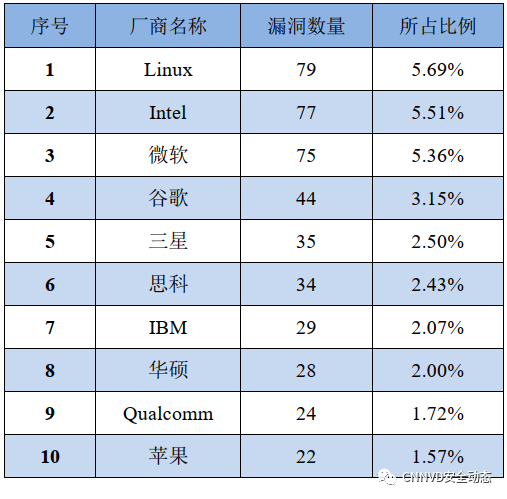

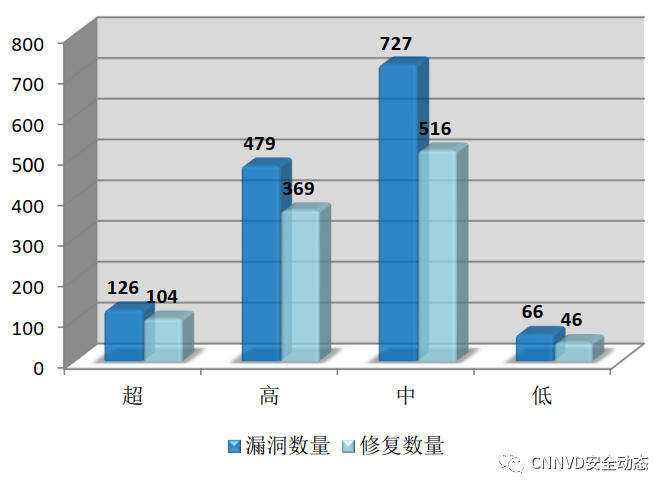

11月厂商漏洞数量分布情况如表1所示,Linux公司达到79个,占本月漏洞总量的5.69%。本月Linux、Intel、Google等公司的漏洞数量均有所上升,Apple、IBM等厂商的漏洞数量出现较不同程度的下降。

表1 2019年11月排名前十厂商新增安全漏洞统计表

1.2.2漏洞产品分布

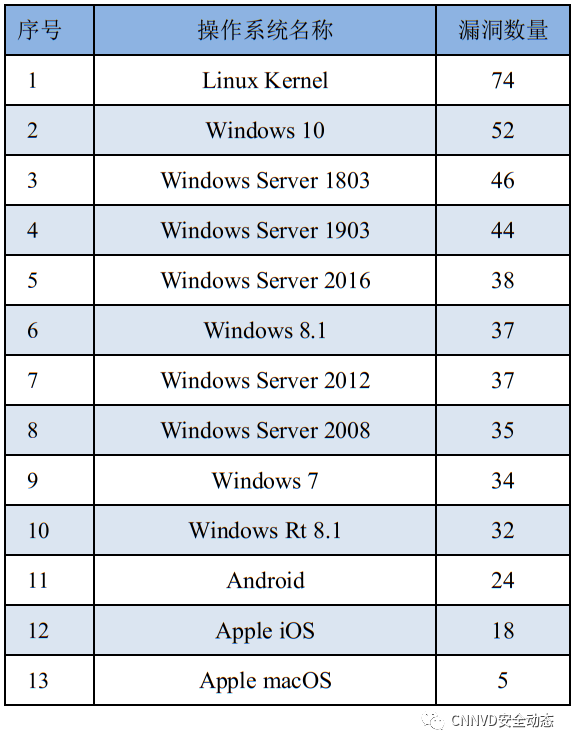

11月主流操作系统的漏洞统计情况如表2所示。本月Windows系列操作系统漏洞数量共55条,其中桌面操作系统55条,服务器操作系统55条。本月Linux Kernel漏洞数量最多,共74个,占主流操作系统漏洞总量的15.55%,排名第一。

表2 2019年11月主流操作系统漏洞数量统计

*由于Windows整体市占率高达百分之九十以上,所以上表针对不同的Windows版本分别进行统计。

*上表漏洞数量为影响该版本的漏洞数量,由于同一漏洞可能影响多个版本操作系统,计算某一系列操作系统漏洞总量时,不能对该系列所有操作系统漏洞数量进行简单相加。

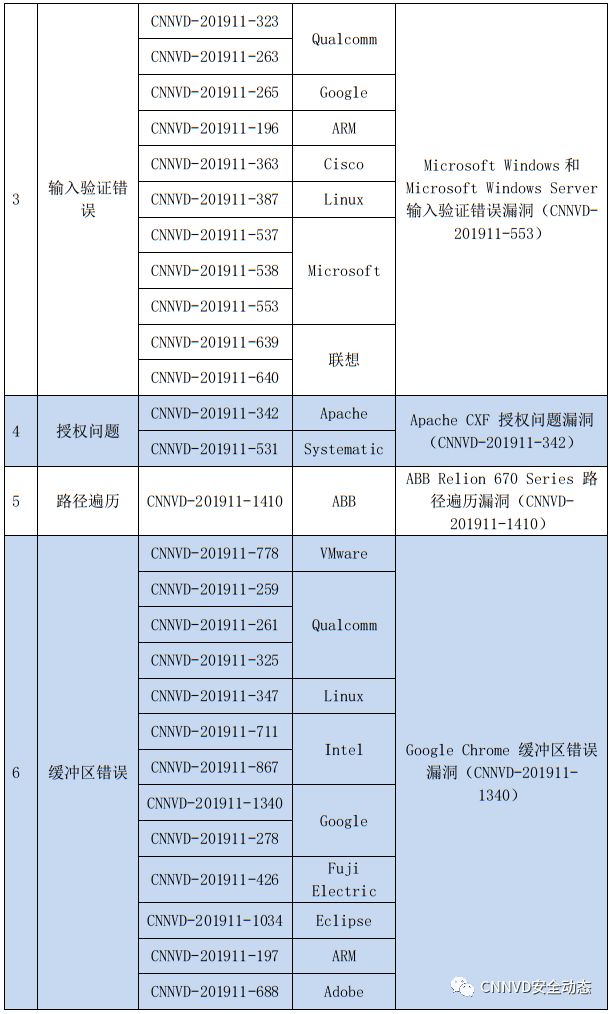

1.2.3 漏洞类型分布

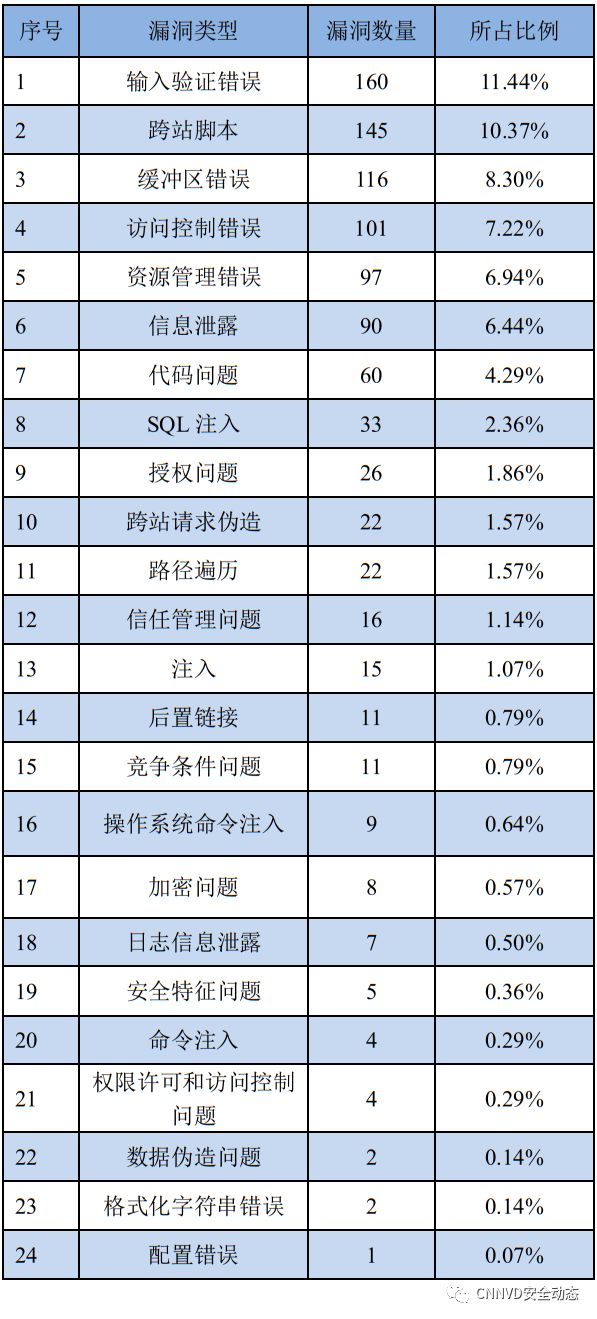

11月份发布的漏洞类型分布如表3所示,其中输入验证错误类漏洞所占比例最大,约为11.44%。

表3 2019年11月漏洞类型统计表

1.2.4 漏洞危害等级分布

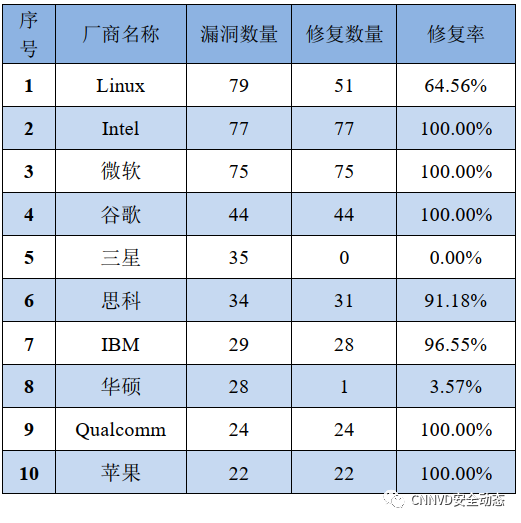

根据漏洞的影响范围、利用方式、攻击后果等情况,从高到低可将其分为四个危害等级,即超危、高危、中危和低危级别。11月漏洞危害等级分布如图2所示,其中超危漏洞126条,占本月漏洞总数的9.01%。

图2 2019年11月漏洞危害等级分布

1.3漏洞修复情况

1.3.1 整体修复情况

11月漏洞修复情况按危害等级进行统计见图3。其中超漏洞修复率最高,达到82.54%,低危漏洞修复率最低,比例为69.70%。与上月相比,本月超危漏洞修复率有所上升,高、中、低危漏洞修复率有所下降。总体来看,本月整体修复率上升,由上月的82.47%下降至本月的74.03%。

图3 2019年11月漏洞修复数量统计

1.3.2 厂商修复情况

11月漏洞修复情况按漏洞数量前十厂商进行统计,其中Linux、Intel、Microsoft等十个厂商共447条漏洞,占本月漏洞总数的31.97%,漏洞修复率为79.42%,详细情况见表4。多数知名厂商对产品安全高度重视,产品漏洞修复比较及时,其中Intel、Microsoft、Google、Qualcomm、Apple、Cloudera、Adobe等公司本月漏洞修复率均为100%,共447条漏洞已全部修复。

表4 2019年11月厂商修复情况统计表

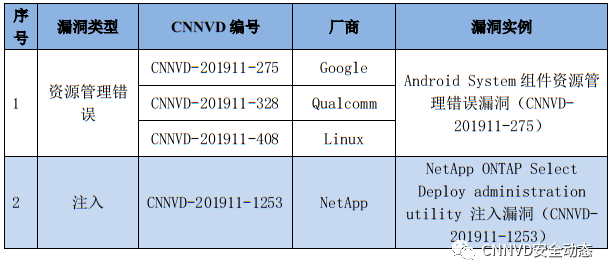

1.4 重要漏洞实例

1.4.1 超危漏洞实例

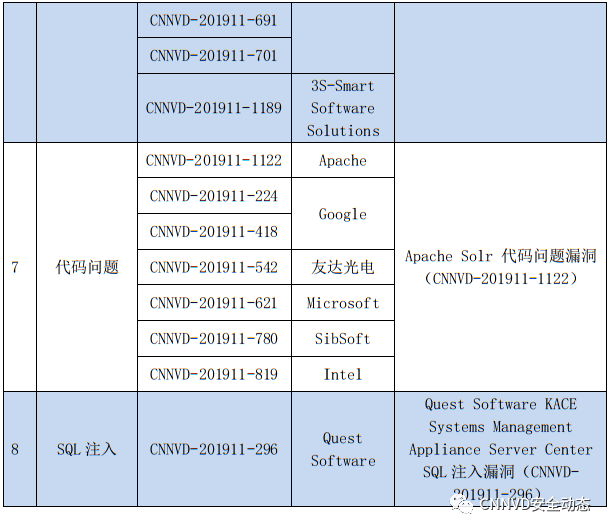

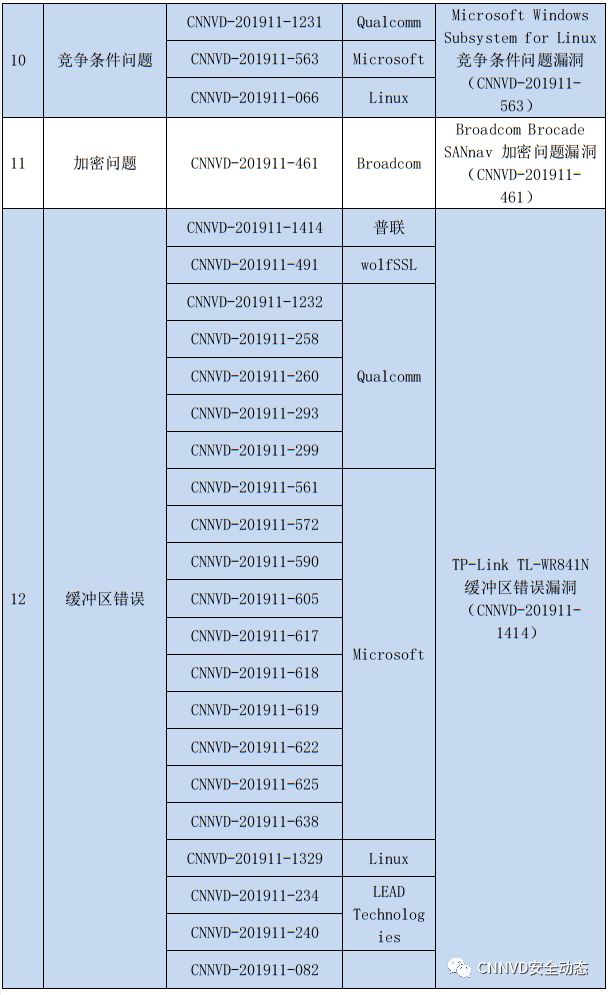

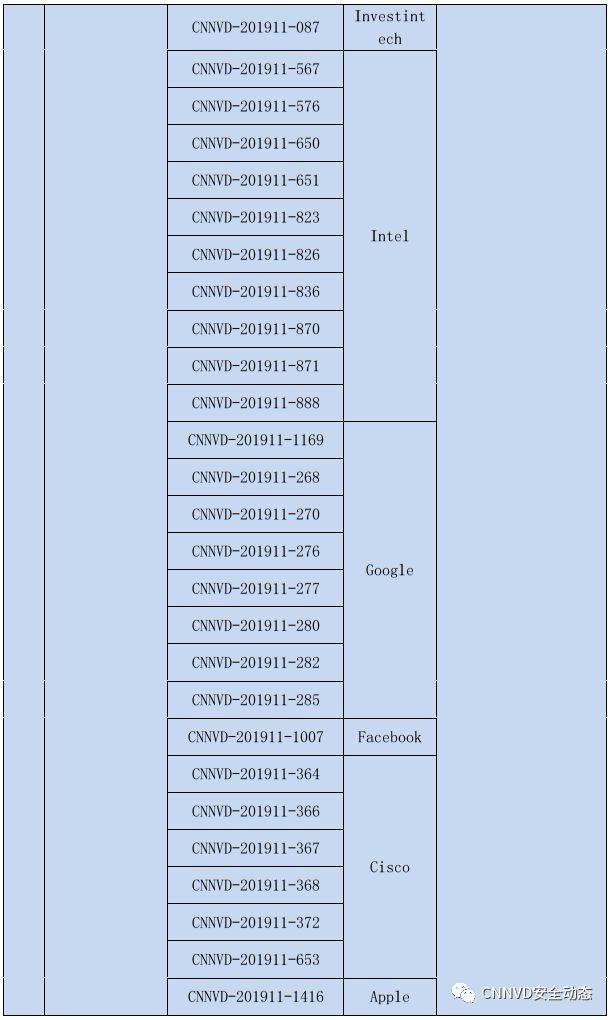

本月超危漏洞共126个,其中重要漏洞实例如表5所示。

表5 2019年11月超危漏洞实例

1. Android System组件资源管理错误漏洞(CNNVD-201911-275)

Android是美国谷歌(Google)和开放手持设备联盟(简称OHA)的一套以Linux为基础的开源操作系统。System是其中的一个系统组件。

Android中的System组件存在资源管理错误漏洞。攻击者可利用该漏洞执行代码。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://source.android.com/security/bulletin/2019-11-01

2.NetApp ONTAP Select Deploy administration utility 注入漏洞(CNNVD-201911-1253)

NetApp ONTAP Select Deploy administration utility是美国NetApp公司的一款用于部署和管理ONTAP Select群集的管理实用程序。

NetApp ONTAP Select Deploy administration utility 2.11.2版本至2.12.2版本中存在注入漏洞。远程攻击者可利用该漏洞打开并使用特权账户。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://security.netapp.com/advisory/ntap-20191121-0001/

3. Microsoft Windows和Microsoft Windows Server 输入验证错误漏洞(CNNVD-201911-553)

Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品。Microsoft Windows是一套个人设备使用的操作系统。Microsoft Windows Server是一套服务器操作系统。

Microsoft Windows和Microsoft Windows Server中存在输入验证错误漏洞。攻击者可利用该漏洞绕过安全限制,执行未授权的操作。以下产品及版本受到影响:

-Microsoft Windows 10

-Microsoft Windows 10版本1607

-Microsoft Windows 10版本1709

-Microsoft Windows 10版本1803

-Microsoft Windows 10版本1809

-Microsoft Windows 10版本1903

-Microsoft Windows 7 SP1

-Microsoft Windows 8.1

-Microsoft Windows RT 8.1

-Microsoft Windows Server 2008 SP2

-Microsoft Windows Server 2008 R2 SP1

-Microsoft Windows Server 2012

-Microsoft Windows Server 2012 R2

-Microsoft Windows Server 2016

-Microsoft Windows Server 2019

-Microsoft Windows Server版本1803

- Microsoft Windows Server版本1903

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1384

4.Apache CXF 授权问题漏洞(CNNVD-201911-342)

Apache CXF是美国阿帕奇(Apache)软件基金会的一个开源的Web服务框架。该框架支持多种Web服务标准、多种前端编程API等。

Apache CXF 3.3.4之前版本和3.2.11之前版本中的访问令牌服务存在授权问题漏洞。攻击者可利用该漏洞绕过安全限制。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

http://cxf.apache.org/security-advisories.data/CVE-2019-12419.txt.asc

5. ABB Relion 670 Series 路径遍历漏洞(CNNVD-201911-1410)

ABB Relion 670 Series是瑞士ABB公司的一款输电保护控制设备。

ABB Relion 670 Series中存在路径遍历漏洞。攻击者可借助请求中特制的路径利用该漏洞读取或删除被限制目录之外的文件。以下产品及版本受到影响:

-ABB Relion 670 Series 1p1r26及之前版本

-ABB Relion 670 Series 1.2.3.17及之前版本

-ABB Relion 670 Series 2.0.0.10及之前版本(RES670 2.0.0.4及之前版本)

-ABB Relion 670 Series 2.1.0.1及之前版本

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.abb.com

6.Google Chrome 缓冲区错误漏洞(CNNVD-201911-1340)

Google Chrome是美国谷歌(Google)公司的一款Web浏览器。

Google Chrome 75.0.3770.142之前版本中存在安全漏洞。远程攻击者可借助特制的HTML页面利用该漏洞造成堆损坏。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://chromereleases.googleblog.com/2019/07/stable-channel-update-for-desktop.html

7.Apache Solr 代码问题漏洞(CNNVD-201911-1122)

Apache Solr是美国阿帕奇(Apache)软件基金会的一款基于Lucene(一款全文搜索引擎)的搜索服务器。该产品支持层面搜索、垂直搜索、高亮显示搜索结果等。

Apache Solr 8.1.1版本和8.2.0版本中存在代码问题漏洞,该漏洞源于程序没有安全地设置默认solr.in.sh配置文件的ENABLE_REMOTE_JMX_OPTS配置选项。攻击者可利用该漏洞向Solr服务器上传恶意代码。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://lists.apache.org/thread.html/6640c7e370fce2b74e466a605a46244ccc40666ad9e3064a4e04a85d@%3Csolr-user.lucene.apache.org%3E

8. Quest Software KACE Systems Management Appliance Server Center SQL注入漏洞(CNNVD-201911-296)

Quest Software KACE Systems Management Appliance(SMA)是美国Quest Software公司的一款系统管理设备。该产品支持IT资产管理、服务器管理与监控、软件许可管理和补丁管理等功能。Server Center是其中的一个服务台程序。

Quest Software KACE SMA Server Center 9.1.317版本中的software_library.php文件的‘order[0][column]’和‘order[0][dir]’参数存在SQL注入漏洞。攻击者可利用该漏洞查看,添加,修改或删除后端数据库中的信息。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://support.quest.com/zh-cn/kb/311388/quest-response-to-certezza-vulnerability-report

1.4.2 高危漏洞实例

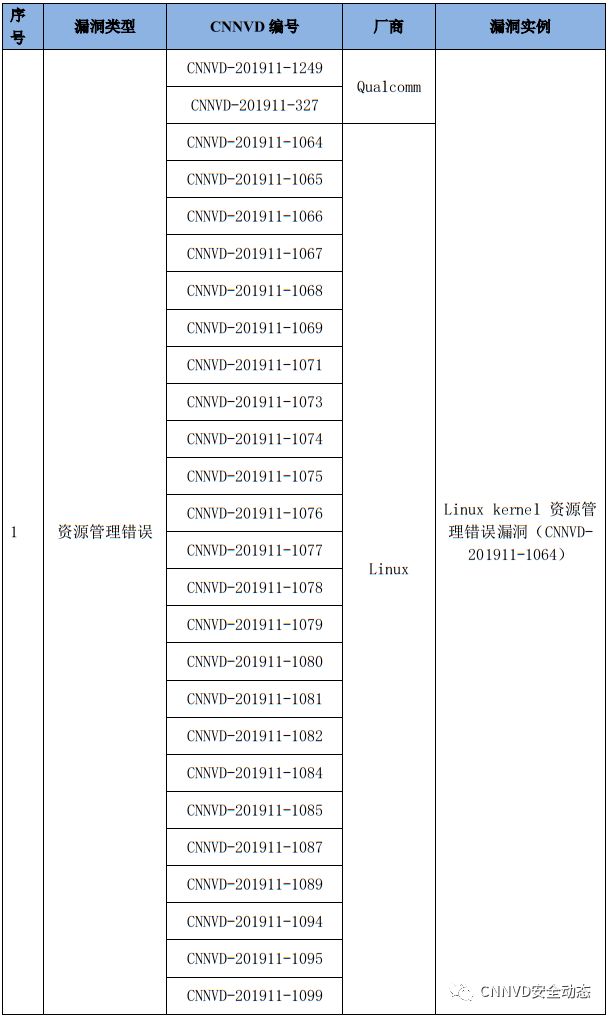

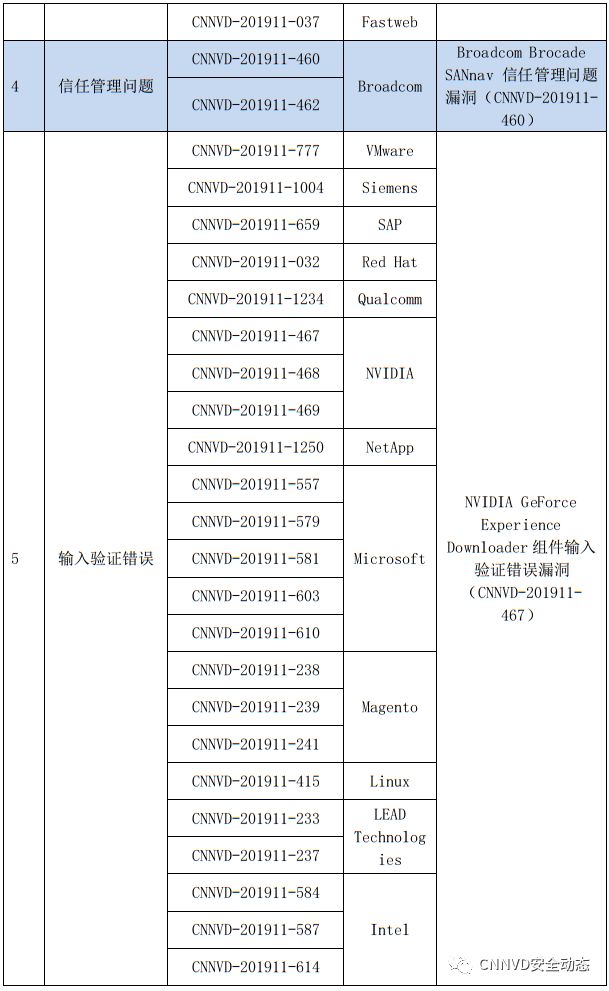

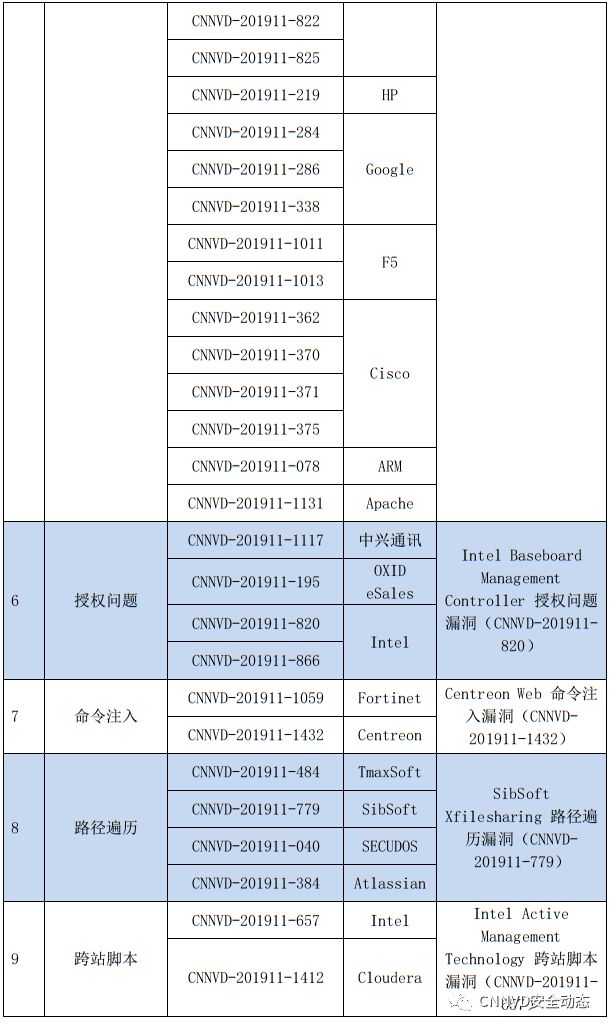

本月高危漏洞共479个,其中重要漏洞实例如表6所示。

表6 2019年11月高危漏洞实例

1. Linux kernel 资源管理错误漏洞(CNNVD-201911-1064)

Linux kernel是美国Linux基金会发布的开源操作系统Linux所使用的内核。

Linux kernel 5.3.11之前版本中的drivers/gpu/drm/v3d/v3d_gem.c文件的‘v3d_submit_cl_ioctl()’函数存在资源管理错误漏洞。攻击者可利用该漏洞造成拒绝服务(内存消耗)。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://github.com/torvalds/linux/commit/29cd13cfd7624726d9e6becbae9aa419ef35af7f

2. ZTE ZXCDN IAMWEB 注入漏洞(CNNVD-201911-1299)

ZTE ZXCDN IAMWEB是中国中兴通讯(ZTE)公司的一款身份认证产品。

ZTE ZXCDN IAMWEB V6.01.03.01版本中存在注入漏洞。攻击者可利用该漏洞向管理页面注入恶意代码,泄露用户信息。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

http://support.zte.com.cn/support/news/LoopholeInfoDetail.aspx?newsId=1011863

3.Fastweb FASTGate 信息泄露漏洞(CNNVD-201911-037)

Fastweb FASTGate是意大利Fastweb公司的一款调制解调器。

Fastweb FASTGate 1.0.1b版本中存在信息泄露漏洞。攻击者可通过将check_pwd返回值由0更改成1利用该漏洞查看管理控制台的全部Web页面。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.fastweb.it

4.Broadcom Brocade SANnav 信任管理问题漏洞(CNNVD-201911-460)

Broadcom Brocade SANnav是美国博通(Broadcom)公司的一套SAN管理平台。

Broadcom Brocade SANnav 2.0之前版本中存在信任管理问题漏洞,该漏洞源于程序使用了硬编码密码。本地攻击者可利用该漏洞访问后端数据库并获取权限。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.broadcom.com/support/fibre-channel-networking/security-advisories/brocade-security-advisory-2019-866

5.NVIDIA GeForce Experience Downloader组件输入验证错误漏洞(CNNVD-201911-467)

NVIDIA GeForce Experience是美国英伟达(NVIDIA)公司的一套显卡自动更新工具.该产品能够自动更新显卡驱动程序,并支持显卡性能管理和优化等。Downloader是其中的一个下载组件。

NVIDIA GeForce Experience 3.20.1之前版本中的Downloader组件存在输入验证错误漏洞。攻击者可借助恶意的输入利用该漏洞执行代码,造成拒绝服务或泄露信息。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://nvidia.custhelp.com/app/answers/detail/a_id/4860

6.Intel Baseboard Management Controller 授权问题漏洞(CNNVD-201911-820)

Intel Baseboard Management Controller(BMC)是美国英特尔(Intel)公司的一款基板管理控制器。

Intel BMC中存在授权问题漏洞。本地攻击者可利用该漏洞泄露信息并/或造成拒绝服务。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00313.html

7.Centreon Web 命令注入漏洞(CNNVD-201911-1432)

Centreon Web是法国Centreon公司的一套开源的系统监控工具 。该产品主要提供对网络、系统和应用程序等资源的监控功能。

Centreon Web 19.04.3及之前版本中的include/configuration/configObject/traps-mibs/formMibs.php页面存在命令注入漏洞,该漏洞源于程序没有正确过滤‘mnftr’参数。攻击者可利用该漏洞直接注入Linux命令。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://github.com/centreon/centreon/pull/8023

8.SibSoft Xfilesharing 路径遍历漏洞(CNNVD-201911-779)

SibSoft Xfilesharing是俄罗斯SibSoft公司的一套文件共享解决方案。

SibSoft Xfilesharing 2.5.1及之前版本中存在路径遍历漏洞。攻击者可利用该漏洞读取任意文件。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://sibsoft.net

9.Intel Active Management Technology 跨站脚本漏洞(CNNVD-201911-657)

Intel Active Management Technology(AMT)是美国英特尔(Intel)公司的一套以硬件为基础的计算机远程主动管理技术软件。

Intel AMT中的子系统存在跨站脚本漏洞。攻击者可利用该漏洞提升权限。以下产品及版本受到影响:

- Intel AMT 11.8.70之前版本

- Intel AMT 11.11.70之前版本

- Intel AMT 11.22.70之前版本

- Intel AMT 12.0.45之前版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00241.html

10. Microsoft Windows Subsystem for Linux 竞争条件问题漏洞(CNNVD-201911-563)

Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品。Microsoft Windows是一套个人设备使用的操作系统。Microsoft Windows Server是一套服务器操作系统。Windows Subsystem for Linux是其中的一个Linux子系统。

Microsoft Windows Subsystem for Linux中存在竞争条件问题漏洞。攻击者可借助特制的应用程序利用该漏洞以提升的权限执行代码。以下产品及版本受到影响:

- Microsoft Windows 10版本1709

- Microsoft Windows 10版本1803

- Microsoft Windows 10版本1809

- Microsoft Windows 10版本1903

- Microsoft Windows Server 2019

- Microsoft Windows Server版本1803

- Microsoft Windows Server版本1903

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1416

11. Broadcom Brocade SANnav 加密问题漏洞(CNNVD-201911-461)

Broadcom Brocade SANnav是美国博通(Broadcom)公司的一套SAN管理平台。

Broadcom Brocade SANnav 2.0之前版本的PBE算法中加密密钥生成过程存在加密问题漏洞。攻击者可利用该漏洞解密密码。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.broadcom.com/support/fibre-channel-networking/security-advisories/brocade-security-advisory-2019-867

12.TP-Link TL-WR841N 缓冲区错误漏洞(CNNVD-201911-1414)

TP-Link TL-WR841N是中国普联(TP-Link)公司的一款无线路由器。

TP-LINK TL-WR841N中的Web服务(默认情况下监听TCP 80端口)存在缓冲区错误漏洞,该漏洞源于程序没有正确验证用户提交数据的长度。远程攻击者可利用该漏洞执行任意代码。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.tp-link.com/us/support/download/tl-wr841n/#Firmware

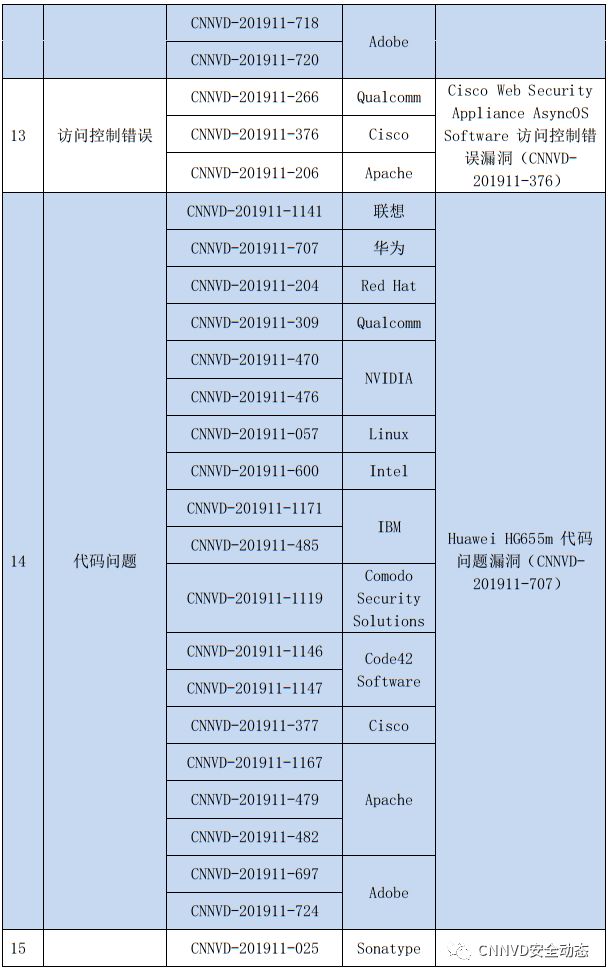

13.Cisco Web Security Appliance AsyncOS Software 访问控制错误漏洞(CNNVD-201911-376)

Cisco Web Security Appliance(WSA)是美国思科(Cisco)公司的一款Web安全设备。该设备提供基于SaaS的访问控制、实时网络报告和追踪、制定安全策略等功能。AsyncOS Software是使用在其中的一套操作系统。

Cisco WSA中的AsyncOS Software存在访问控制错误漏洞,该漏洞源于程序对Web管理界面中的URL进行了错误授权控制。攻击者可通过发送特制的HTTP请求利用该漏洞更改管理员密码,提升权限或重置配置信息,造成拒绝服务。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20191106-wsa-unauth-devreset

14.Huawei HG655m 代码问题漏洞(CNNVD-201911-707)

Huawei HG655m是中国华为(Huawei)公司的一款调制解调器。

Huawei HG655m中存在代码问题漏洞。该漏洞源于外部输入数据构造可执行命令过程中,网络系统或产品未正确过滤其中的特殊元素。攻击者可利用该漏洞执行非法命令。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.huawei.com/cn/psirt/security-notices/huawei-sn-20180327-01-hg655m-cn

15.Mersive Technologies Solstice Pods 操作系统命令注入漏洞(CNNVD-201708-824)

Mersive Technologies Solstice Pods是美国Mersive Technologies公司的一套无线演示解决方案。

Mersive Technologies Solstice Pods中存在操作系统命令注入漏洞。攻击者可利用该漏洞以root用户身份执行任意命令。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.mersive.com

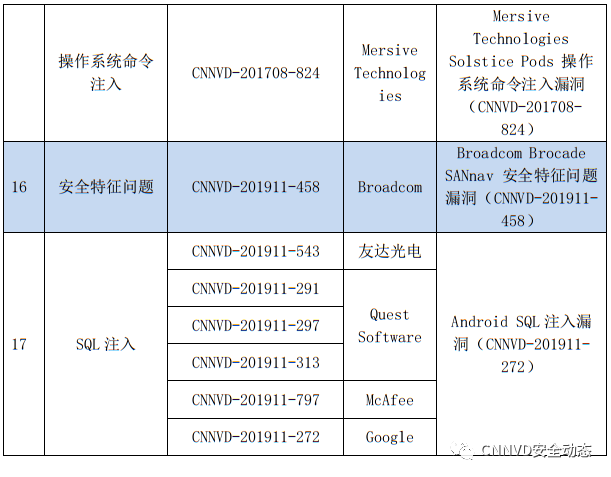

16.Broadcom Brocade SANnav 安全特征问题漏洞(CNNVD-201911-458)

Broadcom Brocade SANnav是美国博通(Broadcom)公司的一套SAN管理平台。

Broadcom Brocade SANnav 2.0之前版本中存在安全特征问题漏洞。远程攻击者可利用该漏洞暴力破解有效的会话ID。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.broadcom.com/support/fibre-channel-networking/security-advisories/brocade-security-advisory-2019-864

17.Android SQL注入漏洞(CNNVD-201911-272)

Android是美国谷歌(Google)和开放手持设备联盟(简称OHA)的一套以Linux为基础的开源操作系统。

Android中的TvProvider.java文件的createProjectionMapForQuery存在注入漏洞。攻击者可利用该漏洞泄露信息。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://source.android.com/security/bulletin/2019-11-01

二、接报漏洞情况

本月接报漏洞共计8708个,其中信息技术产品漏洞(通用型漏洞)148个,网络信息系统漏洞(事件型漏洞)8560个。

表7 2019年11月漏洞接报情况

三、重大漏洞预警

3.1 关于Adobe多个漏洞的预警

本月,Adobe官方发布了多个安全漏洞的公告,包括Adobe Bridge CC 安全漏洞(CNNVD-201911-720、CVE-2019-8239)、Adobe Media Encoder 缓冲区错误漏洞(CNNVD-201911-715、CVE-2019-8241)、Adobe Illustrator CC 安全漏洞(CNNVD-201911-697、CVE-2019-7962)、Adobe Animate CC 安全漏洞(CNNVD-201911-684、CVE-2019-7960)等多个漏洞。成功利用上述漏洞的攻击者可以在目标系统上执行任意代码、获取用户数据,提升权限等。Adobe多个产品和系统受漏洞影响。目前,Adobe官方已经发布漏洞修复补丁,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

本次漏洞公告涉及Adobe 多个产品,具体漏洞详情如下:

漏洞名称 | 漏洞介绍 | 修复建议 | |

1 | Adobe Bridge CC 安全漏洞(CNNVD-201911-720、CVE-2019-8239) | 基于Window和macOS平台的Adobe Bridge CC 9.1及之前版本中存在安全漏洞。攻击者可利用该漏洞获取敏感信息。 | https://helpx.adobe.com/security/products/bridge/apsb19-53.html |

2 | Adobe Bridge CC 安全漏洞(CNNVD-201911-718、CVE-2019-8240) | 基于Window和macOS平台的Adobe Bridge CC 9.1及之前版本中存在安全漏洞。攻击者可利用该漏洞获取敏感信息。 | https://helpx.adobe.com/security/products/bridge/apsb19-53.html |

3 | Adobe Media Encoder 缓冲区错误漏洞(CNNVD-201911-715、CVE-2019-8241) | 基于Window和macOS平台的Adobe Media Encoder 13.1及之前版本中存在缓冲区错误漏洞。攻击者可利用该漏洞获取敏感信息。 | https://helpx.adobe.com/security/products/media-encoder/apsb19-52.html |

4 | Adobe Media Encoder 缓冲区错误漏洞(CNNVD-201911-712、CVE-2019-8242) | 基于Window和macOS平台的Adobe Media Encoder 13.1及之前版本中存在缓冲区错误漏洞。攻击者可利用该漏洞获取敏感信息。 | https://helpx.adobe.com/security/products/media-encoder/apsb19-52.html |

5 | Adobe Media Encoder 缓冲区错误漏洞(CNNVD-201911-710、CVE-2019-8243) | 基于Window和macOS平台的Adobe Media Encoder 13.1及之前版本中存在缓冲区错误漏洞。攻击者可利用该漏洞获取敏感信息。 | https://helpx.adobe.com/security/products/media-encoder/apsb19-52.html |

6 | Adobe Media Encoder 缓冲区错误漏洞(CNNVD-201911-704、CVE-2019-8244) | 基于Window和macOS平台的Adobe Media Encoder 13.1及之前版本中存在缓冲区错误漏洞。攻击者可利用该漏洞获取敏感信息。 | https://helpx.adobe.com/security/products/media-encoder/apsb19-52.html |

7 | Adobe Media Encoder 缓冲区错误漏洞(CNNVD-201911-701、CVE-2019-8246) | 基于Window和macOS平台的Adobe Media Encoder 13.1及之前版本中存在缓冲区错误漏洞。攻击者可利用该漏洞执行代码。 | https://helpx.adobe.com/security/products/media-encoder/apsb19-52.html |

8 | Adobe Illustrator CC 安全漏洞(CNNVD-201911-697、CVE-2019-7962) | 基于Window平台的Adobe Illustrator CC 2019 23.1及之前版本中存在安全漏洞。攻击者可利用该漏洞提升权限。 | https://helpx.adobe.com/security/products/illustrator/apsb19-36.html |

9 | Adobe Illustrator CC 安全漏洞(CNNVD-201911-691、CVE-2019-8247) | 基于Window平台的Adobe Illustrator CC 2019 23.1及之前版本中存在安全漏洞。攻击者可利用该漏洞执行代码。 | https://helpx.adobe.com/security/products/illustrator/apsb19-36.html |

10 | Adobe Illustrator CC 安全漏洞(CNNVD-201911-688、CVE-2019-8248) | 基于Window平台的Adobe Illustrator CC 2019 23.1及之前版本中存在安全漏洞。攻击者可利用该漏洞执行代码。 | https://helpx.adobe.com/security/products/illustrator/apsb19-36.html |

11 | Adobe Animate CC 安全漏洞(CNNVD-201911-684、CVE-2019-7960) | 基于Window平台的Adobe Animate CC 2019 19.2.1及之前版本中存在安全漏洞。攻击者可利用该漏洞提升权限。 | https://helpx.adobe.com/security/products/animate/apsb19-34.html |

3.2 关于微软多个漏洞的预警

本月,微软官方发布了多个安全漏洞的公告,包括Windows Hyper-V 远程代码执行漏洞(CNNVD-201911-538、CVE-2019-0721)、脚本引擎内存损坏漏洞(CNNVD-201911-619、CVE-2019-1426)、Microsoft Exchange 远程代码执行漏洞(CNNVD-201911-621、CVE-2019-1373)、Microsoft Excel 远程代码执行漏洞(CNNVD-201911-618、CVE-2019-1448)等多个漏洞。成功利用上述漏洞的攻击者可以在目标系统上执行任意代码、获取用户数据,提升权限等。微软多个产品和系统受漏洞影响。目前,微软官方已经发布漏洞修复补丁,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

.漏洞简介

本次漏洞公告涉及Microsoft Windows系统 、 Microsoft Edge、Microsoft Exchange 、Microsoft Office 、Microsoft Excel、VBScript 、Win32k 、Jet 数据库、Windows Media Foundation等Windows平台下应用软件和组件。微软多个产品和系统版本受漏洞影响,具体影响范围可访问https://portal.msrc.microsoft.com/zh-cn/security-guidance查询,漏洞详情如下:

1、Windows Hyper-V 远程代码执行漏洞(CNNVD-201911-538、CVE-2019-0721)(CNNVD-201911-579 、CVE-2019-1397)(CNNVD-201911-581、CVE-2019-1398))(CNNVD-201911-557、CVE-2019-1389)

漏洞简介:当主机服务器上的 Windows Hyper-V 网络交换机无法正确验证来宾操作系统上已通过身份验证的用户输入时,会触发远程代码执行漏洞。攻击者可以在来宾操作系统上运行经特殊设计的应用程序来利用此漏洞,从而执行任意代码。

2、脚本引擎内存损坏漏洞(CNNVD-201911-619、CVE-2019-1426)(CNNVD-201911-617、CVE-2019-1427)(CNNVD-201911-622、CVE-2019-1429)

漏洞简介:脚本引擎在 Microsoft Edge(基于 HTML)处理内存中对象的方式时存在远程代码执行漏洞。该漏洞可能以一种攻击者可以在当前用户的上下文中执行任意代码的方式损坏内存。成功利用该漏洞的攻击者可以获得与当前用户相同的用户权限,如果当前用户使用管理用户权限登录,攻击者便可控制受影响的系统,随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。

3、Microsoft Exchange 远程代码执行漏洞(CNNVD-201911-621、CVE-2019-1373)

漏洞简介:通过 PowerShell 对元数据进行反序列化的过程中,会触发Microsoft Exchange远程代码执行漏洞。成功利用此漏洞的攻击者可以在已登录用户的上下文中运行任意代码。

4、Microsoft Excel 远程代码执行漏洞(CNNVD-201911-618、CVE-2019-1448)

漏洞简介:当 Microsoft Excel 软件无法正确处理内存中的对象时,该软件中存在远程代码执行漏洞。成功利用此漏洞的攻击者可以在当前用户的上下文中运行任意代码。如果当前用户使用管理员权限登录,那么攻击者就可以控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。

5、Microsoft Windows Media Foundation 远程代码执行漏洞(CNNVD-201911-625、CVE-2019-1430)

漏洞简介:当 Windows Media Foundation 不正确地分析经特殊设计的 QuickTime 媒体文件时,会触发远程执行代码漏洞。成功利用此漏洞的攻击者会获得与本地用户相同的用户权限,若要利用该漏洞,攻击者必须向用户发送一个经特殊设计的 QuickTime 文件,然后诱使用户打开该文件, QuickTime 文件将在目标系统上执行攻击者设计的恶意代码。

6、VBScript 远程代码执行漏洞(CNNVD-201911-561、CVE-2019-1390)

漏洞简介:VBScript 引擎处理内存中对象的方式中存在远程代码执行漏洞。成功利用该漏洞的攻击者可以获得与当前用户相同的用户权限。如果当前用户使用管理员用户权限登录,那么攻击者就可以控制受影响的系统。攻击者可随后安装程序、查看、更改或删除数据,或者创建拥有完全用户权限的新帐户。

7、Win32k 图形组件远程代码执行漏洞(CNNVD-201911-638、CVE-2019-1441)

漏洞简介:当 Windows 字体库不正确地处理经特殊设计的嵌入字体时,会触发远程代码执行漏洞。成功利用此漏洞的攻击者可以控制受影响系统,攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。

8、Jet 数据库引擎远程代码执行漏洞(CNNVD-201911-590、CVE-2019-1406)

漏洞简介:当 Windows Jet 数据库引擎不正确地处理内存中的对象时,存在远程执行代码漏洞。成功利用此漏洞的攻击者可以在受害者系统上执行任意代码,攻击者可以通过诱使受害者打开经特殊设计的文件来利用此漏洞。

9、OpenType 字体分析远程代码执行漏洞(CNNVD-201911-572、CVE-2019-1419)

漏洞简介:当 Windows Adobe Type Manager 库未正确处理经特殊设计的 OpenType 字体时,会触发远程代码执行漏洞。对于除 Windows 10 之外的所有系统,成功利用此漏洞的攻击者可以远程执行代码。对于运行 Windows 10 的系统,成功利用此漏洞的攻击者可以利用受限的特权和功能在 AppContainer 沙盒中执行代码。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。

.修复建议

目前,微软官方已经发布补丁修复了上述漏洞,建议用户及时确认漏洞影响,尽快采取修补措施。微软官方链接地址如下:

序号 | 漏洞名称 | 官方链接 |

1 | Windows Hyper-V 远程代码执行漏洞(CNNVD-201911-538、CVE-2019-0721)(CNNVD-201911-579 、CVE-2019-1397)(CNNVD-201911-581、CVE-2019-1398))(CNNVD-201911-557、CVE-2019-1389) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0721 https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1397 https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1398 https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1389 |

2 | 脚本引擎内存损坏漏洞(CNNVD-201911-619、CVE-2019-1426)(CNNVD-201911-617、CVE-2019-1427)(CNNVD-201911-622、CVE-2019-1429) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1426 https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1427 https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1429 |

3 | Microsoft Exchange 远程代码执行漏洞(CNNVD-201911-621、CVE-2019-1373) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1373 |

4 | Microsoft Excel 远程代码执行漏洞(CNNVD-201911-618、CVE-2019-1448) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1448 |

5 | Microsoft Windows Media Foundation 远程代码执行漏洞(CNNVD-201911-625、CVE-2019-1430) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1430 |

6 | VBScript 远程代码执行漏洞(CNNVD-201911-561、CVE-2019-1390) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1390 |

7 | Win32k 图形组件远程代码执行漏洞(CNNVD-201911-638、CVE-2019-1441) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1441 |

8 | Jet 数据库引擎远程代码执行漏洞(CNNVD-201911-590、CVE-2019-1406) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1406 |

9 | OpenType 字体分析远程代码执行漏洞(CNNVD-201911-572、CVE-2019-1419) | https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-1419 |

声明:本文来自CNNVD安全动态,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。