网络安全体系是一个复杂且综合的系统工程,涵盖了安全组织体系、安全技术体系和安全管理体系。

美国作为拥有最复杂的信息网络的国家之一,平均每5年就会出新的网络概念、新的网络架构和新的网络建设计划。关于美国的网络安全体系架构是怎么样的?其如何贯穿在美国的网络安全计划中、落实到具体机构的?带着这些困惑,和笔者一起,揭秘美国的网络安全体系架构。

安全体系模型

开头,先聊聊安全体系模型。国家级的网络安全体系必然不是一蹴而就,要探究如此庞大的体系架构,还是要理论先行。

过去几十年,美国提出了多个网络安全体系模型和框架,比较经典的如PDRR模型、P2DR模型、IATF框架和黄金标准框架,都广为人知并被国内广泛应用。

P2DR模型:基于时间的动态安全循环

安全=风险分析+执行策略+系统实施+漏洞监测+实时响应。

20世纪90年代末,美国国际互联网安全系统公司(ISS)提出了基于时间的自适应网络安全模型P2DR,该模型最大的特点是可以进行量化与数据证明。在使用加密、防火墙等静态防御工具的同时,P2DR模型利用检测工具来评估系统的安全状态,通过安全策略(Policy)、防护(Protection)、检测(Detection)和响应(Response),达到一个动态的安全循环。

PDRR模型:强调修复能力

这个阶段,安全的概念开始从信息安全扩展到了安全保障。由美国国防部提出的PDRR模型,集防护(Protection)、检测(Detection)、恢复(Recovery)、响应(Response)于一体,更强调自动故障修复能力。

IATF框架:纵深防御

IATF由美国国家安全局(NSA)制定并发布。通过将信息系统的信息保障技术层面划分成4个焦点域,局域计算环境、区域边界、网络和基础设施、支撑性基础设施,再在每个焦点域内,描述其特有的安全需求和相应的可控选择的技术措施,将信息基础设施的防护扩展到多层。

直到现在,IATF仍在不断完善和修订。

黄金标准框架:能力整合

2014年6月,NSA发布《美国国家安全体系黄金标准》(Community Gold Standard v2.0,CGS2.0)。可以说是基于美国国家安全系统信息保障的最佳实践。

黄金标准框架强调网络安全四大总体性功能:治理(Govern)、保护(Protect)、检测(Detect)和响应恢复(Respond & Recover)。值得注意的是,该框架没有给出解决方法,而是按照逻辑,将基础设施的系统性理解和管理能力、以及通过协同工作来保护组织安全的保护和检测能力整合在了一起,给出方法而不是”标准答案“。

虽然框架一直有所调整,但防御、检测、响应和恢复始终是核心所在,因此,就以 PDRR 模型为对照,看看美国网络安全体系如何在各机构层面铺开。

防护

关于网络空间安全防御,由于其涉及面非常广泛,加上很多内容作为机密文档并不公开,所以这里只是简单地介绍了美国在防御一块的所做的一些努力。

首先,近年来,美国组织了一些大规模的国家计划和战略,比较典型的就是国家级演习计划(下文会详细提及)。

此外, CNCI也是美国构建国家网络空间安全防御协调机制不能忽视的一个点。9·11事件后,美国于 2008 年发布第 54 号总统令,旨在从国家层面建设一个的综合的网络空间安全防御系统,核心即实施 CNCI。虽然CNCI自签署以来,因涉及国家安全的原因被列为高度机密,但从2008年底公开的12 项计划对其防护覆盖范围之广可见一斑。

CNCI :12个子计划

- 通过可信因特网连接(TIC)把联邦的企业级规模的网络作为一个单一的网络组织进行管理;

- 部署一个由遍布整个联邦的感应器组成的入侵检测系统;

- 寻求在整个联邦范围内部署入侵防御系统;

- 对研发工作进行协调并重新定向;

- 把当前的各网络行动中心相互连接起来,加强态势感知;

- 制定和实施一个覆盖整个政府部门的网络情报对抗计划;

- 增强涉密网络的安全;

- 扩大网络安全教育;

- 定义和制定能“超越未来”的持久的技术、战略与规划;

- 定义和发展持久的遏制战略与项目;

- 建立全方位的方法来实施全球供应链风险管理;

- 明确联邦的角色,将网络安全延伸到关键基础设施领域。

检测/态势感知

根据 CNCI,由 DHS 内的 NCSC 协调和综合来自六个中心的信息,从而提供横跨六个中心的态势感知与分析,并报告美国在情报、国防、国土安全、司法等方面的网络和系统状态。

注:NCSC 隶属于 DHS,7x24小时全天候工作,制定政策报告,基于已有威胁制定缓和措施,评估网络空间状态,其核心竞争力主要体现在国防和态势感知两个方面。

响应

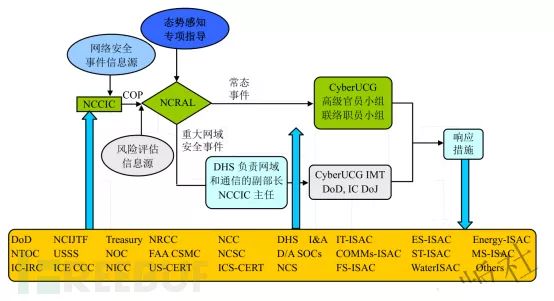

响应部分,可以通过一个简单的思维导图来看。美国针对安全事件的响应机制分为4个层面,国土安全、情报、国防和司法,每个领域由专门的机构来负责。

为什么要划分开来?对于美国,包括其他国家来说,单一的个人或是组织完成一个重大网络空间事件的响应工作显然是不现实的,各机构的协调是必须的。基于协作的理念,2010 年,美国针对全美国各个机构、国际合作伙伴之间在应对网络空间安全事件时的协调和稳定运行问题,制定了 NCIRP——非战争状态下,由 DHS 主导的对国家级网络空间安全事件的应急响应。

而NCCIC作为DHS的一个协调中心,其响应的信息来源分为2块:

1、与其有合作伙伴关系的机构通过特殊渠道共享的网络空间安全事件信息源;

2、自有信息源。

这些信息经过汇总和自身的COP——传输给 NCRAL 系统进行评估——NCRAL 系统在风险评估信息源和态势感知专项指导的参与下给出评估结果:常态事件或重大网络空间安全事件。

针对常态事件,CyberUCG 可以给出响应措施,并把这些响应措施反馈给与 NCCIC 有合作关系的机构或组织;

针对重大网络空间安全事件,DHS 中负责网络和通信的副部长负责直接与 NCCIC 协调召集组成 CyberUCG IMT,进行响应,并把响应措施通过特殊渠道反馈给与 NCCIC 有合作关系的机构或组织。

恢复

恢复,是安全事件响应的后续动作,主要是对各部门的响应实施情况提出意见,帮助其及时有效地恢复工作,降低损失。这一点就不详细展开了。

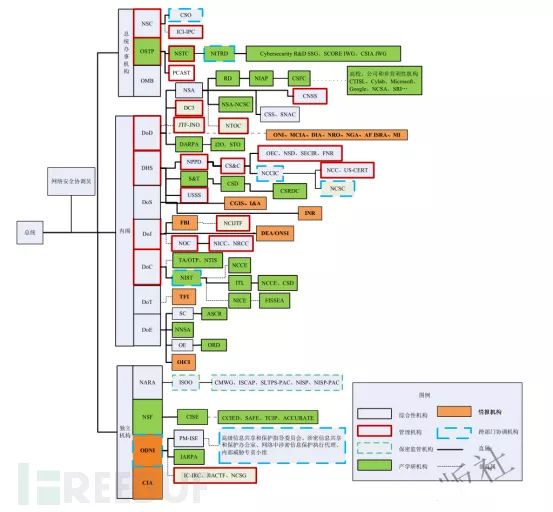

以上四点基本介绍了美国的网络安全体系如何在内部运作,鉴于出现的部门过多,可以对照:美国联邦政府的网络空间安全组织机构体系图:

来源:刘峰、林东岱等著《美国网络空间安全体系》

应急演习

在美国网络安全体系的梳理后,不得不谈谈应急演习。作为无风险的环境下,用以训练、评估和改进国家网络安全能力的重要手段,应急演习是国家网络安全体系的测试场。实战见能力,美国开展了Cyber Storm、Cyber Guard、Cyber Flag等比较典型、大型的年度网络空间安全演习。

以最出名的Cyber Storm为例,这是美国国土安全部(DHS)为了推动关键基础设施安全监测、应急响应能力,而举行的一个多国家、多联邦政府部门、多私营企业参与的协同演练。演习覆盖了演习规划、方案设计、实战和演习后优化等步骤,以此发现网络安全体系在防御、检测、响应、修复环节中的问题和待优化的地方,评估NCIRP的有效性。

理论模型——网络安全体系构建——演习实战的验证,让美国的网络空间安全体系不断优化运行。

在整个美国网络安全体系的研究过程中,可以深切地感受到,国家级网络空间安全是一个如此庞杂的体系,涵盖面广的同时各个因素又互相影响互相制约。由此,我国网络空间安全的工作开展,同样需要从全局的角度考虑各种变量,从而形成一个完整的动态的网络安全体系。

最后,和大家聊几句近年来话题度特别高的“网络战”。美国作为世界上第一个提出网络战概念,也是第一个将其应用于实战的国家,其网络安全体系往往与网络战挂钩,尤其是近年来美国启动大量针对性的国家级演习,更是透露出在网络战上的事前准备。不止如此,美国网络司令部也声名鹊起,取代美国国土安全部(DHS)成为美国网军的指挥主角。

要知道,自2010年全面运作以来,美国网络司令部就将原本各自为战的美军各部门统一了起来。2017年,特朗普宣布美国网络司令部升级,地位与中央司令部持平,到了2018年,其所辖的网络任务部队数量更是达到了133支,总人数约6200人。

可以说,在美国庞大的网络安全体系之下,基本形成了统一的网络战指挥体系,为其争夺网络空间霸权增加砝码。

*本文作者:kirazhou

声明:本文来自FreeBuf,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。