最近,卡巴斯基安全团队发现了一种新的恶意软件Plurox。这款名为Plurox的新恶意软件是一个多功能集成化非常强的木马程序。

卡巴斯基表示,尽管Plurox还处于早期测试阶段,但它有一些相当先进的特性,可以充当被感染主机的网络后门,可以横向传播,从而危害更多的系统,除此之外,还可以使用八个不同插件用来挖加密货币。

可以说,该恶意软件可以同时充当后门木马程序、自传播性病毒程序和挖矿程序等,是一个功能大而全的恶意软件。

1、Plurox的架构设计

该恶意软件(Plurox)在今年2月首次被发现,该恶意软件有多种功能归因于其模块化的架构。

恶意软件的核心包含一个主要组件,允许Plurox bot(受感染的主机)与命令和控制(C&C)服务器通信。

此通信组件位于Plurox恶意软件的核心。根据卡巴斯基的说法,Plurox用它来下载和运行已经感染的主机上的文件。这些附加的文件被命名为“插件”。

Kaspersky表示,它发现了8个专用于加密货币挖掘的插件(每个插件都侧重于各种硬件配置上的CPU/GPU挖掘)、1个UPnP插件和1个SMB插件。

2、Plurox的主要用途:加密货币挖矿

研究人员分析了恶意软件与C&C服务器的通信方式后表示,他们很快意识到,恶意软件的主要目的是挖掘加密货币。

卡巴斯基研究人员说:“在监控恶意软件的活动时,我们检测到了两个子网。

在一个子网中,Plurox机器人只接收挖掘模块,而在第二个子网中,所有模块都可以下载。

这两个单独的通信信道的目的目前未知; 但是,它表明在这两个子网中活动的主要功能是挖掘加密货币,并且最有可能是Plurox恶意软件被创建的主要原因。

3、SMB插件是一个重新打包的NSA漏洞

至于其他插件,Kasperksy说SMB插件是一个重新打包的EternalBlue,这是美国NSA开发的一个漏洞,2017年被一个神秘的黑客组织公开泄露。

EternalBlue目前被多个恶意软件团伙广泛使用,包括Plurox恶意软件。

SMB插件允许攻击者扫描本地网络,然后通过SMB协议(通过运行EternalBlue漏洞攻击)传播到有漏洞的工作站。

据研究人员称,Plurox的部分SMB插件似乎是从Trickster恶意软件使用的类似SMB插件复制而来的。

基于此,我们可以假设分析的样本来自同一源代码(Plurox插件中缺少Trickster插件中的注释行),如果根据这种分析,这可能意味着Plurox和Trickster的创建者可能存在某种关联性的。

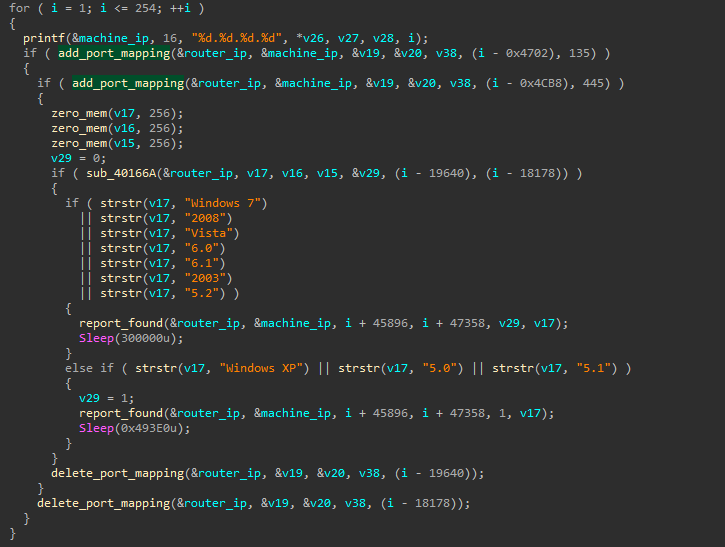

4、UPnP插件的灵感来源于另一个NSA漏洞

该恶意软件最牛逼的插件就是卡巴斯基所说的UPnP插件。此模块在受感染主机的本地网络上创建端口转发规则,有效地创建进入企业网络的隧道(后门),并绕过防火墙和其他安全防护设备。

根据卡巴斯基的说法,Plurox团队似乎从另一个被泄露的NSA漏洞EternalSilence(永恒沉默)中获得了这个插件的灵感。然而,他们并没有使用真正的EternalSilence代码,而是开发了自己的一个版本。

5、IOC信息

C&C servers178.21[.]11.90185.146[.]157.14337.140[.]199.65194.58[.]92.63obuhov2k[.]beget[.]techwebdynamicname[.]com37.46[.]131.250188.93[.]210.42

参考连接:https://securelist.com/plurox-modular-backdoor/91213/

声明:本文来自透雾,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。