导语

连续变量量子密钥分发是一种理论上可以提供无条件安全密钥分发的技术,具有广泛的应用前景。然而,实际的连续变量量子密钥分发系统中却存在着一些违背安全性证明中假设的不完美性,它们可能为窃听者打开安全漏洞来隐藏他们的窃听行为,从而成功地窃取安全密钥信息。虽然量子黑客攻击严重地影响了系统的实际应用安全性,但这些攻击均有相应完善的防御方案,从而有效地促进了系统的商业化应用。本文分别详细地展示了连续变量量子密钥分发系统硬件光路的信源、信道及信宿3个模块中不同的量子黑客攻击及防御策略,并对该研究方向进行了展望。

1、背景

量子密钥分发是量子密码领域中一个相对比较成熟的技术,可以使远距离的发信方Alice及收信方Bob通过量子信道来共享安全密钥。尽管量子信道中存在潜在的窃听者Eve,但是量子测不准原理及不可克隆原理在理论上保证了量子密钥分发系统无条件的安全性。目前,根据量子密钥分发的实现方式,可以分为离散变量量子密钥分发(Discrete-variable Quantum key Distribution,DVQKD)与连续变量量子密钥分发(Continuous-variable Quantum Key Distribution,CVQKD)。其中,利用成熟的相干探测技术来替代易受暗计数噪声影响的单光子探测技术的CVQKD系统可以很好地与经典的光通信系统兼容。此外,CVQKD系统还具有高密钥率、信号载体易制备等特点。因此,研究CVQKD对量子密码技术的实际应用与推广具有重要意义。

基于高斯调制相干态(Gaussian-modulated Coherent States,GMCS)的CVQKD是一个著名的方案。近年来,许多研究者们在实验室及外场试验实现了GMCS CVQKD。同时,在无限及有限码长情况下,GMCS CVQKD系统在集体攻击与相干攻击下的安全性也相继被证明。然而,在实际的GMCS CVQKD系统中存在着一些违背安全性证明假设的不完美性。Eve可以利用其中的一些不完美性来不留踪迹地窃取密钥信息,这是一种有效的量子黑客策略,如本振光抖动攻击、本振光校准攻击、波长攻击及饱和攻击等。量子黑客攻击严重地破坏了系统的实际应用安全性,因此必须有效防御这些量子黑客攻击才能保证连续变量量子密钥分发系统在实际应用中的安全性。

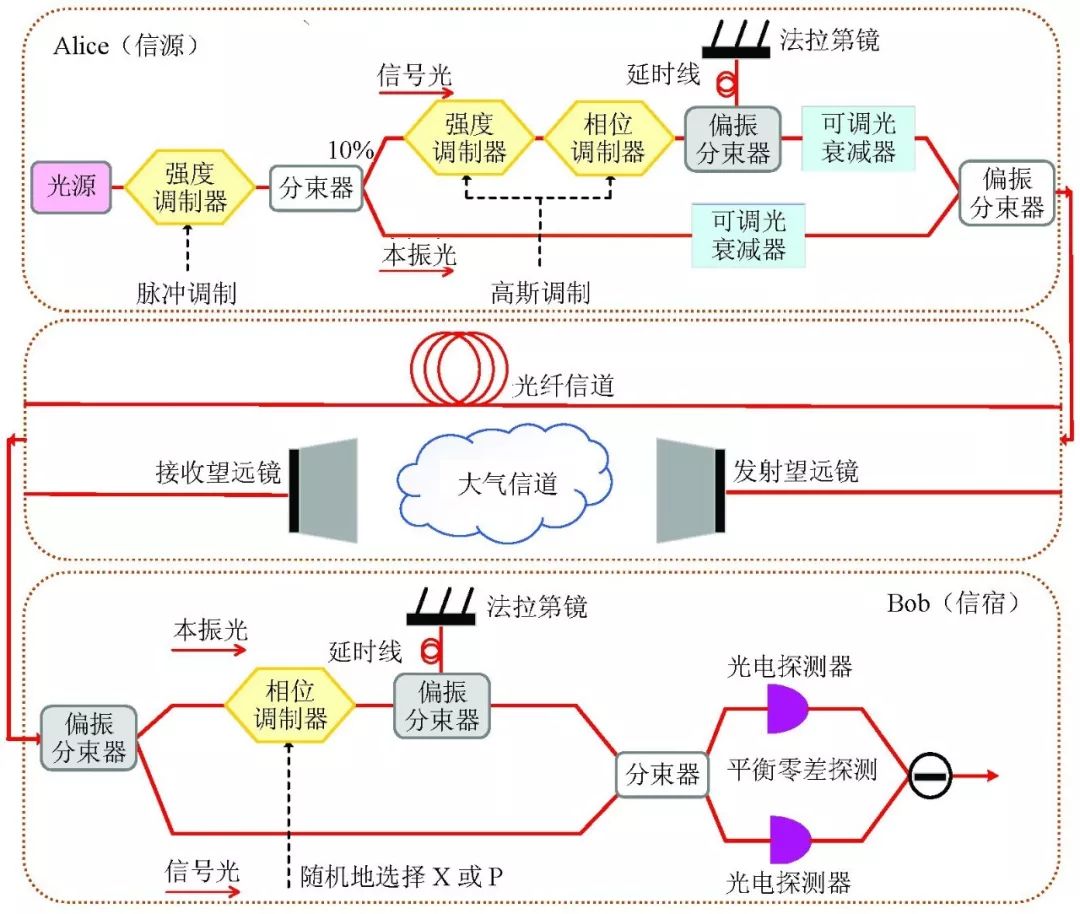

一个实际的GMCS CVQKD系统的硬件部分主要包括信源、量子信道及信宿2个模块(见图1)。本文主要介绍近两年来基于这3个模块所分别提出的几个不同的量子黑客攻击方法,并介绍相应的防御策略。最后,对GMCS CVQKD实际系统中的量子攻防研究进行了展望。

图1 GMCS CVQKD实际系统光路结构

2、CVQKD系统信宿中的量子黑客攻击

在GMCS CVQKD系统的收信方,Bob首先对收到的信号解复用,然后利用一个平衡零差或外差探测器对量子信号进行探测。在系统安全性理论证明中,相干探测的过程被假设为理想安全的。然而,实际的探测过程中却存在一些可以打开安全漏洞的不完美性。Eve可以利用这些不完美性来实施量子黑客攻击策略,进而掩盖经典的纠缠克隆攻击或截获重发攻击等来成功地窃取密钥信息。比如,Eve利用探测器有限的线性域来实施饱和攻击,还可以利用数据采集过程中的有限采样带宽效应以及分束器的波长相关性等来攻击系统。

最近,研究者们提出一种针对探测器的主动量子黑客策略,即探测致盲攻击。在探测致盲量子黑客攻击中,Eve通过量子信道向探测器的信号端输入合适的强光信号使探测器出现饱和效应,从而使其探测值偏离实际值,最终导致系统的信道过噪声被低估,系统的安全密钥率也将随之被高估,这表明Eve主动为自己打开了一个安全漏洞。因此,Eve可以通过探测致盲攻击对密钥信息进行毫无察觉地窃取。

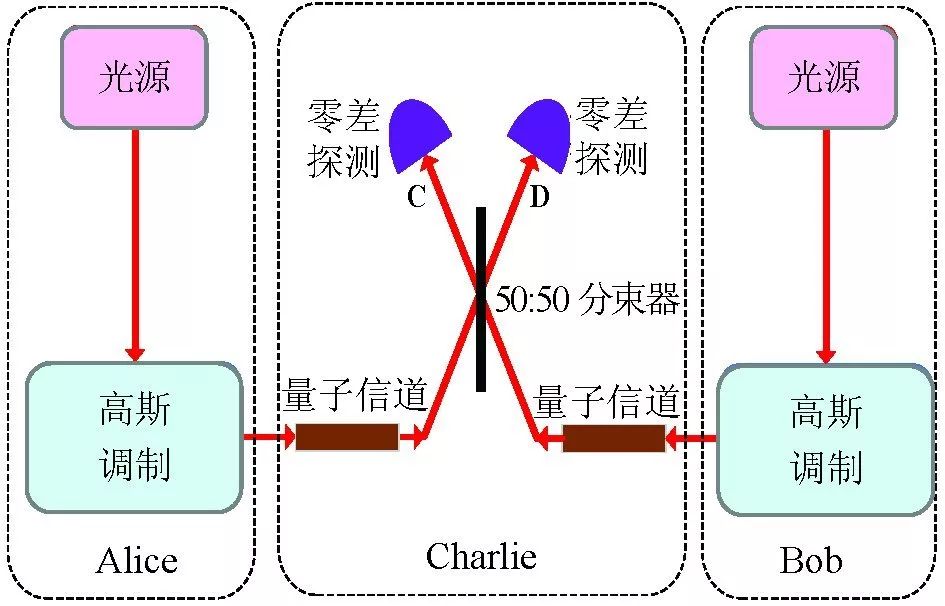

为了彻底关闭与探测相关的漏洞,研究者们设计了测量设备无关的GMCS CVQKD方案(见图2)。具体来说,Alice和Bob分别选择两组服从高斯分布的随机数序列,并基于这些随机数来制备高斯调制的相干态。随后,Alice和Bob通过各自的量子信道把制备好的相干态信号发送给一个非可信的第三方Charlie。Charlie将收到的相干态信号通过一个50:50的分束器进行干涉,干涉输出模式记为C和D。进一步,Charlie分别使用平衡零差探测器对模式C的正则位置分量及模式D的正则动量分量分别进行测量并公布其测量结果。进而,Bob根据公布的探测结果对数据进行修正,而Alice保留手中的数据不变。最后,Alice和Bob进行后处理得到安全的密钥。值得注意的是,该方案的源端变成了Eve与合法通信方Alice及Bob较量的最后战场。

图2 测量设备无关的GMCS CVQKD密钥分发方案

3、CVQKD系统信源中的量子黑客攻击

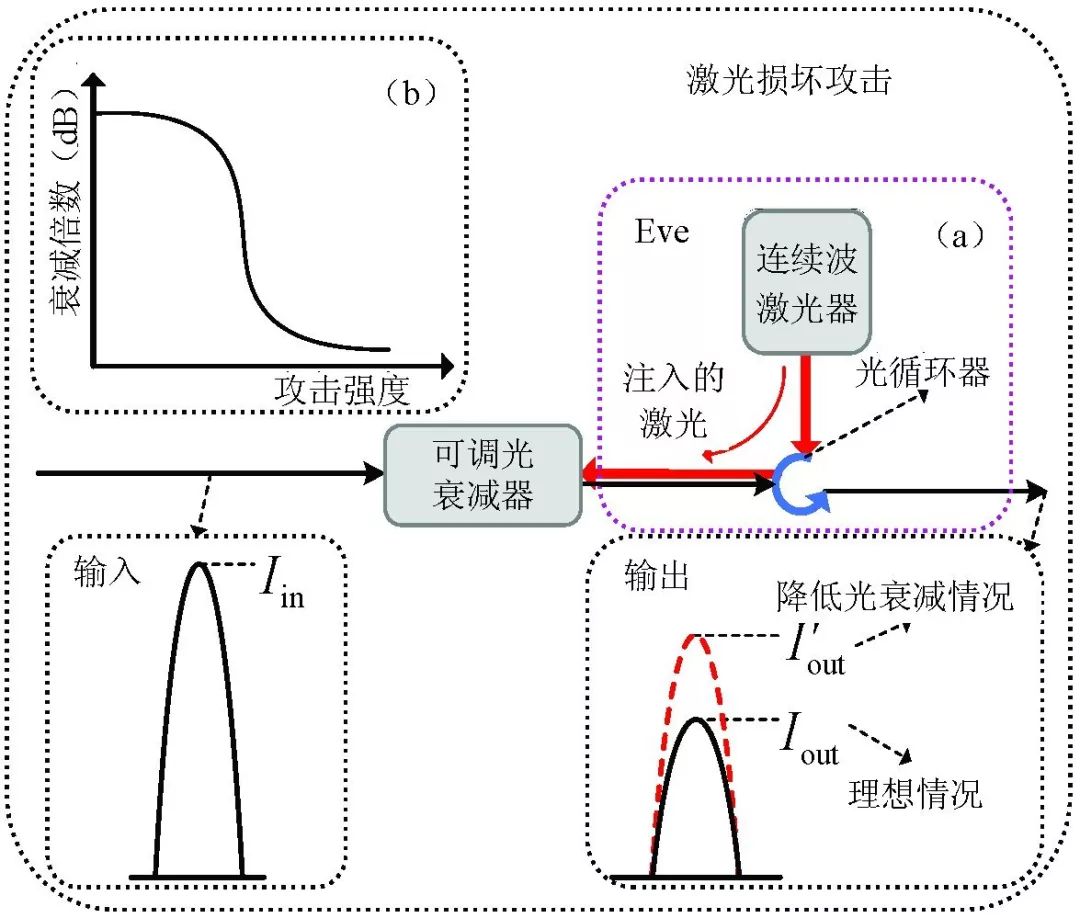

一个实际GMCS CVQKD系统的信源模块如图1中的Alice端所示。Alice首先将1550nm连续波激光器制备的光信号进行脉冲调制为合适的光脉冲信号。随后,光脉冲信号被分离为信号光与本振光两部分。Alice利用强度调制器和相位调制器通过高斯调制把密钥信息编码在信号光上,并通过时分复用及偏振复用技术与本振光一起传输。光衰减器可以将高斯调制的相干光信号与本振光信号调节到一个最优值来保证系统的安全性且使系统性能最优。在系统工作的过程中,光源的抖动及调制器工作参数的漂移均可引入一个恶化系统性能的过噪声,但这并不威胁系统的实际安全性。然而,最近研究者们发现了一种针对系统源端光衰减器的量子黑客攻击(见图3)。该量子黑客攻击策略中,Eve借助于激光损坏攻击来主动打开一个安全漏洞。具体的攻击方案为:Eve利用一个连续波激光器通过量子信道向光衰减器中注入一定强度的光信号来降低其衰减性能;降低的光衰减将导致传输的高斯调制相干态光信号的强度大于理想情况下的预设值。当Alice和Bob没有意识到这个改变时,则理想衰减情况下传输光信号的正则位置或动量值仍然被用于参数估计,这将导致系统的信道过噪声被低估,进而系统的安全密钥率被高估。上述分析表明Eve可以利用降低的光衰减来隐藏自己,而密钥率被高估的值则反映了Eve可以窃取到的密钥信息量。该量子黑客策略同样可以攻击能够移除所有探测边信道的连续变量测量设备无关的量子密钥分发系统。

图3 针对光衰减器的量子黑客攻击

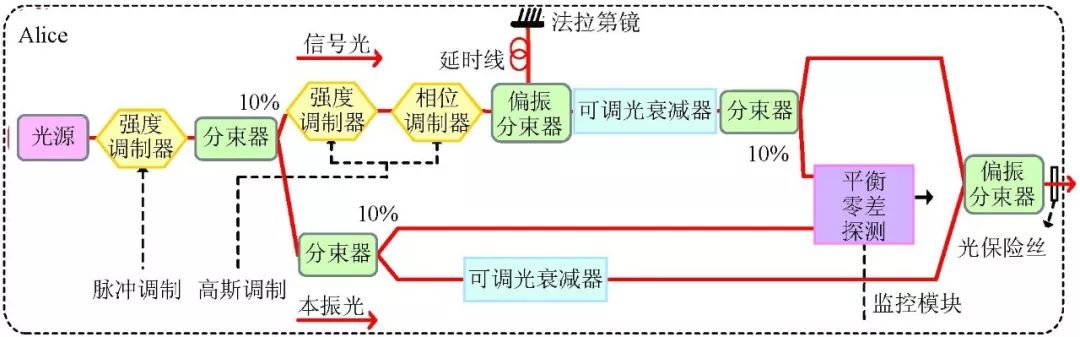

上述量子黑客攻击严重地威胁了系统的实际安全性,因此该攻击必须被有效地抵御后才能保证系统的实用性。由于系统的调制方差也是随之变化的,因此研究者们基于标准单路GMCS CVQKD系统设计了一个系统调制方差实时监测的方案来有效地抵御这个量子黑客攻击,图4展示了该抵御方案。Alice实时分离一部分经光衰减器衰减后的量子光信号及未衰减的本振光信号并输入到平衡零差探测器里面;随后,Alice根据探测的值统计求得系统实际的调制方差值,并与理想调制方差值进行对比即可求得传输光信号强度的变化倍数,进而精确地评估出系统实际的安全密钥率。同时,研究者们也为本地本振GMCS CVQKD系统设计了相应的实时监控方案来有效地抵御该量子黑客攻击。

图4 基于标准单路GMCS CVQKD系统发信方的光衰减实时监控方案

4、CVQKD系统信道中的量子黑客攻击

目前,GMCS CVQKD方案基于光纤量子信道已经进行了很多次试验验证,同时基于大气信道的密钥分发方案在理论上也得到了很好的研究。值得注意的是,无论光纤量子信道,还是大气量子信道,它们之中都存在潜在的窃听者Eve。在量子信道中,本振光信号与量子信号复用在一起传输,而作为经典的强本振光信号可能被Eve控制。在一个实际的CVQKD系统中,本振光信号可用作参考信号对量子信号进行相位补偿及偏振补偿,从而进行稳定的相干探测。因此,保证本振光信号的稳定性与安全性十分重要。然而,研究者们已经发现在量子信道中Eve可以操纵本振光信号来对系统进行本振光抖动攻击及本振光校准攻击进而成功地窃取密钥信息。同时,研究者们设计了散粒噪声实时监控方案来有效地抵御这些量子黑客攻击。另外,研究者们在数据后处理过程中利用峰谷搜索的方法来抵御校准攻击。本地本振GMCS CVQKD方案被研究者们设计并试验验证,该方案可以完全关闭源自本振光信号的安全漏洞。最近,研究者们还提出了利用机器学习技术来实时预测本振光强度的变化,从而反馈调整使其稳定的方案来关闭本振光抖动所打开的漏洞。

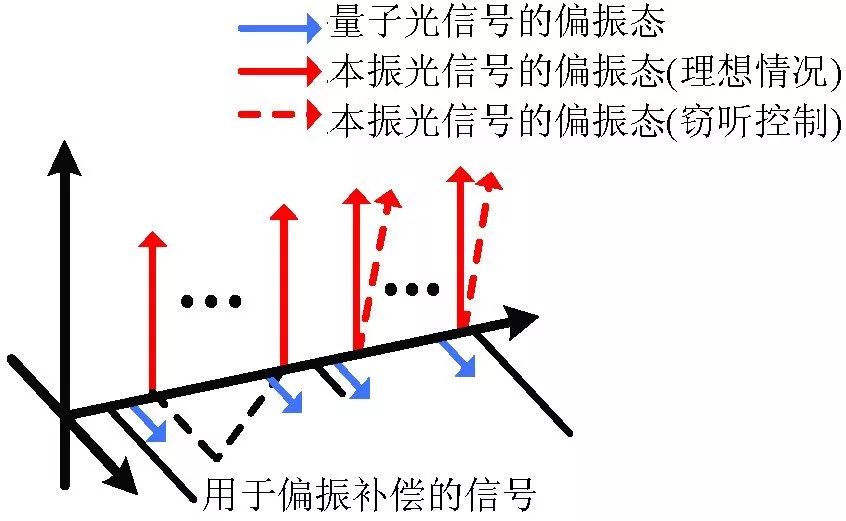

2018年,研究者们发现了一种新的基于本振光信号的量子黑客策略,即偏振攻击。在实际CVQKD系统中,量子信号容易受到环境变化的影响而发生偏振漂移。而弱量子信号的偏振态很难测定,由于量子信号与本振光信号一起传输,所受到的影响也是相同的,因此可以在探测端分离一小部分本振光信号来测量其偏振态并进行反馈补偿就可以同时补偿量子信号的偏振态;而未被测量的本振光信号的偏振态可能被Eve操纵。如图5所示,在理想的情况下,偏振补偿之后所有本振光信号的方位角与量子光信号的方位角应该是正交的。然而,Eve可以操纵未被测量的本振光的偏振态来降低系统实际的散粒噪声值,从而使探测器的探测量归一化后的值小于实际值,进而导致系统信道的过噪声被低估,系统的安全密钥率也随之被高估,这表明自己的窃听行为可以被成功地隐藏。需要注意的是,偏振攻击是在系统本振光没有被监控的情况下实施的。然而,现有的GMCS CVQKD系统中已经嵌入了散粒噪声实时监控模块,这可以有效防御该量子黑客攻击。

图5 量子信道中偏振攻击原理

5、结束语

连续变量量子密钥分发是一个理论上无条件安全的技术,受到了广泛关注。近几年,研究者们发现在实际GMCS CVQKD系统中,窃听者可以利用器件的不完美性所打开的安全漏洞,或者主动打开一个漏洞来掩盖自己的窃听行为,从而成功地窃取密钥信息,这是一种有效的量子黑客攻击策略。除了本文所提到的量子黑客攻击之外,CVQKD系统中还可能存在其他的实际安全性问题,比如本地本振CVQKD方案中的参考脉冲攻击、基于时钟同步信号抖动的攻击等。另外,Eve还可以利用机器学习技术来攻击大气信道下的CVQKD系统。通过这些量子黑客策略,发现Eve只需利用实际系统的不完美性来使Alice发送的高斯调制的相干态光信号的强度增大,或者使Bob探测的值小于实际值,则可使系统的信道过噪声被低估,进而成功地隐藏自己的窃听行为。上述所有量子黑客攻击都是在系统的硬件部分中进行的,而系统的软件部分,即后处理过程中也可能存在安全漏洞,比如多维协商的有限维效应。到目前为止,CVQKD实际系统中所提出的所有量子黑客攻击均有相应完善的防御方案,有效地保证了连续变量量子密钥分发系统实际应用的安全性。值得注意的是,量子黑客攻击并不影响CVQKD系统理论上的绝对安全性,而量子黑客攻防的研究是为了更好地促进CVQKD系统的实际应用。因此,连续变量量子密钥分发实际系统的安全性问题是一个重要的研究方向。发现漏洞并填补漏洞仍然是保证系统实际安全性最基本的措施。探索实现更简单且有效的防御方案是系统芯片化集成应用的必然要求。同时,设计一个新型可以有效地关闭所有漏洞的密钥分发方案也是一个重要的研究方向。

论文引用格式:

郑异, 黄鹏, 彭进业, 等. 连续变量量子密钥分发实际系统中量子攻防研究进展[J]. 信息通信技术与政策, 2019(10):43-48.

作者简介

郑异:西北大学信息科学与技术学院博士研究生

黄鹏:上海交通大学区域光纤通信网与新型光通信系统国家重点实验室副研究员

彭进业:西北大学信息科学与技术学院教授

曾贵华:上海交通大学区域光纤通信网与新型光通信系统国家重点实验室教授

本文刊于《信息通信技术与政策》2019年第10期

声明:本文来自信息通信技术与政策,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。