漏洞利用与强化的龟兔赛跑

假设攻击者武器化一个新漏洞的平均时间为 7 天,那么作为防御者的你,当你发现新的漏洞利用时,通常只有 72 小时进行系统强化加固。

平均而言,企业安全团队修复一个漏洞所需的时间比攻击者武器化和利用一个漏洞所需的时间长 15 倍。如果武器化需要 7 天,那么修补则需要 102 天。

漏洞一经披露,你便加入一场赛跑,不能抢先 “补牢”,便会 “亡羊”(漏洞被利用)。事实证明,我们的对手以博尔特的冲刺速度进行武器化,而我们大多数人在进行端点强化和应用关键补丁时,依然是离退休干部马拉松比赛的节奏。

FireEye 2018 年 1 月发布亚太地区网络攻击报告指出,全球地区网络攻击 “驻留时间(攻击者入侵网络到入侵被检测)”中位数为 99 天,亚太地区的网络攻击 “驻留时间” 中位数为172天。欧洲、中东和非洲的攻击驻留时间中位数为 106 天,美国为 99 天。

我们已经在现实中一次又一次地看到这种 “龟兔赛跑”(兔子不打盹)的局面上演,而且无数次血淋淋的事故告诉我们,龟速往往会导致灾难性的结果。

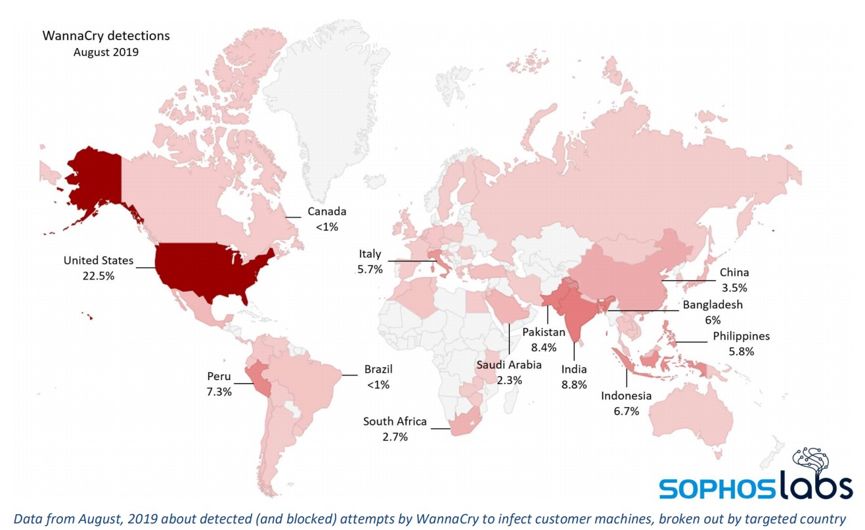

例如,微软在 2019 年 5 月的安全修复程序中修补了 BlueKeep,截至 2019 年 12 月,仍有 700,000 多台计算机处于风险中。同时,根据 Sophos 最近发布的关于 WannaCry 演变的报告表明,尽管补丁已经发布了两年多,依然有大量机器尚未安装补丁,WannaCry 不仅没有灭绝,而且 “香火旺盛”,不断“繁衍生息”。上图是 Sophos 对 2019 年 8 月全球客户设备的调查数据,可以看出 WannaCry 的变种攻击在美国、印度、秘鲁、菲律宾等全球多个国家依然非常活跃。

端点安全的下一个战场

一方面,端点安全革命的终点站不是云原生端点检测和响应 (EDR) 或者减少驻留时间。实际上,这些只是起点。不可否认,驻留时间是一个非常重要的安全指标,对不可接受的驻留时间宣战是第一波战斗。但这只是序幕,端点安全的下一个战场将 “向左移动”,从大幅缩短暴露时间开始,同时引入一个非常重要的新指标:平均强化时间 (MTTH)。

惊魂24小时:聚焦端点平均强化时间

假定武器化的平均时间为 7 天,这期间会产生大量武器化利用,例如导致 Equifax 泄露 1.43 亿美国用户数据的臭名昭著的 Apache Struts 漏洞,安全团队在应对蜂拥而来的新漏洞利用技术之前,实际上只有 72 个小时的时间来加固系统。而当出现零日漏洞时,最佳的响应窗口是在漏洞披露后的 24 小时内。尽管 24 小时听上去有点 “强人所难”,但这确实是达成入侵前防御效果所必须的速度。

超出 24 小时的阈值,强化就成了一种被动工作,几乎没有太多预防性价值。为了取得实实在在的成果,企业需要聚焦端点强化的速度。24/72 MTTH 阈值将是企业加速制定、测试和部署漏洞缓解措施的下一个重要基准。

使用MTTH加速事件响应

事件响应阈值并不是一个新概念。CrowdStrike 根据观察到的攻击速度 “Breakout Time”,提出了 1/10/60(分钟)的高效能事件响应规则。因为最先进的国家黑客从“滩头阵地” 横向移动/攻击的平均时间只有不到 2 小时,防御者的反应速度必须达到:1分钟检测、10分钟理解、1个小时内将攻击遏制在入侵点。

上面这个响应时间框架,面向的是当下攻击面不断扩大,威胁日益复杂的趋势,能够达到 1/10/60 响应速度的企业更有可能在与黑客的竞赛中胜出,远离主流媒体的头条新闻。

但是,在事件响应的 1/10/60 时间端之前和之后我们该怎么办?检测之前的战役该怎么打?我们如何通过前置阶段的工作改变最终的安全事件结局?

24/72 MTTH 强化方法与 1/10/60 响应方法相辅相成,相互支持。24/72 可帮助安全团队确保按照业务需求的速度主动进行加固,并消除检测系统中的所有噪音,以便安全团队可以更有效地运行 xDR 系统,对告警也更有信心,并使团队能够专注于更复杂更致命的攻击。同时,1/10/60 的信息也有助于强化工作的优先级排序,例如 EDR 调查中发现的数据有助于发现那些更值得关注的威胁。

将 24/72 MTTH 与 1/10/60 相结合,企业就可以大规模地对响应和缓解措施进行优先级排序,并及时修补漏洞。在武器化的 “payload快递员” 敲门时,你的 EDR 以及安全团队已经完全就绪。

结论

通过在补丁更新中采用 24/72 经验法则,安全团队可以提高运营效率,同时建立漏洞管理的最佳实践,从而更好地保护端点免受攻击侵害。24/72 是一项结果指标,可帮助管理和战术团队实现可持续的防御优势。让我们用强大的主动防御技能,调低 EDR 告警的音量。

本文相关报告

勒索软件WannaCry进化追踪报告:

https://www.sophos.com/en-us/medialibrary/PDFs/technical-papers/WannaCry-Aftershock.pdf

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。