美国国家安全局(NSA)能力部门的技术总监Neal Ziring负责设定情报部门的技术方向,而他和他的团队已经致力于让部队不再使用纸带分发密钥超过十年之久。

去年他受国外媒体邀请,就NSA如何逐渐摆脱使用纸带分发密钥的经验进行了分享。

Q: 每年NSA依然在生产多少打孔纸带密钥?

A: 显然我们无法公布准确的数字,不过我们历史最高点可能有一年一百万份。不过现在我们已经缩减到了几百份。我们预计最后一条生产线将于今年内终结(2019年底)。那时候我们可能会考虑开个派对庆祝一下。

Q: 这种纸带密钥是在什么背景下产生的?

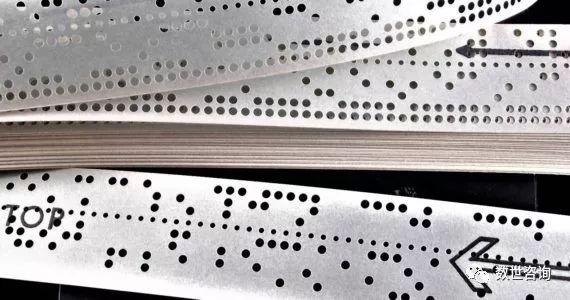

A: 历史上这种纸带有两种使用方式。通过打孔和未打孔,就代表了0和1两个数字。那么,你可以把纸质磁带的长度作为one-time pad使用,直接加密信息。或者可以将密钥磁带上的信息以加密变量的方式作为对称算法的密钥。

第一种一次性密钥的方式于1917年被首次使用,当时一名AT&T的工程师将纸质磁带作为另一种单次使用的密钥进行了专利申请。如果纸带够长,那么将纸带上的0和1依次对原文进行XOR运算就能得到密文。只要没人知道纸带里的内容,那么运算后的结果是相当随机的,自然你就能获得一个相当完美的密文。

直到20世纪70年代,NSA都在使用这种纸带,或者为我们的客户生产这种纸带。如果需要加密很长的信息,那有时候就需要加长纸带。因此,70年代的空白纸带并非完全是纸质的;为了坚韧性,往往会用“纸—树脂—纸”的方式制造,然后长度能达5,000英尺。这种方式专门用于直接加密字符。

另一种方式就是用纸带作为加密密钥:我们用这种方式对军用密码设备进行初始化设置;原因是纸带相当坚固、易于传输,并且轻便。磁带的阅读器的生产也不昂贵——即使对于60年代和70年代的技术而言亦是如此;何况对准确性要求也不高。基本上只需要将纸带放进阅读器,然后推送进去就可以了,最多就是阅读速度上有点差异。因此,这种方式有相当优秀的可持续性,并且适用于战略应用——这就是它现在如此流行的原因。

Q: 纸带的转移工作是否安全?

A: 纸带在间谍出现前都是通过塑料袋进行邮寄。但是间谍Walker和Whitworth曾将塑料袋划破,复制纸带后并交给苏联后,再将纸带放回塑料袋中。这一事件促使NSA启动了对纸带进行保护的技术项目。

自1986年后,纸带开始被放在一种特殊的容器中运输。间谍无法不破坏该容器就获得纸带。很显然,一旦容器在达到后被发现有破坏迹象,接收者自然会怀疑纸带信息是否泄漏,从而不再使用该纸带。

Q: 是什么造成我们长久以来都在使用打孔纸带?

A: 只是在军用领域用了那么长的时间。一旦部队开始使用战术电台,或者任何他们喜欢的东西,他们都会用很长时间。我们已经试图让我们的部队合作伙伴不再使用密钥纸带。我们都已经努力了十年了——没准更久。

我们曾官方表示最后一份密钥纸带于2015年12月停产。现在,我们正处在我们客户最后一点要求的阶段——这也算我们让客户放弃纸带的最终一步了。

最终生产将在今年结束(2019),而工场也在和博物馆协商,看看博物馆是否愿意接收真正的打孔纸带机。

Q: 你们是怎么做到让他们放弃使用纸带的?

A: 我们和几十个军队收购项目方进行合作。这些合作都是一个被称为“现代化密码”的伞状项目与一个被称为“从物理到电子化的转变”项目的一部分。我们这些项目的宗旨是努力让我们的客户从使用纸带转变为电子密钥管理。

对我们而言,加入这一升级领域相当重要。因为一旦部队表示在未来十年将逐步用新电台替代旧电台,那我们就可以在早期介入,告诉他们新的设备会使用电子密钥管理,而我们能帮助他们实现这一目标。

当然,这只是现代化的一部分因素,部队还会因为需要最新的RF波格式、更良好的抗干扰技术等原因而去更新他们的设备。所以我们确保的是,当他们在电波技术等其他能力上步入现代化进程的时候,他们的密钥管理与其他密码学属性也得到现代化的处理。

Q: 这样看来,商业界似乎更数字化一些。那NSA从中有获得什么教训,或者说相关的专家确实是可以不那么急着数字化的?

A: 无论是 NSA还是英国政府通信总部,我们都一直使用和私有领域远远更高等级的安全操作以及密码学技术。而近年来,随着电子银行、电子商务等越来越多的互联网业务的诞生,我们发现这一差距在逐渐缩小。

以金融领域为首的非军队领域,在面临和我们一样的威胁:密钥的管理、内部人员本身、以及遍布多处的密钥设备。

在私有化领域,我们能看到更多的非对称加密、公钥加密,而在军队应用角度,依然是以公钥和私钥两种密码方式混合使用。因此,我认为对于部队而言,会比私有化领域对私钥的依赖性更强攻 。

我们也确实在从私有化领域的人那里学到很多。

一个相当关键的教训就是密钥管理确实至关重要。诚然,我们需要一个优秀的密码算法和一个强大的设备;但是,我们只有通过一个完善的密钥管理机制,才能保障密码本身的安全。

Q: 那有没有一个糟糕的密钥管理例子呢?

A: 举个例子吧,假如现在你有一支飞行部队,在一次任务中用同一个密钥在一个小型网络里进行通信。敌人已经在六个月前就偷走了密钥,而你们还在使用这个密钥——结果不仅他们省下大量的时间进行破解,还获取了海量的情报。

这个类比就相当于在商业领域使用默认密码。现在每个人都知道这是一个相当危险的行为,因为这会让每个人都能轻易猜到密码。同样的事也适用于密钥管理领域。

Q: 那一个有效的管理应该是如何的呢?

A: 以我们和英国一同大量协作的项目为例——密钥记账。其理念是每个人知道自己生产了哪些密钥、密钥在哪、谁该拥有这些密钥。一旦其中一个密钥被盗,那么你就应该知道其他会使用该密钥的人并通知他们停止使用该密钥。

对于任何一个严肃对待密码安全的国家,都应该这么做——尽管毫无疑问会增加成本。但是显然,在电子世界进行电子密钥管理的时候,追踪这些电子数据要远远比满世界追踪塑料容器简单得多了。

声明:本文来自数世咨询,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。