新型冠状肺炎病毒疫情防控进入关键期,与此同时,攻击者在疫情期间的攻击活动也日益活跃,利用新冠病毒等热门词语发送钓鱼邮件,APT组织也针对国内政府与医疗机构发起旨在窃取情报的攻击。

疫情期间的网络攻击呈现哪些新态势,政企机构,尤其是医疗机构,在抗疫同时如何有效应对网络攻击?虎符智库特别采访了奇安信集团安全专家汪列军、赵晋龙,医疗行业专家蒋爱平、刘坤,分析疫情期间的网络攻击态势与应对。

专家认为,目前针对政府与医疗机构的国家级APT攻击,以及黑产组织的各种钓鱼木马攻击,是防范的重点。当前需要做好网站攻击以及数据安全防护,确保信息及时准确发布和不发生数据泄露事件。

1、疫情防控期间,监测到哪些网络安全攻击态势?

疫情期间的网络攻击主要包括国家级APT组织旨在窃取情报的攻击,黑产组织的钓鱼木马攻击,以及针对疾控机构网站的攻击。

在这场没有硝烟的抗疫战争中,奇安信威胁情报中心和CERT发现并阻断,多个国家级APT组织对抗疫工作开展的攻击行动。此外,还发现多个黑产组织也利用新型冠状病毒等疫情关键信息为诱饵,大量攻击企业、普通用户的恶意代码事件。

目前,我们捕捉到疫情相关的样本有10余个。APT攻击的独立目标IP有400+,实际受攻击对象为千级。此外,疫情期间,奇安信的“安域系统”拦截疫情防控相关单位的网站Web应用攻击超过150万次、CC攻击超过了3亿次。

2、近期的主要攻击手段和特征有哪些?

攻击者主要发送疫情相关的钓鱼邮件,以及利用疫情相关关键字,通过邮件、QQ、微信、telegram等方式投递木马文件、破坏性恶意程序。

此外,还有针对疫情防控机构网站的DDoS攻击。

目前监测到,疫情期间没有严重漏洞出现,暂无新攻击手段。黑产组织攻击的自动化趋势日益明显。

主要攻击手段包括钓鱼邮件、网站钓鱼等。

1) 钓鱼邮件攻击:

邮件主题均与疫情相关,以附件疫情调查文档诱饵,窃取个人隐私信息。以下为部分附件文档示例:

申请表格.xlsm

武汉旅行信息收集申请表.xlsm

收集健康准备信息的申请表.xlsm

新型冠状病毒感染引起的肺炎的诊断和预防措施.xlsm

2) 网站钓鱼攻击特征

黑客组织构造钓鱼网页,利用疫情调查诱骗目标填写申报信息、姓名、当前位置等,实现窃取个人隐私信息的目的。

3、目前监测到的主要攻击方和组织有哪些?

疫情期间的主要攻击团伙包括,国家级APT组织,黑产团伙,以及针对特殊行业的APT攻击团伙等。

我们监测到,利用疫情发起攻击的南亚来源APT组织摩诃草;在疫情期间,疑似针对一带一路相关人员发起攻击的Dark Hotel APT团伙。

此外,还有大量利用疫情热点话题信息投放木马的黑产组织。

4、主要的被攻击对象包括哪些,攻击成功后可能有哪些严重后果?

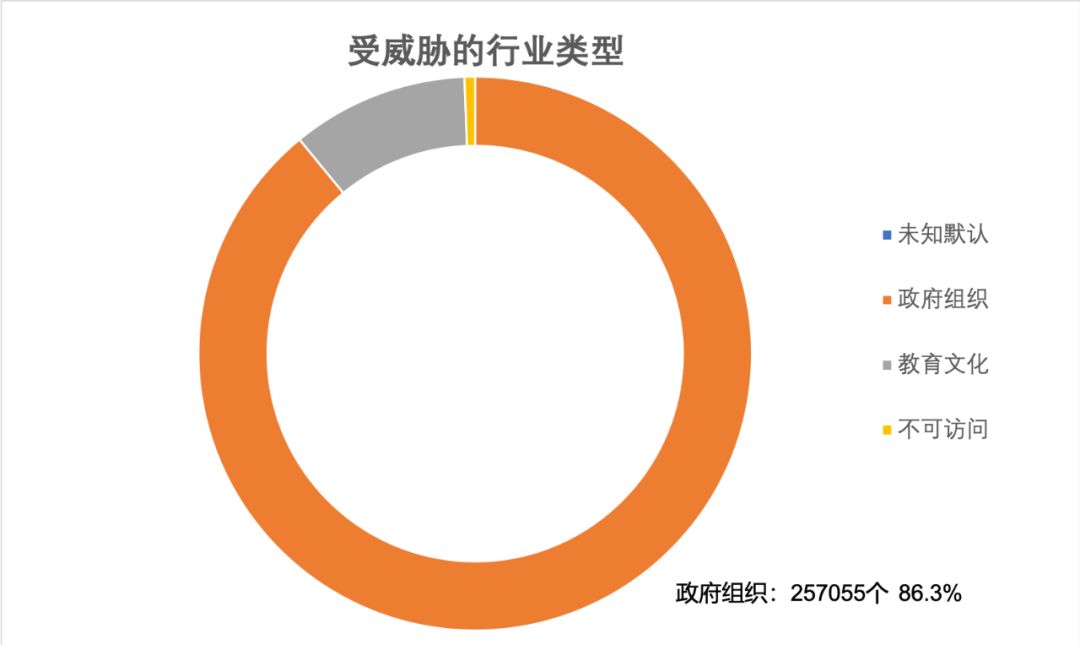

目前看,APT团伙主要攻击医疗机构、政府单位、一带一路相关人员、高校,以及境外的企业。

攻击成功后的影响,主要与攻击者的身份相关。不同攻击者,其意图也是不一样的。

比如,针对政府与医疗机构的国家级APT攻击,主要攻击意图是窃取相关领域的数据、资讯。一旦攻击成功,将会造成政府机构重要信息被窃取、公司机密被窃取、公民信息被窃取、计算机信息被恶意损毁。

旨在破坏的恶意黑客组织,一旦攻击成功,轻则影响邮件系统、个别PC电脑、移动终端及部分疫情抗击机构服务器正常使用,重则引起整个网络瘫痪,甚至影响国家控制抗击疫情进展,关系到整个国家的安全。

本次发现的黑产组织主要为黑帽SEO团伙,攻击成功后的后果包括网站植入暗链,为赌博网站引流等。

5、就当前的网络威胁态势,对卫健委和重点医疗机构有哪些安全建议?

面对诸多威胁,国家卫健委在《国家卫生健康委办公厅关于加强信息化支撑新型冠状病毒感染的肺炎疫情防控工作的通知》中提到加强基础和安全保障。包括,加快基础网络升级改造,保障医疗信息系统平稳运行,确保疫情防控指挥体系稳定畅通。加强网络信息安全工作,以防攻击、防病毒、防篡改、防瘫痪、防泄密为重点,切实保护个人隐私安全,防范网络安全突发事件,为疫情防控工作提供可靠支撑。

这要求卫生医疗管理机构需做好对外发布信息网站的攻击防护,保证网站正常运营和信息及时发布;做好防篡改工作,保障信息发布的正确性,避免数据篡改可能造成社会恐慌。

尤其是疾控的直报系统,重点是要做好防病毒、防瘫痪。在直报系统中,各地数据直接上报,一旦有病毒攻入会快速横向传播,造成系统的瘫痪,影响实时数据的报送与展示,将造成政府公信力的下降。

医院等医疗机构,则需要做好数据安全防护,重点是防范勒索病毒攻击。

我们建议:

首先,针对网站做好网站的云防护,服务器与终端做好防病毒工作。

同时,做好互联网资产的发现,防止黑客从各类互联网接口发起攻击;密切监测邮件系统,时刻监控APT组织的动态。

最重要的是联系专业安全公司,时刻做好应急响应准备。“疫”不息,战不止,为在前线奋战的白衣天使,解决在使用信息系统时的后顾之忧。

疫情期间网络安全应急处置的倡议

为了更好的应对新型冠状病毒爆发疫情,及时传递和处理相关数据信息,各医疗卫生机构必须加强对信息系统网络安全保护工作。在此期间,针对以勒索病毒、瘫痪网络基础设施、窃取疫情数据为主的网络攻击的防护工作首当其冲。因为,一旦卫健委重要业务系统、疫情防治定点医院核心系统遭到网络攻击,就会造成疫情等信息无法传递,延误对患者医治工作,甚至引起社会的恐慌。

如果医疗机构已经确认感染勒索病毒,应当及时采取必要措施,进行自救。因为,等待专业人员的救助往往需要一定的时间,采取必要的自救措施,可以减少等待过程中,损失的进一步扩大。

可以采取的自救措施如下:

1. 隔离被感染主机

当确认已经被感染勒索病毒后,应立即隔离被感染主机,隔离主要包括物理隔离和访问控制两种手段,物理隔离主要为断网或断电;访问控制主要是指对访问网络资源的权限进行严格的认证和控制。

2. 全面排查业务系统

在已经隔离被感染主机后,应对局域网内的其他机器进行排查,检查核心业务系统是否受到影响,以确定感染的范围。

3. 联系专业人员

在进行自救处置的同时,要尽快联系专业的技术人员和网络安全专家,对病毒感染进行应急处理;对事件的感染时间、传播方式,感染家族等问题进行排查,避免病毒再次爆发,消除网络安全隐患。

如以上措施无效时,可拨打应急热线:400-8136-360转6,免费实施应急处置服务。

本文由 李洋、张春雨 特别支持。

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。