一、背景

近日,绿盟威胁情报中心监测到,境外黑客组织发布推文宣布将于2月13日对我国实施网络攻击。

攻击者从2018年开始,每年2月13日都会尝试攻击我国,域名涉及gov.cn等政府网站。与往年不同的是,攻击者今年重点提到了视频监控,主要是因为对方认为这些设备会侵犯人权,让人完全处于被监控的状态。

在2月13日之前,作为攻击预热,攻击者公布了一些攻击信息,其中包含了一些暴露在互联网上的视频监控设备的地址[3]。经分析,这些地址对应的暴露端口均为60001,是九安的视频监控系统。经绿盟威胁情报中心的测绘,近一个月内,全国暴露在互联网上的“九安”视频设备共有2126个[1]。

绿盟安全服务部已于一周前通告了漏洞和防护手段[2],本文则重点对绿盟威胁捕获系统捕获到的攻击者对于视频监控设备相关的访问日志进行分析,以期展示近期国内视频监控设备被攻击的情况。

说明:我们所分析的数据和得到的推测均来自绿盟威胁捕获系统的国内节点所捕获的数据,除图2.2外,其余数据均来自国内节点。

二、整体情况分析

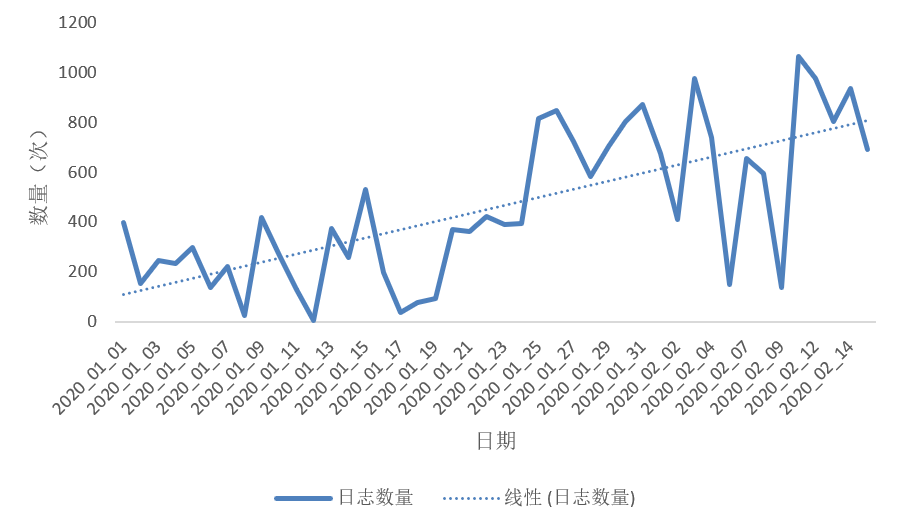

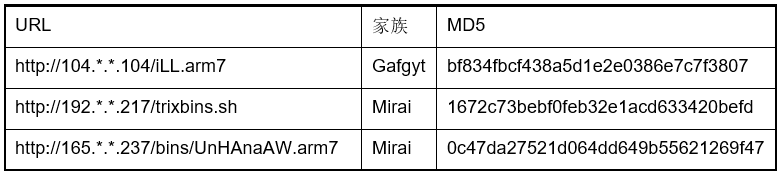

图 2.1 是2020年初至今绿盟威胁捕获系统中视频监控设备相关日志变化情况,从其线性趋势图中可以看出,从1月开始,我们的威胁捕获系统捕获到的视频监控设备相关日志是在不断增多的。而攻击者2月3日在pastebin[3]上公开了若干暴露在互联网上的九安视频监控设备的IP。因此,我们推测攻击者为了2月13日的活动,在2020年中下旬开始做了一些前期的“踩点”工作。

图 2.1 2020年至今视频监控设备相关日志变化情况

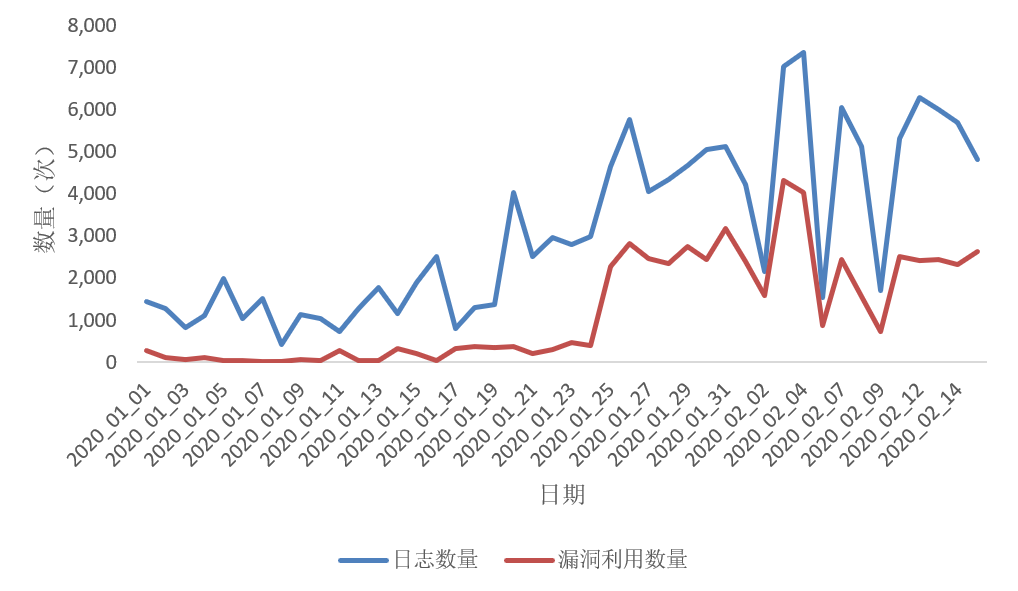

图 2.2 是2020年初至今绿盟威胁捕获系统中国外视频监控设备相关日志和漏洞利用的变化情况,我们发现与国内有相同的趋势。我们推测虽然本次事件的攻击者公开说是专门攻击国内的设备,但其实有人浑水摸鱼,谋取私利。

图2.2 2020年至今视频监控设备相关日志和漏洞利用变化情况(国外)

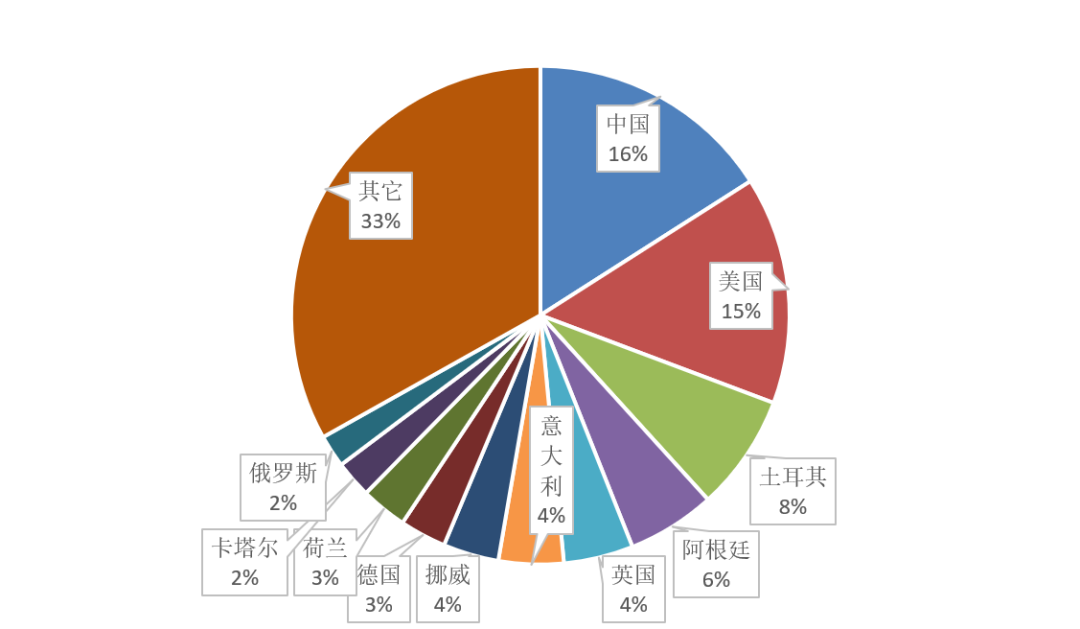

图 2.3 是2020年初至今视频监控设备相关日志中源IP的国家分布情况。这些IP共位于54个国家和地区,其中位于美国和中国的IP数量是最多的。

图 2.3 2020年初至今视频监控设备相关日志中源IP的国家分布情况

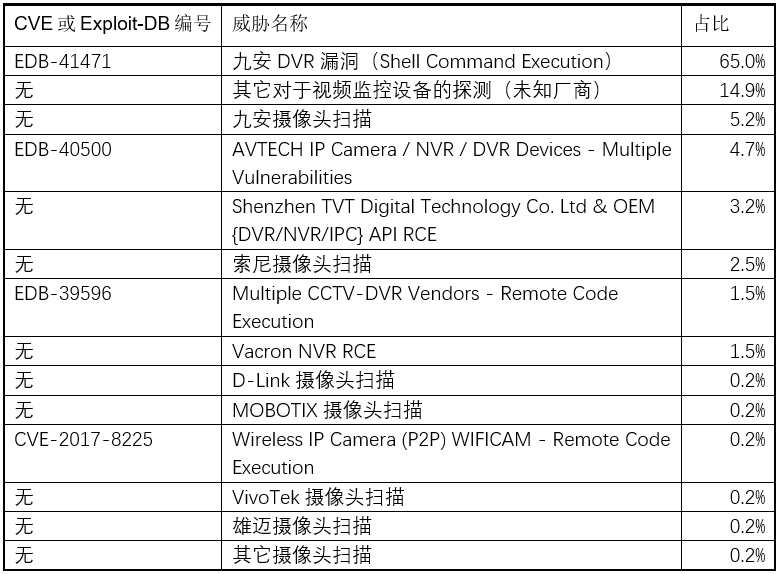

表 2.1 是我们捕获到的2020年至今视频监控系统威胁类型分布情况。这里的占比我们采用的是对日志源IP去重之后的数量的占比,我们认为这样更能反映特定威胁的受关注度。从中可以看出,无论是九安相关的漏洞还是对于九安视频监控设备的探测,都是最受攻击者关注的。这也与本次事件中攻击者提前公布的若干九安视频监控设备的IP信息相匹配。

表 2.1 2020年初至今视频监控系统威胁类型分布情况

三、视频监控设备的漏洞利用分析

图 3.1 是2020年初至今视频监控设备漏洞利用相关日志变化情况,从其线性趋势图中可以看出,从1月开始,我们的威胁捕获系统捕获到的视频监控设备漏洞相关日志是在不断增多的,与图 2.1 中的监控设备相关日志变化情况相一致。我们推测攻击者为了2月13日的活动,在做一些前期的准备工作。

需要说明的是,在2月10日,漏洞利用数暴增到8434次,涉及18个源IP,考虑到这个数据(数量较大)的加入会使得整体的变化趋势不够直观,因此,在图 2.1 和图 3.1 中,我们并没有将这一天的数据放进去。但攻击事件前的暴增让我们有理由相信这与本次攻击事件的关联很大。

图 3.1 2020年初至今视频监控设备漏洞利用相关日志变化情况(整体的变化情况)

图 3.2 是2020年初至今视频监控设备漏洞利用相关日志中源IP国家的分布情况,从中可以看出,国家分布情况基本上与图 2.2 中的视频监控设备相关日志的整体的分布情况一致。中国和美国的IP数量依旧是最多的,只不过顺序进行了交换。

图 3.2 2020年初至今视频监控设备漏洞利用相关日志中源IP国家分布情况

如表 2.1 所示,我们共捕获到6种对于视频监控设备的漏洞利用方式。这说明,虽然视频监控设备相关的漏洞为数不少,但是真正被攻击利用的漏洞并不多。作为用户、安全厂商,对这些漏洞利用进行检测和防护即可大大提高整个视频监控网络的安全性。

从2020年中旬至今,我们在视频监控设备相关日志中共捕获了约200个唯一的样本投递请求。我们对捕获的样本进行了取样分析,大部分样本属于Mirai家族。而本次事件的攻击者也在Twitter中提到,我国有超过50万的IP感染了Mirai僵尸网络。1月中下旬的漏洞利用增多有可能是本次事件的攻击者试图控制更多的设备。

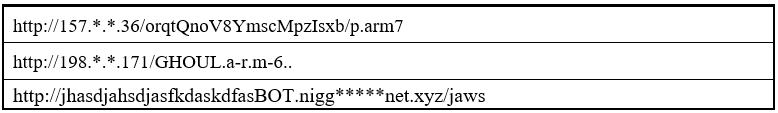

表 3.1 一些样本IOC

除此之外,还有一些样本URL的命名规则与之前出现的常见蠕虫家族有所不同,值得注意。如表 3.2 所示,例如第三个例子中的jaws是九安视频监控设备的标识,说明攻击者在专门针对九安进行样本投递。

除此之外,还有一些样本URL的命名规则与之前出现的常见蠕虫家族有所不同,值得注意。如表 3.2 所示,例如第三个例子中的jaws是九安视频监控设备的标识,说明攻击者在专门针对九安进行样本投递。

表 3.2 可疑样本URL示例

四、视频监控设备的弱口令爆破分析

由于视频监控设备可能开放的Telnet服务和HTTP服务均涉及弱口令问题,因此,本章将分别对这两个服务进行分析。

需要说明的是,Telnet服务中非默认口令的弱口令大多没有辨识度,很难以此关联到特定厂商,因此,本章对于Telnet服务的分析主要围绕设备的默认口令。另外,设备的默认口令数据均来自于网络上的公开数据,难免会有遗漏。我们收集到13家厂商的视频监控设备默认口令数据(实际命中11家厂商),对于这些厂商的默认口令爆破分析一定程度上也能说明攻击趋势。而对于HTTP服务,可以通过唯一性的URI来对不同厂商进行区分。

1 针对Telnet服务默认口令爆破分析

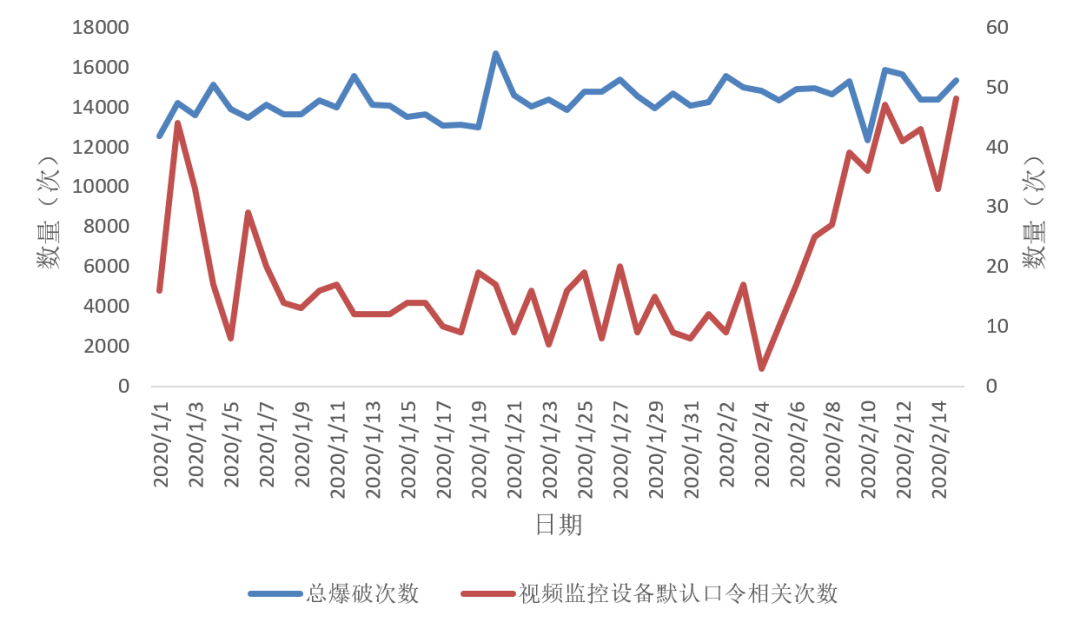

图 4.1 是2020年初至今针对Telnet服务的口令爆破次数及视频监控设备相关次数,从中可以看出,整体的口令爆破次数相对稳定,但是从今年2月初开始,攻击者针对视频监控设备默认口令的攻击明显增多。我们推测是在得知2月13日的攻击活动后,有更多的攻击组织加入其中,通过默认口令探测,以发现更多的暴露在互联网上的高危视频监控设备。

图 4.1 2020年初至今针对Telnet服务的口令爆破次数及视频监控设备相关次数

2 针对HTTP服务的弱口令爆破分析

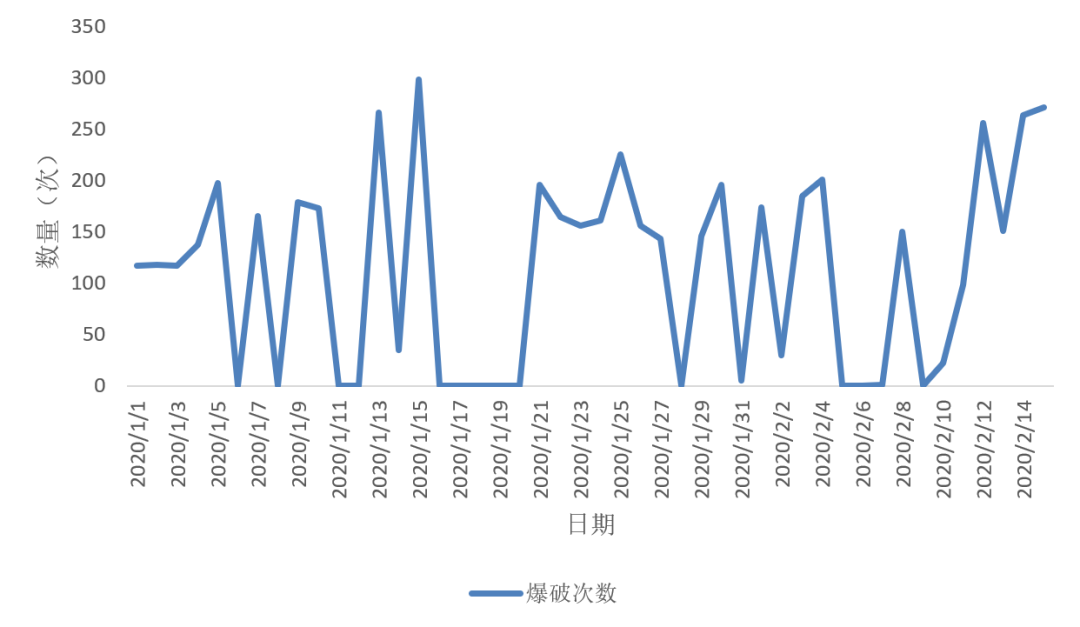

图 4.2 是2020年初至今针对视频监控设备的HTTP服务的弱口令爆破次数,从中并未看出明显趋势。

图 4.2 2020年初至今针对视频监控设备的HTTP服务的弱口令爆破次数

五、小结

我们对攻击者的Twitter进行了持续跟踪,发现到了2月13日,攻击者攻破的目标还是.cn域名相关的网站,只是2月3日在pastebin[3]上公开了若干暴露在互联网上的九安视频监控设备的IP。通过我们的威胁捕获系统捕获到的数据来看,1月中下旬开始到2月份,视频监控设备相关的日志是在持续增多的,其中的漏洞利用数也在持续增多,其中不乏专门针对九安等视频监控设备的利用。种种迹象表明,对于视频监控设备访问趋势的增多是和本次的攻击事件相关的,攻击者前期进行了踩点工作,也植入了一些样本。

参考链接:

[1].绿盟威胁情报中心测绘发现:全国有159万视频设备暴露在互联网上, https://mp.weixin.qq.com/s/deMbEPfue212yIrSDiTJJQ

[2].境外黑客攻击我国视频监控系统的威胁通告, https://mp.weixin.qq.com/s/2Gi9P3ktpPVhXF3P-bgM2w

[3].一些位于中国的暴露的视频监控设备地址, https://pastebin.com/br36CCmd

声明:本文来自绿盟科技研究通讯,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。