南京理工大学网络空间安全学院 李千目

江苏省公安厅 张建航、戴晟、王理民

国家电网全球能源互联网研究院 张波

江苏中天科技股份有限公司 时宗胜

南京联成科技发展股份有限公司 凌飞

摘要: 边缘计算网络是指在靠近用户或物联网、数据源头侧,融合网络、计算、存储和业务核心能力的边缘侧大数据计算网络新范式。边缘计算网络是在云计算和物联网两个领域的共同发展推动下产生的,其核心是面向智能传感设备产生的海量上行监测采集、下行决策控制大数据,通过边缘侧大数据存储计算,解决集中式计算效能、性能低下的问题。与传统云计算网络相比,边缘计算网络终端类型更丰富、数据实时交互更频繁、传输网络技术体系更复杂、业务系统智能化互联程度更高。然而,边缘计算网络泛在、开放特点将网络安全风险传导至系统各业务环节,面临着严峻的安全防护挑战。本文围绕边缘计算网络的高实时、高连续性要求,面对边缘计算网络混成特性和新型网络攻击特征不确定性双重约束,归纳边缘计算网络在攻击未造成严重损失前对网络攻击实施检测、规避、诱骗、控制等主动防御技术现状,从终端域、数据域、网络域、系统域四个层次分析现有技术面临的安全挑战与迫切的研究趋势。

1. 引言

近年来网络空间安全事件频发,国家级、集团式网络安全威胁层出不穷,网络与信息安全形势异常严峻。网络空间安全引发了世界各国政府的高度关注,美欧等国家分别从国家战略、组织机构、人才培养、基础设施保护等方面开展部署。世界各国加大“网络战”队伍建设投入[1],加强人才培养。截至2020年1月,已有47个国家和地区组建了“网络战”部队,仅美国就拥有133支网络部队,专职“网络战”人员9万人,网络空间竞争异常激烈,安全问题更加突出。关键基础设施领域的网络安全成为各国关注重点。美国联合12个西方国家开展了多次规模空前的“网络风暴”演习,将关键基础设施领域作为网络攻防对象。有报告指出“如果美国电网遭受网络攻击,最严重损失将达一万亿美元”。

据美国国土安全部网络安全反应小组统计,近十年,美国16个重要基础设施部门网络攻击事件快速增长[2],能源部门每年遭受网络攻击事件数量连续保持首位,如图1所示。国内外先后发生了多起因网络攻击造成的安全事件[3]。如2011年,黑客入侵数据采集与监控SCADA系统,导致美国伊利诺伊州城市供水系统供水泵遭到破坏。2012年,全球最大的石油公司沙特阿美石油公司遭到恶意攻击,30万台终端、网络服务瘫痪,两周后其内部主要网络才逐步恢复。2014年,代号为“蜻蜓”的黑客组织攻击了1000多家能源企业的工业生产控制系统。2015年,韩国核电站网络遭到黑客攻击,核电站程序运行说明、空调和冷却系统设计图、阀门设计图等文件被泄露。2015年、2016年乌克兰电网遭受“暗黑力量(black energy)”恶意代码攻击,导致电网控制系统瘫痪,造成大面积停电事故。2019年委内瑞拉大规模停电事故。以上安全事件表明,网络安全威胁已严重危害关键基础设施领域网络空间终端、数据、网络、系统各层级安全稳定运行[4]。为了提高网络的安全性与健壮性,关键基础设施领域的网络安全攻防问题已经成为相关学者研究的重点课题[5]。

随着工业互联网与物联网等技术深度融合[6][7],关键基础设施领域部署大量物联网传感设备、感知网络构成边缘计算新模型[8],形成网络空间信息系统和物理空间系统紧密耦合的协同互动的边缘计算网络。边缘计算网络通过大规模感知设备的应用和云计算能力的下沉,将信息采集获取、实时控制等计算服务向非受控的用户侧、现场侧进行了极大延伸。且通过无线/感知网络为主的边缘网络实现与主站系统间的互联互通[9],为用户的友好互动和就地化互联监控业务提供重要的应用和功能支撑[10]。不幸的是,边缘计算网络使得核心控制系统暴露于开放、互联网络环境下。边缘计算网络终端域的远程渗透风险、数据域的敏感监控信息窃取与篡改风险、传输网络域的泛在入侵风险、系统域的复杂攻击危害传导风险,严重威胁着关键基础设施领域系统的安全稳定运行。同时,在边缘计算网络高实时性、高连续性要求下,所面临的安全问题将会更加突出[11]。

有别于传统“N-1”或“N-2”等故障性质,边缘计算网络引入的安全威胁可能会引起连锁性反应,会影响传感设备执行监测功能的能力,增加了系统的脆弱性,造成物理网络与信息网络的风险相互穿透,严重情况下可能危及物理系统安全稳定运行[12]。面向边缘计算网络攻击的事前规避、转移型主动安全防护技术研究意义重大。同时,伴随网络安全防护技术的提升,以APT(Advanced Persistent Threat)高级持续性攻击[13][14]为代表的新型网络攻击也在不断衍生衍变,网络攻击呈现出隐蔽性高、特征不确定性高、危害大等特点。“震网”、“火焰”以及乌克兰大停电事件中的病毒均表明攻击手段为关键基础设施领域工控系统量身定制,攻击检测防御难度极大,传统被动检测、响应机制已无法适用。在系统高安全性和攻击特征不确定性双重约束条件下,为应对新形势新挑战,要求实现对攻击的超前发现与超前防御,需要面向边缘计算网络构建防线联动与主动防御能力。

2. 边缘计算网络安全防护

2.1 边缘计算网络架构

云计算的集中式处理方法发展至今已经逐渐成熟,在实时性不高的场合能满足用户绝大部分需求。但是随着物联网中各类技术的不断发展,大量传感器设备、移动设备在短时间内爆发式产生大量数据并传送至中心服务器,导致中心式云计算架构无法满足实时性、安全性和可靠性需求。为了解决云计算上述问题,一种新的计算范式——边缘计算[15]应运而出。边缘计算与云计算的集中式海量数据存储计算相反[16][17],它将局部数据计算资源放在网络边缘,通过在接近移动设备、传感器以及各类新兴物联网设备的数据源头进行分析计算,以提高这些设备到云计算系统中心的传输效率,从而到达对它们所产生的时空流数据做出实时响应的目的。

欧洲电信标准协会(European Telecommunications Standards Institute, ETSI)在2015年最先发布了边缘计算白皮书,对边缘计算的定义、应用场景、平台架构、边缘计算应用进行了标准化描述。此后,第三代合作伙伴计划组织(3rd Generation Partnership Project, 3GPP)也对边缘计算进行了应用规划,将边缘计算纳入了5G服务化架构,以解决5G网络的流量疏导和业务连续性问题。根据以上机构对于边缘计算的部署建议,边缘计算可作为独立的感知设备部署在感知网络末端,可以作为汇聚计算终端就近部署在物联网感知设备的上层即汇聚层,也可以部署在云计算中心和物联网感知设备之间的传输网络的任意位置,从而构建边缘计算网络,如图1所示。因此,边缘计算终端的部署位置非常灵活,需要结合具体业务和计算需求进行适应性部署。总之,边缘计算就是对云计算能力的一种下沉新范式。

图1 边缘计算部署模式

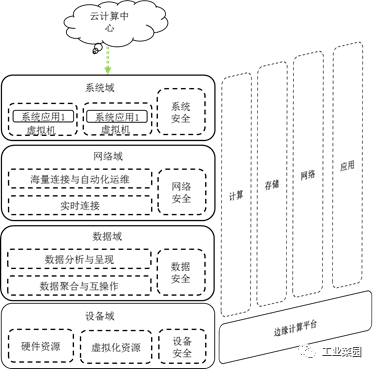

本文对边缘计算网络的理解是参考上述研究成果所提出的,核心包括三点:第一,边缘侧具有大数据计算能力;第二,边缘侧能进行多种业务计算服务;第三,边缘侧数据处理具有实时性。图2表示基于分层设计的边缘计算平台框架,该框架包含四个功能域。由上至下分别为系统域、网络域、数据域和终端域。系统域不直接与各类传感器、智能设备进行交互,而是作为云计算业务下沉后的分布式互联子系统。网络域通过海量联接、自动化运维和实时联接为系统互联、数据聚合与承载提供联接服务。数据域则是边缘计算的核心也是区别于云计算的关键,在边缘侧提供数据预处理与高效优化服务,包括对数据的提取、聚合、互操作、语义化以及分析,并保障数据的安全与隐私性[18]。最底层的终端域通过贴近或嵌入传感、仪表、机器人和机床等设备的现场节点,支撑现场感知设备实现实时的智能互联及智能应用。

图2 边缘计算体系架构

以电力领域为例,随着智能电网能源互联需求的不断扩大,用户侧和电力生产现场侧采集、存储、控制数量急剧增长,电力业务也呈现出多样性、时效性的发展趋势。物联网技术、新型传感器技术以及机器学习技术的应用日益广泛,促使电网运行所依赖的电力智能终端向机器智能、感知智能和计算智能方向转变。由此产生海量的数据,特别是异构的数据。这对当前普遍采用的将所有终端设备数据经过网络通信传递到后端主站系统的大数据集中处理方式,提出了更高的计算能力和存储能力以及网络架构性能的要求。这对业务执行过程的稳定性与实时性提出了新的挑战[18],主要包括三方面:

1)从网络边缘设备传输到云端数据中心的海量数据增加了核心云服务器的负载量;

2)增加了处理过程的时延,以及传输带宽资源的紧张;

3)造成了网络通信时延的增加,甚至经常存在数据包丢失的情况。

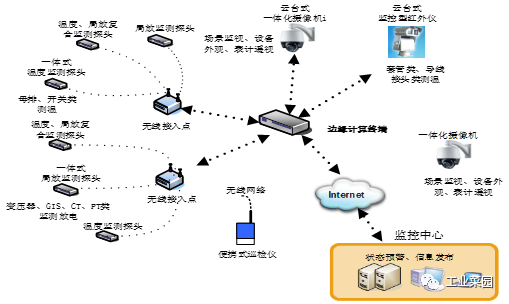

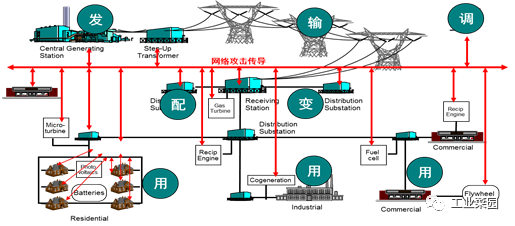

由此可见,现有的电力传统集中式业务模式已经不能完全高效的满足所有智能电力系统中的业务的需求,在这种背景下催生出电力边缘计算模型来完善集中式模型存在不足的场景,形成电力边缘计算网络,如图3所示。电力计算边缘网络在接近用户侧、电力生产现场侧的电力智能感知设备节点上层,增加应用任务执行和数据缓存与分析处理的能力,将原有的集中式业务模型的部分或全部计算任务迁移到网络边缘侧的汇聚边缘计算终端节点上,从而降低主站系统的计算负载。通过边缘计算缓解网络带宽的压力,提高数据的处理效率,加快业务的实时响应速度,保证智能电力系统中业务执行的稳定与实时可靠。

图 3 电力边缘计算网络架构示意图

目前,电力边缘计算网络已基本覆盖电力业务所涉及的发电、输电、变电、配电、用电、调度等各个环节。下面论文给出基于边缘计算网络的变电站智能监控、智能配电台区、智能用电信息采集等3种应用场景,以此对边缘计算网络支撑万物互联的的意义和前景进行深入介绍。具体如下:

图 4 变电站智能监控边缘计算网络架构图

(1)变电站智能监控领域的边缘计算网络应用。为了加强对变电站内的各类高压设备进行工况信息采集与远程控制,变电站内广泛部署了温度监测探头、局放监测探头、红外监控仪甚至是移动式智能监控机器人等多类型物联网设备,如图5所示。在变电站数量多、站内物联网设备规模庞大的情况下,传统的主站集中式传输、监控分析业务模式已不能完全适用于变电站智能监控类应用。而在变电站现场侧部署边缘计算终端设备,对站内物联网设备进行信息汇聚分析和处理,将降低传输网络的带宽负载,提升变电站监控业务数据传输的实时性。然而,边缘计算网络在提供便利性同时如若无法很好的解决边缘计算终端恶意攻击检测防御的问题,无法解决边缘计算网络中敏感采集监控信息安全传输、防窃取和篡改的问题,将严重危害变电站的安全稳定运行。

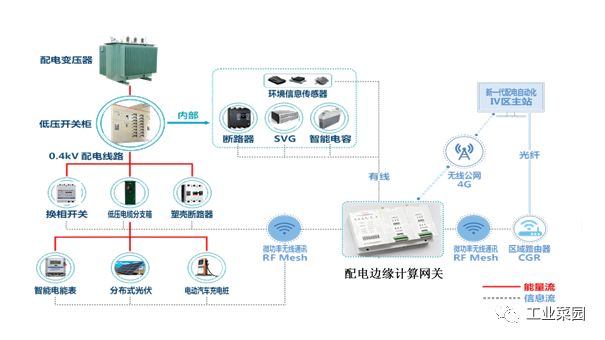

(2)智能配电领域的边缘计算网络应用。为了获取更精确、更全面的低压配电系统运行状态,从而实施远程遥测、遥控进行合理的负荷调配。电力配电业务进行了智能化改造提升。智能断路器、智能电容、多类型环境信息传感器以及换相开关等智能设备得到了大规模部署和应用,在低压用电现场侧产生了大量的量测、控制数据。在电网控制业务0.83ms实时性响应要求下,远距离传输至集中式主站系统的传统计算模式根本无法满足业务需要。为此,电网企业研发了具有边缘计算功能的新一代智能配变终端,对边缘侧数据进行就地汇聚计算,将处理后的部分核心数据传送至新一代配电自动化主站系统,从而形成了一种典型的支撑实时业务的边缘计算场景,如图5所示。

图 5 智能配电边缘计算网络架构图

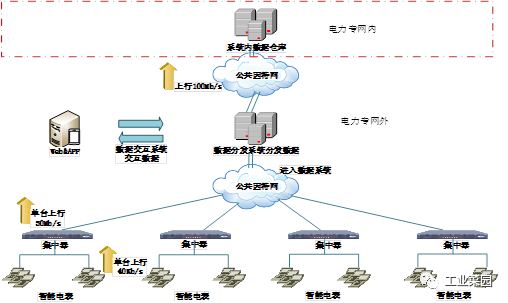

(3)智能用电信息采集领域的边缘计算网络应用。为了支撑能源互联网建设,面向智能家居、电动汽车、新能源并网接入等新兴生产、生活方式的能源精确计量需求。如图7所示,智能家居中的用电设备侧开始大量部署物联网传感设备,实现对空调、电视、热水器、洗衣机等电器的智能控制和实时用电信息采集。这必然会产生大量的家庭用电信息采集、监控数据,同时基于互联网的远程控制功能也对网络的实时性、可靠性提出更高要求。为此,在智能用电信息采集系统中,边缘计算网络得以推广应用。如图7所示,在智能电表的上层,集中器作为边缘计算终端节点进行部署应用,对一定区域范围内的智能电表数据进行汇聚计算,并为智能电表和主站系统提供交互服务。在提升边缘侧用电信息采集性能的同时,也避免了智能电表功能、性能提升带来的不必要的投资成本。

图 6 智能家居传感采集示意图

图 7 智能用电信息采集边缘计算网络架构示意图

综上所述,边缘计算网络作为物联网技术发展的一种重要创新支撑,在靠近数据源头侧提供就近的高效计算资源服务,可为智能电网、智慧城市、智慧医疗、车联网等关键基础设施领域的智能感知、实时交互、泛在互联、全业务融合提供助力。边缘计算网络面向万物互联平台的应用服务需要更短的响应时间,同时也会产生大量涉及用户隐私的数据,边缘计算的核心技术和安全防护必将受到学术界和产业界的广泛关注。

2.2 边缘计算网络安全挑战

边缘计算网络的引入使得核心控制系统直接面临来自互联网的信息安全威胁[19][20],本节将对边缘网络面临的网络安全挑战进行深入分析。根据边缘计算网络架构可知,其面临的网络安全挑战主要集中在终端、数据、网络、系统风险等四方面:

(1)边缘计算网络恶意终端渗透攻击安全挑战

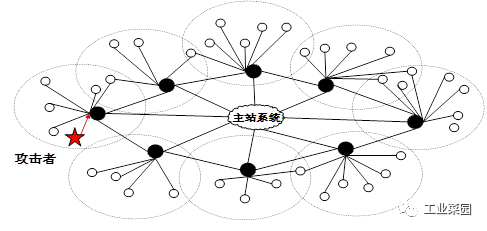

在边缘计算网络终端域,为支持“人”与“物”、以及“物”与“物”的互联,大量的实时控制设备、状态监测设备和信息采集设备以及用户设备[22]得以广泛应用,网络将具有数十亿甚至数万亿的感知设备节点。边缘计算终端汇聚接入的物联网感知设备种类繁多、异构多样且动态变化,对其进行分布式授权认证和行为控制存在较大难度。因此,恶意感知设备的接入,提高了感知设备节点以边缘计算终端为跳板的渗透攻击风险[21]。同时,与传统的网络设备一样,边缘计算终端固件和系统同样存在一些难以被发掘的漏洞,这些漏洞一旦被黑客利用可能产生非常严重的后果。此外,边缘计算终端部署在非可控的边缘侧环境中,很容易被攻击者仿冒伪造,从而对边缘计算网络实施网络渗透攻击,导致数据泄露、系统瘫痪等网络与信息安全事件,如图8所示。

图 8 边缘计算网络恶意终端渗透攻击风险示意图

(2)边缘计算网络数据窃取篡改安全挑战

在边缘计算网络数据域,其核心目的是在用户侧、生产现场侧进行大数据预处理后实现与主站系统的实时交互,以减轻主站系统、云计算中心的集中计算压力。然而,在边缘计算网络数据交互共享过程中,攻击者通过新型网络攻击实施窃听、渗透、侧信道攻击、篡改等破坏行动,可导致用户的隐私[23][24]、使用信息和密码的泄露,或截取传输信息、控制指令,劫持工业控制系统或边缘计算终端,导致整个系统进入混乱状态。同时,由于新型网络攻击由传统的单点攻击转变为多点突破,检测防御难度加大。而边缘计算网络所传输的监测和控制数据都基于一定的控制周期,要求业务保证连续性和实时性,这些数据对实时性、确定性和稳定性的要求高;因此,在攻击特征不确定性和终端/网络/业务强耦合约束条件下,研究面向新型网络攻击的边缘计算数据高可靠交互与攻击主动防御技术意义重大。

(3)边缘计算网络泛在入侵安全挑战

在边缘计算网络传输网络域,网络类型众多,分布广泛,广泛采用无线mesh网、Zigbee、3G/4G等无线网络进行互联互通,因此传输网络成为渗透攻击边缘计算网络的风险重要来源之一。一方面,以拖延、阻挠或破坏边缘计算终端节点、网络、系统服务能力为目的的网络入侵攻击,严重时将导致边缘计算网络工况失控、通信服务崩溃、系统服务瘫痪,危害边缘计算业务高实时性、高连续性要求。另一方面,新型网络攻击的不断衍变衍生,传统基于特征匹配的已知攻击入侵检测与事后防御型安全措施已无法应对,亟需开展面向边缘计算网络的网络攻击主动检测与防御技术研究。

(4)边缘计算网络全时域空域互联业务攻击传导安全挑战

在边缘计算网络系统域,伴随计算能力的下沉,业务系统一同下沉至广域分布的现场边缘侧,且和主站云业务形成了全时域空域互联新模式。一旦发生局部网络安全攻击事件,将能够迅速在网络中传播,进而影响多达数百万甚至更多的物联网传感设备、用户。如果不采取有效及时的网络攻击处置措施,将严重威胁业务逻辑的准确性、秘密性和完整性,严重的情况下可能危害整个系统的有序健康运行。以电力领域为例,物理电网系统和信息网系统的耦合性愈发增强,使得电力边缘网络引入的网络安全风险将进一步向电网本体传导,如图9所示。而庞大的边缘计算网络产生了海量的网络安全告警事件,依赖人工的事件处置根本无法满足要求。加之当前高级持续性APT攻击由传统的单点攻击转变为多点突破,检测防御难度加大,在边缘计算网络系统全时域空域泛在互联环境下APT攻击检测处置难度更高。因此,快速、有效的安全事件关联分析、协同处置成为边缘计算网络中安全防护需解决的另一个难题。

图 9 电力边缘计算网络系统危害传导模型

综上所述,边缘计算网络是物联网技术和云计算技术融合发展的一个新阶段,其所面临的终端、网络、数据、系统安全风险交互影响,使得边缘计算网络面临着严峻的安全挑战。在攻击特征不确定性和终端/网络/业务强耦合约束条件下,研究面向已知、新型网络攻击的边缘计算网络防线联动与攻击主动防御技术意义重大。

3. 技术研究现状

3.1 网络安全主动防御技术研究现状

随着网络安全形势越发复杂,对网络发起攻击的技术手段愈加层出不穷,虽然现阶段已有不同的入侵防御技术模型来应对。但是对于未知的攻击,已有的各入侵防御解决方案并不能完全解决这些未知的网络攻击,目前也并没有一个“放之四海皆准”的入侵防御模型来解决各类未知网络攻击。在此背景下主动防御技术逐渐得到了人们的高度重视。

主动防御就是通过系统内生的机制对网络攻击达成事前的有效防御,它不依赖于攻击代码和攻击行为的特征,而是以提供运行环境的技术手段、改变系统的静态性和确定性,以最大限度地降低漏洞的成功利用率,破坏或扰乱网络脆弱性利用的可实施性,阻断或干扰攻击的可达性,从而大幅增加攻击难度和成本。虽然主动防御思想出现已久,但是作为一种攻击防御理念,到目前还是没有标准化的定义。下面本文根据相关文献进行总结,介绍几种主流的主动防御模型和主动入侵防御技术:

(1)安全防御模型

传统的、静态的安全措施无法适应动态变化的网络安全环境,于是可适应网络安全动态防护理论体系逐渐形成。目前,国内外安全领域主要都有利用并改进以下三类威胁响应模型来防御未知的攻击。这三类模型分别是:

信息安全保证技术框架[25](IATF,Information Assurance Technical Framework)

该模型是将技术、管理、策略、工程过程几个方面进行综合考虑,结合后形成的技术框架。中嘉华诚公司曾改进过该模型,构建一个安全可信的防御系统。同时,这类技术模型也被应用于其他工业领域,如铁路轨道的检修领域。

自适应网络安全模型(ANSM,Adaptive Network Security Model)

该模型是一种传统的针对网络变化情况作出调整变被动为主动的网络安全模型。该模型也被广泛的应用到各个其他领域的安全防御中,如地震信息网系统中。

P2DR模型

P2DR[26]分别代表其四个主要部分Policy(安全策略)、Protection(防护)、Detection(检测)和Response(响应)的缩写,如图11所示。该模型源自于ANSM,是美国国际互联网安全系统公司在20世纪90年代末建立的一个可量化、可数学证明、基于时间的安全模型标准。该模型是ANSM模型的升级版,也是动态网络安全的代表模型,其本身就已经综合的运用了各类防护工具,并利用检测工具了解和判断了网络系统的安全状态,以恰当的响应措施应对了网络系统中的攻击。P2DR模型核心思想是通过适当的反应将系统调整到“最安全”和“风险最低”的状态。防护、检测和响应组成了一个完整的、动态的安全循环,在安全策略的指导下保证信息系统的安全。P2DR模型可以用一些典型的数学公式来表达安全的要求:公式 1:Pt>Dt+Rt。Pt代表系统为了保护安全目标设置各种保护后的防护时间;或者理解为在这样的保护方式下,黑客(入侵者)攻击安全目标所花费的时间。Dt代表从入侵者开始发动入侵开始,系统能够检测到入侵行为所花费的时间。Rt代表从发现入侵行为开始,系统能够做出足够的响应,将系统调整到正常状态的时间。那么,针对于需要保护的安全目标,如果上述数学公式满足防护时间大于检测时间加上响应时间,也就是在入侵者危害安全目标之前就能被检测到并及时处理。

图 10 P2DR模型

通过上面模型的分析描述,实际上给出了安全一个全新的定义:“及时超前的检测和响应就是安全”,“及时超前的检测和恢复就是安全”,本文将引入以上模型思路至边缘计算网络的攻击主动防御研究中,从边缘计算网络终端域、数据域、网络域、系统域开展入侵检测和攻击响应理论研究。

(2)主动防御技术

与被动防御相比,主动防御的优点在于具有预测性和主动性,使得安全威胁无法到达受保护的网络,从而使网络系统免遭受危害。于是具有主动防御(Proactive defense)能力的安全技术逐渐引起重视,已经引起国内外政府界、学术界、企业界的广泛关注,从而成为网络安全领域研究中的热点及前沿。目前,网络攻击主动防御技术主要的研究成果集中在可信计算、拟态防御、攻击诱捕验证、联动处置等方面。具体分析如下:

可信计算技术

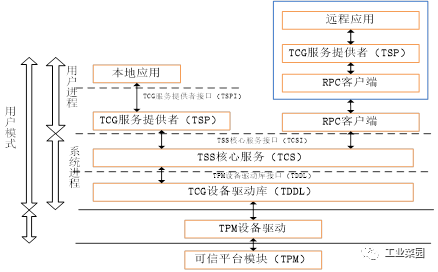

1999年10月,由Intel、HP、Compaq、IBM和Microsoft发起成立了可信计算联盟 TCPA(Trusted Comuting latform Alliance)[27][28],该组织致力于构建新一代具有安全、信任能力的硬件运算平台。2003年在TCG[29]的推动下,微软公司公布了下一代安全计算基础(Next-Generation Secure Computing Base,NGSCB),以构建相对安全的可信计算机[30]。可信计算主要思路是在计算机硬件平台上引入安全芯片架构,首先在计算机系统中建立一个信任根,再建立一条信任链,从信任根开始到硬件平台、操作系统再到应用,逐级度量认证,逐级信任,把这种信任扩展到整个终端系统,从而确保整个终端的可信。可信计算主要体现在用户的身份认证、平台软硬件配置的正确性、应用程序的完整性和合法性等几方面。一个典型的可信计算平台上的体系结构主要包括三层:可信计算平台TPM(Trusted Platform Module)、可信软件栈TSS(TCG Software Stack)及应用软件。TSS处在TPM之上,应用软件之下,称作可信软件栈。它提供了应用程序访问TPM的接口,同时进行对TPM的管理。一个典型的PC平台上的体系架构如图12所示:

图 11 TCG体系结构

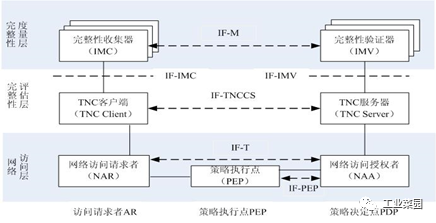

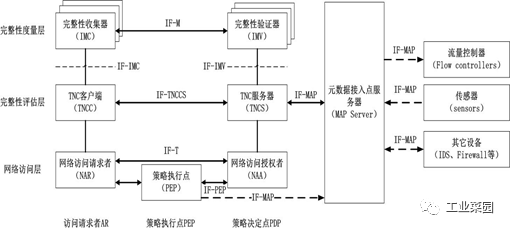

TNC(Trusted Network Connection)可信网络连接[31]是对可信平台应用的扩展,也是可信计算机制与网络接入控制机制的结合。它在终端接入网络之前,对用户的身份进行认证;如果认证通过,对终端平台的身份进行认证;如果认证通过,对终端的平台可信状态进行度量[32],如果度量结果满足网络接入的安全策略,则允许终端接入网络,否则将终端连接到指定的隔离区域,对其进行安全性修补和升级。TNC旨在将终端的可信状态延续到网络中,使信任链从终端扩展到网络。TNC是网络接入控制的一种实现方式,是一种主动防御方法,能够将大部分的潜在攻击在发生之前进行抑制。TNC基础架构如图12所示,包括三个实体、三个层次和若干个接口组件。该架构在传统的网络接入层次上增加了完整性评估层与完整性度量层,实现对接入平台的身份验证与完整性验证。

图 12 TNC基础架构模型

TNC经典架构中包含三个实体,分别是访问请求者(Access Requestor,AR)、策略执行点(Policy Enforcement Point,PEP)和策略决定点(Policy Decision Point,PDP)。其中AR发出访问请求,收集平台完整性可信信息,发送给PDP,申请建立网络连接;PDP根据本地安全策略对AR的访问请求进行决策判定,判定依据包括AR的身份与AR的平台完整性状态,判定结果为允许/禁止/隔离;PEP控制对被保护网络的访问,执行PDP的访问控制决策。在TNC经典架构模型的基础上,TCG组织在TNC标准1.4版本中对该模型进行了扩展,扩展模型如图13所示。

图 13 TNC扩展模型

在原有模型基础上,增加了元数据接入节点(MAP)服务器,并增加了与其它TNC模块的交互接口标准IF-MAP。元数据接入节点收集网络中其它设备(数据流收集器、传感器、入侵检测系统和防火墙等)的运行信息,并通过TNCS传递给PDP,辅助PDP进行网络接入决策的制定。

拟态防御技术

针对未知漏洞和后门的安全威胁,2007年起解放军信息工程大学邬江兴院士提出基于不确定性原理的“网络空间拟态防御”思想[36]。邬江兴院士领衔、联合国内15家优势单组建了拟态防御联盟,承担了国家科技部等拟态防御相关的科技攻关项目。拟态防御的主要思想是降低网络脆弱点的确定性、静态性和同构性从而增加攻击者的攻击难度,使得攻击者没有足够的时间对目标网络进行探测[37]。与此同时,2008年,美国发布54号国家安全总统令《国家综合网络安全倡议》(CNCI);并于2009年发布《网络空间政策评审》;此外,美国国家科学技术委员会于2010年发布《网络安全游戏规则的研究与发展建议》;2011年12月,NITRD发布《可信网络空间:联邦网络空间安全研发战略规划》。这些纲领性文件的着重点即“针对网络空间所面临的现实和潜在威胁”要发展能“改变游戏规则”的革命性技术,以主动防范未知威胁、极大提高攻击代价为目标。移动目标防御[33]的思路与拟态防御思想类似:“构建、评价和部署机制及策略是多样的、不断变化的。这种不断变化的思路可以增加攻击者的攻击难度及代价,有效限制脆弱性暴露及被攻击的机会,提高系统的弹性。”换句话说,就是通过移动要保护的对象来达到防护目标的技术。目前,基于拟态防御和移动目标防御技术发展形成了动态网络[34],MT6D等多种关键技术研究成果。

动态网络目标是支持网络配置(如IP地址、端口号等)的动态随机变化[35],以应对扫描蠕虫、侦查、指纹攻击等。所采用的手段包括持续地使攻击者收集的系统信息在短的时间窗口内过时、欺骗攻击者对伪造目标进行深入分析等。这种改变必须快速,以应对自动扫描程序和蠕虫传播程序[38],并使服务中断和延迟最小化。系统的这种不可预知性使得受保护网络免受外部侦查和映射攻击。

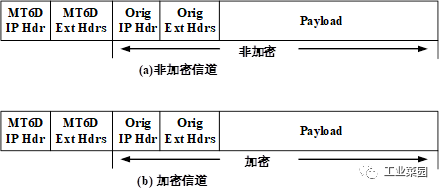

MT6D[39]是一种IPv6地址空间下的移动目标防御实现协议,通过轮转发送方和接收方的IP地址来达到信息保密和避免网络攻击的目的,同时不中断正在进行的会话。MT6D的设计主要考虑了以下问题:密钥交换,动态地址变换和MT6D通信隧道[40]。密钥交换最可靠的方式是带外传输交换。如果采用带内交换的方式,就有可能被第三方窃取,威胁通信的安全性。密钥安全是MT6D最基本、最重要的安全,一旦密钥泄露,MT6D就失去了安全性。动态地址变换是基于密钥的一种变换算法。建立会话后,接收方和发送方的通信IP地址将会不断地变换,而对方的地址是由双方通过密钥和变化间隔计算得到的,因而不需要在通信的过程中额外增加流量用于通变换后的地址,同时也避免了通信过程中的第三方攻击。MT6D通信隧道是一个虚拟信道,基本协议使用的是UDP,但是在包头增加了域用于填写MT6D地址和包头,如图14所示。

图 14 MTD6封装

移动目标防御技术能够增大攻击者探测系统信息和发起攻击的难度,然而却需要频繁地改变系统配置,对系统性能而言是一个不可忽略的损失。

攻击诱捕验证技术

由于APT等未知攻击具有高级复杂、持续、目标针对性很强的特点,往往利用0day和Nday漏洞,使用传统基于特征的安全产品难以防范。因此蜜罐技术不断地被用来提高不同系统中的安全性[41][42][43],蜜罐技术也成为目前主要的一种攻击诱捕和主动防御技术。从本质上来说,蜜罐实质上是一种安全资源。通常,蜜罐通过在系统中布置一些具有漏洞的主机或者网络服务作为诱饵来欺骗攻击方,使入侵者对这些诱饵实施攻击,这样防御方就可以捕获这些攻击行为,在一定程度上保护了系统,这是目前蜜罐技术最主要的作用,也是最明显的作用。文献[44]中的“honeyStat”系统,就是利用蜜罐去检测网络中的蠕虫攻击。

按照蜜罐与恶意用户之间的互动程度可以将蜜罐分类为高、中、低三种不同类型的交互蜜罐。其中低交互蜜罐可以有效减少攻击入侵风险,黑斯廷斯等人通过在网络中设置低交互蜜罐,通过使用虚拟机(VM)将蜜罐部署在网络中以监视攻击者的活动[46],并记录了700天的攻击数据。低交互蜜罐最大的优点在于自身部署的复杂性低[45][47],但由于数据库容量有限,因此提供的有效信息量受到了一定的限制。相比之下,中交互蜜罐由于与可疑攻击行为之间的交互较为频繁,因此可以提供更多的有效信息。但是,对有效信息数量保证的同时牺牲了蜜罐部署的简易度。因为,为了获取更多的可疑行为,蜜罐需要为这些“行为”提供更多的看似有效的“系统安全信息”以增加自身的真实性。这在一定程度上也加大了安全防御的风险。同理,在所有类型的交互蜜罐之中,高交互蜜罐是最难以布置,风险最高的类型。但是高风险网往往可以带来“高收益”。对于攻击者来说,该类型蜜罐的真实性最高,很容易迷惑系统的攻击行为,因此该类型蜜罐往往可以拥有全部的攻击行为信息。其中NeilsProvos等人[48]提出的“蜜罐”就是一个典型的监控大规模蜜网的蜜罐软件包,Vrable等人[49]提出了用来获得高保真攻击数据的大规模蜜罐网络系统。为了提高蜜罐伪装性能的同时保证系统防御安全性,人们通常结合这两种类型的蜜罐特点,部署来两种蜜罐相结合的检测体系。汪彩梅等人[50]提出了一种新的“双蜜罐”检测系统,该检测系统能够有效地检测蠕虫病毒攻击。

攻击联动防御技术

自从20世纪80年代Anderson首次提出入侵检测概念以来,入侵检测系统(intrusiondetection system,简称IDS)作为网络安全的一个组件获得了极大的发展.但与防火墙、VPN等安全组件发挥着越来越重要的作用相比,IDS的作用还未能真正体现出来,主要原因是报警响应问题未能得到很好的解决.因为随着攻击手段的改进,攻击越来越朝向自动化、复杂化的方向发展,而目前的响应则主要以人工为主,这种不对称性使得入侵检测和响应领域的工作陷入了被动的局面,为了解决这个问题,人们开始了自动或半自动响应方式的研究.

这类研究首先是从静态映射型响应方式开始的,即按一定的原则对攻击进行分类,并用人工的方式将每一报警映射到一个预先定义好的响应措施上,目前的很多入侵响应系统(intrusion response system,简称IRS)正是基于这种响应方式。静态映射型入侵响应很大程度上解决了人工响应时间过长、负担过重的问题,但是它也有一些很明显的缺点:一方面,易于被攻击所利用;另一方面,它没有充分考虑入侵响应的适应性,响应措施的选择应该随着网络环境的变化而变化。于是人们开始了自适应映射型入侵响应的研究,文献[51]提出通过考虑IDS自身的误报率和以往响应方式的成功率来自动调整入侵和响应措施的映射。自适应方法解决了响应措施的适应性问题,但是因为没有考虑响应的代价,使得有时响应的效果会得不偿失。

同时,为了提高报警响应的准确性而开展的攻击关系研究有些也已取得了比较显著的成果,例如报警关联、攻击图均为通过分析各攻击动作之间的关系给出描述攻击次序的报警关联图或攻击图,它们一方面能够降低IDS误报并增加报警信息的可读性,同时也为管理员理解整个网络以及做出响应提供了帮助。不过在直接使用报警关联和攻击图进行自动响应决策方面,到目前为止并没有很大的进展,主要原因在于,未能在使用报警关联或攻击图进行响应时很好地处理攻防双方的偏好、收益及策略变化等问题。

3.2 边缘计算网络安全防护技术研究现状

边缘计算作为万物互联时代的新型计算模型[15],学术界针对边缘计算网络的安全问题也展开了一些研究,但总体研究尚处于起步阶段。目前的研究成果主要集中在边缘计算终端安全、数据安全、网络入侵检测防御等三方面,具有主动防御特性的研究成果也相对较少。具体如下:

(1)边缘计算终端安全方面。边缘计算网络中的设备、终端制造商越来越多地部署不同的加密技术,以向物联网传感节点和边缘计算终端提供有价值的属性,如保密/完整性/可用性(称为CIA)数据。提供端到端交钥匙CIA服务所需的各种密码系统,涵盖协议栈的所有层以及网络物理边界。Z Liu等人[52]提出了基于点阵加密算法的边缘计算设备安全防护技术,通过在物联网设备节点中应用点阵加密技术降低对计算资源的占用,从而为边缘计算感知节点提供安全认证功能。HsuR等人[53]面向物联网业务提出了一种基于边缘计算的可重构安全技术,通过边缘计算技术简化物联网密钥管理,提升安全认证和安全数据访问控制的性能,最终目标是提升密钥管理技术的灵活性。R Pettersen等人[54]提出了基于ARM可信区的边缘计算设备安全防护技术,将可信计算理念通过将计算、存储等服务集中在ARM信任区中隔离执行,从而提供高水平的安全性和隐私保护,同时尽可能的较小安全防护成本。Abercrombie R等人[55][56]提出了一种利用一次签名和单向哈希链的加密方案,提供了一种终端认证的解决方案。Khurana等人[57]提出了有效的 SCADA 系统设备认证的解决方案。此外,Xumin Huang等人[58]提出了面向车辆边缘计算的分布式信誉管理系统,通过熟悉性、相似性和时效性三要素对单个联网车辆进行信誉度计算和更新,但是此方法在面向大量终端计算时计算量较大,且存在计算精度差的问题。

(2)在边缘计算数据安全方面。边缘计算网络中引入了大量的量测设备用于用户端数据和系统状态信息的采集,但是这些先进基础设备的引进引入了更多的数据安全风险。J Zhang等人[59]研究分析了边缘计算范式中的数据安全与隐私保护问题,提出了基于密码技术的数据安全和隐私问题的解决方法,对边缘计算范式的最新数据安全和隐私解决方案也进行了综述,最后提出了边缘计算领域数据安全的若干开放性研究方向。在网络智能化、传感化改造后后,高级传感量测设备便成为最易受到攻击的设备,因此针对量测装置中的虚假数据攻击受到了学者们广泛的关注。Liu Y等人[60]首先提出了一种新的攻击方法:虚假数据攻击FDA。在已知系统的配置信息情况下,经过篡改测量器的测量值进行入侵[97],这种攻击方式可以给系统状态估计引入任意的错误。鉴于这种攻击方式受到实际条件的限制,文献[61][62]分析了此种攻击方式需要进行篡改的测量值数量,并给出相应的计算方法,指出可以通过保护一组测量值来防范这种攻击。工业无线网络如ISA100[63]、WirelessHART[64]等系统也提出了数据链路层和网络层安全通信机制,但这些安全通信机制共同的问题是只考虑了单播通信的安全,而对广播通信的安全并没有涉及,同时,没有针对感知末梢网络脆弱性提供安全接入设计。Karlof C等人[65]针对TinyOS设计了低功耗数据链路层安全体系结构TinySec,但并不适用于高实时性的边缘计算网络。Perrig A等人[66]提出了单播安全机制SNEP及安全广播机制μTESLA,但是其依赖基于Hash算法的长度有限密钥链,限制了广播的持续进,缺少实时性和可靠性考虑,不适于边缘计算网络。Eltoweissy M等人[67]基于EBS模型提出LOCK(LOcalized Combinatorial Keying)方案,将整个边缘计算传感器网络划分成基站、簇头、普通节点三层结构来实现分层的动态密钥管理,融合多项式模型和EBS模型,但对合谋攻击免疫力低,实时性不高。此外,文献[68]考虑了无线网状网应用在AMI中的部署问题,主要是利用网状网络可以通过使用冗余通信路径来克服不良链路的优点。然而,无线网状技术面临跨层流量注入、节点模拟、路由注入、消息篡改等攻击,且大多数现有的路由协议缺乏保护路径和数据的具体策略,导致路由安全风险,难以保障AMI中数据传输的安全性。因此,Zigbee联盟发布了一个基于Zigbee Pro[69][70]和802.15.4解决此问题的标准。但是,由于基于聚类的路由策略的多层特征,传统ZigBee协议将遭受严重的延迟。

(3)在边缘计算网络攻击检测防御方面。R Rapuzzi等人[71]提出了面向边缘计算的多层次网络安全态势感知框架,对边缘计算网络中大型异构计算和网络环境的网络威胁的识别要素和准则进行了定义。张琪等人[72]提出了一种基于边缘计算的流传感器实时异常检测算法。该算法首先以时间序列的形式表达相应的传感器数据,建立基于边缘计算的分布式传感数据异常检测模型;其次,利用单源时间序列的连续性和多源时间序列之间的相关性,分别有效地检测流传感器数据中的异常数据,并在同一过程中生成相应的异常检测结果集,最后将上述两种异常检测结果集以一定的方式进行有效融合,从而得到异常检测结果集。该算法与其他传统方法相比具有更高的检测性能。Chen Yuanfang等人[73]提出了一个基于深度学习的模型来检测移动边缘计算安全威胁,该模型采用无监督学习来自动检测,并利用位置信息作为一个重要特征来提高检测性能,提出的模型可以用于检测蜂窝网络边缘的恶意应用。阿里等人[74]在面向电力边缘计算的高级计量场景提出一种入侵检测技术,采用智能仪表收集事件日志,并通过第四阶马尔可夫链建模,以演示网络确定性和可预测行为,用于开发入侵检测系统(IDS)。R Roman等人[19]对移动边缘计算模型下的网络安全威胁和挑战进行了研究,全面分析了移动边缘计算在终端设备层、网络层、数据中心层、虚拟云服务层面临的隔离网络安全威胁,对边缘计算范式下的安全威胁进行了总结。并对边缘计算网络安全防护涉及的身份认证、访问控制、协议安全、可相信管理、入侵检测、隐私保护等研究方向进行了技术展望。最后提出了边缘计算范式下网络安全防护应该强调协同和合作的观点。针对边缘计算网络安全防护的协同合作问题,近年来,基于大数据关联分析的网络威胁异常检测方法是当前研究的热点,此类方法在边缘计算网络环境下也值得借鉴。黄静耘[75]在其学位论文中提出了基于大数据分析的网络攻击场景重建方法,研究因果关联方法和概率关联方法的算法流程,并在大数据平台上实现,将告警聚合的结果关联形成多步攻击场景。同时,基于攻击图的联动防御技术也受到了较多的关注,如戚湧等人[76]提出了一种基于攻防图的网络安全防御策略生成方法,对安全策略生成所需考虑的因素进行扩充,对安全策略的生成方法进行优化,实现攻击场景建模和攻击意图挖掘,为管理人员做出合理的防御决策提供了有效的辅助。

4. 结论

综上可见,针对边缘计算网络发展过程中引入的网络安全风险问题,学术界开展了诸多研究。但是由于边缘计算网络属于一种混合网络架构,涉及多个环节多种技术,目前尚未形成统一的国际标准。针对边缘计算网络的安全防护技术也经历了从密码防护、安全模型、访问控制策略、主机加固,再到后来的异常检测、关联分析等。但以上技术以被动防御(Passive defense)为主技术,实际上只能用于检测攻击并进行事后响应而不能防止攻击,防御滞后于攻击,已无法适应当前边缘计算网络这种动态变化且实时性、可靠性要求高的开放互联网络环境。这些研究工作在边缘计算网络环境下还存在一定局限:

(1)在终端渗透防御方面。现有边缘计算终端安全主要利用密码技术、可信计算技术实现终端的安全认证与数据存储计算安全。由于所涉及的密钥管理难度大技术复杂且介入式程度高导致防御成本过高,并不适用于边缘计算环境下多元异构终端的安全防护。同时现有终端信任度评估技术存在信誉度评估准确性差、计算量大等局限性,不能根据边缘计算终端行为特性进行动态学习和动态度量,不能有效检测出恶意终端的渗透攻击行为且不能进行提前防御控制,因而研究成果并不能直接用于边缘计算终端的渗透攻击行为检测和主动防御。

(2)在数据安全交互方面。面向边缘计算网络的数据安全防护需求,当前诸多研究成果关注了边缘计算数据的隐私保护和安全传输,普遍采用密码技术和安全传输协议实现。然而大部分研究成果并未考虑到边缘计算网络环境下的数据传输的实时性要求,因而难以应用于边缘计算数据实时安全交互。此外,现有的研究成果并未考虑受网络攻击情况下对数据传输效率的影响,不能根据网络攻击危害程度自适应调整数据传输方案确保传输效率。因此,现有安全传输技术普遍属于被动防御技术,不能对网络攻击行为进行主动规避或者主动抑制,安全性不能满足边缘计算网络需要。

(3)在网络攻击检测方面。目前面向边缘计算网络的主流入侵检测研究成果集中在异常检测方面,通过深度学习等技术构建边缘计算网络的行为模型,从而基于模型偏差来检测、识别各类网络攻击。在识别出异常后并不能对新型或者未知网络攻击的实施机理进行分析,检测结果不能直接用于后续网络攻击的常态化监测,亦不能对边缘计算网络防护对象起到保护作用。同时,现有的入侵检测技术主要考虑了检测模型的准确性,然而对方法的应用范围考虑有限,对入侵检测的防御成本关注不足。因此,根据网络安全主动防御的定义,现有技术在攻防博弈的过程中,防御收益和攻击损害的平衡性需进一步研究。

(4)在系统攻击防御处置方面。现有针对边缘计算网络系统域的攻击防御技术研究较少,仅少部分研究成果强调了协同、联动处置的必要性。目前,攻击联动高效处置技术主要以基于告警关联分析的防御处置技术和基于状态攻击图的防御处置技术为为主。但是,状态攻击图技术在实施过程中存在众多局限性,如攻击成功概率的计算、攻击危害指数定义无法准确量化,使得在实际应用中存在计算准确性差的问题,很难根据真实网络安全威胁程度进行有效防御和低成本防御。此外,在边缘计算网络中系统规模庞大的情况下,状态攻防图生成存在空间爆炸问题。如何解决边缘计算网络中大规模互联系统的网络安全事件低成本、快速处置是NP难题。

参考文献

[1]Rutkin A. Cyberwar becomes official[J]. New Scientist, 2018, 230(3079):23-23.

[2] 佚名. 国际安全研究开源大数据·全球网络安全事件报告频次统计(2009-2019)[J]. 国际安全研究, 2019(2):154-160.

[3] Dondossola G, Terruggia R. Cyber Security of Smart Grid Communications: Risk Analysis and Experimental Testing[J] Cyber Physical Systems Approach to Smart Electric Power Grid. Springer Berlin Heidelberg, 2015(1):169-193.

[4] 杜霖, 田慧蓉. 加快推进我国关键信息基础设施安全保护工作[J]. 中国信息安全, 2017(8):37-38.

[5] 杨元瑾. 面向关键基础设施的网络攻防对抗平台总体技术设计[J]. 网络安全技术与应用, 2018(1):81-82.

[6] 吴文君, 姚海鹏, 黄韬,等. 未来网络与工业互联网发展综述[J]. 北京工业大学学报, 2017, 43(2):163-172.

[7] 沈苏彬, 杨震. 工业互联网概念和模型分析[J]. 南京邮电大学学报(自然科学版), 2015, 35(5):1-10.

[8]Satyanarayanan M. Edge Computing[J]. Computer, 2017, 50(10):36-38.

[9] Wang F, Xu J, Wang X, et al. Joint Offloading and Computing Optimization in Wireless Powered Mobile-Edge Computing Systems[J]. IEEE Transactions on Wireless Communications, 2017, 17(3):1784-1797.

[10] Wei C J, et al. Information System Architecture for Smart Grids [J]. Chinese Journal of Computers, 2013, 36(1): 143-67.

[11] Dong Z, ZHAO J, WEN F, et al. From Smart Grid to Energy Internet:Basic Concept and Research Framework [J]. Automation of Electric Power Systems, 2014, 38(15): 1-11.

[12] 张翼英.电力物联网安全技术研究[M]. 北京:科学出版社,2016.

[13] 付钰, 李洪成, 吴晓平,等. 基于大数据分析的APT攻击检测研究综述 [J]. 通信学报, 2015, 36(11): 1-14.

[14] Hološka J. Advanced Persistent Threat [J]. Journal of Digital Forensic Practice, 2015, 2015(1): 5.

[15] 施巍松, 孙辉, 曹杰, et al. 边缘计算:万物互联时代新型计算模型 [J]. 计算机研究与发展, 2017, 54(5): 907-24.

[16]Lee J. A View Of Cloud Computing [J]. Communications of the Acm, 2013, 53(4): 50-8.

[17] Lopez P G, Montresor A, Epema D, et al. Edge-centric Computing: Vision and Challenges [J]. Acm Sigcomm Computer Communication Review, 2015, 45(5): 37-42.

[18]Varghese B, Wang N, Barbhuiya S, et al. Challenges and Opportunities in Edge Computing [C]. 2016: 20-26.

[19]Roman R, Lopez J, Mambo M. Mobile edge computing, Fog et al.: A survey and analysis of security threats and challenges[J]. Future Generation Computer Systems, 2016, 78(2):680-698.

[20] Ni J, Zhang K, Lin X, et al. Securing Fog Computing for Internet of Things Applications: Challenges and Solutions[J]. IEEE Communications Surveys & Tutorials, 2017, 20(1):601-628.

[21] 桂畅旎. 物联网设备成为黑客攻击的跳板[J]. 中国信息安全, 2017(3):8-8.

[22] Bunz M, Meikle G. The Internet of Things[J]. Scientific American, 2018, 4(1):20 - 25.

[23] He D, Ye R, Chan S, et al. Privacy in the Internet of Things for Smart Healthcare[J]. IEEE Communications Magazine, 2018, 56(4):38-44.

[24] 张佳乐,赵彦超,陈兵,胡峰,朱琨.边缘计算数据安全与隐私保护研究综述[J].通信学报,2018,39(03):1-21.

[25] 赵战生. 美国信息保障技术框架--IATF简介(一) [J]. 信息网络安全, 2003(4): 13-6.

[26] 李家春, 李之棠. 动态网络安全模型的研究[J]. 华中科技大学学报:自然科学版, 2003, 31(3): 40-42.

[27] Feng D,Yu Q,Dan W,et al. Research on Trusted Computing Technology [J]. Journal of Computer Research & Development, 2011, 48(8): 1332-1349.

[28] 沈昌祥, 陈兴蜀. 基于可信计算构建纵深防御的信息安全保障体系[J]. 工程科学与技术, 2014, 46(1): 1-7.

[29]GroupTC.TCG[EB/OL].http://wwwtrustedcomputinggrouporg, 2013,

[30] 张焕国, 覃中平, 刘毅,等. 一种新的可信平台模块[J]. 武汉大学学报:信息科学版, 2008, 33(10):991-994..

[31] 张焕国, 陈璐, 张立强. 可信网络连接研究[J]. 计算机学报, 2010, 33(4):706-717.

[32] 张策, 崔刚, 傅忠传. TCG下可信度量机制与模型分析 [J]. 哈尔滨工业大学学报, 2013, 45(1): 72-7.

[33] Jajodia S,Ghosh A K,Swarup V, et al. Moving Target Defense: Creating Asymmetric Uncertainty for Cyber Threats[M]. Springer Publishing Company, Incorporated, 2011.

[34] 谭慧婷, 唐朝京. 移动目标防御中动态网络技术现状、性能和发展方向探讨[J]. 网络安全技术与应用, 2017(6):22-23.

[35] Jafarian J H,Al-Shaer E,Duan Q.Openflow random host mutation:transparent moving target defense using software defined networking[C]. The Workshop on Hot Topics in Software Defined Networks. ACM, 2012:127-132.

[36] 邬江兴. 网络空间拟态防御研究[J]. 信息安全学报, 2016, 1(4):1-10.

[37] 邬江兴. 拟态计算与拟态安全防御的原意和愿景[J]. 电信科学, 2014, 30(7):1-7.

[38] Portokalidis G,Keromytis A D.Global Isr:Toward a Comprehensive Defense Against Unauthorized Code Execution [M]. Springer New York, 2011.

[39] Dunlop M,Groat S,Urbanski W,et al. MT6D:A Moving Target IPv6 Defense[C] Military Communications Conference, 2011 - Milcom. IEEE, 2012:1321-1326.

[40] Sherburne M, Marchany R, Tront J. Implementing moving target IPv6 defense to secure 6LoWPAN in the internet of things and smart grid[C]. Cyber and Information Security Research Conference. ACM, 2014:37-40.

[41] Zhan Z, Xu M, Xu S. Characterizing Honeypot-Captured Cyber Attacks: Statistical Framework and Case Study [J]. IEEE Transactions on Information Forensics & Security, 2016, 8(11): 1775-89.

[42] 诸葛建伟, 唐勇, 韩心慧, et al. 蜜罐技术研究与应用进展 [J]. 软件学报, 2013, 24(4): 825-42.

[43] Pham V H,Dacier M. Honeypot trace forensics: The observation viewpoint matters [M]. Elsevier Science Publishers B. V., 2011.

[44] Dagon D,Qin X,Gu G, et al.HoneyStat:Local Worm Detection Using Honeypots [J]. Raid, 2004, 3224(39-58).

[45] Carroll T E,Grosu D.A game theoretic investigation of deception in network security [J]. Security & Communication Networks, 2011, 4(10): 1162-72.

[46] Pham V H, Dacier M. Honeypot trace forensics: The observation viewpoint matters[J]. Future Generation Computer Systems, 2011, 27(5):539-546.

[47] Anagnostakis K G, Sidiroglou S, Akritidis P, et al. Detecting targeted attacks using shadow honeypots[C]. Conference on Usenix Security Symposium. USENIX Association, 2005:9-9.

[48] Nielsprovos, Thorstenholz, et al. 虚拟蜜罐:从僵尸网络追踪到入侵检测 [M]. 中国水利水电出版社, 2011.

[49] Vrable M, Ma J, Chen J, et al. Scalability, fidelity, and containment in the potemkin virtual honeyfarm [J]. Acm Sigops Operating Systems Review, 2005, 39(5): 148-62.

[50] 汪彩梅. 基于双蜜罐技术的安全防御系统的设计 [J]. 计算机安全, 2014, 2): 29-33.

[51] 郭代飞, 杨义先, 胡正名. 基于大规模网络的自适应入侵响应模型研究 [J]. 北京邮电大学学报, 2004, 27(1): 79-83.

[52] Liu Z,Choo K K R,Grossschadl J.Securing Edge Devices in the Post-Quantum Internet of Things Using Lattice-Based Cryptography[J]. IEEE Communications Magazine, 2018, 56(2):158-162.

[53] Hsu R, Lee J, Quek T, et al. Reconfigurable Security: Edge Computing-based Framework for IoT[J]. 2017,32(5):1-8.

[54] Pettersen R, Johansen H, Johansen D. Secure Edge Computing with ARM TrustZone[C].International Conference on Internet of Things, Big Data and Security. 2017:102-109.

[55] Abercrombie R, Sheldon F, Aldridge H, et al. Secure cryptographic key management system (CKMS) considerations for smart grid devices[C]. The Workshop on Cyber Security and Information Intelligence Research. ACM, 2011:59.

[56] Tan S, De D, Song W Z, et al. Survey of Security Advances in Smart Grid: A Data Driven Approach [J]. IEEE Communications Surveys & Tutorials, 2017, 19(1): 397-422.

[57] Khurana H, Bobba R, Yardley T, et al. Design Principles for Power Grid Cyber-Infrastructure Authentication Protocols[C]. Hawaii International Conference on System Sciences. IEEE Computer Society, 2010:1-10.

[58] Huang X, Yu R, Kang J, et al. Distributed Reputation Management for Secure and Efficient Vehicular Edge Computing and Networks[J]. IEEE Access, 2017, 32(5): 25408 - 25420.

[59] Zhang J, Chen B, Zhao Y, et al. Data Security and Privacy-Preserving in Edge Computing Paradigm: Survey and Open Issues[J]. IEEE Access,2018(6):18209-18237.

[60] Liu Y, Ning P, Reiter M K. False data injection attacks against state estimation in electric power grids[C]. ACM, 2009:21-32.

[61] Dán, G, Sandberg, H. Stealth Attacks and Protection Schemes for State Estimators in Power Systems[C]. First IEEE International Conference on Smart Grid Communications. IEEE, 2010:214-219.

[62] Sandberg H, Teixeira A, Johansson K H. On security indices for state estimators in power networks[C]. Preprints of the First Workshop on Secure Control Systems, CPSWEEK 2010, Stockholm, Sweden. 2010.

[63] ISA. An ISA Standard Wireless systems for industrial automation: Process control and related applications [S],2009

[64] Comission I E.IEC 62591:Industrial communication networks - wireless communication network and communication profiles-WirelessHART[S],2009

[65] Karlof C, Sastry N, Wagner D. Tinysec: A link layer security architecture for wireless sensor networks[C], International Conference on Embedded Networked Sensor Systems. 2004:162-175.

[66] Perrig A,Szewczyk R,Tygar J,Wen V,Culler D.SPINS:Security protocols for sensor networks[J]. ACM Wireless Network, 2002, 8(5): 521-534.

[67] Eltoweissy M,Moharrum M,Mukkamala R.Dynamic key management in sensor networks[J].IEEE Communications Magazine,2006,44(4):122-130

[68] Yi P, Iwayemi A, Zhou C. Developing ZigBee Deployment Guideline Under WiFi Interference for Smart Grid Applications [J]. IEEE Transactions on Smart Grid, 2011, 2(1): 110-20.

[69] Liang Y, Campbell R. Understanding and Simulating the IEC 61850 Standard [J]. 2008,

[70] Ergen S C. ZigBee/IEEE 802.15.4 Summary [J]. Uc Berkeley Sept, 2004:1-37.

[71] Roman R, Lopez J, Mambo M. Mobile edge computing, Fog et al.: A survey and analysis of security threats and challenges[J]. Future Generation Computer Systems, 2018, 78(2):680-698.

[72] 张琪,胡宇鹏,嵇存,展鹏,李学庆.边缘计算应用:传感数据异常实时检测算法[J].计算机研究与发展,2018,55(03):524-536.

[73] Chen Y, Zhang Y, Maharjan S. Deep Learning for Secure Mobile Edge Computing[J]. 2017.

[74] Ali M Q, Al-Shaer E. Configuration-based IDS for advanced metering infrastructure; proceedings of the IEEE Power & Energy Society General Meeting, F, 2013 [C].

[75] 黄静耘. 基于大数据分析的网络攻击场景重建系统[D]. 天津理工大学, 2017.

[76] 戚湧, 莫璇, 李千目. 一种基于攻防图的网络安全防御策略生成方法[J]. 计算机科学, 2016, 43(10):130-134.

声明:本文来自工业菜园,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。